Le aziende di tutto il mondo hanno adottato in massa gli strumenti di collaborazione cloud e i criminali informatici non hanno tardato a seguire l’esempio. Negli ultimi mesi, abbiamo osservato un’accelerazione nell’abuso da parte dei criminali informatici delle infrastruttura di Microsoft e Google per ospitare e inviare minacce attraverso Microsoft 365, Azure, OneDrive, SharePoint, Google Workspace e il servizio di storage Firebase.

Lo scorso anno, 59.809.708 messaggi dannosi provenienti da Microsoft 365 hanno raggiunto le caselle di posta di migliaia di nostri clienti. Inoltre, oltre 90 milioni di messaggi dannosi sono transitati attraverso Google, il 27% dei quali è stato inviato tramite Gmail, la piattaforma email più utilizzata al mondo. Nel primo trimestre del 2021, abbiamo osservato sette milioni di messaggi dannosi provenienti da Microsoft 365 e 45 milioni di messaggi dannosi provenienti dall’infrastruttura Google, superando di gran lunga il numero di attacchi basati su Google osservati ogni trimestre nel 2020.

L’anno scorso, il volume di messaggi dannosi provenienti da questi servizi cloud affidabili ha superato quello di qualsiasi botnet. La buona reputazione di questi domini, inclusi outlook.com e sharepoint.com, rende ancora più difficile il rilevamento da parte dei team della sicurezza.

Questo senso di autenticità è fondamentale, dal momento che l’email ha di recente riconquistato il suo status di vettore primario per veicolare il ransomware. Inoltre, i criminali informatici sono sempre più inclini a sfruttare la supply chain e l’ecosistema dei partner per violare gli account, rubare le credenziali e sottrarre fondi. Secondo uno studio dedicato alla supply chain recentemente pubblicato da Proofpoint, in un periodo di 7 giorni nel febbraio 2021, il 98% di circa 3.000 aziende monitorate in Australia, Regno Unito e Stati Uniti ha ricevuto una minaccia proveniente dal dominio di un fornitore.

Dato il livello di accesso che un singolo account può offrire, lo scorso anno i criminali informatici hanno colpito il 95% delle aziende attraverso tentativi di violazione degli account cloud. Più della metà di queste ha subito almeno un tentativo di violazione. Degli account compromessi, oltre il 30% ha registrato attività dopo l’accesso tra cui la manipolazione dei file, l’inoltro di email e attività OAuth. I criminali informatici, una volta rubate le credenziali d’accesso, le sfruttano per accedere ai sistemi sotto falsa identità, muoversi lateralmente attraverso più servizi cloud e ambienti ibridi o inviare email credibili fingendosi un dipendente, con conseguenti potenziali perdite finanziarie e di dati.

Esempi di phishing Microsoft e Google

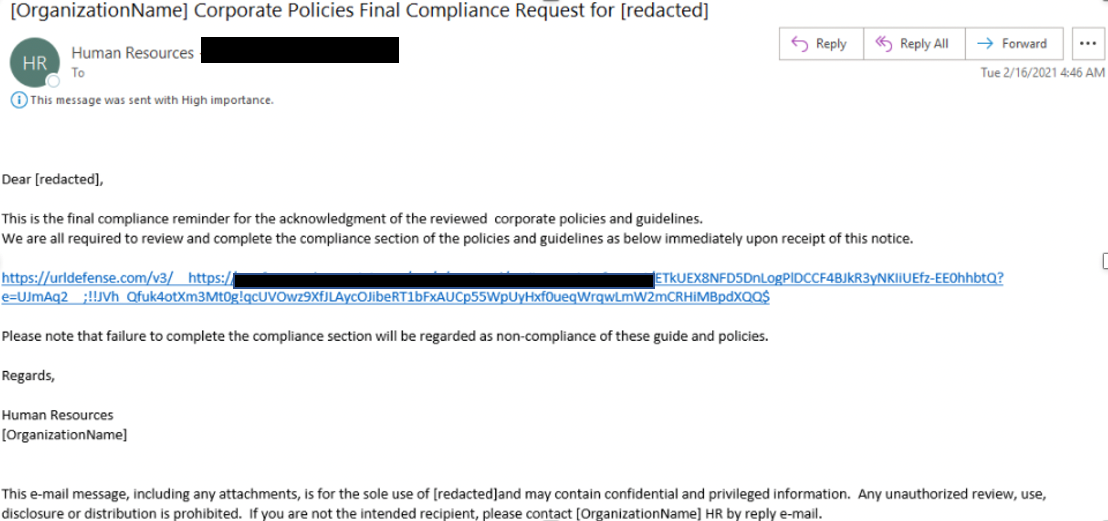

Abbiamo raccolto qui di seguito alcuni esempi di campagne di phishing recenti per illustrare il modus operandi dei criminali informatici, che utilizzano sia Microsoft che Google per ingannare gli utenti. Per esempio, il messaggio di phishing delle credenziali di accesso qui di seguito contiene un URL di Microsoft SharePoint che presumibilmente ospita delle policy aziendali e delle linee guida relative al COVID-19. Il documento contiene un link che porta a una falsa pagina di autenticazione Microsoft progettata per acquisire le credenziali di accesso degli utenti. In questa campagna su piccola scala, circa 5.000 messaggi sono stati inviati a utenti nei settori del trasporto, manifatturiero e dei servizi alle imprese.

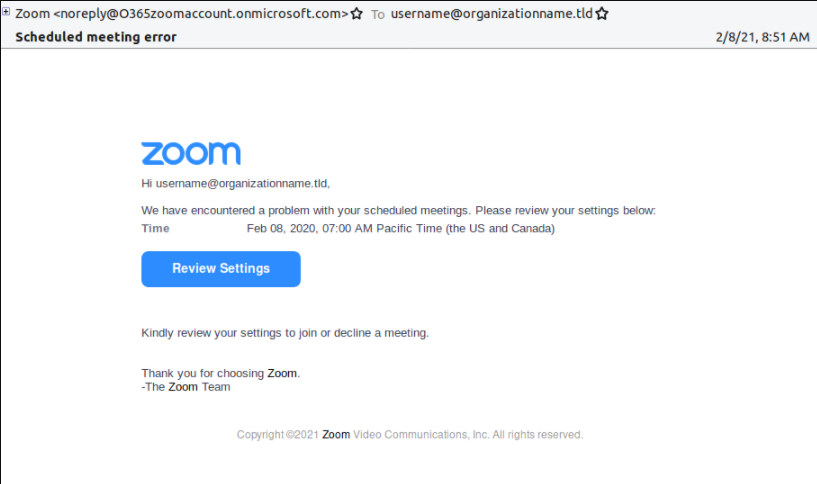

In un altro esempio, una campagna di phishing delle credenziali di accesso orchestrata recentemente sotto forma di una falsa videoconferenza ha utilizzato il nome di dominio “.onmicrosoft.com”. I messaggi contenevano un URL a una falsa pagina di autenticazione Microsoft creata per trafugare le credenziali di accesso degli utenti. Questa campagna su piccola scala ha prodotto circa 10.000 messaggi rivolti agli utenti dei settori manifatturiero, tecnologico e dei servizi finanziari.

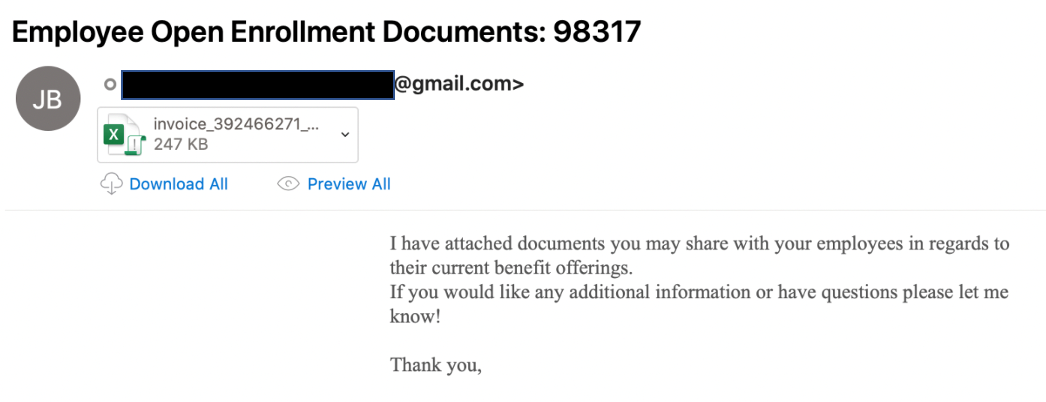

Una campagna via Gmail condotta nel marzo 2021 ha utilizzato un messaggio fasullo sui benefici per il personale con un allegato di Microsoft Excel e ha preso di mira le aziende nei settori manifatturiero, tecnologico e dei media/intrattenimento. Una volta attivate le macro sul sistema dell’utente, l’allegato ha installato ed eseguito The Trick, un Trojan progettato per intercettare e registrare le visite su siti bancari per rubare le credenziali di accesso.

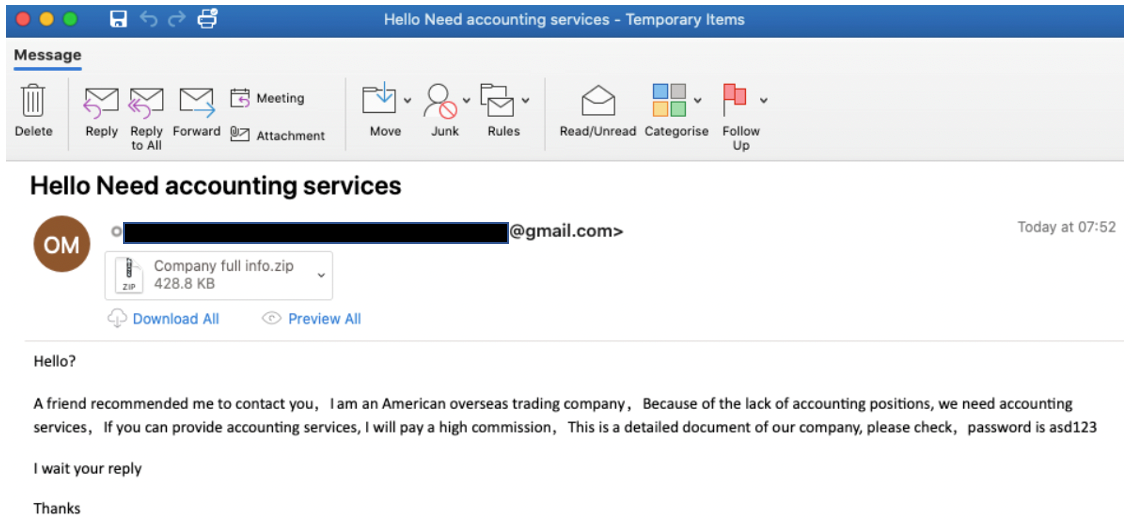

Nel febbraio 2021, abbiamo inoltre osservato Xorist in azione, una campagna ransomware di piccole dimensioni proveniente da un indirizzo email ospitato da Gmail. Questa campagna ha tentato di ingannare i destinatari spingendoli ad accedere a documenti MS Word zippati e protetti da password. Questi documenti contenevano macro che, una volta attivate, distribuivano il ransomware.

La nostra ricerca mostra chiaramente che i criminali informatici stanno utilizzando le infrastrutture di Microsoft e Google per diffondere messaggi dannosi e prendere di mira gli individui approfittando di strumenti di collaborazione cloud molto diffusi. Se a questo si aggiungere l’aumento del ransomware e le violazioni della supply chain e degli account cloud, la protezione avanzata delle email incentrata sulle persone deve rimanere una priorità assoluta per i responsabili della sicurezza.

Come fornitore leader di soluzioni di cybersecurity specializzato nella sicurezza dell’email, vantiamo un tasso di efficacia vicino al 100% in termini di neutralizzazione delle minacce avanzate veicolate tramite email. Investiamo oltre il 20% del nostro fatturato annuale in innovazione, incluso il rilevamento avanzato delle minacce e i sistemi specializzati di risposta alle minacce, per porre fine alle violazioni di dati incentrate sulle persone. Proteggiamo oltre il 50% delle aziende Fortune 1000, miliardi di email, URL e allegati, decine di milioni di account cloud e altro ancora, oltre a trilioni di punti dati su tutti i principali canali digitali. Visita https://www.proofpoint.com/it/why-proofpoint/nexus-threat-graph per saperne di più sul grafico delle minacce Nexus di Proofpoint.