Principali osservazioni

- Si è verificato un aumento nell’uso di Cobalt Strike nelle campagne d’attacco.

- Il suo utilizzo è aumentato del 161% dal 2019 al 2020 e rimane una minaccia molto attiva nel 2021.

- Attualmente, Cobalt Strike viene utilizzato più dai criminali informatici e dai comuni responsabili del malware che dai gruppi APT e di spionaggio informatico.

Panoramica

Nel 2021, è stato registrato un aumento insolito della frequenza di comparsa di Cobalt Strike nei dati sulle minacce di Proofpoint. Cobalt Strike è uno strumento di sicurezza legittimo utilizzato dagli esperti in test di intrusione per emulare l’attività dei criminali informatici su una rete. Tuttavia, viene sempre più utilizzato dai criminali informatici. Proofpoint ha osservato un aumento del 161% nell’uso di questo strumento da parte degli hacker informatici tra il 2019 e il 2020. Questa cifra è coerente con le osservazioni di altre aziende di sicurezza che indicano la crescente adozione di strumenti di pirateria informatica da parte dei criminali informatici.

Quando confrontato con il framework MITRE ATT&CK, i dati di Proofpoint sulla catena d’attacco si concentrano sui meccanismi di accesso iniziale, di esecuzione e di persistenza ovvero i metodi utilizzati dai criminali informatici per compromettere gli host e i payload distribuiti inizialmente. Il nostro set di dati include i criminali informatici e i gruppi sponsorizzati dagli stati. In base ai suoi dati, Proofpoint è in grado di confermare che Cobalt Strike è sempre più utilizzato dai criminali informatici come payload d’accesso iniziale e non solo come strumento secondario utilizzato una volta ottenuto l’accesso, con l’attività dei criminali informatici che rappresenta la maggior parte delle campagne attribuite a Cobalt Strike nel 2020.

Contesto

Nel dicembre 2020, abbiamo appreso che una vasta ed efficace campagna di spionaggio aveva sfruttato una backdoor nel software di monitoraggio delle reti SolarWinds. Tra gli strumenti utilizzati dai criminali informatici, gli analisti hanno scoperto un beacon Cobalt Strike. Questa campagna è stata attribuita a un gruppo di criminali informatici che lavora per i servizi segreti stranieri russi, che utilizza Cobalt Strike almeno dal 2018. Questa campagna di alto profilo era parte di una catena di attacco intelligente che ha permesso ai criminali informatici avanzati di compromettere furtivamente un numero relativamente limitato di vittime. Lo strumento utilizzato, e adattato alle loro esigenze, esiste da quasi un decennio e continua a essere popolare.

Cobalt Strike è stato sviluppato nel 2012 per rispondere alle falle identificate in uno strumento di simulazione di attacchi esistente, Metasploit Framework. Nel 2015, Cobalt Strike 3.0 è stato lanciato sotto forma di piattaforma autonoma di emulazione delle minacce. Nel 2016 i ricercatori di Proofpoint hanno notato che alcuni criminali informatici utilizzavano Cobalt Strike.

Per molto tempo, l’utilizzo di Cobalt Strike in operazioni dannose è stato in gran parte associato a criminali informatici con grandi risorse a disposizione, tra cui i principali gruppi di criminali informatici come TA3546 (noto anche come FIN7) e gruppi APT come TA423 (noto anche come Leviathan o APT40). I ricercatori di Proofpoint hanno attribuito due terzi delle campagne Cobalt Strike identificate tra il 2016 e il 2018 a organizzazioni del crimine informatico o gruppi APT con risorse significative a disposizione. Questa proporzione è diminuita in modo significativo negli anni successivi. Dal 2019 ad oggi, solo il 15% delle campagne Cobalt Strike è stato attribuito a criminali informatici conosciuti.

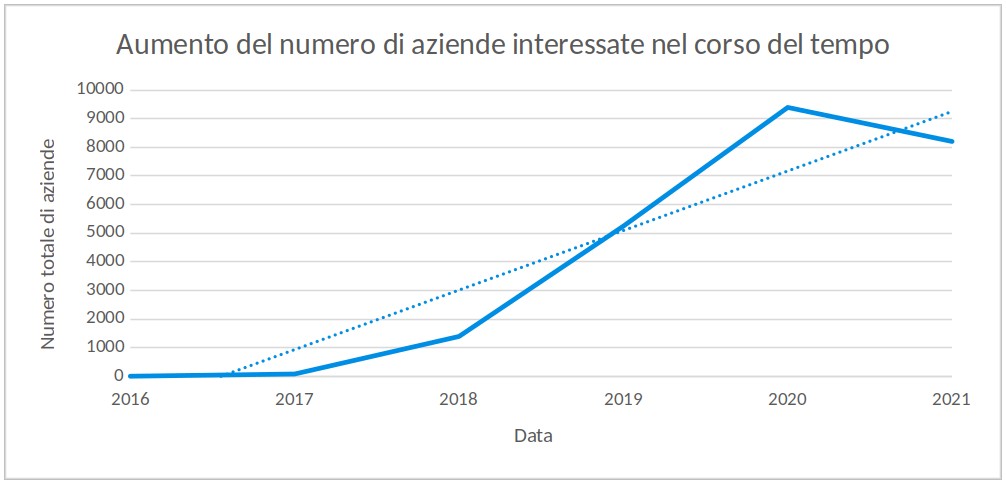

Figura 1: evoluzione nel tempo del numero di email associate a un payload Cobalt Strike. Nota: le cifre del 2021 si fermano al mese di maggio.

I criminali informatici possono ottenere Cobalt Strike in diversi modi: possono acquistarlo direttamente dal sito web del fornitore, che richiede una verifica; acquistare una versione sul dark web attraverso vari forum di pirateria informatica o utilizzare una versione illegale del software. Nel marzo 2020, una versione craccata di Cobalt Strike 4.0 è stata rilasciata e resa disponibile ai criminali informatici.

Il valore di Cobalt Strike

Cobalt Strike viene utilizzato da una vasta gamma di criminali informatici. Se non è raro che gruppi di criminali informatici e APT sfruttino strumenti simili nelle loro campagne, Cobalt Strike è unico in quanto le sue caratteristiche integrate consentono di distribuirlo e attivarlo rapidamente indipendentemente dal livello di complessità del responsabile o dalla disponibilità di risorse umane o finanziarie. La simulazione degli attacchi dei criminali informatici e l’infiltrazione nelle difese sono un po’ più semplici se entrambe le parti utilizzano lo stesso strumento.

Inoltre, Cobalt Strike funziona per sessione, il che significa che se un criminale informatico riesce ad accedere a un host e a eseguire un’operazione senza richiedere una persistenza continua, nessun artefatto rimane sull’host una volta che il processo non è più in esecuzione nella memoria. Il criminale informatico colpisce e poi scompare.

I criminali informatici possono anche approfittare della malleabilità di Cobalt Strike per creare versioni personalizzate che aggiungono o rimuovono caratteristiche per raggiungere obiettivi o sfuggire al rilevamento. Per esempio, APT29 utilizza spesso loader di beacon Cobalt Strike per mescolarsi con il traffico legittimo o eludere l’analisi.

Per i team della sicurezza, i moduli Cobalt Strike personalizzati spesso richiedono firme uniche. I tecnici nel rilevamento delle minacce hanno ancora molto da imparare sull’uso di Cobalt Strike sul campo. Anche l’offuscamento intrinseco di Cobalt Strike è interessante per i criminali informatici. L’attribuzione si complica se tutti usano lo stesso strumento. Se il team della sicurezza di un’azienda sta utilizzando attivamente Cobalt Strike è possibile che il traffico dannoso possa essere accidentalmente considerato legittimo. La facilità d’uso del software può migliorare le competenze dei criminali meno sofisticati. Perché i criminali informatici esperti dovrebbero perdere tempo a sviluppare nuovi software quando hanno già un potente strumento a loro disposizione?

I dati di Proofpoint mostrano che Cobalt Strike è uno strumento ampiamente utilizzato sia per violazioni strategiche che per le campagne di alto profilo su larga scala. Di seguito sono riportate le descrizioni di alcuni dei gruppi di criminali informatici che sfruttano Cobalt Strike monitorati da Proofpoint.

Gruppi di criminali informatici

TA800

TA 800 è un gruppo di criminali informatici su larga scala monitorato Proofpoint dalla metà del 2019. Questo gruppo cerca di distribuire e di installare malware bancario e loader di malware tra cui The Trick e BazaLoader. Nell’aprile 2020, TA800 è diventato il primo gruppo a distribuire BazaLoader. In queste prime campagne, sono state distribuite email contenenti un link dannoso a un file eseguibile o una landing page ospitata su Google Docs con un link a un file eseguibile. Il file eseguibile scaricava la backdoor BazaLoader, che a sua volta scaricava Cobalt Strike. Nel febbraio 2021, il gruppo ha iniziato a distribuire Cobalt Strike come payload iniziale tramite URL dannosi. Alcuni elementi suggeriscono che il malware NimzaLoader viene utilizzato per scaricare e eseguire Cobalt Strike come payload secondario.

TA547

TA547 è un gruppo di criminali informatici monitorato da Proofpoint dall’ottobre 2017. Questo gruppo sembra essere specializzato principalmente nella distribuzione di trojan dei servizi bancari, tra cui The Trick e ZLoader, in diverse aree geografiche. Dalla metà del 2020, questo gruppo si è concentrato sull’uso di allegati dannosi di Microsoft Office per distribuire malware. Nel febbraio 2021, TA547 ha iniziato a distribuire Cobalt Strike come payload secondario a fini di comando e controllo.

TA415

TA415 è un gruppo APT che si ritiene sia legato alla Repubblica Popolare Cinese (RPC). Negli Stati Uniti, i tribunali hanno collegato questo gruppo al Ministero della Sicurezza di Stato della Repubblica Popolare Cinese. TA415 è noto anche come Barium e APT41. Proofpoint ha scoperto che il gruppo TA415 ha distribuito Cobalt Strike come payload iniziale in un numero limitato di campagne a metà del 2020. Nel settembre 2020, il Dipartimento di Giustizia degli Stati Uniti ha annunciato l’incriminazione di diversi criminali informatici associati a questo gruppo e ha specificato nell’atto d’accusa che questi criminali informatici utilizzavano Cobalt Strike. Secondo recenti report di Group-IB, TA415 ha utilizzato Cobalt Strike in campagne sostenute contro entità del settore dei trasporti aerei. Nello specifico, i ricercatori indicano che Cobalt Strike potrebbe essere stato distribuito come parte di un attacco alla supply chain del fornitore di sistemi informatici SITA. La violazione di questo fornitore di centinaia di compagnie aeree internazionali avrebbe potrebbe aver avuto ripercussioni significative sulle compagnie aeree collegate ai server di elaborazione dati di SITA.

La seguente linea temporale fornisce una panoramica dell’uso di Cobalt Strike da parte di alcuni gruppi di criminali informatici e APT. Gli eventi sono stati selezionati in base alla loro importanza e non sono rappresentativi dell’intero panorama delle minacce di Cobalt Strike.

Figura 2: linea temporale delle minacce che utilizzano Cobalt Strike. I link alle fonti sono disponibili nella sezione Referenze.

Catena d’attacco

Proofpoint ha osservato decine di gruppi di criminali informatici che utilizzano Cobalt Strike. Come per il suo utilizzo legittimo, ci sono numerosi percorsi di attacco e casi d’uso dannosi di questo software di emulazione. I criminali informatici utilizzano diverse esche, tipi di minacce, dropper e payload. Per esempio, le prime campagne Cobalt Strike diffondevano il malware tramite email contenenti allegati dannosi. Da allora, le campagne che distribuiscono direttamente URL dannosi nel corpo dell’email hanno gradualmente preso il sopravvento su questo metodo di consegna.

Mentre c’è stato un aumento significativo nell’invio diretto di istanze di Cobalt Strike come payload iniziale, il suo impiego come payload secondario rimane popolare. Cobalt Strike è stato identificato in varie catene di attacco insieme a malware come The Trick, BazaLoader, Ursnif e IcedID, così come molti altri loader comuni. In questi casi, il malware che precede l’attacco carica ed esegue Cobalt Strike. Una vasta gamma di tecniche viene utilizzata per distribuire direttamente Cobalt Strike: macro dannose all’interno di documenti Office pericolosi, eseguibili compressi, PowerShell, Dynamic Data Exchange (DDE), file HTA/HTML e sistemi di distribuzione del traffico.

Una volta che Cobalt Strike viene eseguito e un beacon viene instaurato a fini di comando e controllo, i criminali informatici tentano di enumerare le connessioni di rete e raccogliere le credenziali di collegamento Active Directory per spostarsi lateralmente verso una risorsa di rete come un controller di dominio, al fine di distribuire il ransomware su tutti i sistemi in rete. Per esempio, la documentazione di Cobalt Strike indica:

Utilizzare il comando net dclist per trovare il controller di dominio a cui appartiene l’obiettivo. Utilizzare il comando net view per trovare gli obiettivi sul dominio a cui appartiene l’obiettivo.

Oltre al rilevamento delle reti e alla raccolta delle credenziali di accesso, il beacon Cobalt Strike è anche in grado di elevare i privilegi, caricare ed eseguire strumenti aggiuntivi e iniettare queste funzioni nei processi host esistenti in esecuzione per sfuggire al rilevamento.

Previsioni

Secondo i ricercatori di Proofpoint, Cobalt Strike continuerà a essere ampiamente utilizzato dai criminali informatici. In base ai nostri dati interni sulle campagne, decine di migliaia di aziende sono già state colpite da Cobalt Strike. Questa cifra dovrebbe aumentare nel 2021.

Figura 3: numero di clienti colpiti dalle minacce che utilizzano Cobalt Strike

Conclusione

Cobalt Strike è uno strumento utile per i ricercatori della sicurezza, ma anche per i criminali informatici. La sua malleabilità e facilità d’uso lo rendono uno strumento robusto ed efficace per esfiltrare i dati, spostarsi lateralmente e caricare altri payload dannosi.

Cobalt Strike non è l’unico strumento di simulazione di attacchi identificato frequentemente nei dati di Proofpoint. Tra gli altri possiamo citare Mythic, Meterpreter e Veil Framework.

L’utilizzo di strumenti pubblici fa parte di una tendenza più generale osservata da Proofpoint: i criminali informatici utilizzano strumenti legittimi ogni volta che è possibile (esecuzione di processi Windows come PowerShell e WMI, iniezione di codice dannoso all’interno di file binari legittimi, uso frequente di servizi autorizzati come Dropbox, Google Drive, SendGrid e Constant Contact per ospitare e distribuire malware).

Referenze

Le referenze seguenti sono associate alla linea temporale di cui sopra.

Gennaio 2016 – Odinaff:New Trojan used in high level financial attacks (Ordinaff: nuovo trojan utilizzato in attacchi finanziari di alto livello)

Maggio 2017 – Microsoft Word Intruder Integrates CVE-2017-0199, Utilized by Cobalt Group to Target Financial Institutions (Microsoft Word Intruder integra la falla CVE- 2017-0199, sfruttata dal gruppo Cobalt per colpire le istituzioni finanziarie)

Ottobre 2017 – Leviathan: Espionage actor spearphishes maritime and defense targets (Leviathan: il gruppo di spionaggio informatico lancia attacchi di spear phishing contro il settore marittimo e della difesa)

Aprile 2018 – APT攻撃者グループ menuPass(APT10) による新たな攻撃を確認

Novembre 2018 – Not So Cozy: An Uncomfortable Examination of a Suspected APT29 Phishing Campaign (analisi di una campagna di phishing potenzialmente associata al gruppo APT29)

2019 – Seven International Cyber Defendants, Including “Apt41” Actors, Charged In Connection With Computer Intrusion Campaigns Against More Than 100 Victims Globally (Sette criminali informatici, alcune appartenenti al gruppo APT41, incriminati per il loro coinvolgimento in campagne di intrusione informatica che hanno fatto oltre 100 vittime nel mondo)

Novembre 2019 – TA2101 plays government imposter to distribute malware to German, Italian, and US organizations (Il gruppo TA2101 ruba l’identità del governo per distribuire malware ad aziende tedesche, italiane e americane)

Settembre 2020 – Chinese Ministry of State Security-Affiliated Cyber Threat Actor Activity (Attività da parte di criminali informatici associata al Ministero della Sicurezza cinese)

Dicembre 2020 – Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor (Un gruppo di criminali informatici evasivo sfrutta la supply chain di SolarWinds per compromettere numerose vittime nel mondo tramite la backdoor SUNBURST)

Marzo 2021 – NimzaLoader: TA800’s New Initial Access Malware (NimzaLoader: il nuovo malware d’accesso iniziale del gruppo TA800)

Maggio 2021 – New sophisticated email-based attack from NOBELIUM (Nuovo attacco sofisticato tramite email da NOBELIUM)

Rilevamenti

Proofpoint Emerging Threats Intelligence include solide funzionalità di rilevamento di Cobalt Strike. Qui di seguito un esempio delle minacce rilevate in relazione ai comportamenti descritti nel presente report.

2028591 ET TROJAN Cobalt Strike Malleable C2 Request YouTube Profile

2028589 ET TROJAN Cobalt Strike Malleable C2 Response O365 Profile M2

2032749 ET TROJAN Cobalt Strike Malleable C2 Amazon Profile

2032746 ET TROJAN Cobalt Strike Malleable C2 QiHoo Profile

2027082 ET TROJAN Observed Malicious SSL Cert CobaltStrike C2

2023629 ET INFO Suspicious Empty SSL Certificate - Observed in Cobalt Strike

2032362 ET TROJAN Cobalt Strike Beacon Activity

2032951 ET TROJAN Observed Cobalt Strike User-Agent