I giorni in cui gli stessi controlli generici venivano applicati a tutti i dipendenti sono finiti. Il profilo di rischio di ogni dipendente, dipartimento interno, team, funzione e accesso ai controlli è totalmente diverso. Nella parte 1 di questa serie di due articoli del blog, abbiamo discusso dell'evoluzione del panorama delle minacce e dimostrato che oggi i principali rischi per la sicurezza informatica sono incentrati sulle persone. Questo articolo spiega come scegliere una protezione adeguata per le persone giuste e perché è così importante.

Come proteggere i tuoi dipendenti?

I criminali hanno motivazioni diverse per prendere di mira persone differenti nella tua azienda, quindi è essenziale capire chi sono i tuoi VAP (Very Attacked People™ ovvero le persone più attaccate). Chi è vulnerabile? Chi può essere attaccato? Chi ha un accesso privilegiato?

Una volta compreso il ruolo di ciascuno in azienda, e perché alcune persone potrebbe essere un obiettivo dei criminali informatici, puoi implementare difese efficaci contro le minacce che prendono di mira specifici ruoli aziendali.

Prendiamo in considerazione tre esempi:

Figura 1. Le persone sono complesse e diverse.

Figura 2. Protezione dei dipendenti adattata in base alle loro esigenze.

Per saperne di più su questi esempi, guarda questo breve estratto del nostro webinar:

Webinar Video: The Right Protection for the Right People

Impedisci al malware di raggiungere i tuoi dipendenti migliorando l’efficienza operativa

A livello di endpoint, i controlli di sicurezza spesso si concentrano sul rilevamento e sulla risposta agli incidenti neutralizzando gli attacchi che hanno già violato le difese. La fase iniziale nella catena d’attacco viene spesso trascurata, ma è molto importante prevenire gli attacchi prima che causino danni.

Rafforza le tue difese nella fase iniziale della catena d’attacco proteggendo il tuo principale vettore delle minacce: l’email. Se blocchi più minacce a monte e riduci il numero di email che raggiungono le caselle di posta degli utenti, i tuoi team IT avranno meno report di phishing da esaminare. Inoltre, riducendo il tempo necessario per gestire gli attacchi che sono sfuggiti alle difese, potrai migliorare la tua efficienza operativa.

Prendiamo l’esempio di PerkinElmer, Inc. che è riuscita a bloccare il 99% delle minacce. Ora, i suoi team possono essere più efficienti perché dedicano meno tempo alla valutazione di una marea di minacce informatiche. Jim Forsyth, senior network engineer global IT infrastructure, PerkinElmer, Inc. ha affermato:

“Siamo stati presi di mira da un gruppo di hacker finanziari, mettendo in pericolo le credenziali d’accesso personali. Le minacce ransomware sono reali. Le nostre soluzioni antivirus e antispam non erano più adeguate... La soluzione Proofpoint TAP (Targeted Attack Protection) ci ha permesso di ridurre del 99% le email, gli allegati e gli URL dannosi.”

Puoi leggere la testimonianza completa di PerkinElmer qui.

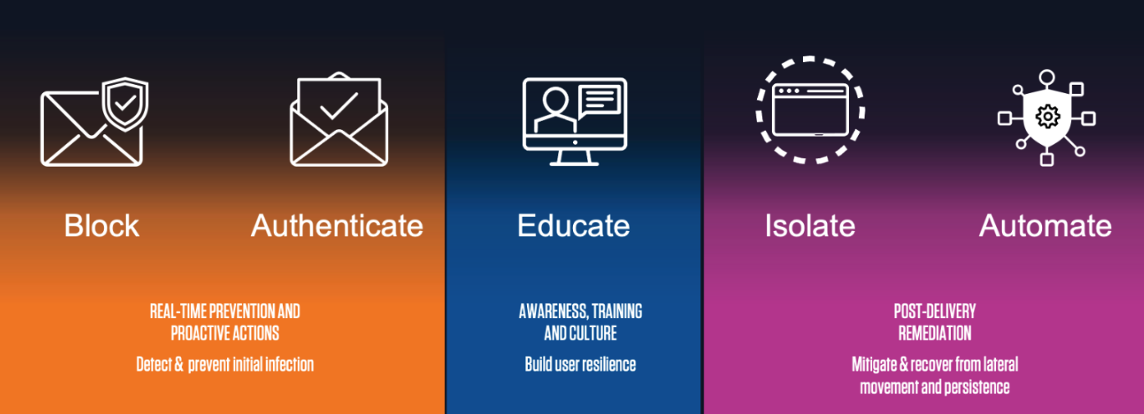

Proteggi il principale vettore delle minacce con una piattaforma completa

Impostare difese efficaci per contrastare le minacce all'inizio della catena di attacco riduce in modo significativo il tuo profilo di rischio. I tuoi dipendenti non possono fare cli su link dannosi o scaricare file pericolosi se queste minacce non raggiungono mai la loro casella email. Un approccio mirato alla sicurezza dell’email basato su una piattaforma può essere d’aiuto. Di seguito le funzionalità offerte:

- Implementazione dei controlli per evitare che le minacce entrino nella tua azienda tramite l’email. Il controllo dell’autenticità delle email per bloccare i tentativi di furto d’identità.

- Miglioramento della resilienza degli utenti tramite la formazione del tuo personale. Se un’email riesce ad eludere le difese, i tuoi dipendenti sanno come stabilire se è legittima? Sanno verificare se l’allegato o il link sono dannosi prima di fare clic o aprirli?

- Utilizzo di misure correttive post-distribuzione, in modo che se l'utente fa clic su un link dannoso, questi URL sconosciuti possono essere isolati al momento del clic, impedendo al malware di entrare nella tua azienda.

- Integrazione dell’automazione nel flusso di lavoro per migliorare l’efficienza operativa. Se un utente segnala un’email dannosa, questa può essere estratta automaticamente dalla casella in arrivo di tutti gli utenti.

Figura 3. Approccio alla protezione dei dipendenti basato su una piattaforma.

Per saperne di più

Per una visibilità completa sul livello di sicurezza della tua infrastruttura email, fai una valutazione rapida e gratuita dei rischi legati all’email con Proofpoint.

Scopri come proteggere il tuo principale vettore delle minacce e identificare i VAP della tua azienda seguendo il nostro webinar, “Protecting People: The New Perimeter” (Protezione dei dipendenti: il nuovo perimetro di sicurezza).