La información práctica de Proofpoint se compone de los parámetros y datos adicionales que proporciona la plataforma Proofpoint Threat Protection a partir de la combinación de nuestros datos, detecciones e investigaciones. Todo ello le ofrece los detalles y el contexto que necesita para conocer perfectamente las amenazas a las que se enfrenta y las medidas concretas que puede tomar para defenderse.

La primera entrega de nuestro blog de la serie "Información práctica" trataba sobre el riesgo ligado a las personas y las medidas efectivas que pueden tomar las organizaciones basándose en esa información. En nuestro segundo artículo, nos centramos más en el origen del riesgo, detallando cómo podemos ver esta información en el panel de Proofpoint Targeted Attack Protection (Proofpoint TAP), así como las distintas acciones que podemos realizar con dicha información.

En este artículo, hablamos sobre los ataques Business Email Compromise (BEC) (también conocidos como fraudes del CEO) y sobre cómo puede utilizar los controles dirigidos para reducir este riesgo en su organización.

La visibilidad es fundamental para conocer las estrategias empleadas en ataques BEC y poder prevenirlos

Los ataques BEC (Business Email Compromise) son una de las principales preocupaciones para la mayoría de las organizaciones, y está más que justificada: En 2021, esta técnica afectó a casi 20 000 víctimas solo en Estados Unidos, con pérdidas ajustadas de casi 2400 millones de dólares, lo que la convirtió en el principal tipo de delito en Internet por pérdidas sufridas por las víctimas, según el Internet Crime Complaint Center del FBI.

Los ataques BEC, que emplean técnicas como la suplantación de identidad y el compromiso de cuentas, están al nivel del ransomware en cuanto a impacto potencial en el negocio y foco en los directivos y ejecutivos. Por eso es esencial que los responsables de la seguridad de la información tengan visibilidad no solo de los tipos de estrategias BEC que emplean los ciberdelincuentes contra su organización concretamente, sino también de cómo se producen esos ataques y cómo pueden prevenirlos.

Threat Insights

El panel de información de amenazas Threat Insight de Proofpoint TAP responde a esta necesidad de visibilidad, ya sigue sumando funcionalidades de análisis y generación de informes de riesgos y actividad BEC en una empresa. Los informes sobre tendencias y el desglose por tipo de amenazas que se han añadido recientemente aportan todavía más información práctica a los informes centrados en las personas, de manera que ofrecen una visión completa de la actividad BEC dirigida contra su organización, junto con los controles que puede implementar para evitar este tipo de ataques.

En esta sección, analizaremos cinco preguntas fundamentales sobre los ataques BEC que puede contestar con la información que incluyen estos informes de tendencias.

Pregunta 1 ¿Está mi organización protegida contra las amenazas BEC?

El primer paso para conocer el nivel de riesgo de amenazas BEC en su organización es medir su prevalencia en el volumen total de mensajes maliciosos. A continuación, puede evaluar la eficacia relativa de sus soluciones contra estas amenazas.

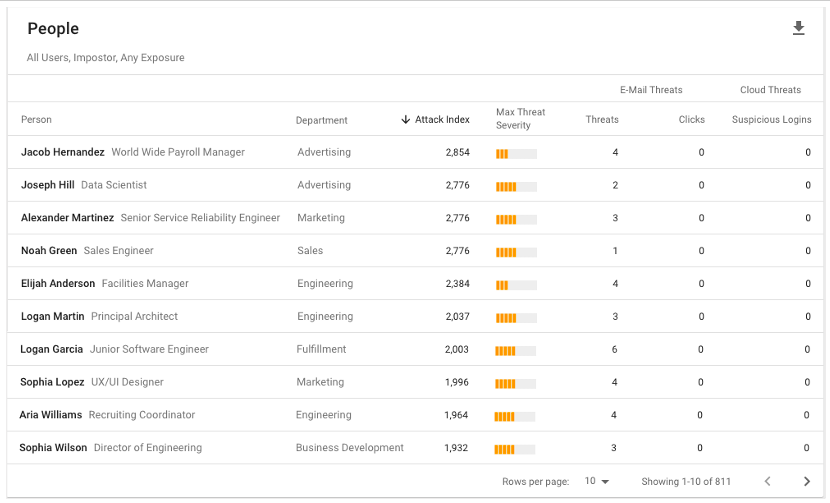

El informe Email Threats Effectiveness Overview (Descripción de la eficacia contra las amenazas por correo electrónico) le muestra el nivel de protección de su empresa contra todos los mensajes maliciosos en conjunto, así como por tipo de amenaza. En el desglose de las amenazas por tipo, las de impostores representan los mensajes BEC enviados a su organización.

Email Threats Effectiveness Overview

Figura 1. Gráfico de resumen de Email Threats Effectiveness Overview en el panel Proofpoint TAP Threat Insight.

Si bien los ataques BEC (amenazas de impostores) pueden representar una pequeña parte del volumen total de mensajes maliciosos que recibe su organización, el riesgo para su negocio es desproporcionadamente alto. Estas amenazas suelen ser extremadamente dirigidas y no se generan en igual cantidad que otras amenazas comerciales más generalizadas.

Es importante controlar su nivel de eficacia global contra estas amenazas. Poder medir la eficacia a lo largo del tiempo permite a su empresa reconocer cambios repentinos en el volumen de ataques o identificar tasas de éxito, para poder adaptar las medidas de protección como corresponda.

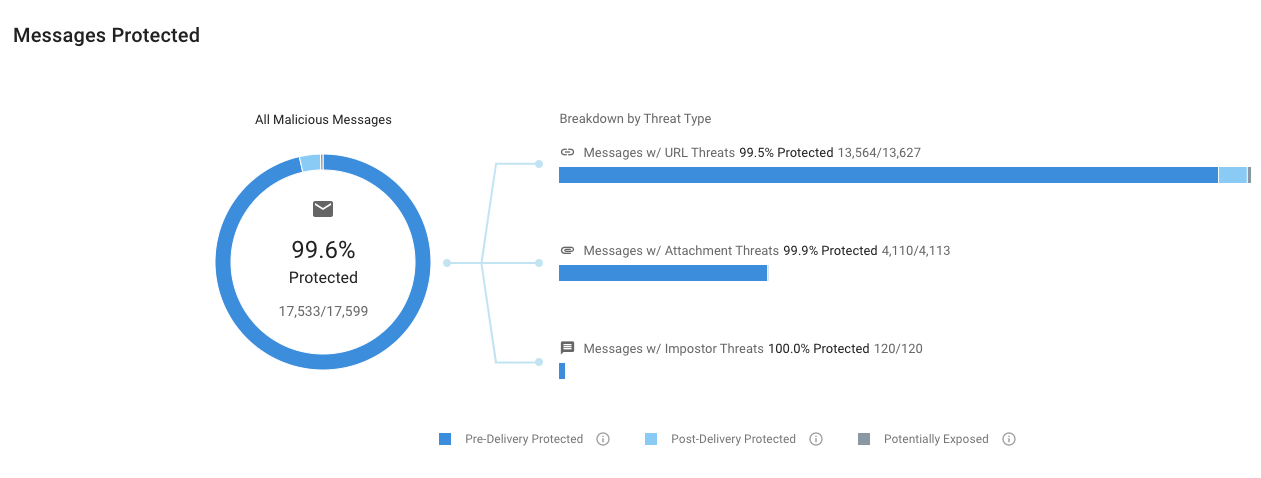

Puede filtrar el informe Messages Protected Trend para mostrar los mensajes BEC a lo largo del tiempo y cómo los cambios en el volumen pueden afectar a la eficacia de sus medidas contra ellos.

Eficacia contra ataques BEC

Figura 2. Gráfico de tendencias BEC Effectiveness en el panel Proofpoint TAP Threat Insight.

Pregunta 2 ¿Cómo se llegó a la conclusión de que determinadas amenazas eran ataques BEC?

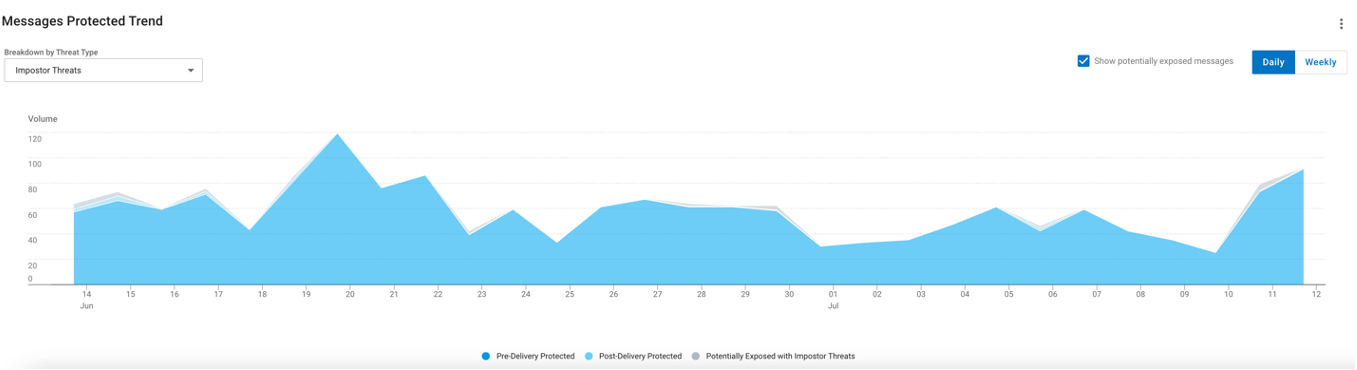

Conocer los motivos por los que algunos mensajes concretos se identificaron y calificaron como amenazas BEC es algo importante que incluye este informe sobre eficacia. La sección Observations (Observaciones) del informe detalla los indicadores detectados para un mensaje concreto, lo que ofrece a los equipos de investigación y respuesta a incidentes un mejor conocimiento de las acciones de sus soluciones de Proofpoint.

Por ejemplo, la observación Uncommon Sender (Remitente no habitual) indica que el remitente del mensaje no suele enviar mensajes a la organización del destinatario, y las distintas palabras usadas en falsificaciones o los indicios apuntan a la naturaleza sospechosa del mensaje. En conjunto, estos indicadores combinados sirven para que las funciones de protección integrada y holística contra BEC de Proofpoint puedan determinar con un alto grado de fiabilidad los intentos de ataques BEC contra sus empleados.

Al mismo tiempo, estas observaciones suministran gran cantidad de información sobre las técnicas de engaño utilizadas por los ciberdelincuentes. Además, pueden ayudar a establecer los criterios para el contenido de la formación para concienciar en seguridad a los usuarios de la empresa.

Figura 3. Ejemplo de observaciones en el panel Proofpoint TAP Threat Insight para la detección de ataques BEC.

Pregunta 3 ¿Qué temas se usan en los ataques BEC contra mi organización?

Las amenazas BEC no son monolíticas; de hecho, los investigadores de Proofpoint han demostrado que incluyen una amplia variedad de tácticas y temas. También es fundamental conocer los temas relevantes para su organización y hasta qué nivel, para poder entender su riesgo global de ataques BEC.

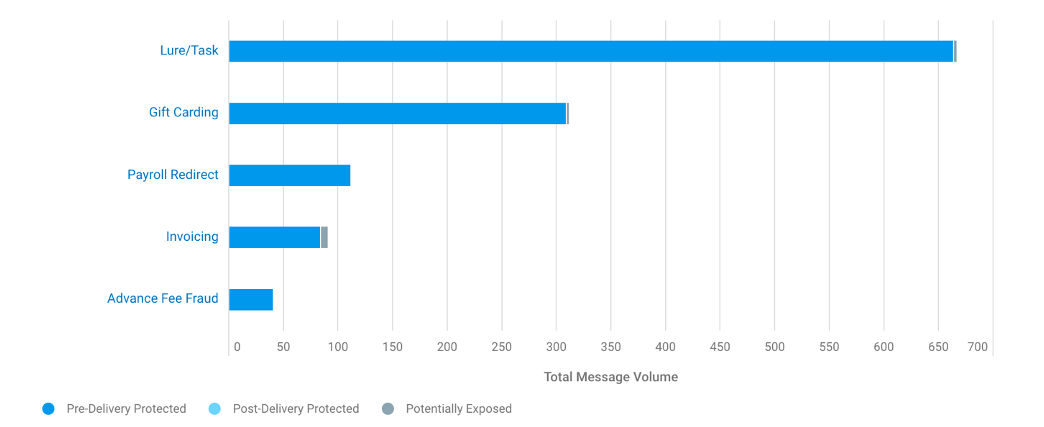

El gráfico de los principales temas de amenazas (Top Threat Themes (BEC)) le permite ver qué temas concretos utilizan los ciberdelincuentes en los ataques BEC contra su organización.

Top Threat Themes (BEC)

Figura 4. Gráfico Top Threat Themes for BEC en el panel Proofpoint TAP Threat Insight.

Pregunta 4 ¿Cómo se utiliza cada tema de BEC contra mi organización?

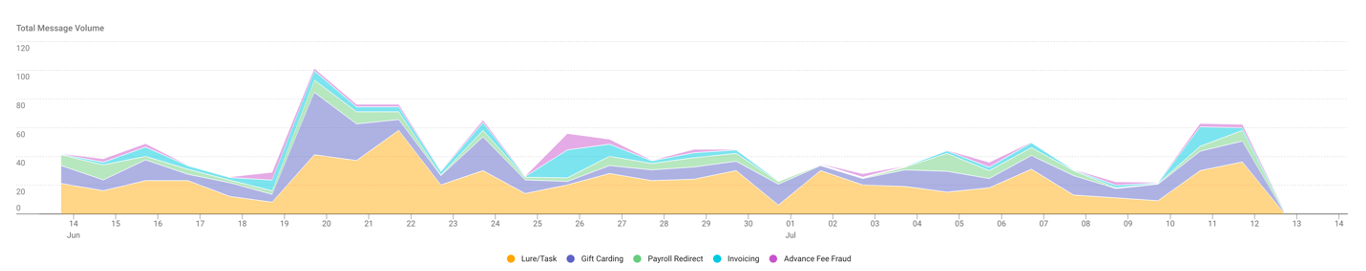

Al igual que ocurre con las campañas de malware y phishing, que emplean distintos timos o engaños según la época del año o las noticias de actualidad para sacar más partido de las técnicas de ingeniería social, los investigadores de amenazas de Proofpoint han descubierto que los temas empleados en los ataques BEC también varían según el momento, las noticias de actualidad u otros acontecimientos externos. Por ejemplo, el número de mensajes BEC acerca de tarjetas regalo enviados para realizar robos aumenta en la temporada navideña, mientras que los mensajes diseñados para robar información de identificación personal (PII), formularios para declaraciones de impuestos u otros datos del usuario predominan en enero y febrero.

Entender cómo se manifiestan estas tendencias en el flujo de correo de su organización, así como cómo cambian las víctimas elegidas, puede ayudar a su organización a prepararse mejor para responder a posibles variaciones de la actividad de amenazas BEC, con formación específica y controles adicionales.

El gráfico Top Messages Trend se puede filtrar para mostrar los temas empleados en ataques BEC y cómo aumenta o disminuye su prevalencia en función de acontecimientos externos.

Temas de ataques BEC

Figura 5. El gráfico de tendencias BEC Themes en el panel Proofpoint TAP Threat Insight.

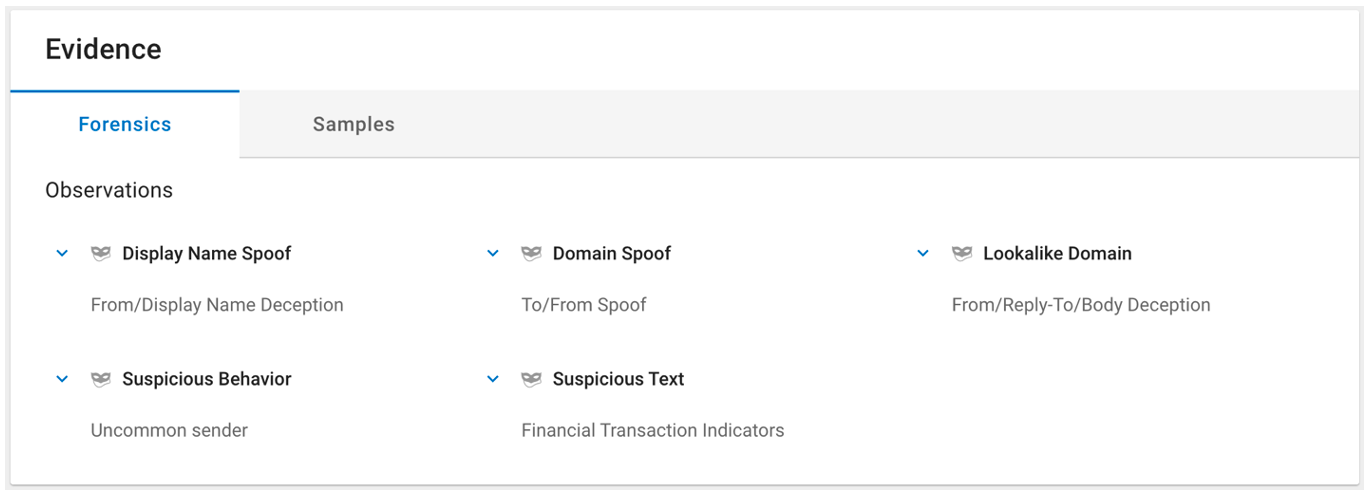

Pregunta 5 ¿A quién van dirigidas las amenazas BEC en mi organización?

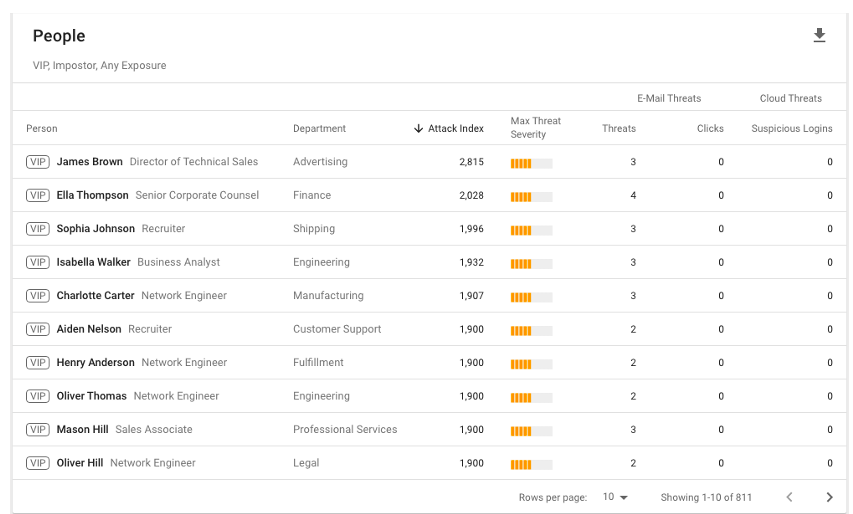

Normalmente los directivos y otros destinatarios con acceso a información confidencial o con la capacidad de transferir fondos o llevar a cabo transacciones suelen ser el blanco principal de los ataques BEC.

Nuestro informe People se puede filtrar por personas VIP que suelen ser víctimas de campañas BEC, para mostrar exactamente quiénes pueden ser estas personas.

VIP afectados por ataques BEC

Figura 6. Informe People de usuarios VIP víctimas de ataques BEC en el panel Proofpoint TAP Threat Insight.

Sin embargo, por debajo de este primer nivel hay muchos empleados que pueden estar menos vigilados y controlados y, no obstante, ser objetivos frecuentes de los ciberdelincuentes. El informe People le permite identificar también a este grupo de usuarios. A continuación, puede tomar medidas basadas en esta información, como ofrecerles más formación o aplicar más controles para reducir aún más el riesgo de ataques BEC en la organización.

Principales destinatarios de ataques BEC

Figura 7. Informe People de los principales destinatarios de mensajes BEC en el panel Proofpoint TAP Threat Insight.

Controles dirigidos

Más allá de los informes y análisis forenses estándar, la información práctica que ofrece el panel Proofpoint TAP Threat Insight sobre los ataques BEC permite a las organizaciones saber también qué medidas deben tomar para defenderse, en función de las tácticas empleadas por los atacantes contra ellas.

Las acciones y controles que se recomiendan con frecuencia, basadas en estos informes son:

- Proporcionar formación adicional a los usuarios que reciben ataques con frecuencia, con cursos centrados en los temas usados en los ataques BEC que está observando la organización

- Actualizar los procesos empresariales para determinados casos, como:

- Cambios de cuenta

- Nuevas solicitudes de cuenta

- Cambios en nóminas de empleados

- Aplicación de otros controles financieros para usuarios víctimas de ataques BEC

- Implementación de Proofpoint Threat Response Auto-Pull (Proofpoint TRAP) para extraer los mensajes BEC entregados

Si necesita ayuda para identificar las mayores amenazas digitales para su negocio, póngase en contacto con nosotros para recibir una evaluación de riesgos digitales gratuita de Proofpoint. Nuestras evaluaciones de riesgos gratuitas son realizadas por expertos en seguridad de Proofpoint que pueden ayudarle a identificar algunas de las amenazas más importantes para su organización, así como su riesgo de sufrir ataques BEC, y mostrarle cómo mitigarlas.

Para obtener más información sobre las funciones que ofrece Proofpoint para ayudar a proteger su organización contra ataques BEC y otras amenazas por correo electrónico, consulte esta página en nuestro sitio web.