¿Imagina que su equipo de seguridad pudiera ver fácilmente quiénes reciben más ataques en su organización y qué controles de seguridad hay que implementar para reforzar la seguridad?

Con Proofpoint es posible, gracias a la información práctica que ofrece nuestra plataforma, que no se limita a los indicadores basados en el volumen, sino que descubre cómo son los ataques que afectan a sus empleados para que su equipo pueda responder más rápidamente y aplicar de manera más precisa los controles de mitigación.

En esta serie de blogs, analizaremos más detalladamente los datos de la plataforma Proofpoint Threat Protection. La información práctica ofrece métricas y datos, procedentes de la combinación de nuestras detecciones e investigaciones. De esta forma, obtiene los detalles y el contexto que necesita para conocer perfectamente las amenazas a las que se enfrenta y las medidas concretas que puede tomar para defenderse.

Transforme su enfoque de la ciberseguridad

Según las investigaciones, el 82 % de las violaciones de seguridad implican algún tipo de contacto con su personal. Por lo tanto, para aplicar un enfoque moderno de la ciberseguridad es esencial conocer el riesgo que presenta su personal.

Actualmente los equipos de seguridad deben hacer más con menos recursos, por lo que es difícil dedicar tiempo a las acciones más importantes.

Con Proofpoint, puede poner en práctica las medidas concretas prescriptivas que se requieren para garantizar la completa protección de su personal. El acceso a la información práctica de la plataforma puede ayudar a su equipo a ganar en proactividad, centrándose en los controles dirigidos que crearán más valor añadido para su organización.

A continuación, se analizan algunas cuestiones fundamentales sobre riesgos de ciberseguridad para los que la información de la plataforma de Proofpoint ofrece una respuesta:

¿Quién presenta el riesgo más elevado en nuestra organización?

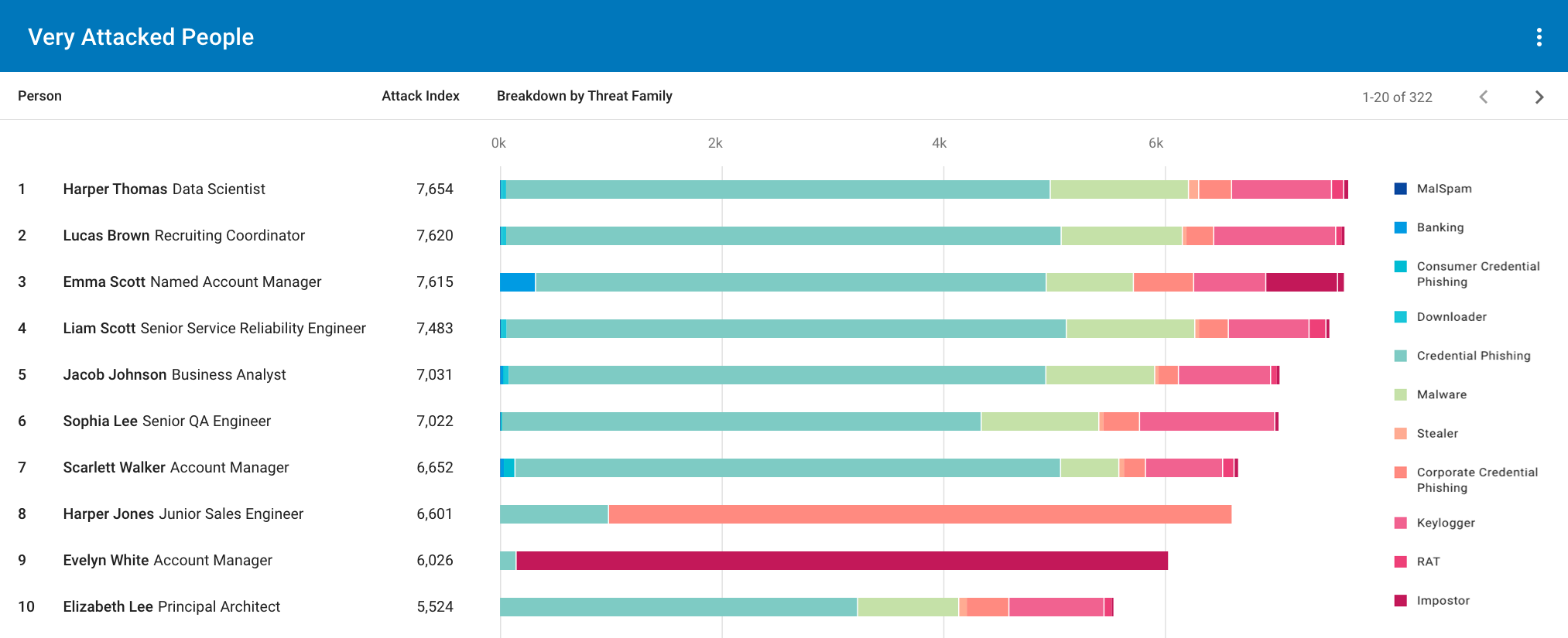

El informe sobre las personas muy atacadas (o VAP, Very Attacked People™) muestra a todos los integrantes de su empresa, clasificados por la frecuencia con la que reciben ataques. A diferencia de otros índices de ataque, en este ranking no solo se incluye el volumen de ataques, sino también el nivel de sofisticación y la especificidad de los ataques, gracias a nuestra puntuación Attack Index.

Figura 1. Ejemplo de un informe sobre VAP.

El informe sobre VAP desglosa los tipos de amenazas, como phishing de credenciales y malware, para cada VAP y destaca las personas catalogadas como VIP. Este informe le permitirá analizar en profundidad la actividad de estos usuarios para averiguar por qué son blanco de determinados tipos de ataques.

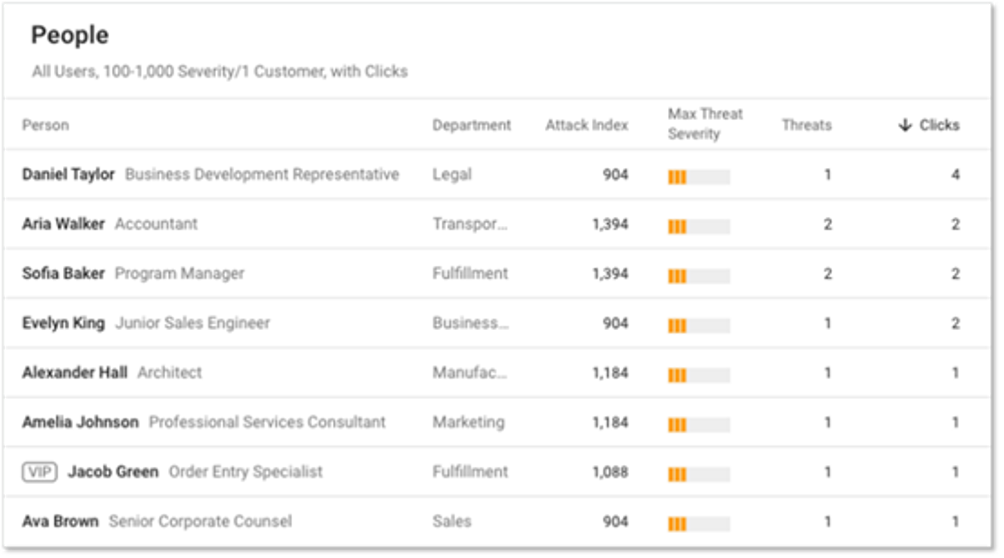

El informe sobre las personas ofrece una imagen más clara de la actividad de las amenazas para todos los empleados. En el ejemplo siguiente, incluimos un informe filtrado para mostrar las amenazas que solo se han observado en su organización, es decir, las que van dirigidas específicamente a su empresa.

Figura 2. Informe sobre personas.

Hemos clasificado el informe por personas que hacen más clic para identificar a las que son más incautas. También se indican la puntuación de Attack Index general y la gravedad de la amenaza para cada individuo. Además, podemos ver qué usuarios han sido identificados como VIP, lo que nos ayuda a reconocer por qué reciben ataques y cómo podrían interactuar con las amenazas.

Uso de la información para implementar controles dirigidos

Los informes sobre las personas de su organización son de gran utilidad, ya que permiten identificar controles secundarios que se pueden implementar para mejorar la postura de seguridad. Estos son ejemplos de estas medidas:

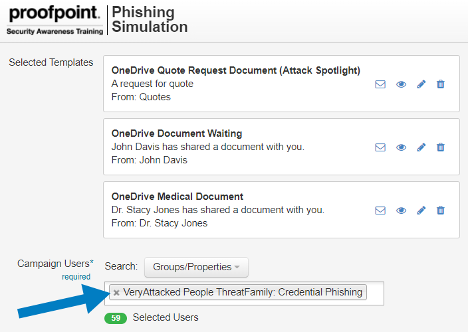

1. Asignar formación para mejorar la concienciación y simulaciones personalizadas.

Muchos clientes asignan a sus VAP y usuarios más incautos a cursos de formación y simulaciones de phishing dirigidas con más frecuencia que a los demás.

Figura 3: Ejemplo de simulación de phishing.

Por ejemplo, su organización podría agrupar a los VAP que suelen ser víctimas de estafas BEC y utilizar los cursos de formación guiada de Proofpoint Targeted Attack Protection (TAP) para que reciban formación sobre este tipo de ataques. A esto podría añadir simulaciones de ataques BEC.

2. Reforzar las políticas de seguridad.

Aislar la navegación para VAP, VIP y personas más incautas ofrece una línea de defensa muy sólida frente a las amenazas dirigidas que emplean URL, que pueden afectar a estos usuarios. Además, puede aplicar análisis automático de URL en entorno aislado o políticas de identificación multifactor (MFA) más estrictas.

Otra estrategia es asignar a los usuarios identificados como más incautos a grupos de aislamiento más restrictivos.

3. Compartir los informes internamente.

Compartir los informes con las principales partes implicadas, como los CISO y el consejo de administración, permite sensibilizar a los directivos sobre las amenazas y orientar la discusión sobre los riesgos centrados en las personas. Además, ayuda a los responsables de la toma de decisiones a implementar controles adaptables o bien a invertir en programas de concienciación sobre seguridad específicamente dirigidos a VAP y usuarios incautos.

También puede utilizar los informes para conseguir que los individuos, unidades de negocio o departamentos de alto riesgo se involucren y acepten atenerse a los controles y políticas de seguridad.

4. Implementar políticas de autenticación y administración de identidades y acceso (IAM) más estrictas.

Muchos de nuestros partners utilizan las listas de VAP para poner en práctica medidas adicionales en su organización. Puede usar estas integraciones para automatizar otros controles para su organización, como limitar la recuperación de contraseñas o añadir políticas más estrictas de MFA. Por ejemplo, puede crear políticas de autenticación más severas para los VAP que sufren ataques de phishing de credenciales.

La información práctica de la plataforma aporta valor

El uso de la información que proporciona Proofpoint permite reforzar la seguridad de la organización, avanzando hacia la creación de una cultura de seguridad, además de:

- Aumentar la eficiencia operativa. Si antes de nada se protege al personal, los equipos de seguridad pueden dedicar sus limitados recursos a acciones que tendrán un máximo impacto. Además, disminuye la probabilidad de que un ataque consiga su objetivo, gracias a las políticas de seguridad automatizadas fruto de las integraciones de proveedores.

- Reducir su exposición a riesgos. La formación dirigida para concienciar en materia de seguridad reduce las probabilidades de que los usuarios hagan clic y aumenta las denuncias de mensajes maliciosos, lo que redunda en una mayor protección y limita las posibilidades de que los ataques tengan éxito. A esto también contribuye el refuerzo de las políticas de seguridad para los usuarios que presentan más riesgo.

Encontrará más información sobre la información práctica que proporciona Proofpoint aquí.