La serie de blogs “Neutralización de ciberseguridad del mes” explora las tácticas en constante evolución de los ciberdelincuentes actuales y cómo Proofpoint ayuda a las organizaciones a fortalecer sus defensas de correo electrónico para proteger a las personas contra las amenazas emergentes actuales.

Los ciberdelincuentes continúan perfeccionando sus campañas de phishing de suplantación de identidad con tácticas psicológicas y tecnologías en constante evolución. Las campañas a menudo imitan a organizaciones de confianza y utilizan correos electrónicos y sitios web falsos que parecen casi idénticos a sus contrapartes legítimas.

Según la investigación de amenazas de Proofpoint, los ataques de phishing crecieron un 147 % si comparamos el cuarto trimestre de 2023 con el cuarto trimestre de 2024. También hubo un aumento del 33 % en el phishing a través de las principales plataformas de productividad basadas en la nube. Estas alarmantes estadísticas subrayan cómo las amenazas de phishing están evolucionando rápidamente. Además, las herramientas de IA generativa como ChatGPT, los deepfakes y los servicios de clonación de voz forman parte de esta tendencia.

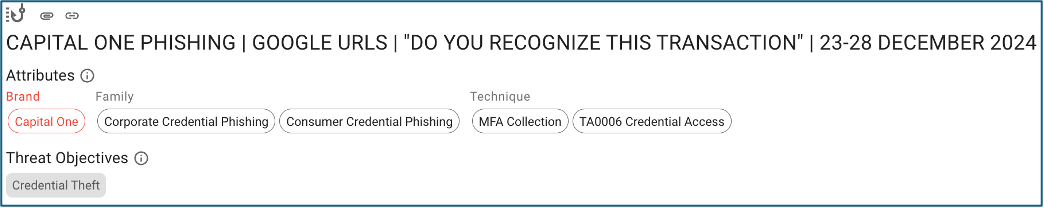

La campaña de phishing que utilizó la marca Capital One es un buen ejemplo de la creciente sofisticación de estos ataques, que con frecuencia tienen como objetivo instituciones financieras. En esta publicación de blog, exploraremos cómo funcionó la campaña y cómo Proofpoint detuvo la amenaza.

El escenario

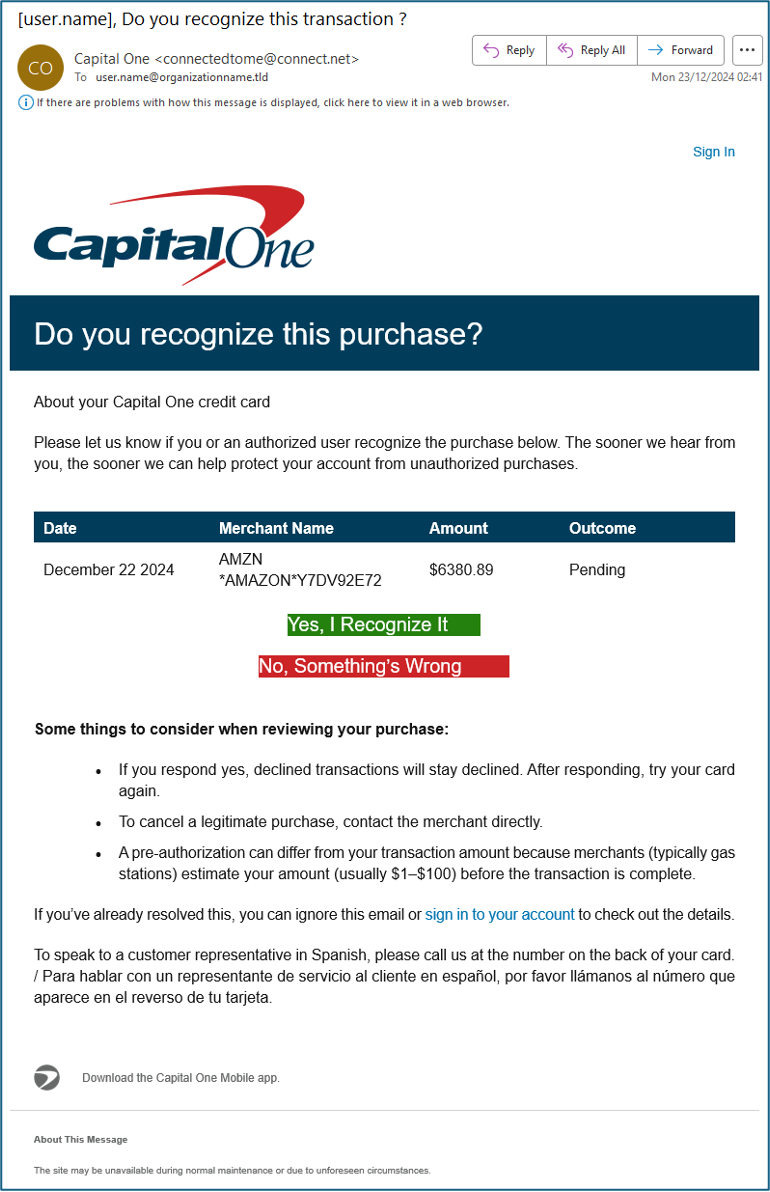

Los ciberdelincuentes enviaron correos electrónicos que parecían provenir de Capital One. Utilizaron dos tipos principales de señuelos:

- Verificación de transacciones. Los correos electrónicos preguntaron a los usuarios si reconocían una compra reciente. Esta táctica es especialmente eficaz durante la temporada navideña.

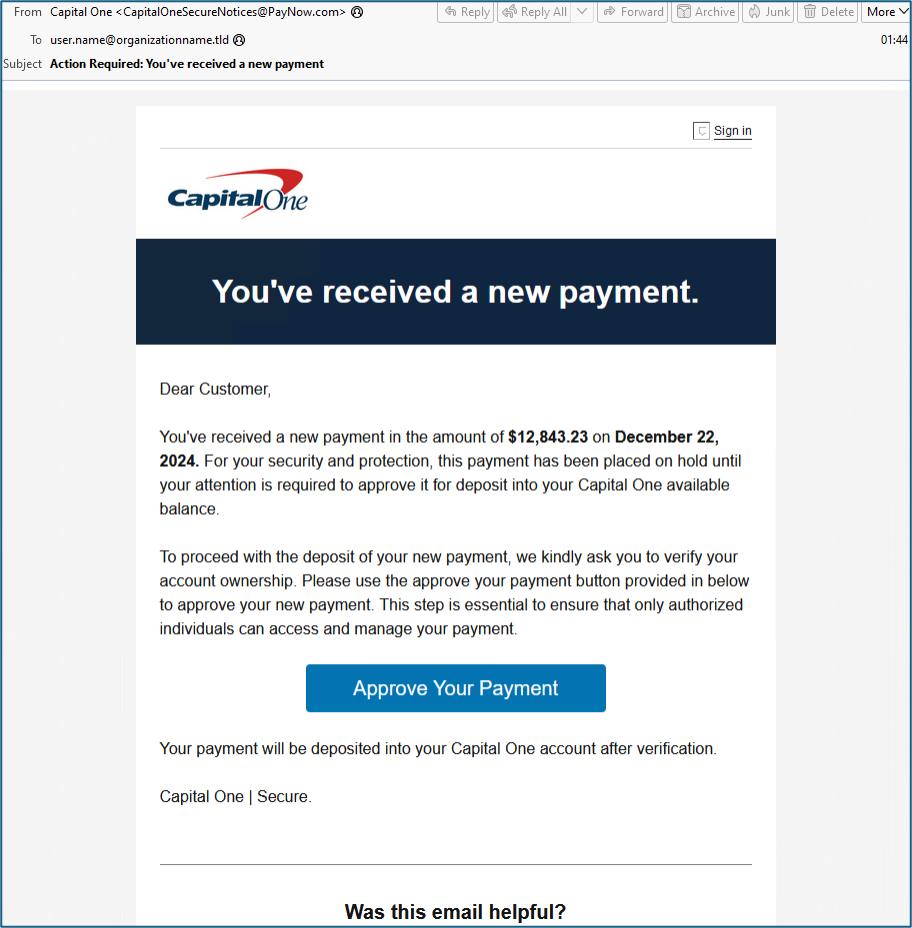

- Notificación de pago. Los correos electrónicos informaban a los usuarios de que habían recibido un nuevo pago y les pedían que lo aceptaran. Los elevados importes a pagar creaban una sensación de urgencia.

Del 7 de diciembre de 2024 al 12 de enero de 2025, esta campaña se dirigió a más de 5000 clientes con alrededor de 130 000 mensajes de phishing.

Capital One tiene implementadas fuertes medidas de seguridad, incluida la autenticación de correo electrónico y la eliminación de dominios similares. Sin embargo, los agentes de amenazas continúan encontrando formas de abusar de su marca en campañas de phishing. Los atacantes explotan la confianza de los usuarios en las instituciones financieras y utilizan tácticas capciosas para eludir los controles de seguridad y engañar a usuarios desprevenidos para que revelen información confidencial.

La amenaza: ¿Cómo ocurrió el ataque?

Así es como se desarrolló el ataque:

1. Colocación del señuelo. Los atacantes crearon correos electrónicos que reproducían fielmente las comunicaciones oficiales de Capital One. Copiaron el logotipo, la marca y el tono de la empresa. Los mensajes crearon una sensación de urgencia, una táctica que suelen utilizar los agentes de amenazas para que los destinatarios tomen decisiones apresuradas.

Señuelo de phishing utilizado por los agentes de amenazas.

Las líneas de asunto eran convincentes y tenían como objetivo captar rápidamente la atención. Un tema común para incitar a los usuarios a abrir el correo electrónico y hacer clic en los enlaces son las cuestiones financieras como, por ejemplo, compras no autorizadas o alertas de pago.

Ejemplos:

- “Se requiere acción: Has recibido un nuevo pago”

- “[Username], ¿reconoces esta compra?”

Otro señuelo utilizado por los agentes de amenazas.

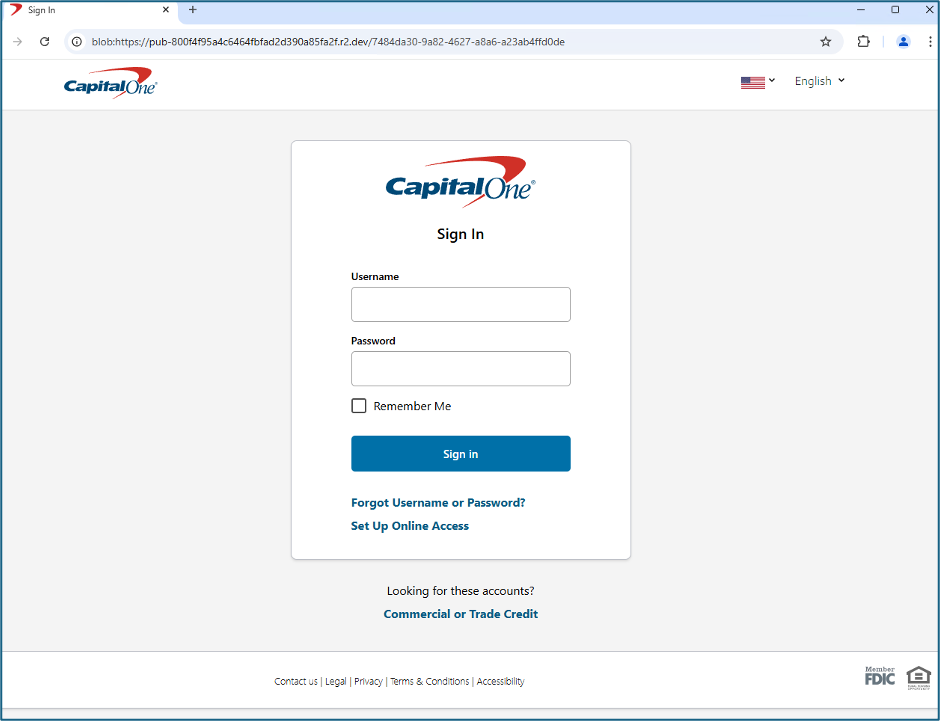

2. Abuso de los servicios de URL. Para evitar el escepticismo de los usuarios, los atacantes explotaron su confianza inherente en las URL de Google. Se utilizaron URL de Google integradas como mecanismos de redirección para vincular a los destinatarios con sitios web de phishing. Estos sitios web fueron diseñados para ser idénticos a la página de inicio de sesión legítima de Capital One.

Sitio web de inicio de sesión de Capital One falsificado.

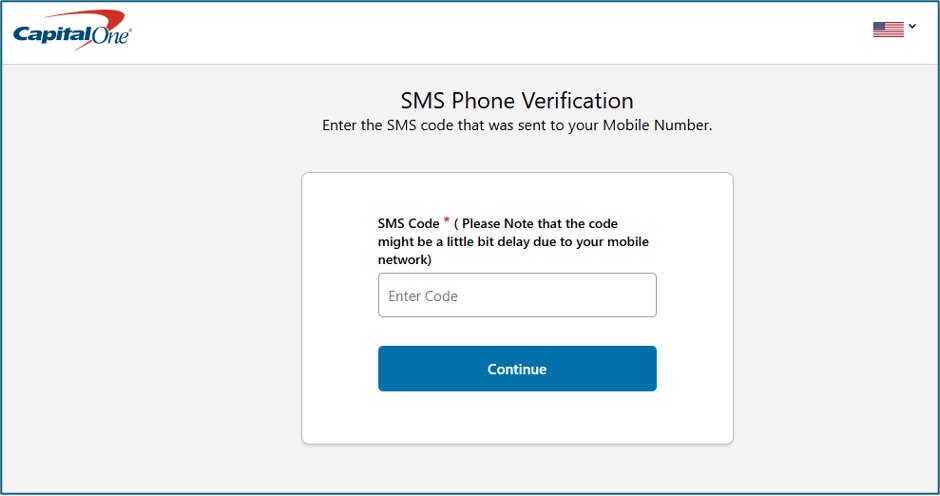

3. Recopilación de credenciales. Cuando el usuario hacía clic en los enlaces, se le redirigía a páginas de inicio de sesión falsas. Allí se le pedía que ingresara sus credenciales de inicio de sesión de Capital One y los códigos de verificación por SMS. Los atacantes capturaban inmediatamente las credenciales, que les daban acceso no autorizado a las cuentas de Capital One de los usuarios. También podían eludir las protecciones de autenticación multifactor (MFA).

Página de verificación falsa en el sitio web proxy.

La detección: ¿Cómo identificó Proofpoint este ataque?

Proofpoint utiliza una amplia variedad de técnicas de detección de amenazas. La IA es una piedra angular de nuestra plataforma Nexus. Nuestro enfoque multimodelo combina la IA semántica y de comportamiento, el aprendizaje automático (ML) y la inteligencia sobre amenazas obtenida por investigadores. Todas estas tecnologías se combinan para crear una defensa de múltiples capas que puede detectar y mitigar mensajes y contenidos malintencionados en amenazas altamente sofisticadas y en evolución.

Atributos de la campaña de phishing en el panel de Protección contra ataques dirigidos (TAP) de Proofpoint.

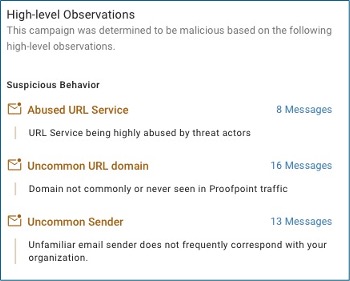

Proofpoint Nexus etiquetó esta campaña como malintencionada basándose en estas observaciones:

- Abuso de servicios de URL. Los atacantes usaron los servicios de URL de Google, que los agentes de amenazas suelen explotar de forma abusiva, para enmascarar la redirección a sitios web de phishing. Esta técnica aprovechó la confianza inherente en los dominios de Google para evitar sospechas y aumentar la probabilidad de que el usuario interactúe con el enlace malintencionado.

- Dominios de URL poco comunes. Los dominios utilizados en la campaña se habían registrado recientemente o rara vez se habían observado en nuestro tráfico monitoreado. La falta de un historial establecido con estos dominios, junto con su uso en un contexto de phishing, indicaba ostensiblemente una actividad malintencionada.

- Comportamiento poco común del remitente. El remitente no resultaba familiar. Asimismo, no había enviado previamente correos electrónicos a los destinatarios. Si bien los nuevos remitentes no son inherentemente sospechosos, la combinación de urgencia en el contenido del correo electrónico y otras señales de alerta despertaron sospechas.

- Tácticas de dominios similares. La campaña utilizó dominios diseñados para parecerse mucho a las URL legítimas de Capital One. Estos dominios incorporaban variaciones pequeñas y difíciles de detectar, como caracteres alterados o símbolos añadidos.

- Tráfico de dominio de bajo volumen. El dominio del remitente tenía volúmenes de correo electrónico muy bajos en toda nuestra base de clientes. Los dominios con poco tráfico, en particular aquellos que aparecen repentinamente en campañas selectivas, a menudo están vinculados a agentes de amenazas que configuran la infraestructura específicamente para fines malintencionados.

- Intención inferida mediante IA. El modelo de lenguaje (LM) de Proofpoint Nexus utilizó el análisis semántico para comprender el contenido de los mensajes e identificar temas recurrentes, como la urgencia y cuestiones financieras. Los correos electrónicos se etiquetaron como altamente sospechosos según sus patrones temáticos.

- Solicitudes sospechosas. Los correos electrónicos incluían mensajes que instaban a los destinatarios a verificar transacciones o reclamar pagos a través de los enlaces proporcionados. Estas solicitudes se habían diseñado para explotar la confianza de los usuarios y provocar una acción inmediata, un sello distintivo de las campañas de phishing.

Proofpoint no solo detectó la amenaza dentro de los datos de nuestros clientes, sino que también la identificó detrás de las defensas de otros tres agentes líderes de Seguridad de correo electrónico del Gartner Magic Quadrant. Esto demuestra que el ataque fue muy sofisticado. Asimismo, sirve como prueba de que las capacidades de detección avanzada de amenazas de Proofpoint son altamente efectivas.

No se entregó ningún mensaje de esta campaña a nuestros usuarios. Proofpoint los detectó todos y los bloqueó.

Resumen de las señales condenatorias que Proofpoint utilizó para detectar la amenaza.

La remediación: ¿Cuáles son las lecciones aprendidas?

Recomendamos estos pasos para protegerse contra estas amenazas:

- Invierte en un análisis de URL previo a la entrega. Las campañas de phishing a menudo utilizan servicios de URL de confianza para ocultar enlaces malintencionados. Las herramientas que escanean las URL antes de su entrega pueden ayudar a detectar y bloquear estos enlaces antes de que lleguen a las bandejas de entrada de los usuarios. Estas herramientas analizan la estructura de URL subyacente y la comparan con patrones malintencionados conocidos. Esto garantiza que incluso los enlaces camuflados se puedan identificar y neutralizar.

- Aumenta los programas de formación de los empleados. Unas sesiones de formación periódicas pueden cambiar el comportamiento de los empleados a lo largo del tiempo, para que estén más atentos y sean más proactivos. Las sesiones deberán enseñar a los usuarios a reconocer los intentos de phishing y ser escépticos ante los mensajes no solicitados. También deberán enfatizar la importancia de inspeccionar los detalles del correo electrónico, como las direcciones del remitente y los enlaces incluidos. Asimismo, deberán enseñar a los usuarios a verificar de forma independiente las alertas de transacciones mediante el inicio de sesión directo en sus cuentas financieras.

- Adopta la protección de URL en el momento del clic. Incluso con un filtrado de correo electrónico sólido, algunos correos electrónicos malintencionados pueden filtrarse o convertirse en armas después de su entrega. La protección de URL en el momento del clic agrega otra capa de seguridad. Vuelve a analizar los enlaces cuando los usuarios hacen clic en ellos y bloquea el acceso a sitios web de phishing en tiempo real. Esta protección dinámica ayuda en escenarios donde las URL cambian después de la entrega para evadir la detección inicial.

- Implementa una MFA resistente al phishing. Los métodos de MFA tradicionales, como los códigos basados en SMS, son cada vez más el objetivo de los atacantes. Por lo tanto, es una buena idea utilizar soluciones MFA resistentes al phishing. Las herramientas basadas en FIDO2 pueden prevenir el robo de credenciales y eliminar las oportunidades de que los agentes de amenazas eludan las medidas de seguridad. Se basan en claves criptográficas y garantizan que la autenticación siga siendo segura, aunque se intente la falsificación de credenciales de los usuarios.

- Implementa protocolos de autenticación de correo electrónico. Los protocolos SPF, DKIM y DMARC pueden evitar el phishing de suplantación de identidad por correo electrónico y garantizar que los mensajes sean legítimos. Estas tecnologías se combinan para garantizar que los remitentes sean quienes dicen ser, lo que ayuda a reducir el riesgo de ataques basados en el robo de identidad digital.

Capital One ha tomado medidas proactivas para evitar el robo de identidad digital. Esto incluye autenticar sus dominios de correo electrónico y trabajar para desmantelar sitios fraudulentos. Sin embargo, como ilustra esta campaña, los ciberdelincuentes aún pueden hacer un uso indebido de marcas de confianza de otras maneras. Esto demuestra por qué es tan importante contar con una estrategia de seguridad integral que incluya la formación de los usuarios, la detección de amenazas en tiempo real y las defensas en múltiples capas.

Proofpoint ofrece protección centrada en las personas

Los agentes de amenazas se adaptan continuamente para comprometer las defensas existentes. Las campañas de robo de identidad digital como ésta resaltan la necesidad crítica de una solución de seguridad de múltiples capas.

Hay dos opciones para implementar la protección contra amenazas de Proofpoint:

- SEG de protección básica de correo electrónico. Garantiza que las organizaciones logren protección de extremo a extremo contra las amenazas modernas de correo electrónico. Con configuraciones altamente personalizables, las organizaciones pueden adaptar los niveles y políticas de protección a sus necesidades específicas. Para las organizaciones con un nivel de seguridad avanzado, Proofpoint también ofrece información detallada sobre telemetría de inteligencia sobre amenazas y riesgos para las personas.

- La API de protección de correo electrónico básica está diseñada para equipos de TI y seguridad eficientes. Mejora ampliamente Microsoft 365 con detección avanzada de amenazas y remediación automatizada. O Las organizaciones pueden “configurar y olvidar” la protección, porque automatiza la detección y la respuesta ante amenazas. Como resultado, reduce la carga de los equipos de seguridad.

Para obtener más información, descarga nuestro resumen de la solución de protección contra amenazas de Proofpoint.