Índice

Definición

DMARC o Domain-based Message Authentification Reporting and Conformance, es un protocolo de autenticación de correo electrónico de código abierto que suministra protección a nivel de dominio para el canal de correo electrónico. Esta autenticación detecta y evita las técnicas de spoofing o suplantación de correo electrónico que se usan en el phishing, los ataques de compromiso de correo electrónico corporativo (BEC) y otros ataques basados en correo electrónico. Tomando como punto de partida los estándares existentes DKIM, DMARC y SPF, la primera tecnología de amplio espectro de aplicación que puede lograr establecer la fiabilidad del dominio del encabezado del remitente (“De”) es DMARC. El propietario del dominio puede publicar un registro DMARC en el sistema de nombres de dominio (DNS) y crear una política para indicarles a los destinatarios qué hacer con los correos electrónicos que no superen la autenticación.

Ejemplos

- Spoofing (suplantación) de dominios: un atacante falsifica el dominio de una compañía para que su correo electrónico parezca legítimo.

- Spoofing (suplantación) de correo electrónico: un término para actividades que implican la suplantación de identidad en correo electrónico.

- Compromiso de correo electrónico empresarial (BEC, del inglés “Business Email Compromise”): un correo electrónico que parece provenir de un ejecutivo en una organización, en el que se solicita el envío de dinero o de información sensible.

- Correo electrónico impostor: un email suplantado, enviado por un impostor que afirma ser otra persona.

- Phishing de correo electrónico: un correo electrónico que intenta que sus víctimas instalen malware o revelen sus credenciales. Un correo electrónico de phishing casi siempre luce igual que una marca conocida, para así parecer legítimo.

- Phishing al consumidor: un email falsificado que se le envía al consumidor de una empresa, afirmando que lo envía dicha empresa, con la intención de robarles sus credenciales.

- Spoofing (suplantación) de socios: un correo electrónico empresarial suplantado entre socios en una cadena de suministro, cuyo contenido pretende cambiar los detalles del pago para desviar fondos.

- Whaling Phishing o estafas “balleneras”: un correo electrónico fraudulento enviado a un empleado de alto nivel de una organización, con el objetivo de lograr un gran beneficio financiero.

Estándares

- Autenticación de Mensajes Basada en Dominios, Informes y Conformidad (DMARC): un sistema de validación de correo electrónico que detecta y evita el spoofing de correo electrónico. Ayuda a combatir ciertas técnicas que se usan con frecuencia en el phishing y en el spam de correo electrónico, tales como correos electrónicos con direcciones de remitente falsificadas, que lucen como si proviniesen de organizaciones legítimas.

- El Convenio de Remitentes (SPF, del inglés “Sender Policy Framework”): un protocolo de validación de correo electrónico diseñado para detectar y bloquear correos electrónicos. Permite a los intercambiadores de correo electrónico entrante verificar que un mensaje de correo electrónico proviene de una dirección IP autorizada por los administradores de ese dominio.

- Correo Identificado por Claves de Dominio (DKIM, del inglés “DomainKeys Identified Mail”): un método de autenticación capaz de detectar el email spoofing. Le permite al receptor comprobar si un correo electrónico que afirma provenir de un dominio específico estaba autorizado por el dueño del dominio.

- Directiva Operacional Vinculante 18-01: el Departamento de Seguridad Interior de los EE. UU. ha promulgado la Directiva Operacional Vinculante 18-01, que estipula que las agencias deben actualizar la seguridad de su correo electrónico y web. Las agencias deberán implementar DMARC, SPF y STARTTLS de manera eficaz.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

SPF y DKIM

SPF y DKIM son dos de los mecanismos básicos que juegan un papel crucial en DMARC. Cada uno está basado en unos registros únicos que ayudan a confirmar la legitimidad de los correos electrónicos.

El Convenio de Remitentes (SPF, del inglés “Sender Policy Framework”) es un protocolo de validación de correo electrónico que le permite a una organización enviar correo electrónico desde su dominio. Las organizaciones pueden autorizar a los remitentes dentro de un registro SPF publicado dentro del Sistema de Nombres de Dominio (DNS, del inglés “Domain Name System”). Este registro incluye a las direcciones IP aprobadas de los remitentes de correo electrónico, incluyendo las direcciones IP de proveedores de servicios que estén autorizados para enviar correos en nombre de la organización. Publicar y verificar registros SPF es una manera fiable de detener el phishing y otras amenazas basadas en correo electrónico que son forjadas desde direcciones y dominios de remitente.

El Correo Identificado por Claves de Dominio (DKIM, del inglés “DomainKeys Identified Mail”) es un protocolo de autenticación de correo electrónico que le permite al destinatario comprobar que un correo electrónico de un dominio específico realmente estuvo autorizado por el propietario de ese dominio. Le permite a una organización hacerse responsable de la transmisión de un mensaje adjuntándole una firma digital. La verificación se realiza mediante autenticación criptográfica usando la clave pública del firmante, publicada en el DNS. La firma garantiza que las partes interesadas del correo electrónico no hayan sido modificadas desde el momento en que se adjuntó la firma digital.

Tanto SPF como DKIM ayudan a establecer la autenticidad de los correos y prevenir amenazas comunes de seguridad en el correo, como spoofing y ataques de phishing. En el contexto de DMARC, estos mecanismos de autenticación son usados en conjunto para validar la identidad del remitente. La DMARC policy, publicada como un registro DNS, instruye a los servidores que reciben el mensaje la manera de tratar los emails que fallan las comprobaciones SPF o DKIM. Combinando resultados SPF y DKIM con DMARC policy, los dueños de los dominios web pueden especificar si prefieren poner en cuarentena o rechazar los correos que no pasan la autenticación, permitiendo un mejor control sobre la entrega de emails y reduciendo el riesgo de correos fraudulentos intentando atacar o piratear su dominio.

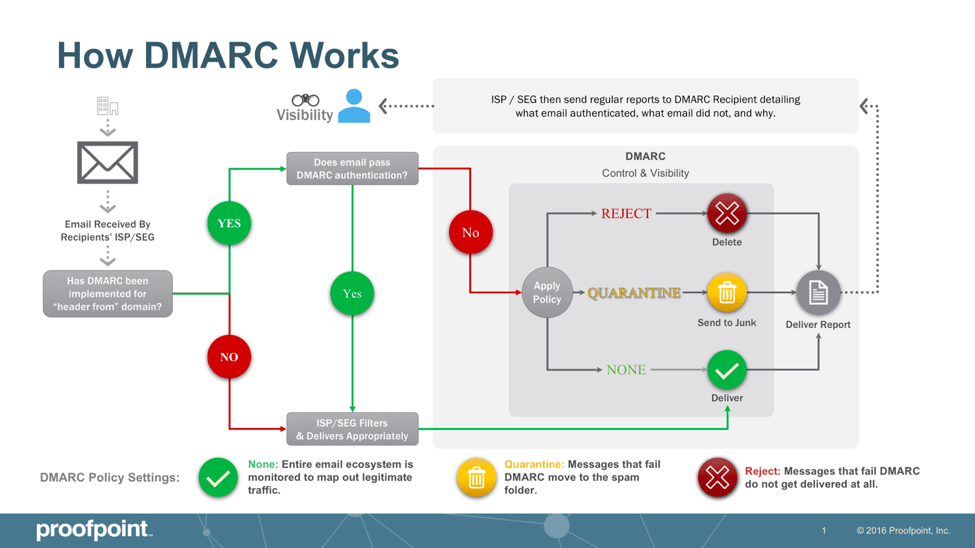

Cómo comprobar y verificar DMARC

Para que un mensaje pueda aprobar esta autenticación, debe primero superar la autenticación SPF y la alineación SPF, y/o superar la autenticación DKIM y la alineación con DKIM. Si un mensaje no aprueba DMARC, los remitentes pueden indicarles a los destinatarios qué hacer con ese mensaje mediante una política de implantación. Existen tres políticas o DMARC policy options, que el propietario del dominio puede implementar: “ninguno” (el mensaje se entrega al destinatario y el informe se envía al propietario del dominio), “cuarentena” (el mensaje se envía a una carpeta de cuarentena) y “rechazar” (el mensaje no se entrega).

La política de DMARC “ninguno” es un excelente primer paso. Así, el propietario del dominio puede garantizar que todos los correos electrónicos legítimos se estén autenticando adecuadamente. El propietario del dominio recibe informes que les ayudan a garantizar que todos los correos electrónicos legítimos sean identificados y superen la autenticación. Una vez que el propietario del dominio está seguro de que se hayan identificado a todos los remitentes legítimos y de que se hayan resuelto los problemas de autenticación, pueden pasarse a una política de “rechazar” y bloquear al phishing, el compromiso de correo electrónico empresarial y otros ataques de correo electrónico fraudulento. Como destinataria de un correo electrónico, una organización puede garantizar que su puerta de enlace protegida de correo electrónico haga valer la política DMARC implementada al propietario del dominio. Esto protege a los empleados contra amenazas en el correo electrónico entrante.

La autenticación SPF comienza por identificar a todas las direcciones IP legítimas que deberían enviar correo electrónico desde un dominio dado, y después publica esta lista en el DNS. Antes de entregar un mensaje, los proveedores de correo electrónico verifican el registro SPF buscando el dominio incluido en la dirección de “sobre de remitente” dentro del encabezado técnico oculto del correo electrónico. Si la dirección IP que envía un correo electrónico en nombre de este dominio no está listada en el registro SPF del dominio, entonces el mensaje falla la autenticación SPF.

Para la autenticación DKIM, el remitente identifica en primer lugar los campos que desean incluir en su firma DKIM. Estos campos pueden incluir la dirección de remitente, el cuerpo del correo electrónico, el asunto y más. Estos campos deben quedar intactos durante el tránsito, o el mensaje no aprobará la autenticación DKIM. En segundo lugar, la plataforma de correo electrónico del remitente creará un hash de los campos de texto incluidos en la firma DKIM. Una vez generada la cadena hash, se cifra con una clave privada, a la cual solamente el remitente tiene acceso. Después de enviado el correo electrónico, ya depende del proveedor del buzón de email o de la pasarela, validar la firma DKIM. Esto se hace localizando una clave pública que sea exactamente igual a la privada. Después, la firma DKIM se descifra hasta su cadena hash original.

Ventajas del DMARC

DMARC tiene varios beneficios para reforzar medidas de ciberseguridad para las empresas que lo implementan. Algunas de las ventajas de DMARC son:

- Mejora la entrega de emails: configurar un registro de DMARC en el DNS puede mejorar la entrega de emails en general, además de prevenir agentes de amenaza que envían correos maliciosos usando su dominio.

- Reduce el riesgo de ataques de phishing por correo: DMARC mitiga y previene de manera efectiva los ataques de phishing, los cuales pueden ser muy costosos para las empresas.

- Impone una política de remitentes: DMARC permite a las organizaciones hacer cumplir las políticas establecidas a través de su registro DNS, definiendo prácticas específicas para la autenticación de correos electrónicos y proporcionando instrucciones a los servidores de correo receptores sobre cómo aplicarlas.

- Protege la reputación de la marca: DMARC ayuda a proteger la reputación de la marca de una organización al evitar que los cibercriminales suplanten su dominio y engañen a los clientes y clientes para que revelen información sensible.

- Ofrece informes de autenticación detallados: Las comprobaciones de DMARC pueden ayudar a respaldar el sistema de correo electrónico de una organización al ofrecer informes de autenticación exhaustivos.

- Funciona a gran escala: DMARC está diseñado para funcionar con la escalabilidad de Internet, lo que lo convierte en una herramienta efectiva para organizaciones, instituciones y entidades corporativas de gran envergadura.

Mientras que muchos de estos beneficios se solapan, la función subyacente de DMARC es proteger mejor el correo electrónico mediante autenticación efectiva y mitigación de amenazas.

Herramientas y buenas prácticas

Debido al volumen de informes que un remitente de correo electrónico puede recibir, y la falta de claridad inherente a los informes DMARC, la correcta implementación de esta autenticación puede resultar complicada.

Las herramientas de análisis pueden ayudar a las organizaciones a darle sentido a la información incluida en los informes.

- Publica políticas en tu registro DNS que definan claramente las prácticas de tu organización para la autenticación de correo electrónico y documenta instrucciones para los servidores de correo receptores sobre cómo aplicar dichas políticas.

- Las herramientas de análisis de DMARC pueden ayudar a las organizaciones a comprender la información en los informes de DMARC.

- Los datos e ideas más allá de lo incluido en los informes ayudan a los organizadores a identificar a los remitentes de correo electrónico más rápidamente y de manera más precisa. Esto ayuda a acelerar el proceso de implementar la autenticación y reduce el riesgo de bloquear correo electrónico legítimo.

- Los consultores de servicios profesionales con experiencia pueden ayudar a las organizaciones con la implementación. Los consultores pueden ayudar a identificar a todos los remitentes legítimos, corregir errores de autenticación e incluso trabajar con proveedores de servicios de correo electrónico para garantizar que estén autenticando adecuadamente.

- Las organizaciones pueden crear un registro DMARC de correo en cuestión de minutos y comenzar a obtener visibilidad mediante informes si implementan una política del tipo “ninguno”.

- Mediante una adecuada identificación de todos los remitentes legítimos de correo electrónico ─incluyendo proveedores externos de servicios de correo electrónico─, y corrigendo cualquier problema de autenticación, las organizaciones podrían alcanzar un alto nivel de confianza antes de implementar una política DMARC del tipo “rechazar”.

La implementación de DMARC puede ser complicada, pero es un protocolo crítico para asegurar los canales de correo electrónico de las empresas y mitigar la actividad fraudulenta.

Cómo Crear un Registro DMARC

Implementar DMARC es una solución poderosa para proteger el correo electrónico contra impostores y actividades fraudulentas. Crear un registro DMARC es el primer paso para proteger una organización, clientes y la reputación de marca contra el fraude por correo electrónico. Puede usar el asistente de creación de DMARC de Proofpoint (DMARC Creation Wizard) para crear un registro para su empresa u organización o bien seguir los pasos a continuación para comenzar.

Los registros DMARC se alojan en los servidores DNS como entradas TXT. Cada proveedor de host otorga acceso DNS a los clientes, por lo que se puede agregar esta entrada TXT desde el registrador de dominios donde se registró el dominio o en un panel de control proporcionado por el host del sitio web. Los pasos para crear un registro DMARC difieren según el registrador o host, pero la creación del registro es la misma para cada dominio. Después de autenticarte en tu host o registrador, crea una entrada DNS usando los siguientes pasos:

- Un registro TXT. Después de iniciar el proceso de creación, debes ingresar un nombre y valor para el registro.

- Nombre al registro “DMARC”. En algunas configuraciones de host, el nombre del dominio se añade automáticamente al nombre. Si no se agrega automáticamente, nombra el registro _dmarc.tudominio.com.

- Introduzca el valor para el registro. Aquí puede ver un ejemplo de valor para DMARC:

v=DMARC1; p=none; rua=mailto:tu dirección@tudominio.com.

Los tres valores en la entrada son críticos para la dirección cuando los usuarios envían correos electrónicos a un dominio. El primer valor “v” es necesario y define la versión. Este valor será el mismo para todos los registros. El segundo valor “p” determina qué sucede cuando el correo electrónico se valida o falla. En este ejemplo, el valor está establecido en “none”, indicando que no sucederá nada. Este es el valor que se recomienda inicialmente para asegurar que DMARC funcione correctamente antes de poner en cuarentena los mensajes.

Después de verificar que DMARC funciona correctamente, el valor “p” puede cambiarse a “quarantine” o “reject”. Se recomienda poner en cuarentena los mensajes para que pueda filtrar falsos positivos. El mensaje se dejará a un lado hasta que sea revisado. La opción “reject” descartará directamente los registros que no pasen las reglas de DMARC. Solamente utilice la opción “reject” cuando esté seguro de que ningún mensaje importante será descartado por las configuraciones de DMARC.

DMARC vs. DKIM

DMARC y DKIM (o DomainKeys Identified Mail) son protocolos de autenticación de correo electrónico que ayudan a las organizaciones a luchar contra el compromiso de cuentas y los ataques de suplantación de correo electrónico. Sin embargo, DMARC es más robusto en la implementación de políticas y en la utilización de mecanismos de informes. Mientras que ambos protocolos usan criptografía de clave pública, DMARC y DKIM utilizan diferentes métodos para validar el flujo de correo electrónico. DKIM es únicamente un método de autenticación, mientras que DMARC genera informes agregados para ayudar a optimizar la estrategia de correo electrónico de una organización.

DMARC alinea tanto los mecanismos SPF como DKIM para proporcionar informes a través de actividades realizadas bajo esas dos políticas. Esto permite a los propietarios de dominios publicar políticas en sus registros DNS, especificando cómo verificar el campo “from:” presentado a los usuarios finales y cómo el receptor del mensaje debe tratar los fallos.

En pocas palabras, el propósito de DKIM es verificar si un correo electrónico es legítimo, mientras que DMARC va un paso más allá para sugerir qué hacer con el correo electrónico que no es legítimo.

¿Por qué usar DMARC para el correo electrónico?

DMARC es un componente fundamental de la estrategia de seguridad de correo electrónico de una organización, ya que permite a los receptores de correos electrónicos que usan el dominio autenticado, confiar en que los mensajes provienen del propietario del dominio y no de un impostor. A su vez, las organizaciones usan DMARC por estos propósitos centrales:

- Seguridad: DMARC ayuda a prevenir estafas de phishing contra la infiltración en la red de una organización, lo que puede comprometer su seguridad.

- Visibilidad: Los administradores pueden monitorear los correos electrónicos enviados usando el dominio para asegurarse de que están debidamente autenticados usando SPF y/o DKIM.

- Protección de Marca: DMARC puede bloquear mensajes falsificados que podrían dañar la reputación de marca.

DMARC también proporciona una manera para que los propietarios de dominios especifiquen sus propias prácticas de autenticación y determinen las acciones tomadas cuando un correo electrónico no cumple con los criterios de autenticación. Al confiar en el correo electrónico compatible con DMARC, las organizaciones pueden asegurar su(s) dominio(s) contra el uso no autorizado, combatiendo amenazas de seguridad de correo electrónico diarias.

Cómo puede ayudarle Proofpoint

Proofpoint ofrece servicios y recursos para ayudar a las organizaciones a implementar y mantener registros DMARC. A continuación puede ver algunas maneras en las que Proofpoint puede ayudar con DMARC:

- La verificación DMARC de Proofpoint (DMARC Check) identifica a los propietarios de dominios que han implementado y mantenido correctamente la infraestructura de DMARC de los dominios.

- Crea un registro DMARC para tu organización con la ayuda de Proofpoint. Este es el primer paso para aprovechar DMARC para autenticar y proteger mejor tu correo electrónico y sus usuarios.

- Utiliza la documentación de Proofpoint sobre cómo implementar DMARC de manera efectiva. Sigue este resumen técnico de DMARC y los pasos sencillos incluidos dentro.

Proofpoint enfatiza la importancia de DMARC en la protección contra ataques basados en el correo electrónico como el phishing y el compromiso de correo electrónico empresarial (BEC). Al implementar DMARC, las organizaciones pueden obtener visibilidad de quién está enviando correos electrónicos en su nombre y distinguir entre remitentes legítimos y maliciosos.