Más del 90 % de los ciberataques requieren la interacción de los usuarios. Esto significa que simples acciones de los usuarios (como clics erróneos y contraseñas mal utilizadas) pueden tener graves consecuencias. Con tanto en juego, no se puede subestimar la necesidad de erradicar estos comportamientos y amenazas humanas en seguridad informática.

Para llegar al fondo de la cuestión, Andy Rose, CISO residente de Proofpoint en la región EMEA, se sentó recientemente con el Dr. BJ Fogg, científico del comportamiento de la Universidad de Stanford, para hablar de la ciencia que hay detrás del comportamiento y de cómo se pueden crear y romper hábitos. El Dr. Fogg es un escritor de éxito y creador del modelo de comportamiento de Fogg (Fogg Behavior Model).

He aquí algunos momentos destacados de su conversación:

Andy Rose: Me gustaría empezar pidiéndole que nos explique el modelo de comportamiento de Fogg y los conceptos que lo sustentan.

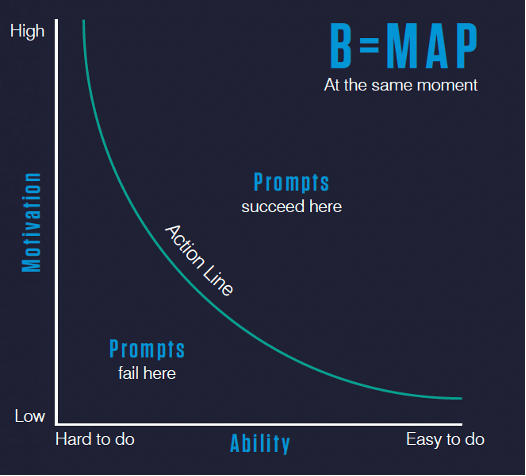

Dr. Fogg: Por supuesto. Este modelo es un modelo universal para todos los tipos de comportamiento de todas las edades y todas las culturas. El modelo demuestra que el comportamiento humano se produce cuando la motivación, la capacidad y el estímulo se unen en el mismo momento. Es decir, la motivación (Motivation) para realizar el comportamiento, la capacidad (Ability) para realizar el comportamiento y el estímulo (Prompt) para realizar el comportamiento humano.

Una ilustración del modelo de comportamiento de Fogg. Fuente: behaviormodel.org.

Digamos que quieres que alguien done a la Cruz Roja. Si alguien está muy motivado para hacerlo y es fácil, es muy probable que lo haga cuando se le pida. Ahora bien, digamos que a alguien no le gusta la Cruz Roja y le resulta difícil donar. Entonces, es poco probable que lo haga cuando se le pida.

Entre los rangos de motivación y capacidad hay un umbral llamado línea de acción. Si alguien se encuentra por debajo de la línea, no tiene el comportamiento cuando se le pide que lo tenga. Y si está por encima, lo tiene. Este es, en pocas palabras, el modelo de comportamiento de Fogg.

Todos los comportamientos humanos específicos se reducen a motivación, capacidad e impulso. Si falta alguno de ellos, el comportamiento no se producirá. Con este modelo, puedes analizar y decidir qué es lo que falta.

También escribió un libro sobre el mismo tema, Hábitos mínimos. Sé que está pensado para ayudar a los individuos a cambiar su propio comportamiento. Pero, ¿qué tienen que hacer de forma diferente los profesionales de la ciberseguridad para aplicar este modelo de forma masiva?

Hay una forma diferente de pensar en ello a gran escala, pero todo sigue reduciéndose a cuál es el comportamiento específico que queremos que la gente tenga. Y ¿cuál es la motivación, la capacidad y la prontitud de la gente? ¿Qué falta para que la gente tenga o no estos comportamientos?

Se puede ir en ambas direcciones. Puede añadir un estímulo o aumentar la motivación, pero también puede eliminar un estímulo o hacer que algo sea más difícil de hacer. En cualquier caso, la especificidad cambia el comportamiento humano.

Por tanto, decir “¡Ten un comportamiento ciberseguro!” es una generalización. En su lugar, hay que ser lo más específico posible: cuando veas este tipo de cosas en este tipo de mensaje de correo electrónico, ten este comportamiento específico. Casi hay que sobre explicar.

El comportamiento se descompone en tres elementos esenciales.

Si tuviera que elegir una cosa en la que centrarme después de la especificidad, sería preguntar: “¿Cómo podemos cambiar la dificultad de este comportamiento para fomentar o desalentar determinadas acciones?”. A veces, no podemos cambiar la motivación de forma muy fiable. Pero podemos hacer que las cosas sean más fáciles o más difíciles de hacer, y podemos hacerlo a gran escala.

Hablemos de la motivación. Siempre estamos diciendo a la gente qué hacer, cómo hacerlo y qué buscar. Pero hoy en día, la formación tiende a dejar de lado las consecuencias de un comportamiento. ¿Cómo introducir la motivación y las consecuencias en un programa de concienciación sobre seguridad sin abusar del castigo y acabar con la moral?

Necesita que las personas alineen un comportamiento requerido con algo que el usuario ya desea: un motivador. Puede tratarse de un ascenso, un estatus, quedar bien con los hijos, etcétera. Lo vemos a menudo. Por ejemplo, la gente no quiere necesariamente caminar en una cinta, pero quiere más energía y mejorar su salud.

Así que la clave está en encontrar algo que ya quieran y alinear el comportamiento deseado con ello. Cuando eso no sea posible, hay que cambiar la capacidad o el componente de impulso y utilizar esas palancas. Pero si puedes (esta es la máxima número uno de mi libro) ayuda a la gente a hacer lo que ya quiere hacer.

¿Se relaciona eso con la popularidad de la gamificación? ¿Es una forma de crear el deseo de hacer algo?

Sí. Es posible crear formas de motivar. Y a menudo eso se llama gamificación. Se puede hacer bien y se puede hacer mal.

Por ejemplo, no soy fan de las tablas de clasificación. Porque, ¿cuántas personas se sienten exitosas cuando hay una tabla de clasificación pública? Una, quizá dos. La gran mayoría se siente fracasada. Así que hay que tener cuidado con las técnicas que se utilizan para aumentar la motivación y asegurarse de que tienen amplia aceptación.

Hablemos ahora de los mensajes. ¿Qué consejos nos puede dar para crear mensajes eficaces y duraderos con los que la gente siga interactuando?

Es una pregunta difícil. No hay un método mágico. Si se incita a alguien una y otra vez, puede volverse ciego rápidamente, así que las indicaciones deben ser oportunas. No hay que incitar a alguien a hacer algo que no pueden hacer. Si están muy motivados para realizar un módulo de formación, pero no pueden hacerlo en el momento en que reciben el aviso, puede resultar frustrante. Lo ideal es incitar a una persona cuando esté motivada y sea capaz.

Con una población numerosa, la cosa se complica. Así que tienes que hacer lo mejor que puedas con la información que tienes y actuar en consecuencia. Digamos que hay un incidente de ciberseguridad en otra empresa y que es de lo único que habla la gente. ¿Sabéis una cosa? La gente estará más motivada que de costumbre. Y si les pides que reserven tiempo en su calendario, tendrán más capacidad para hacerlo.

Volviendo al tema de los contenidos, muchos profesionales de la seguridad los crean para comunicar avisos y mensajes de concienciación. ¿Cómo pueden crear contenidos a los que los destinatarios quieran volver una y otra vez?

Empezaré por lo que no hay que hacer. Yo lo llamo la “falacia de la información y la acción”: si simplemente damos información a la gente, eso cambiará su actitud, que a su vez cambiará su comportamiento humano en el trabajo.

Esto suena muy lógico. Pero no es lo que realmente funciona a largo plazo. ¿Por qué? Porque la gente cree lo que quiere creer. La información no cambia las actitudes de forma fiable. E incluso si lo hace, no cambia los comportamientos de forma fiable.

Así que es mejor tomar un comportamiento y alinearlo con lo que ya quieren hacer. De ese modo, no es necesario cambiar primero las actitudes para cambiar los comportamientos. Luego para responder a su pregunta, cuando las personas adoptan un comportamiento y se sienten exitosas, eso cambia su forma de pensar sobre sí mismas.

Por eso es tan importante tener un bucle de retroalimentación. Si alguien informa de un mensaje de correo electrónico de phishing al centro de operaciones de seguridad, o hace lo correcto, lo mejor es reconocerlo lo antes posible, ¿verdad?

Sí, el momento en que se recibe la información es muy importante. No se puede esperar 30 días y luego ofrecer una pequeña insignia o reconocimiento. Es un incentivo, pero no un refuerzo. La emoción, la sensación de éxito, tiene que producirse muy rápidamente.

¿Y la medición? Si se intenta crear una cultura de la seguridad, ¿cómo se puede crear un panel o una métrica que pueda presentarse al consejo de administración para demostrar el éxito?

Bueno, ciertamente hay mediciones cuantitativas que podemos hacer con los sistemas digitales. Pero no soy un experto en eso. Desde un punto de vista psicológico, lo único que nos queda es el autoinforme.

Yo me plantearía medir un cambio de identidad de esta manera. Una pregunta que he utilizado durante más de 10 años en el programa Tiny Habits consiste en decir: “Soy el tipo de persona que...” y dejar que la gente rellene el espacio en blanco. Es una buena forma de medir la confianza o la autoeficacia de las personas a lo largo del tiempo.

Dr. Fogg, ha sido un placer hablar con usted. Para terminar, ¿tiene algún consejo o recomendación final para el personal de formación y concienciación en seguridad informática que está leyendo esto?

Sí. La buena noticia es que hay un sistema detrás del comportamiento humano en el trabajo. No hay que hace conjeturas. Puedes analizar sistemáticamente, puedes diseñar sistemáticamente y puedes probar, repetir y mejorar. Y los sistemas te dan confianza en lo que haces. No tienes que preguntarte si vas por mal camino. Basta con aprender el sistema y aplicarlo.

Más información en Dr. Fogg y sobre su nuevo libro en Hábitos mínimos (Tiny Habits).

Descubra New Perimeters: Proteger a las personas. Defender los datos

¿Quiere leer otros artículos como este? Infórmese sobre las novedades en materia de ciberseguridad con nuestra exclusiva revista, New Perimeters. Puede ver esta publicación online, descargarla para leerla más tarde o recibir una copia impresa directamente en su domicilio.

Descargue una copia gratuita de New Perimeters, la exclusiva revista de Proofpoint, aquí.