Índice

Definición de troyano de acceso remoto

Los desarrolladores de malware escriben su software para un propósito específico, pero obtener control remoto del dispositivo de un usuario es el beneficio máximo para un atacante que quiera robar datos o apoderarse del ordenador de un usuario. Un troyano de acceso remoto (o RAT, del inglés Remote Access Trojan) es una herramienta que los desarrolladores de malware usan para obtener acceso total y controlar remotamente al sistema de un usuario, incluyendo su teclado y su ratón, acceso a sus archivos y a sus recursos de red. En vez de destruir archivos o robar datos, un RAT les brinda a los atacantes el control total de un dispositivo móvil o de sobremesa, de modo de que puedan explorar furtivamente las aplicaciones y archivos; y evadir las medidas de seguridad normales, como cortafuegos, sistemas de detección de intrusiones y controles de autenticación.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

¿Para qué les sirven a los hackers los troyanos de acceso remoto?

Un incidente ocurrido en 2015 en Ucrania ilustra lo extendidos que están los programas RAT, y lo nefastos que pueden ser. Un grupo de atacantes, usando malware de control remoto, cortaron la electricidad a 80.000 personas accediendo remotamente a un ordenador con acceso autenticado a un programa de SCADA (control de supervisión y adquisición de datos) en los equipos que controlaban la infraestructura de servicios públicos del país. El software RAT hizo posible para los atacantes el acceder a recursos delicados mediante la evasión de los privilegios elevados de un usuario autenticado en la red. El obtener acceso a maquinarias críticas que controlan los recursos e infraestructura de la ciudad es uno de los mayores peligros del malware RAT.

Existen softwares legítimos de control remoto, que permiten a un administrador controlar un dispositivo remotamente. Por ejemplo, los administradores usan Protocolos de Escritorio Remoto (RDP) configurados en un servidor de Windows para gestionar remotamente un sistema ubicado físicamente en otra ubicación, como un centro de datos. El acceso físico al centro de datos no está disponible para los administradores, así que el RDP les brinda acceso para configurar el servidor y gestionarlo para una mayor productividad corporativa.

Los RAT tienen la misma funcionalidad de control remoto que los RDP, pero se usan para propósitos malintencionados. Los atacantes siempre programan el software para evitar su detección, pero los atacantes que usan un RAT se arriesgan a que los atrapen cuando el usuario está frente al dispositivo y el ratón se mueve por la pantalla. Por lo tanto, los programadores del RAT deben crear un programa oculto y emplearlo cuando el usuario no esté frente al dispositivo. Para evitar la detección, el autor de un RAT oculta el programa en el Administrador de tareas, la herramienta de Windows que lista los programas y procesos que se ejecutan en memoria. Los atacantes procuran evitar la detección porque les da más tiempo para extraer datos y explorar los recursos de red en busca de componentes clave que puedan usar en ataques posteriores.

Además de acceder a recursos de red y archivos, cualquier hardware local instalado en el dispositivo queda accesible al atacante. Un atacante que usa software RAT puede acceder a cámaras, micrófonos y dispositivos USB conectados, y un atacante puede explotar estos recursos de hardware en su beneficio. Por ejemplo, un atacante puede usar la cámara para tomar fotos del usuario o de su entorno. Estas fotos se pueden usar para descubrir más acerca del usuario u organización objetivo. También se pueden usar para chantajear al usuario objetivo y lograr que le envíe un pago al atacante.

El lanzamiento de ataques de denegación de servicio distribuido (DDoS) es otro uso que se les da a los RAT. Al controlar potencialmente miles de dispositivos, un atacante puede ordenar a los dispositivos que inunden de solicitudes a un servidor objetivo. Lo que hace que estos ataques sean difíciles de evitar es que no hay señales de advertencia frente a un ataque, y la inundación de tráfico proviene de cientos o miles de dispositivos del mundo entero. Los usuarios con dispositivos controlados por un RAT no están al tanto del malware instalado y no saben que sus dispositivos se están usando para propósitos malintencionados. El rendimiento de la red suele verse afectado cuando el dispositivo de un usuario se usa para un DDoS, pero los usuarios suelen no estar conscientes de que la degradación en el rendimiento es una señal de alerta ante una potencial infección de malware.

En tanto que el Bitcóin y las criptomonedas en general se van haciendo más populares, los atacantes usan RAT para configurar dispositivos infectados para hacer minería de monedas digitales. Las monedas digitales precisan de gran potencia de cómputo para realizar cálculos. El coste de la electricidad consumida por los conjuntos de ordenadores suele ser más elevado que el precio de las criptomonedas obtenidas. Al secuestrar potencia de cómputo de entes externos, los atacantes pueden generar criptomonedas sin tener que pagar ni un centavo de electricidad.

Por último, usar un dispositivo remoto para almacenar archivos es una técnica común para los atacantes que desean alojar contenidos ilegales. En vez de almacenar el contenido en sus propios servidores y dispositivos basados en la nube, los atacantes usan dispositivos robados para evitar que les cierren cuentas y servidores por tener contenidos ilegales.

Protección y seguridad para el correo electrónico

Comprender los posibles riesgos y responder a las amenazas más rápidamente

¿Cómo funciona un troyano de acceso remoto?

Para descubrir cómo funcionan los RAT, los usuarios pueden acceder de manera remota a un dispositivo en su hogar o en una red de su trabajo. Los RAT funcionan exactamente igual que el software de control remoto, pero un RAT está programado para permanecer oculto para evitar la detección, ya sea por parte de un software antimalware o el propietario del dispositivo.

Los RAT suelen incluir otros malware para ayudar a los atacantes a lograr sus objetivos. Por ejemplo, no es raro que un programa RAT incluya un keylogger. Un keylogger se ejecuta furtivamente en segundo plano, registrando las pulsaciones de teclas del usuario. Con un keylogger, un atacante puede obtener credenciales para las cuentas personales del usuario o para las herramientas de productividad empresariales. Con las credenciales adecuadas, un atacante puede obtener datos financieros, propiedad intelectual o elevar sus privilegios en la red para controlar remotamente otros dispositivos en una red corporativa.

Un atacante debe convencer al usuario de que instale un RAT, ya sea descargando software malintencionado de internet o iniciando programas ejecutables desde un archivo adjunto de correo electrónico o mensaje malintencionados. Los RAT también se pueden instalar usando macros en documentos de Microsoft Word o Excel. Cuando un usuario permite que la macro se ejecute en un dispositivo, la macro descarga furtivamente el software RAT y lo instala. Con el RAT instalado, un atacante puede controlar remotamente el escritorio, incluyendo los movimientos del ratón, los clics, controles de la cámara, acciones del teclado y cualquier periférico configurado.

Como un atacante accede al ordenador de manera remota, las cuentas autenticadas (como el correo electrónico) quedan en riesgo. Los atacantes pueden usar el correo electrónico, por ejemplo, para enviar mensajes malintencionados a otras víctimas potenciales usando la cuenta de correo electrónico autenticada en el dispositivo controlado remotamente. Usar una cuenta de correo electrónico confiable les brinda a los atacantes una mejor oportunidad de engañar a un destinatario de correo electrónico para que instale un malware o ejecute un archivo adjunto malintencionado.

Cómo detectar un troyano de acceso remoto

Como los RAT están programados para evitar su detección, pueden ser difíciles de identificar para el usuario medio. Dependiendo del RAT, los usuarios pueden seguir una variedad de pasos para determinar si tienen un RAT instalado en su sistema. Estos pasos se pueden usar para identificar a la mayoría del malware en un sistema, para que se puedan tomar las acciones necesarias para eliminarlo. Cualquier malware instalado en un dispositivo debe ser eliminado de inmediato. El acceso a largo plazo a un sistema le da al atacante más tiempo para instalar malware adicional, descargar grandes cantidades de datos, transferir archivos importantes a servidores externos, o recopilar más credenciales de cuentas.

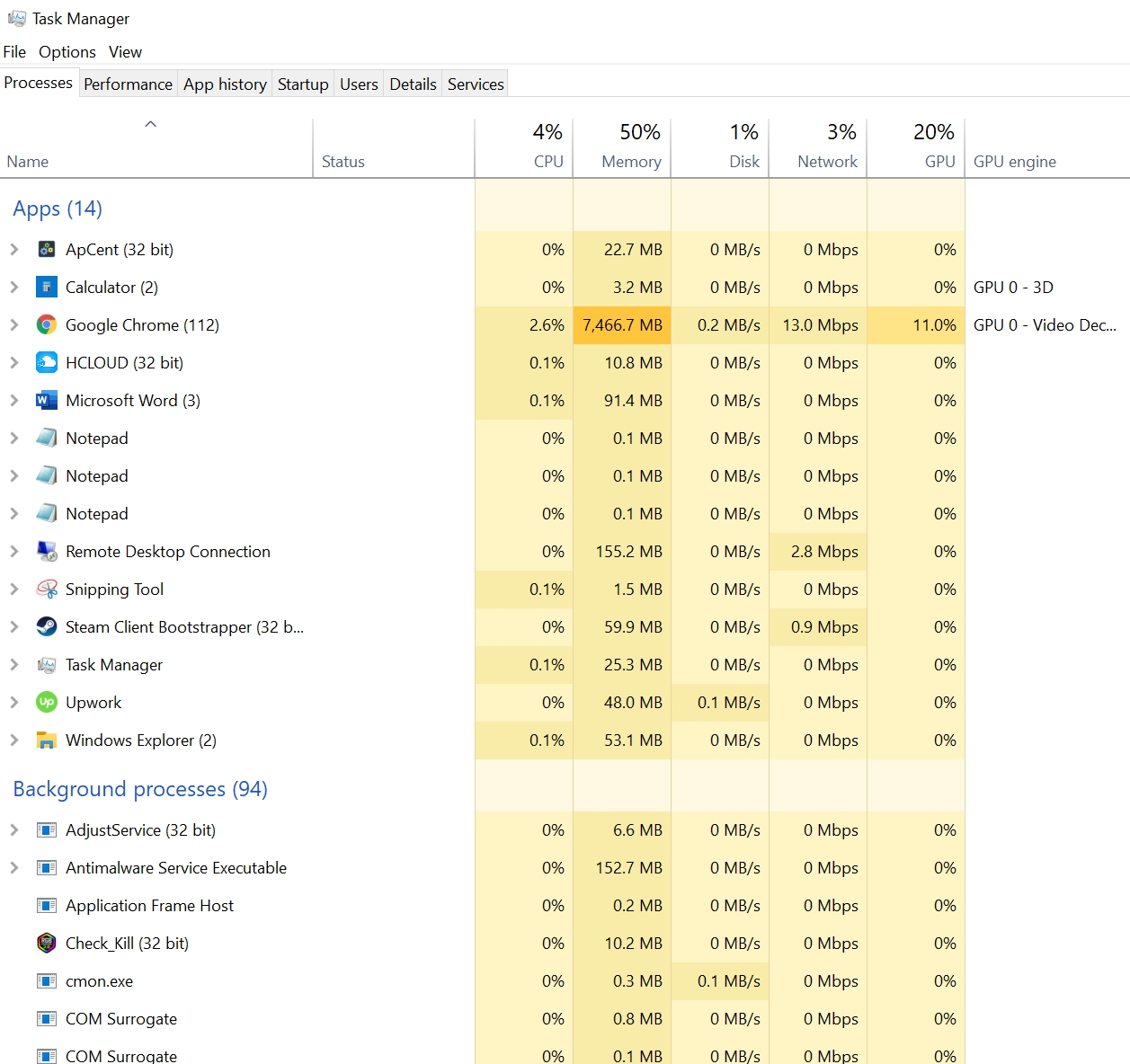

Típicamente, los autores de RAT evitan aparecer en el Administrador de tareas, pero no todos los programas logran ocultarse correctamente. Abra el Administrador de tareas y examine todas las aplicaciones y procesos en ejecución en el equipo.

Para la mayoría de las aplicaciones y procesos, es posible identificar cualquier contenido sospechoso en esta ventana, pero los diseñadores de malware les ponen a sus procesos nombres que los hacen parecer oficiales. Si encuentra archivos ejecutables y procesos sospechosos, busque en internet para determinar si el proceso podría ser un RAT u otro tipo de malware.

Aun si no ve ningún malware potencial en el Administrador de tareas, es posible que tenga un RAT cuyo autor lo haya programado para evitar cualquier detección. Las buenas aplicaciones antimalware detectan a la mayoría de los RAT que se encuentran en internet. Pero cualquier malware de día cero permanecerá sin detectar hasta que el usuario actualice su software antimalware, así que es importante mantener actualizado tu software antimalware y antivirus. Los proveedores de este tipo de programas publican actualizaciones frecuentemente, dado que el malware va apareciendo por internet.

Es importante tener siempre software antimalware en tus ordenadores, especialmente si se usan para instalar programas o navegar por internet. Los programas antimalware evitan que los RAT se instalen y carguen en la memoria, así que evitan que el malware persista en el dispositivo. Si ya tiene un RAT en su ordenador, el software antimalware puede ayudar a eliminarlo de su sistema.

Eliminar la conexión a internet del dispositivo desactiva el acceso remoto a su sistema por parte de un atacante. Después de que el dispositivo ya no se pueda conectar a internet, podrá usar su programa antimalware instalado para eliminarlo del almacenamiento y memoria locales. A menos que tengas funciones de monitorización configuradas en su ordenador, no podrá saber qué datos y archivos se han transferido a un atacante. Siempre debe cambiar las contraseñas en todas las cuentas, especialmente las cuentas financieras, después de eliminar el malware de su sistema.