Le ransomware ne date pas d'aujourd'hui. Il constitue, depuis un certain temps déjà, une menace majeure pour les entreprises du monde entier. Mais cette menace au départ relativement simple gagne aujourd'hui rapidement en complexité.

Auparavant, les cybercriminels perçaient les défenses périmétriques, distribuaient leur charge virale malveillante et exigeaient une rançon pour corriger la situation. La détection, le confinement et la reprise des activités permettaient généralement de remédier à ce type d'attaque par force brute. En gros, les systèmes étaient arrêtés et les sauvegardes étaient restaurées.

Aujourd'hui, cependant, les ransomwares sont beaucoup plus sophistiqués, ciblés et pernicieux. Au lieu de passer en force, les cybercriminels ciblent des utilisateurs dans le but d'obtenir leurs identifiants de connexion, de les amener à commettre une erreur ou de les convaincre de lancer une attaque malveillante contre leur employeur.

Pour lutter contre ce type d'attaque, les équipes de cybersécurité doivent adopter une approche « Shift Left » et intervenir à un stade précoce de la chaîne d'attaque. Détecter les menaces et assurer la reprise des activités ne suffit plus : l'accent doit être mis sur la préparation, la prévention... et les collaborateurs.

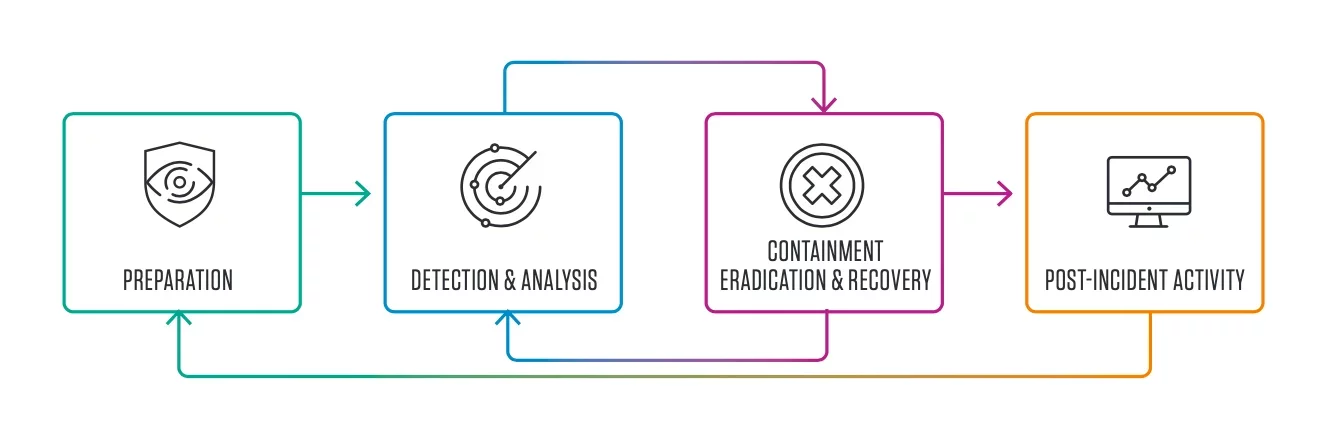

Figure 3-2. Cycle de vie de la réponse aux incidents (détection et analyse)

Préparation

Détection et analyse

Confinement, éradication et reprise des activités

Activité post-incident

Protéger vos données

L'approche consistant à détecter et neutraliser les ransomwares suffisait lorsqu'il était simplement question de protéger les informations. Cependant, étant donné que de moins en moins d'entreprises se plient aux demandes de rançon, les cybercriminels ont changé de tactique afin de préserver leurs sources de revenus.

Désormais, les ransomwares ont souvent un objectif supplémentaire, tel que l'espionnage industriel ou le vol de données, ce qui nécessite une approche de prévention des fuites de données (DLP).

Pour être efficace, une solution de protection contre le ransomware doit donc être centrée sur les données. Cela commence par la classification. Vous devez identifier les données à risque, les personnes qui ont besoin d'y accéder, les personnes qui y ont accès et leur valeur pour les cybercriminels.

Lors du classement des données, ne vous limitez pas à la région géographique et à l'emplacement des données. Le modèle traditionnel basé sur les données en cours d'utilisation et les données au repos est désormais révolu. Une stratégie DLP moderne doit suivre l'utilisateur dans tous ses déplacements, car ce sont vos collaborateurs qui mettent vos données en danger.

Le problème humain

Étant donné que plus de 90 % des cyberattaques exigent une forme quelconque d'interaction humaine, vos collaborateurs représentent le plus grand facteur de risque pour votre entreprise.

De nos jours, il est rare que les cybercriminels entrent en force. La plupart du temps, ce sont vos collaborateurs qui leur ouvrent la porte, que ce soit par malveillance, par négligence ou à la suite d'une compromission. Plus vous en saurez sur vos collaborateurs, leurs activités et leurs comportements, et mieux vous serez à même de détecter les signes avant-coureurs d'une attaque, quelle que soit son origine.

Utilisateurs malveillants : un utilisateur malveillant est un collaborateur qui cherche volontairement à nuire à votre entreprise. Il peut s'agir d'un collaborateur mécontent désireux de se venger ou qui fournit, contre rémunération, un accès à vos réseaux et données.

Pour repérer un utilisateur malveillant, la plus grande vigilance est de mise. Implémentez une solution capable de repérer les comportements suspects, tels que des connexions en dehors des heures de bureau ou des demandes d'accès inhabituelles, ainsi que de limiter l'accès aux informations sensibles aux seuls utilisateurs à privilèges.

Utilisateurs négligents : un utilisateur négligent permet involontairement à des cybercriminels d'infiltrer vos défenses périmétriques, par exemple parce qu'il ne s'est pas correctement déconnecté des systèmes de l'entreprise, qu'il utilise des mots de passe par défaut ou qu'il a négligé d'appliquer les correctifs de sécurité.

Pour repérer les utilisateurs négligents au sein de vos équipes, surveillez les mauvaises pratiques de sécurité, telles que les mots de passe notés par écrit, l'installation d'applications non autorisées, etc.

Utilisateurs compromis : un utilisateur compromis est un utilisateur dont les terminaux ou les identifiants de connexion ont été piratés par des cybercriminels. La compromission de comptes et de terminaux peut être due à une attaque de malware ou de phishing ou à toute autre forme d'attaque ciblée.

Malheureusement, les compromissions de compte sont particulièrement difficiles à détecter. La meilleure défense consiste donc à réduire au maximum le risque de compromission grâce à des mesures de protection, telles que l'authentification à plusieurs facteurs et une formation à la cybersécurité.

Éradiquer les ransomwares

Un ransomware peut avoir pour cible ultime vos données, vos réseaux et vos systèmes. Mais pour parvenir à ses fins, l'intervention de vos collaborateurs est indispensable. Dès lors, le moyen le plus efficace de s'en prémunir est d'éliminer totalement le facteur humain.

Une solution efficace de protection de la messagerie et de prévention des fuites de données vous permet d'analyser, de filtrer et de bloquer les messages malveillants avant qu'ils n'atteignent la boîte de réception. Malheureusement, les défenses périmétriques les plus efficaces ne sont pas infaillibles.

Les mesures de protection de la messagerie doivent être associées à une visibilité approfondie sur les données télémétriques des journaux d'accès et de l'activité réseau. Vous devez savoir qui accède à vos données, comment, quand et pourquoi. Plus vous en saurez, plus vite vous pourrez détecter toute activité inhabituelle.

Mais n'oublions pas la dernière ligne de défense : vos collaborateurs. Chaque collaborateur doit savoir exactement ce qu'il doit faire en cas d'attaque de ransomware et ce qu'il en coûtera à l'entreprise en cas d'échec. Mais il doit surtout comprendre en quoi son propre comportement peut mettre en péril la sécurité de l'entreprise.

Pour ce faire, vous devez mettre en place une formation de sensibilisation à la sécurité informatique continue et évolutive, qui ne se limite pas à des questionnaires à choix multiples et à des bonnes pratiques standard. L'objectif ultime de tout programme de formation doit être d'ériger une culture de la sécurité au sein de laquelle la cybersécurité relève de la responsabilité de chacun.

Compte tenu de la sophistication croissante des ransomwares, contre laquelle les défenses traditionnelles ne peuvent rien, il n'existe qu'un seul remède : la prévention.

Pour en savoir plus, consultez cette présentation de l'approche moderne de la protection des informations.

En savoir plus sur la prévention des fuites de données et les menaces internes

Le quatrième numéro de New Perimeters, « Les fuites de données ne se produisent pas par magie », est désormais disponible.

À l'heure où les cyberattaques se font de plus en plus ciblées, une constante subsiste : les cybercriminels ciblent les personnes. Compte tenu de l'évolution des techniques cybercriminelles, il est plus important que jamais de protéger vos collaborateurs, vos données et les méthodes d'accès à celles-ci.

Découvrez pourquoi, face à la dispersion des effectifs, il est essentiel d'adapter les méthodes de prévention des fuites de données et de se protéger contre les menaces internes.