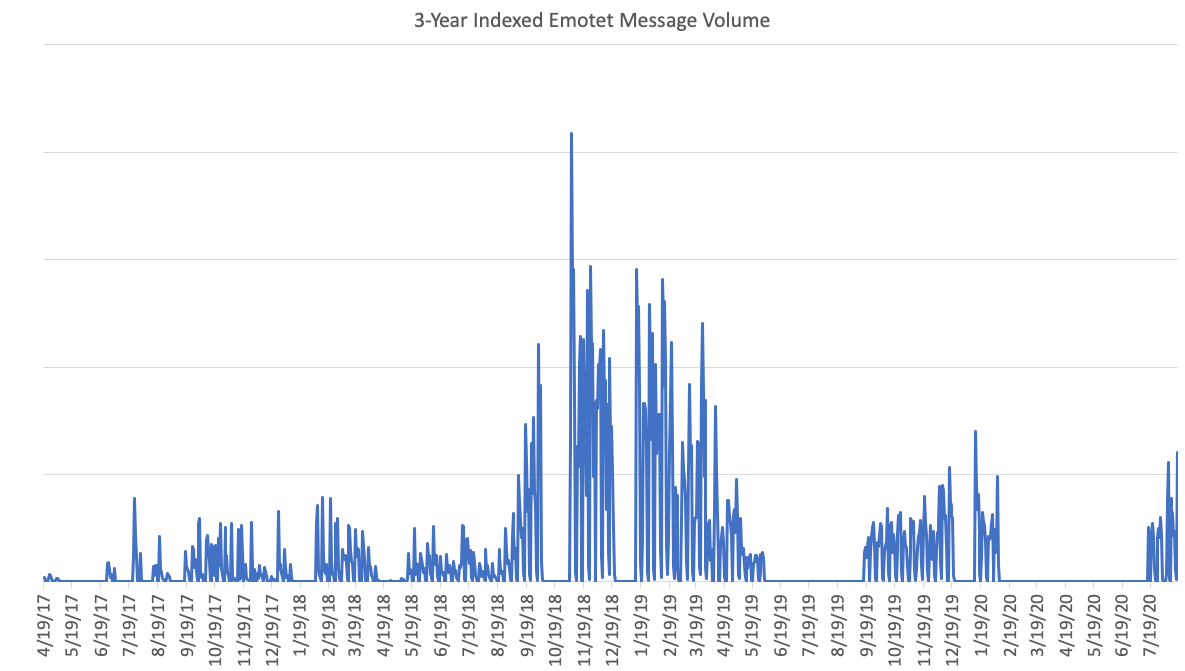

TA542, un acteur qui distribue le malware Emotet, a fait une longue pause dans la distribution d'emails malveillants en 2020. Ils ont été absents du paysage pendant plus de cinq mois, vus pour la dernière fois le 7 février avant de revenir le 17 juillet 2020. Bien qu'Emotet fasse généralement des interruptions tout au long de l'année, ce fut les plus longues vacances connues du groupe. Malgré cette pause, Emotet continue d'être une menace dangereuse. Nous avons détaillé ci-dessous leurs méthodes de diffusion, le ciblage régional et une analyse de leur utilisation de Qbot.

Maintenant qu'ils sont de retour, les campagnes de courrier électronique TA542 sont à nouveau, et de loin, les plus répandues en termes de volume de messages, seuls quelques autres acteurs s'en approchant. Proofpoint a bloqué des centaines de milliers de messages (parfois près d'un million) chaque jour. Il n'y a pas de ciblage industriel clair parmi les campagnes TA542.

Bien qu'il y ait quelques innovations et changements progressifs dans les tactiques ou méthodes de TA542, les chercheurs de Proofpoint ont noté un changement étonnamment minime compte tenu de la longue période d'inactivité. De nombreuses tendances observées précédemment restent cependant d'actualité.

Parmi les nouveaux changements et innovations importants, on peut citer :

- La distribution de la filiale de Qbot "partner01" comme charge utile principale livrée par Emotet au lieu de The Trick. Cependant, Emotet a déjà livré la filiale de Qbot "hhhXX" à quelques reprises, notamment en mars 2019.

- Un changement dans le module d'envoi de courrier d'Emotet qui peut maintenant joindre des pièces jointes bénignes aux pièces jointes malveillantes.

Seuls de petits changements progressifs ont été observés :

- Emails : Nous continuons à observer un volume important de détournement de fil de discussion et de localisation linguistique dans les courriels. L'acteur continue d'utiliser des appâts génériques ainsi que des appâts d'actualité tels que la COVID-19.

- Pièces jointes / URLs : Comme avant leur interruption, les TA542 continuent d'utiliser des pièces jointes en Word avec des macros, des pièces jointes en PDF et des URL renvoyant à des fichiers Word.

- Ciblage des pays : Les acteurs continuent de cibler un noyau de pays, notamment (classés par volume de messages) l'Allemagne, l'Autriche, la Suisse, les États-Unis, le Royaume-Uni et le Canada, tout en expérimentant le ciblage de nouvelles régions géographiques comme l'Indonésie, les Philippines, la Suède et l'Inde.

Figure 1 : Volume indexé des messages électroniques contenant Emotet (du 19 avril 2017 au 18 août 2020)

Campagne précurseur du virus Emotet

Avant de se plonger dans l'analyse, il est important de mentionner que Proofpoint et d'autres chercheurs ont pu voir les signes que Emotet était sur le point de revenir. Ceux qui ont observé les infections actives d'Emotet ont remarqué que de nouveaux modules d'envoi de courriels ont été reçus. Il est également possible de surveiller les courriels inhabituels (anciens) Emotet dans les boîtes de réception.

Le 14 juillet 2020, les chercheurs de Proofpoint ont repéré des e-mails avec d'anciennes URL d'Emotet, en particulier celles qui avaient été vues lors de la dernière campagne Emotet connue, le 7 février 2020. Ces e-mails provenaient de nombreuses adresses IP d'expéditeurs, comme si plusieurs bots Emotet étaient réactivés.

Livraison du malware Emotet en 2020

Le spam Emotet est très différent des autres campagnes d'envoi de malware par courrier électronique, car il commence tôt et dure toute la journée, ce qui rend la fin d'une campagne et le début de la suivante difficiles à identifier. Cependant, les campagnes commencent généralement la nuit entre 1h00 et 5h00 du matin (heure de l'Est). Il existe des exceptions à cette règle, car certaines campagnes commencent beaucoup plus tard dans la journée, comme par exemple le 5 août 2020, où elle a commencé à 15 heures (heure de l'Est).

Les campagnes Emotet peuvent généralement être vues du lundi au vendredi, et il n'y a pas d'envoi important le week-end. Il y a quelques exceptions à cette règle, car les acteurs n'ont pas envoyé de courriel malveillant le vendredi 24 juillet, le lundi 3 août, le mardi 4 août, ni pendant la période du 17 juillet 2020 au 18 août 2020.

TA542 continue de s'appuyer sur des mécanismes d'ingénierie sociale pour augmenter les taux d'infection. Ils composent des courriels dans la langue appropriée pour le pays ciblé. Ils utilisent de simples courriels d'"appel à l'action".

Emails

Emails de la campagne Emotet en 2020

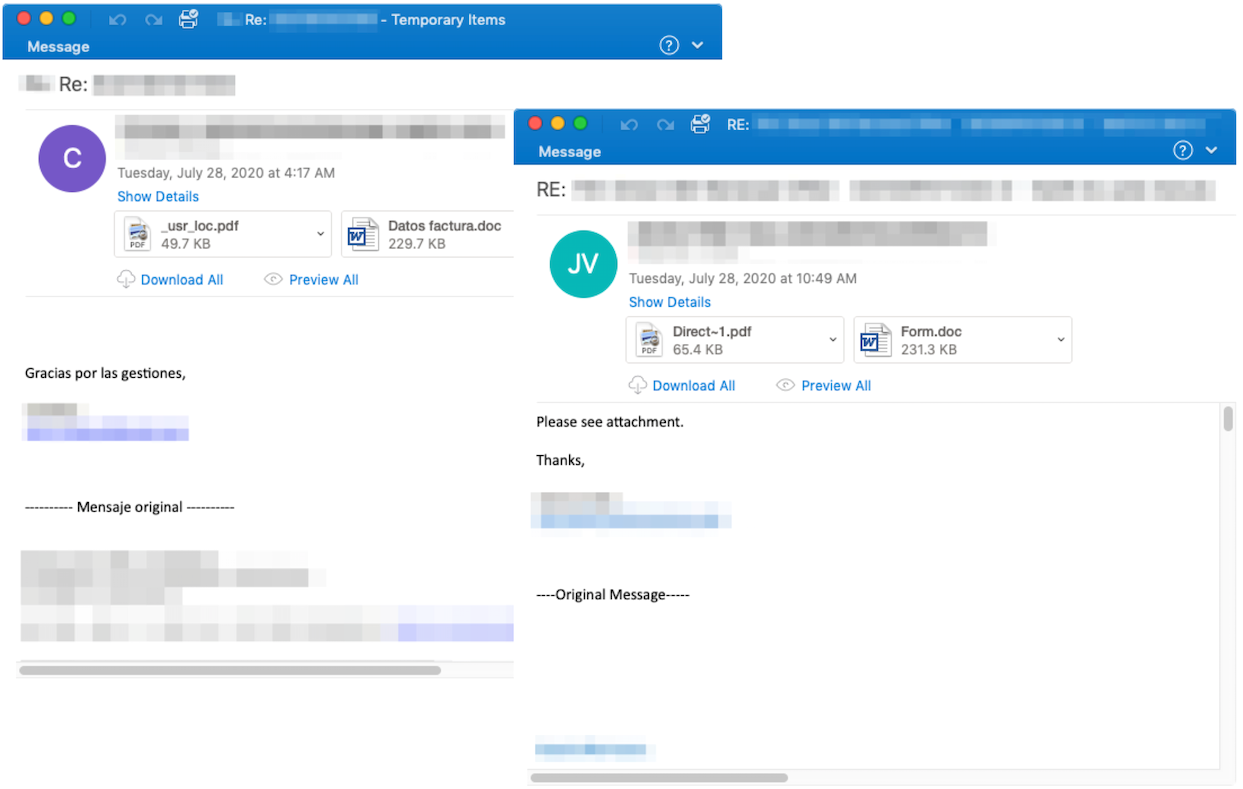

Un grand pourcentage des e-mails Emotet utilise le détournement de fils de discussion (réponses à des conversations précédentes), et les sujets commencent par "Re : " ou "RE : ", comme par exemple :

- Re : [sujet d'un courriel volé]

- RE : [sujet d'un courriel volé]

Une autre tendance notable est l'utilisation du nom du destinataire, de son poste, du nom de la société ou du domaine de la société dans le sujet. L'adresse de l'expéditeur contient souvent le nom ou le domaine de l'entreprise. Le corps du courriel contient aussi souvent le nom de l'entreprise, le domaine ou le nom du destinataire dans le message d'accueil et la signature.

|

Format |

Example |

|

[Prénom Nom de famille] |

John Doe |

|

[Prénom, Nom] |

John, Doe |

|

[Nom de l'entreprise] |

Widgetsmaker |

|

[Nom de l'entreprise Fonction bénéficiaire] |

Widgetsmaker Payroll |

|

Accord pour [Nom de l'entreprise] |

Accord pour Widgetsmaker |

|

Dossiers pour [Nom de la société] |

Dossiers pour John Doe |

|

FICHE 1067935 de [Personname] |

FACTURE 1067935 de John Doe |

Tableau 1 : Exemples de sujets qui utilisent des informations spécifiques relatives au destinataire ou à son entreprise

Outre ces tendances notables, il existe un nombre important et variable de sujets. Vous trouverez ci-dessous quelques exemples de sujets, bien que cette liste ne soit pas exhaustive :

- Estimation [Chiffres]

- Fatura [Date]

- Financement pour

- Vous trouverez ci-joint la facture INV-Y-35852

- FACTURE [Chiffres]

- Nota fiscal

- Novos dados 20/07/2020

- Ordres de paiement en souffrance

- Factures ouvertes

- Traitement des commandes

- Notre séjour au Week-end

- Factures en suspens

- PO 54203

- Facture payée et reçu de carte de crédit

- Facture en souffrance

- Paie 80606

- Question

- Citation 862639

- Citation RFQ-00012679

- Demande de devis

- Renouvellements

- Mise à jour de Reno

- Facture de vente

- Votre déclaration est disponible en ligne

- demande

Ciblage géographique d'Emotet

TA542 poursuit la tendance à cibler systématiquement certaines régions, tout en ajoutant périodiquement de nouveaux pays. Les régions centrales qu'Emotet cible toujours comprennent (listées par volume de messages) : Allemagne, Autriche, Suisse, États-Unis, Royaume-Uni, Japon et pays d'Amérique latine. Parmi les autres régions ciblées récemment mais de manière moins systématique, on trouve l'Indonésie les Philippines, la Suède et l'Inde. Chaque pays est généralement ciblé avec la langue appropriée dans les corps de messages, les sujets, les noms de fichiers et les marques. Les pays ciblés connus sont énumérés ci-dessous (tableau 2).

|

Pays ciblés par Emotet |

Langues |

Notes |

|

Allemagne |

Allemand |

Ciblage systématique |

|

Autriche |

Allemand |

Ciblage systématique |

|

Suisse |

Allemand |

Ciblage systématique |

|

Royaume-Uni |

Anglais |

Ciblage systématique |

|

États-Unis |

Anglais |

Ciblage systématique |

|

Canada |

Anglais, français |

Ciblage systématique |

|

Émirats arabes unis |

Anglais |

Ciblage systématique |

|

Japon |

Japonais |

Ciblage systématique |

|

Amérique latine |

Espagnol et portugais |

Ciblage systématique de pays tels que le Brésil, le Chili, le Mexique, la Colombie et l'Équateur |

|

Inde |

Hindi |

Occasionnel |

|

Indonésie |

Indonésien |

Occasionnel |

|

Philippines |

Philippin |

Occasionnel |

|

Suède |

Suédois |

Occasionnel |

|

Italie |

Italien |

Occasionnel |

|

Espagne |

Espagnol |

Occasionnel |

|

Norvège |

Norvégien |

Occasionnel |

|

Pays-Bas |

Néerlandais |

Occasionnel |

|

Vietnam |

Vietnamien |

Occasionnel |

Tableau 2 : Description des pays ayant observé des campagnes de courriels Emotet depuis le 17 juillet 2020. Notez que cette liste n'est pas considérée comme exhaustive.

Erreurs dans les emails d'Emotet

Il y a souvent des erreurs dans la façon dont les courriels malveillants Emotet sont créés, où les caractères de remplissage ou les macros ne sont pas remplis. Ces erreurs peuvent être dues à des bugs dans le code de la fonction d'envoi de courrier Emotet qui génère ces courriers. Par exemple, nous avons vu des pièces jointes portant des noms tels que ceux énumérés ci-dessous. Les caractères de remplissage comme "{rcpt.domaine}" sont censés être remplis dans le domaine.

- estimation ui00071 de {rcpt.domain-1-up}.doc

- invoice-e00889 de {rcpt.domain}.rtf.doc

- g1:regex :(facture|profil|document|doc|doc|document|avis de paiement|facture|attn|facture|lettre de vérification|mise à jour du statut|mise à jour du statut de la facture|identité de la facture|facture de service|08_2020 facture de service|votre facture|facture échue|confirmation de commande.doc

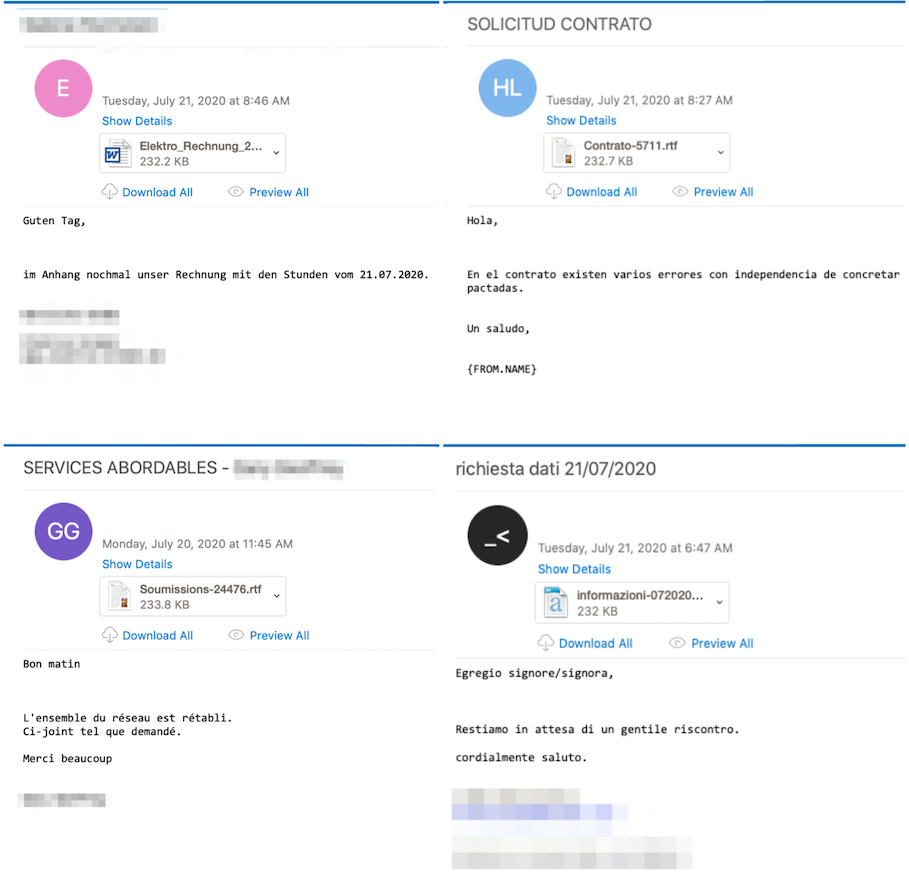

Il y a également des espaces réservés dans le corps du courriel, comme ceux qui sont indiqués ci-dessous. Une capture d'écran d'un courriel en langue espagnole (figure 3) illustre cette situation.

- {FROM.NAME}

- {MSG.MESSAGE}

Exemples de courriers électroniques d'Emotet

Cette section met en évidence les attraits des courriels provenant de certaines des campagnes les plus remarquables de TA542.

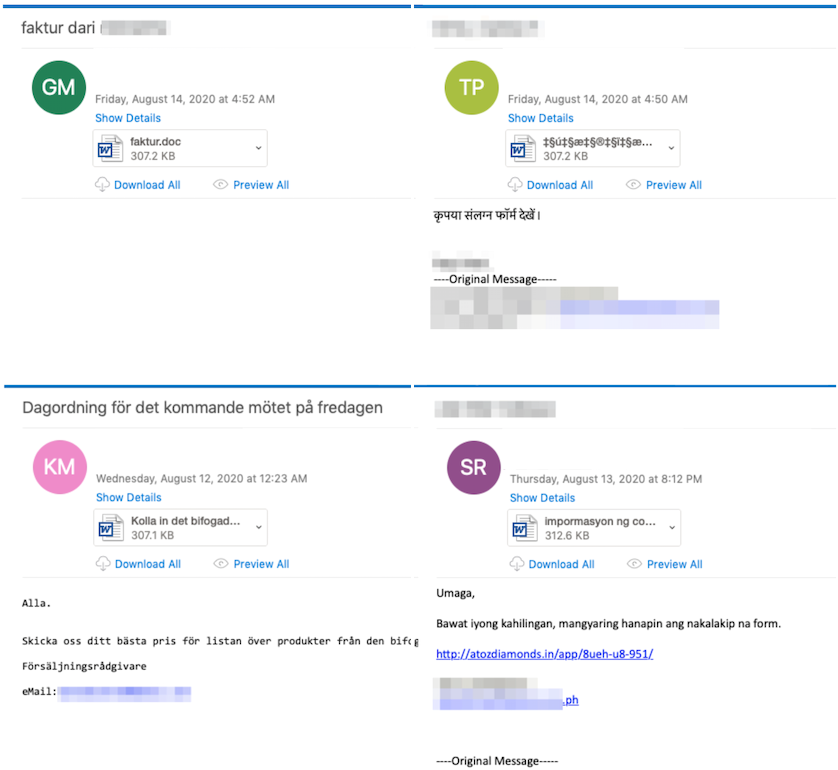

La figure ci-dessous montre les courriels suivants :

- Courriel en langue indonésienne ciblant l'Indonésie. Le sujet "faktur dari" se traduit par "facture de". (en haut à gauche)

- Courrier électronique en langue hindi ciblant l'Inde et utilisant le détournement de fil de discussion. Le texte "कृपया संलग्न फॉर्म देखें।" dans le corps du courriel se traduit par "Veuillez consulter le formulaire ci-joint". (en haut à droite)

- Courriel en langue philippine ciblant les Philippines. Le nom de la pièce jointe "impormasyon ng contact.doc" se traduit par "contact information.doc". Notez que ce courriel contient à la fois une pièce jointe Word et un lien URL vers un fichier Word malveillant (en bas à droite)

- Courriel en langue suédoise ciblant la Suède. Le sujet "Dagordning för det kommande mötet på fredagen" se traduit par "Ordre du jour de la prochaine réunion de vendredi" (en bas à gauche)

Figure 2 : Dans le sens des aiguilles d'une montre, en partant du coin supérieur gauche, courriels en indonésien, hindi, philippin et suédois.

La figure ci-dessous montre les courriels suivants :

- Courrier électronique en langue allemande ciblant l'Allemagne. (en haut à gauche)

- Courriel en espagnol ciblant l'Espagne. Notez que ce courriel contient toujours le caractère de remplacement {FROM.NAME} qui aurait dû être rempli avec un nom avant que l'acteur ne l'envoie. (en haut à droite)

- Courriel en langue italienne ciblant l'Italie. (en bas à droite)

- Courriel en français ciblant le Canada. (en bas à gauche)

Figure 3 : Dans le sens des aiguilles d'une montre, en partant du coin supérieur gauche, les courriels en allemand, espagnol, italien et français.

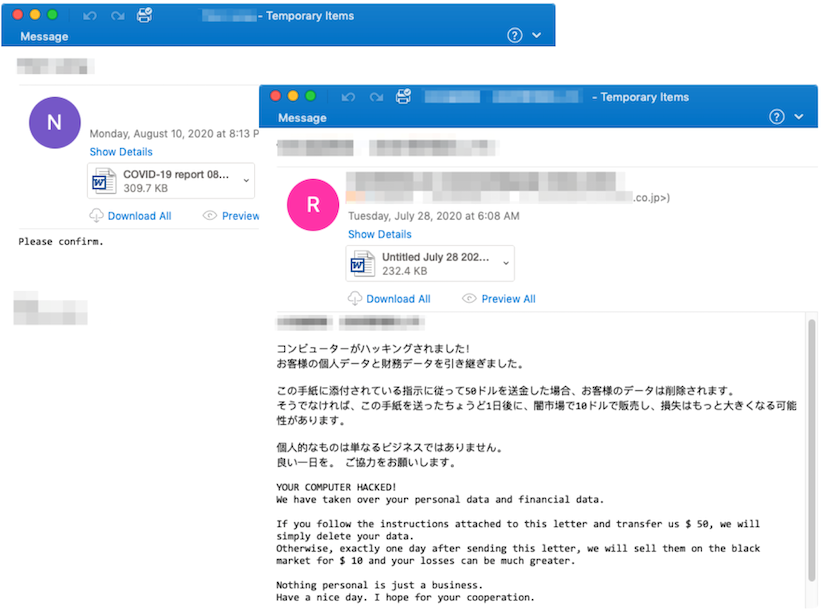

La figure ci-dessous montre les courriels suivants :

- Leurre COVID-19 : Le 7 août 2020, nous avons commencé à voir des e-mails avec des noms de fichiers en pièce jointe qui comprenaient des chaînes "COVID-19", comme "cd-8423 rapport médical covid-19.doc" et "covid-19 rapport 08 11 2020.doc".

- Extorsion de bitcoin japonais : Les courriels d'extorsion au Japon sont de retour. Nous les avons vus avant qu'Emotet ne fasse une pause avec un message presque identique.

Figure 4 : Exemple de courriel COVID-19, courriel japonais d'extorsion de bitcoin.

Nous avons confirmé les rapports open source selon lesquels il existe des exemples de courriels Emotet qui comportent des pièces jointes bénignes en plus des pièces jointes malveillantes. Ces derniers constituent une partie mineure des courriels Emotet. Les exemples ci-dessous montrent des pièces jointes PDF bénignes et des pièces jointes Word malveillantes.

Figure 5 : pièces jointes PDF bénignes dans le même courriel avec des pièces jointes Word malveillantes.

Pièces jointes/URL Emotet

Le contenu malveillant inclus dans les emails par cet acteur de la menace est soit une URL, soit une pièce jointe, et parfois, bien que rarement, à la fois une URL et une pièce jointe dans le même courriel. Les pièces jointes au format Word sont vues tous les jours, les URLs liées à des fichiers Word sont également vues tous les jours, et les pièces jointes au format PDF sont vues occasionnellement. Démonstration pour la période du 17 juillet 2020 au 18 août 2020 :

2020-07-17 : Pièces jointes en Word, URL

2020-07-20 : Pièces jointes en Word, pièces jointes en PDF, URL

2020-07-21 : Pièces jointes en Word, pièces jointes en PDF, URL

2020-07-22 : Pièces jointes en Word, URL

2020-07-23 : Pièces jointes en Word, pièces jointes en PDF, URL

2020-07-27 : Pièces jointes en Word, pièces jointes en PDF, URL

2020-07-28 : Pièces jointes en Word, pièces jointes en PDF, URL

2020-07-29 : Pièces jointes en Word, URL

2020-07-30 : Pièces jointes en Word, URL

2020-07-31 : Pièces jointes en Word, URL

2020-08-05 : Pièces jointes en Word, URL

2020-08-06 : Pièces jointes en Word, URL

2020-08-07 : Pièces jointes en Word, URL

2020-08-10 : Pièces jointes en Word, URL

2020-08-11 : Pièces jointes en Word, URL

2020-08-12 : Pièces jointes en Word, URL

2020-08-13 : Pièces jointes en Word, URL

2020-08-14 : Pièces jointes en Word, URL

2020-08-17 : Pièces jointes en Word, URL

2020-08-18 : Pièces jointes en Word, URL

Pièces jointes

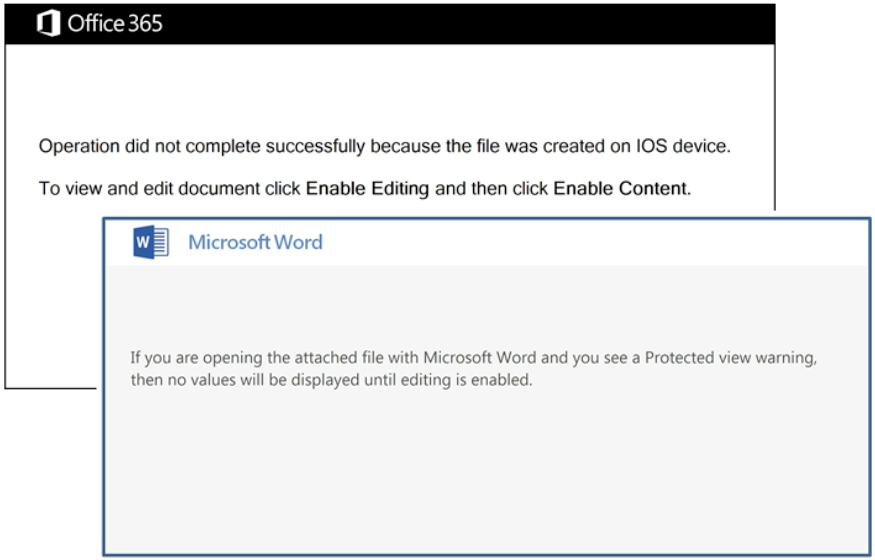

Le plus souvent, une pièce jointe est un document Word avec des macros, et plus rarement un PDF. D'autres types de pièces jointes que l'acteur est connu pour utiliser, notamment JScript ou Zips, n'ont pas été observés depuis le retour d'Emotet.

Les pièces jointes Word sont des téléchargeurs de première étape qui tentent de télécharger la charge utile d'Emotet à l'aide de macros à partir d'une des nombreuses URL de charge utile codées en dur (généralement 5). Un nouvel ensemble de cinq URL de charge utile est vu périodiquement, toutes les 1 à 2 heures. Différents documents peuvent utiliser le même ensemble de 5 URL. Chaque jour, nous observons jusqu'à 100 URL de charge utile au total.

Remarque : le 18 août 2020, nous avons commencé à observer des fichiers Word comportant 6 ou 7 URL de charge utile.

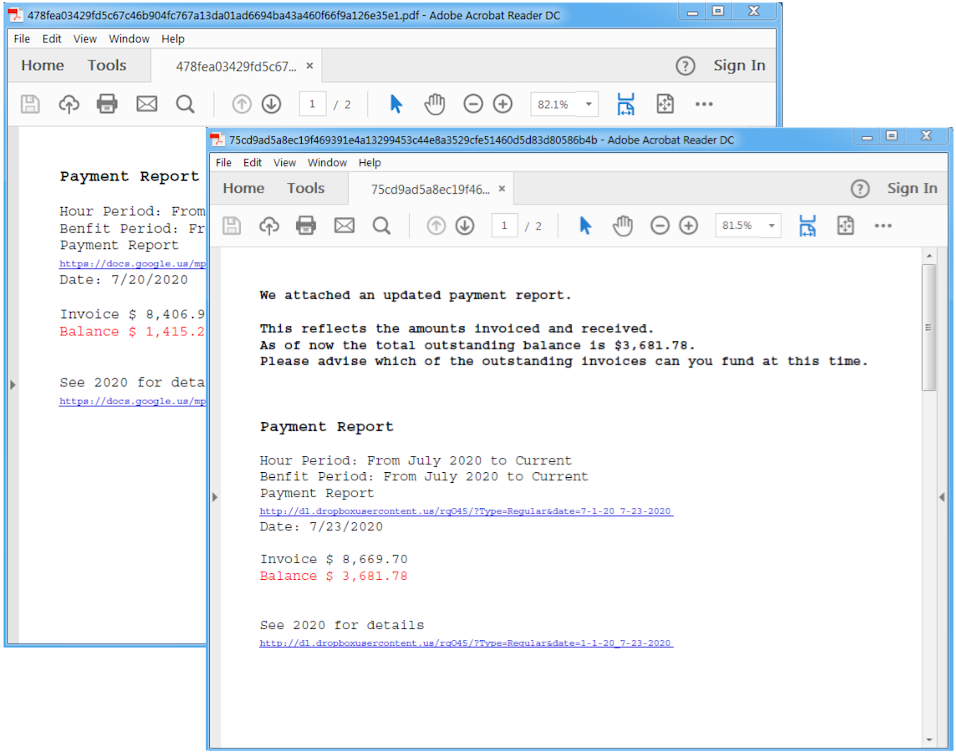

Les pièces jointes au format PDF contiennent une URL intégrée qui renvoie à un site hébergeant un document Word de macro similaire.

Figure 6 : TA542 utilise le plus souvent des documents Microsoft Word avec des macros. L'acteur met périodiquement à jour l'attrait visuel utilisé dans le document. Ce collage montre deux des leurres observés.

Figure 7 : Exemples de pièces jointes PDF observées.

Emotet dispose d'une petite bibliothèque de modèles pour les noms de ses fichiers PDF :

|

Format |

Exemple |

|

rapport.pdf |

rapport.pdf |

|

[2 lettres]-[4 chiffres] rapport p[1 numéro].pdf |

rapport qx-6971 p2.pdf |

|

rapport soc [date].pdf |

rapport soc 07 21 2020.pdf |

|

[date]- rapport sur la balance des paiements.pdf |

2020_07- rapport sur la balance des paiements.pdf |

Tableau 3 : Noms et format des fichiers PDF

Inversement, ils disposent d'une bibliothèque vaste et variée de modèles de noms de fichiers utilisés pour les documents Word. Les exemples ci-dessous représentent une petite fraction des possibilités. Les noms des pièces jointes Word ne sont pas toujours en anglais - ils peuvent être dans la langue appropriée à la zone ciblée.

|

Format |

Exemple |

|

#[5 digits].doc |

#04216.doc |

|

[5 digits] logistics rate con.doc |

00089 logistics rate con.doc |

|

[11 digits]_jul2020.doc |

10068100718_jul2020.doc |

|

[4 digits]-[5 digits]_county_report.doc |

1660-63745_county_report.doc |

|

[4 digits]-[5 digits]_city_report.doc |

1850-91171_city_report.doc |

|

[date]- balance & payment report.doc |

2020_07- balance & payment report.doc |

|

[date]- balance.doc |

2020_07- balance.doc |

|

[date]- report.doc |

2020_07- report.doc |

|

[date]- statement.doc |

2020_07- statement.doc |

|

[16 digits]_[date].doc |

2873890348491143_07202020.doc |

|

[4 digits]-[5 digits]_data sheet.doc |

4087-60384_data sheet.doc |

|

|

anexo.doc |

|

|

arquivo.doc |

|

|

bank details and invoice.doc |

|

biz_[11 digits].doc |

biz_10039266887.doc |

|

|

august invoice.doc |

|

form - [date].doc |

form - aug 11, 2020.doc |

|

zahlungsschreiben_[date]_[10 digits].doc |

zahlungsschreiben_2020_08_1147364050.doc |

|

swift_[date]_[10 digits].doc |

swift_11_08_2020_6296415287.doc |

|

sepa_[date].doc |

sepa_2020_08.doc |

|

report [7 digits].doc |

report 5557308.doc |

|

po#[6 digits] [date].doc |

po#046325 110820.doc |

|

payment summary - ref id- d[5 digits].doc |

payment summary - ref id- d28114.doc |

|

|

संपर्क जानकारी.doc |

Tableau 4 : Exemples de noms de fichiers de documents Word

Des noms de fichiers sont distingués : Le 7 août, Proofpoint a vu des noms de fichiers joints qui comprenaient des chaînes "COVID-19", comme "cd-8423 rapport médical covid-19.doc" et "covid-19 rapport 08 11 2020.doc". Ces noms sont toujours utilisés au moment de la rédaction du présent document.

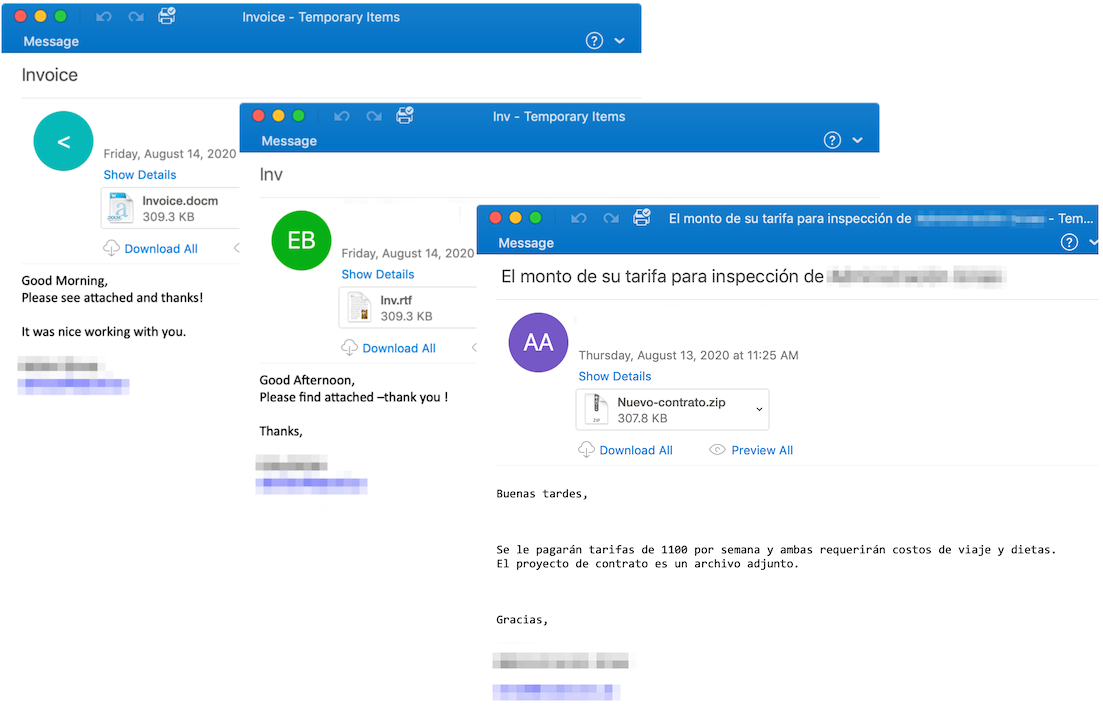

Les extensions ne correspondent pas : certains emails d'Emotet ont des noms de fichiers joints avec une extension .docm, .rtf ou .zip, alors qu'ils devraient avoir une extension .doc. Cela peut être accidentel ou une tentative délibérée d'échapper à la détection. Nous n'avons pas effectué de tests approfondis, mais nous savons que Microsoft Word peut ouvrir certaines de ces pièces jointes sans erreur malgré la non-concordance. Par exemple, Word 2010 peut ouvrir les fichiers avec l'extension .rtf.

Figure 8 : Exemples d'e-mails montrant la non-concordance des extensions

URLs utilisées par Emotet ransomware

Nous n'avons pas observé de changements dans la façon dont cet acteur intègre les URL dans les courriers électroniques. Les URL sont encore fréquemment hébergées sur des sites compromis, y compris des installations WordPress vulnérables. Les URL hébergées sur des sites WordPress CMS compromis sont simples à repérer car elles sont souvent hébergées avec "wp-content", "wp-admin", "wp-includes" et autres structures de dossiers similaires. Pour d'autres URL, la manière dont l'acteur a compromis les sites n'est pas visible immédiatement, car il existe toute une série de serveurs (par exemple Apache, nginx, IIS), de bases de données (par exemple MySQL), de langues (par exemple PHP), de bibliothèques, de plugins, de cadres de commerce électronique, etc.

L'acteur ajoute généralement une structure imbriquée d'un ou plusieurs dossiers sur le site compromis et héberge un script PHP malveillant qui lance le téléchargement de la charge utile. Actuellement, nous n'observons que des URL menant à des documents Microsoft Word avec des macros.

Le malware : Emotet

Nous n'avons pas procédé à une analyse comparative approfondie de l'ingénierie inverse et de Emotet et de ses modules, mais les composants que nous avons analysés ont très peu changé. Emotet utilise toujours la même façon de stocker la configuration et le même protocole de commande et de contrôle du réseau.

Nous avons confirmé les rapports de source ouverte faisant état d'un changement dans le module d'envoi de courrier d'Emotet, qui joint désormais des pièces jointes bénignes et des pièces jointes malveillantes.

Emotet Payload: Qbot

Qbot affiliate id “partner01” is the primary payload dropped by Emotet seen almost daily. However, Emotet has previously delivered Qbot affiliate “hhhXX” on a few occasions such as in March 2019, January 2019, May 2017, and April 2017. Before Emotet disappeared from the landscape, it primarily delivered The Trick affiliate “morXX” in January and February 2020.

Example Qbot “partner01” sha256 hashes observed between July 17 and August 18:

576029dbd4166e9d6548f877bea422da5d7a07adfc5ca60c93dabbecfab3d6c7

0b2d1270ce2c5950f73ef209a08ad8e32c583e83d076509be956353bf828f03b

e999fcc1edd2cc05f82a63d4c32cc7a6fbc0fbd12de2ee82dfdd857a8a15c403

fdfa54ad4c15993944cdde7e9c37f9191c3e8eeff0e93b2c14a5973caa4dbeba

7bf42580bf8ef469a1501e53d66220542e51cc4e5af7d24e97dbc34ffe2072c2

a39c9be9acaec5e804aed2b79f937bf7e5ed6ac7220c71ca2c66decf26388cd9

a85780b23d01cb41db6f387e8351606361669bca4f669c869dee61a81333909a

b2d115a104c08eab952fc2bf342369307b89007fe24496c20378a422facb6341

cfb7d981b4782a468013b79d888ddb120b3166d4e0f2f1c4badb257ae0d233d4

02638706a6e9bdc4d62fe6d0aed441c95b19f66b4647b5e9a0aded18c17c1a64

7ca48480ca645ee2b83bf707893e84115f87ea6e327f369e40c4ab0afc8abe7a

Example Qbot configuration for the “7ca48480ca645ee2b83bf707893e84115f87ea6e327f369e40c4ab0afc8abe7a” sample:

ID: partner01

Timestamp: 1597332272

C&C: 72[.]28[.]255[.]159:995

C&C: 197[.]210[.]96[.]222:995

C&C: 71[.]192[.]44[.]92:443

C&C: 189[.]183[.]72[.]138:995

C&C: 68[.]33[.]206[.]204:443

C&C: 49[.]191[.]3[.]234:443

C&C: 71[.]56[.]53[.]127:443

C&C: 80[.]14[.]209[.]42:2222

C&C: 24[.]139[.]132[.]70:443

C&C: 76[.]187[.]12[.]181:443

C&C: 89[.]137[.]211[.]239:443

C&C: 216[.]201[.]162[.]158:443

C&C: 151[.]73[.]112[.]220:443

C&C: 92[.]59[.]35[.]196:2222

C&C: 189[.]140[.]55[.]226:443

C&C: 201[.]216[.]216[.]245:443

C&C: 50[.]244[.]112[.]10:995

C&C: 108[.]28[.]179[.]42:995

C&C: 108[.]27[.]217[.]44:443

C&C: 72[.]185[.]47[.]86:995

C&C: 199[.]116[.]241[.]147:443

C&C: 109[.]154[.]214[.]242:2222

C&C: 81[.]133[.]234[.]36:2222

C&C: 24[.]201[.]79[.]208:2078

C&C: 2[.]89[.]74[.]34:21

C&C: 50[.]244[.]112[.]106:443

C&C: 78[.]100[.]229[.]44:61201

C&C: 98[.]26[.]50[.]62:995

C&C: 174[.]104[.]21[.]157:443

C&C: 72[.]214[.]55[.]195:995

C&C: 71[.]126[.]139[.]251:443

C&C: 73[.]136[.]242[.]114:443

C&C: 86[.]99[.]75[.]165:2222

C&C: 199[.]247[.]22[.]145:443

C&C: 69[.]123[.]179[.]70:443

C&C: 41[.]97[.]231[.]7:443

C&C: 96[.]255[.]188[.]58:443

C&C: 102[.]44[.]192[.]196:995

C&C: 82[.]78[.]132[.]227:443

C&C: 75[.]135[.]184[.]133:443

C&C: 141[.]158[.]47[.]123:443

C&C: 187[.]200[.]218[.]244:443

C&C: 73[.]60[.]148[.]209:443

C&C: 185[.]246[.]9[.]69:995

C&C: 39[.]118[.]245[.]6:443

C&C: 71[.]187[.]170[.]235:443

C&C: 2[.]7[.]65[.]32:2222

C&C: 188[.]173[.]70[.]18:443

C&C: 188[.]26[.]11[.]29:2222

C&C: 2[.]89[.]74[.]34:995

C&C: 45[.]32[.]155[.]12:443

C&C: 74[.]129[.]24[.]163:443

C&C: 67[.]209[.]195[.]198:443

C&C: 67[.]246[.]16[.]250:995

C&C: 76[.]179[.]54[.]116:443

C&C: 75[.]136[.]40[.]155:443

C&C: 67[.]11[.]43[.]93:443

C&C: 94[.]49[.]67[.]180:995

C&C: 69[.]47[.]26[.]41:443

C&C: 99[.]240[.]226[.]2:443

C&C: 188[.]210[.]228[.]156:443

C&C: 173[.]26[.]189[.]151:443

C&C: 47[.]146[.]32[.]175:443

C&C: 178[.]222[.]12[.]162:995

C&C: 217[.]165[.]115[.]0:990

C&C: 68[.]116[.]193[.]239:443

C&C: 71[.]197[.]126[.]250:443

C&C: 2[.]50[.]58[.]57:443

C&C: 189[.]210[.]114[.]157:443

C&C: 207[.]255[.]18[.]67:443

C&C: 78[.]102[.]138[.]103:995

C&C: 149[.]71[.]49[.]39:443

C&C: 87[.]65[.]204[.]240:995

C&C: 96[.]232[.]163[.]27:443

C&C: 68[.]134[.]181[.]98:443

C&C: 98[.]219[.]77[.]197:443

C&C: 65[.]131[.]20[.]49:995

C&C: 66[.]30[.]92[.]147:443

C&C: 74[.]222[.]204[.]82:443

C&C: 67[.]6[.]3[.]51:443

C&C: 175[.]111[.]128[.]234:443

C&C: 200[.]124[.]231[.]21:443

C&C: 47[.]206[.]174[.]82:443

C&C: 12[.]5[.]37[.]3:995

C&C: 96[.]227[.]127[.]13:443

C&C: 134[.]0[.]196[.]46:995

C&C: 72[.]190[.]101[.]70:443

C&C: 72[.]142[.]106[.]198:465

C&C: 73[.]228[.]1[.]246:443

C&C: 2[.]51[.]240[.]61:995

C&C: 109[.]100[.]125[.]127:2222

C&C: 193[.]248[.]44[.]2:2222

C&C: 66[.]222[.]88[.]126:995

C&C: 75[.]110[.]250[.]89:995

C&C: 71[.]43[.]175[.]202:61200

C&C: 47[.]28[.]131[.]209:443

C&C: 86[.]182[.]234[.]245:2222

C&C: 186[.]82[.]157[.]66:443

C&C: 67[.]8[.]103[.]21:443

C&C: 86[.]153[.]98[.]126:2222

C&C: 73[.]137[.]184[.]213:443

C&C: 70[.]123[.]92[.]175:2222

C&C: 72[.]240[.]200[.]181:2222

C&C: 68[.]225[.]56[.]31:443

C&C: 172[.]87[.]134[.]226:443

C&C: 71[.]182[.]142[.]63:443

C&C: 72[.]142[.]106[.]198:995

C&C: 187[.]214[.]9[.]138:995

C&C: 182[.]185[.]98[.]215:995

C&C: 188[.]15[.]173[.]34:995

C&C: 68[.]190[.]152[.]98:443

C&C: 67[.]165[.]206[.]193:993

C&C: 75[.]183[.]171[.]155:995

C&C: 74[.]195[.]88[.]59:995

C&C: 96[.]41[.]93[.]96:443

C&C: 99[.]231[.]221[.]117:443

C&C: 209[.]182[.]122[.]217:443

C&C: 98[.]190[.]24[.]81:443

C&C: 209[.]137[.]209[.]163:995

C&C: 65[.]24[.]76[.]114:443

C&C: 95[.]76[.]185[.]240:443

C&C: 83[.]110[.]226[.]145:443

C&C: 74[.]75[.]237[.]11:443

C&C: 93[.]151[.]180[.]170:61202

C&C: 47[.]138[.]204[.]170:443

C&C: 98[.]173[.]34[.]212:995

C&C: 24[.]116[.]227[.]63:443

C&C: 172[.]78[.]30[.]215:443

C&C: 72[.]209[.]191[.]27:443

C&C: 76[.]170[.]77[.]99:995

C&C: 47[.]153[.]115[.]154:465

C&C: 200[.]75[.]136[.]78:443

C&C: 100[.]37[.]36[.]240:443

C&C: 77[.]27[.]173[.]8:995

C&C: 207[.]255[.]161[.]8:465

C&C: 2[.]90[.]92[.]255:443

C&C: 90[.]68[.]84[.]121:2222

C&C: 188[.]247[.]252[.]243:443

C&C: 71[.]80[.]66[.]107:443

C&C: 197[.]165[.]161[.]55:995

C&C: 73[.]227[.]232[.]166:443

C&C: 41[.]228[.]35[.]102:443

C&C: 80[.]195[.]103[.]146:2222

C&C: 65[.]48[.]219[.]244:22

C&C: 174[.]80[.]7[.]235:443

C&C: 5[.]13[.]88[.]29:995

C&C: 68[.]46[.]142[.]48:995

C&C: 24[.]28[.]183[.]107:995

C&C: 68[.]204[.]164[.]222:443

Conclusion : que penser du retour d'Emotet en 2020

Depuis le retour de vacances prolongées, les campagnes de courrier électronique de TA542 sont à nouveau, et de loin, les plus répandues en termes de volume de messages, seuls quelques autres acteurs s'en approchant. Les acteurs ont introduit des changements de code dans leurs malware, tels que des mises à jour du module d'envoi de courriels, et ont pris une nouvelle charge utile d'affiliation à distribuer (Qbot). Ils continuent d'expérimenter la distribution vers de nouveaux pays. Malgré ces changements, nous avons également constaté que nombre de leurs autres méthodes et outils sont restés relativement inchangés par rapport à l'activité précédente depuis leur retour. Les leurres actuels, les mécanismes de distribution et le ciblage géographique étendu sont tous similaires à ce que nous avons observé dans le passé. Qu'ils itèrent et modifient leurs tactiques ou qu'ils continuent de la même manière, Emotet reste une menace très dangereuse.

Menaces émergentes + Menaces émergentes Pro Signature

2842317 - ETPRO MALWARE Win32/Emotet CnC Activity (POST) M9