Détection et prévention

Data Security

Data Security

Indicateurs précoces de menaces internes et de fuites de données au niveau de l'endpoint

Les indices révélateurs d'une fuite de données au niveau de l'endpoint, qu'elle soit due à un accident ou à une activité suspecte de la part d'un utilisateur interne, ne sont pas les mêmes que ceux d'un piratage ou d'une attaque de malware à l'encontre de votre système.

Empêchez les fuites de données grâce à Proofpoint Endpoint DLP et à la plate-forme ITM

Détectez les activités d'origine accidentelle et malveillante exécutées sur des fichiers (téléchargement, chargement, suppression, couper/copier/coller, changement de nom et impression) sur l'ensemble des canaux suivants :

- Sites Web

- Clés USB

- Dossier de synchronisation cloud local

- Travaux d'impression

- Pièce jointe à un email

- Texte brut dans une application

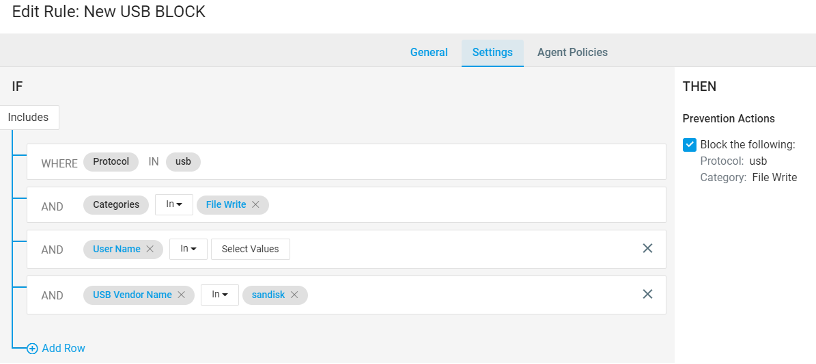

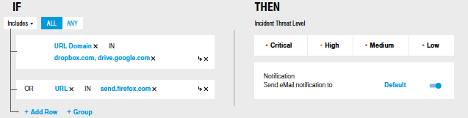

Limitez les interactions suspectes avec les données sur tous les canaux courants sur la base de l'URL source, de l'étiquette de classification des données, des extensions de fichier, des groupes d'utilisateurs, des clés USB, des fournisseurs de services de stockage dans le cloud, etc.

Détectez les activités suspectes des utilisateurs internes grâce à Proofpoint ITM

Identifiez les utilisations abusives de privilèges, les contournements des contrôles de sécurité, les accès non autorisés, les utilisations inappropriées d'applications, les activités illégales, les fraudes, les sabotages informatiques et autres comportements contraires aux règles grâce à un moteur de règles de détection des menaces internes facile à utiliser.

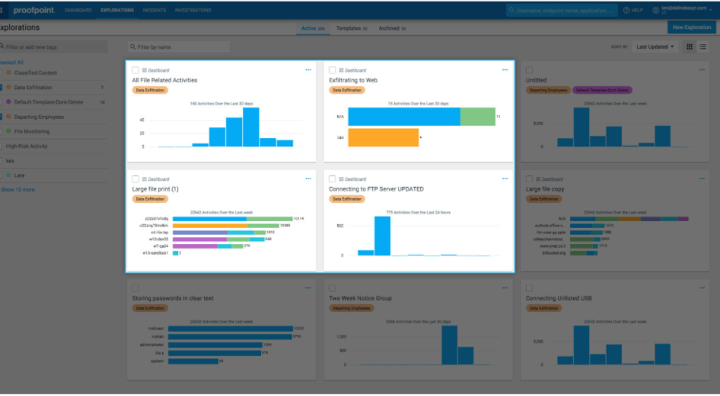

Traquez les comportements à risque

Notre puissant moteur de recherche et de filtrage vous aide à identifier de manière proactive les risques grâce à des explorations de données personnalisées. Configurez l'exploration adaptée à votre entreprise ou utilisez nos explorations prédéfinies élaborées à partir de l'expérience de nos clients.

Architecture d'endpoint légère

Les agents d'endpoint collectent des données télémétriques et appliquent des mesures de prévention. L'exécution en mode utilisateur avec notre pilote de fichiers breveté permet à la plate-forme ITM de bénéficier d'une architecture légère de pointe. Nos clients utilisent souvent notre solution en parallèle avec d'autres produits de sécurité des endpoints sans avoir à endurer les réclamations des utilisateurs finaux, ni de dégradation des performances.