Immagina se il tuo team della sicurezza potesse identificare facilmente quali utenti nella tua azienda vengono presi di mira più spesso e quali controlli di sicurezza implementare per rafforzare il tuo livello di sicurezza.

Proofpoint trasforma questo sogno in realtà grazie a “informazioni fruibili” che vanno oltre le metriche basate sui volumi per aiutarti a capire le modalità di attacco contro i collaboratori della tua azienda, in modo che il tuo team possa reagire più rapidamente e applicare in modo più preciso i controlli di prevenzione dei rischi.

In questa serie di articoli del blog, analizziamo in modo approfondito i dati della piattaforma Proofpoint Threat Protection. Le informazioni fruibili che forniamo si basano sulla nostra combinazione di dati, sui nostri rilevamenti e sulle nostre ricerche. Forniscono il contesto e i dettagli aggiuntivi necessari per comprendere le minacce a cui sei esposto e le azioni specifiche da intraprendere per proteggerti.

Trasforma il tuo approccio alla sicurezza informatica

Alcune ricerche mostrano che l’82% delle violazioni implica una qualche forma di contatto con i tuoi collaboratori. Perciò, è fondamentale valutare i rischi legati ai tuoi collaboratori nell’ottica di un approccio moderno alla sicurezza informatica.

I team della sicurezza oggi devono fare di più con meno risorse, il che rende ancora più difficile per loro dedicare tempo ai compiti più importanti.

Grazie a Proofpoint, puoi adottare le misure prescrittive necessarie per garantire una protezione completa per i tuoi collaboratori. L’accesso alle informazioni fruibili può aiutare il tuo team a diventare più proattivo, concentrandosi sui controlli mirati che offriranno il massimo valore per la tua azienda.

Di seguito alcune domande fondamentali sui rischi di sicurezza informatica della tua azienda a cui le informazioni fruibili di Proofpoint possono aiutarti a rispondere:

Chi presenta il rischio più elevato nella nostra azienda?

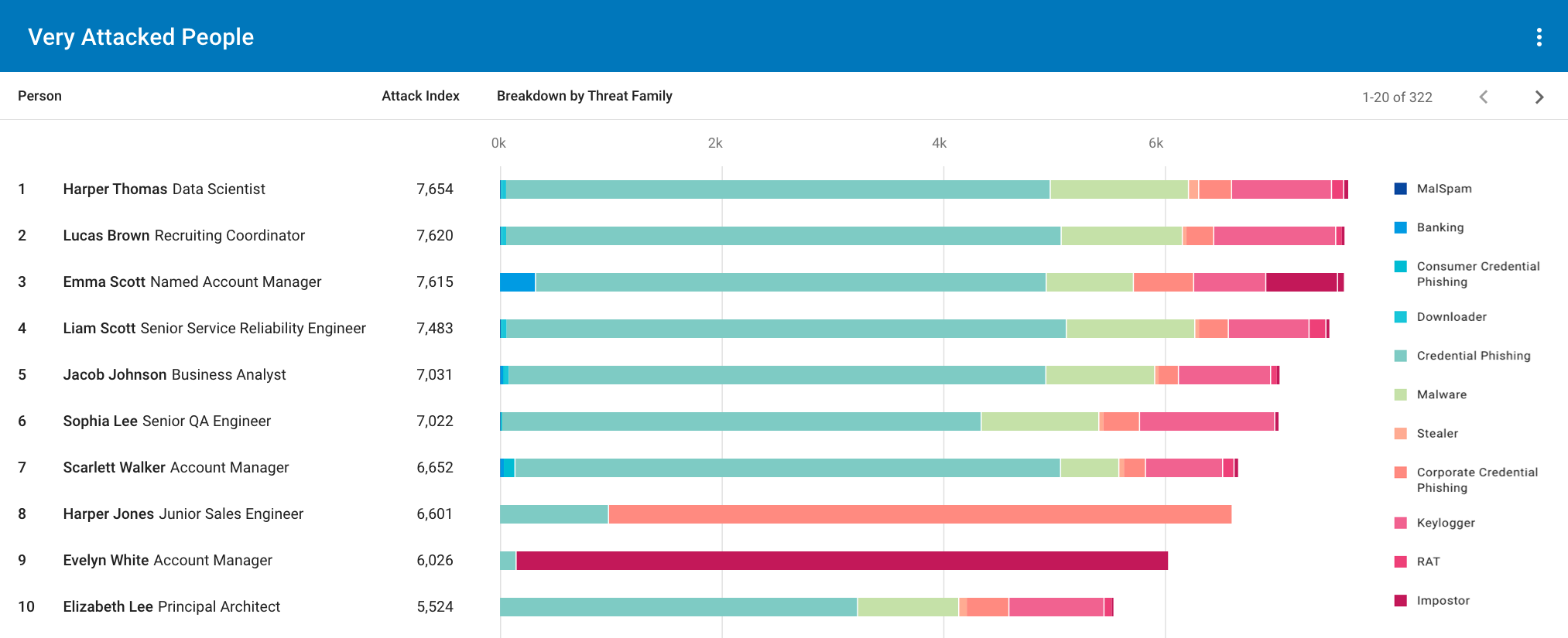

Il report Very Attacked People™ (VAP ovvero le persone più attaccate) di Proofpoint classifica tutti i collaboratori della tua azienda in base alla frequenza con cui vengono attaccati. A differenza di altri indici di attacco, questa classifica è determinata non solo dal volume degli attacchi, ma anche dal livello di complessità e specificità degli attacchi grazie al nostro punteggio Attack Index.

Figura 1. Esempio di report VAP.

Il report sui VAP mostra la ripartizione dei tipi di minacce, come il phishing delle credenziali d’accesso e il malware, per ogni VAP e mette in evidenza le persone che hai definito come VIP. Puoi utilizzare questo report per analizzare l’attività di questi utenti per capire perché vengono presi di mira da tipi di minacce specifici.

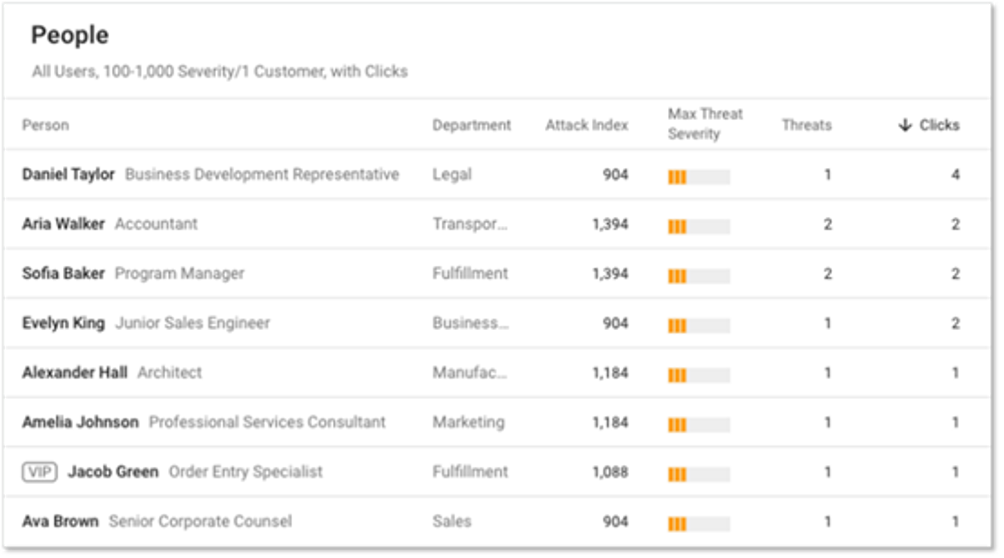

Il report sulle persone fornisce un quadro più accurato delle attività delle minacce che prendono di mira tutti i tuoi utenti. L’esempio qui di seguito illustra un report sulle persone filtrato per mostrare solo le minacce che colpiscono la nostra azienda nello specifico.

Figura 2. Report People.

Abbiamo ordinato il report People in base ai clic per identificare gli utenti che si lasciano ingannare più facilmente. Il report mostra inoltre il punteggio Attack Index complessivo e la gravità della minaccia per ciascun collaboratore. Inoltre, possiamo vedere quali utenti sono definiti come VIP, per comprendere meglio perché vengono colpiti e come potrebbero interagire con le minacce.

Implementazione di controlli mirati grazie alle informazioni fornite

Le informazioni fruibili relative ai collaboratori della tua azienda sono preziose perché ti permettono di identificare i controlli a valle che si possono implementare per migliorare il tuo livello di sicurezza.

Ecco alcuni esempi di queste misure:

1. Assegnazione di corsi di sensibilizzazione e simulazioni mirati

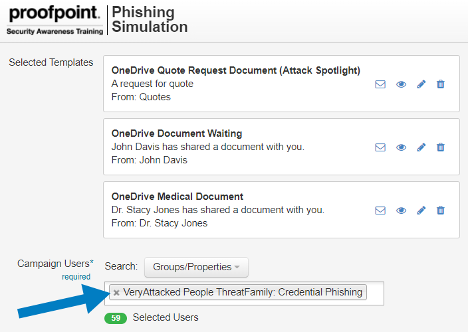

Molti clienti assegnano più spesso formazione e simulazioni di attacchi di phishing mirati ai loro VAP e agli utenti che si lasciano ingannare che agli altri utenti.

Figura 3. Esempio di simulazione di un attacco di phishing

La tua azienda può, per esempio, raggruppare i VAP presi di mira più spesso dagli attacchi di violazione dell’email aziendale (BEC, Business Email Compromise) e utilizzare i corsi di formazione guidati Proofpoint Targeted Attack Protection (TAP) per assegnare loro formazione specifica. Puoi anche inviare loro delle simulazioni di attacchi BEC per valutare i loro progressi.

2. Rafforzamento delle policy di sicurezza

L'isolamento della navigazione per i VAP, i VIP e gli utenti che si lasciano ingannare più facilmente fornisce una solida linea di difesa contro le minacce URL mirate che possono raggiungere questi utenti. Puoi anche applicare il sandboxing automatico degli URL o policy di autenticazione a due fattori o a più fattori (MFA) più severe.

Un’altra strategia consiste nel collocare gli utenti che si lasciano ingannare più facilmente in gruppi di isolamento più restrittivi.

3. Condivisione dei report all’interno

La condivisione dei report con i principali interessati, come il CISO e il consiglio di amministrazione, aiuta a sensibilizzare i dirigenti alle minacce e a orientare la discussione sui rischi incentrati sulle persone. Inoltre, aiuta i responsabili delle decisioni a comprendere la necessità di implementare controlli adattivi o di investire in programmi di formazione e sensibilizzazione alla sicurezza specifici per i VAP e gli utenti che si lasciano ingannare più facilmente.

È inoltre possibile utilizzare le informazioni fruibili dei nostri report per alimentare la discussione e ottenere il supporto di collaboratori, servizi o dipartimenti ad alto rischio in merito ai controlli e alle policy di sicurezza.

4. Implementazione di policy più rigorose di autenticazione e gestione di identità e accessi (IAM)

Molti dei nostri partner utilizzano le liste VAP per adottare misure aggiuntive informate. Queste integrazioni ti permettono di automatizzare controlli aggiuntivi per la tua azienda, come limitare il recupero delle password o aggiungere policy MFA rafforzate. Per esempio, puoi creare policy di autenticazione più rigide per i VAP che sono presi di mira da attacchi di phishing delle credenziali d’accesso.

Le informazioni fruibili sono preziose

Le informazioni fruibili permettono di rafforzare la sicurezza della tua azienda per favorire la creazione di una cultura della sicurezza e beneficiare dei seguenti vantaggi:

- Miglioramento dell’efficienza operativa. Proteggendo innanzitutto i tuoi collaboratori, i tuoi team della sicurezza possono dedicare le loro limitate risorse alle azioni che avranno il massimo impatto. Puoi inoltre ridurre le probabilità di successo di un attacco con policy di sicurezza automatizzate fornite dalle integrazioni dei fornitori.

- Riduzione dell'esposizione ai rischi. Una formazione mirata di sensibilizzazione alla sicurezza informatica permette di ridurre i clic e di migliorare la segnalazione di email dannose. Il risultato è una protezione più solida e un minor numero di attacchi riusciti. Inoltre, rafforzando le policy di sicurezza per gli utenti più a rischio, è possibile ridurre le probabilità di successo di un attacco.

Per saperne di più sulle informazioni fruibili di Proofpoint, consulta questa pagina.