Indice

- Definizione di Malware

- Storia del Malware

- Tipi di Malware

- Tecniche di Evasione del Malware

- Qual è l’Obiettivo del Malware?

- Statistiche sui Malware

- Quali Sono Alcuni Esempi di Malware?

- Perché Vengono Utilizzati i Malware?

- Come ci si Infetta con i Malware?

- Come Faccio a Sapere se ho Preso un Malware?

- I Telefoni Possono Infettarsi con Malware?

- Gli iPhone Possono Essere Infettati da Malware?

- Gli Smartphone Android Possono Essere Infettati da Malware?

- Prevenire i Malware

- Come Rimuovere un Malware

- Attacchi Malware all’Interno delle Aziende

- Come può Aiutarti Proofpoint

Definizione di malware

Quando si parla di attacchi informatici, lo sentiamo nominare spesso, ma qual è il significato di malware? Oltre ad indicare un comune attacco informatico, con il termine malware ci si riferisce più in generale a quel tipo di programmi malevoli che vengono inviati sotto varie forme. Questi vengono installati sui dispositivi delle vittime e, oltre a danneggiare le loro reti, i loro server e sistemi, consentono ai cybercriminali di ottenere illecitamente dati sensibili da sfruttare per un ritorno economico.

La formazione sulla cybersecurity inizia qui

Ecco come funziona la nostra prova gratuita:

- Fissa un appuntamento con i nostri esperti in cybersecurity per valutare la tua infrastruttura e identificare il tuo grado di esposizione alle minacce informatiche

- Entro 24 ore, configureremo e implementeremo per te le nostre soluzioni per 30 giorni

- Testa la nostra tecnologia in azione!

- Ricevi un report sulle vulnerabilità del tuo ambiente, che ti aiuterà a prendere le dovute contromisure contro gli attacchi informatici

Compila il modulo per richiedere un appuntamento con i nostri esperti.

Grazie per esserti registrato per la nostra prova gratuita. Un rappresentante di Proofpoint si metterà in contatto con te a breve, guidandoti nei prossimi passi da seguire.

La storia dei malware

Gli storici in campo informatico sono concordi nel riconoscere che il primo virus informatico è stato creato nel 1970. Il suo nome era Creeper Worm e aveva la capacità di auto-replicarsi e copiarsi attraverso la rete ARPANET (una versione precedente di Internet). Quando andava in esecuzione, mostrava sullo schermo della vittima il messaggio: “Sono il Creeper, prendimi se puoi!”

Il termine “virus” è stato coniato per la prima volta nel 1986, quando Fred Cohen, nel corso del suo dottorato di ricerca, descrisse il virus informatico come un programma in grado di infettare altri software creando una versione evoluta di se stesso. In origine, la maggior parte dei virus avevano lo scopo di distruggere o infettare i settori di boot dei computer. I malware moderni sono invece molto più complessi e pericolosi, e hanno principalmente lo scopo di rubare dati, spiare le aziende, renderne inaccessibili i servizi o crittografare i file per estorcere denaro.

Tipi di malware

In base alle specifiche caratteristiche e obiettivi, vengono identificate diverse tipologie di malware:

- Ransomware: Crittografa i file, offrendo alla vittima la possibilità di tornarne in possesso solamente dopo il pagamento di un riscatto. Gli attacchi ransomware sono molto comuni al giorno d’oggi.

- Adware: Mostra annunci pubblicitari (a volte dannosi) agli utenti mentre lavorano al computer o durante la navigazione web.

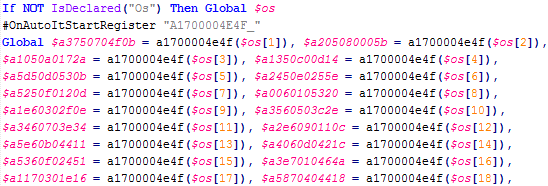

- Malware fileless: Invece di utilizzare file eseguibili per infettare i sistemi informatici, i malware fileless utilizzano macro di Microsoft Office, script WMI (Windows Management Instrumentation), script PowerShell e altri strumenti di gestione.

- Virus: un virus infetta un computer e può lanciare una varietà di payload per corrompere i file, distruggere i sistemi operativi, eliminare o spostare i file o lanciare un payload in una certa data.

- Worm: un worm è un virus auto-replicante, che invece di prendere di mira i file locali, si diffonde ad altri sistemi esaurendone le risorse.

- Trojan: prende il nome dalla strategia di guerra utilizzata ai tempi dell’antica Grecia, di usare un cavallo di Troia per entrare nella città di Troia. Allo stesso modo, il trojan si presenta all’apparenza come un programma innocuo, ma lavora in background rubando dati, aprendo un varco per il controllo remoto del sistema o aspettando un comando da parte dei cybercriminali per lanciare un payload.

- Bot: i computer infetti diventano parte delle botnet utilizzate per lanciare attacchi DDoS, indirizzando una valanga di traffico verso uno specifico host.

- Spyware: un tipo di malware che una volta installato, raccoglie dati silenziosamente, inviandoli ai cybercriminali che “spiano” continuamente le vittime e le loro attività. L’obiettivo dello spyware è raccogliere il maggior numero di dati sensibili possibile prima di essere rilevato.

- Backdoor: utenti non autorizzati possono accedere da remoto a un sistema, scalandone i privilegi. I trojan utilizzano backdoor come payload durante l’installazione.

- Banking Trojan: ruba le credenziali bancarie delle vittime per accedere ai loro conti. In genere questo tipo di malware manipola i browser per spingere gli utenti a inserire i propri dati bancari personali.

- Keylogger: cattura i tasti premuti dagli utenti sulla tastiera, mentre digitano URL, credenziali e informazioni personali. I keylogger inviano successivamente tutti i dati raccolti ai cybercriminali.

- RAT: gli “strumenti di accesso remoto” permettono agli hacker di accedere e controllare il dispositivo bersaglio da remoto.

- Downloader: scarica ulteriore malware da installare localmente sul dispositivo infetto. Il tipo di malware scaricato dipende dagli specifici obiettivi dei cybercriminali.

- POS: compromette i dispositivi POS al fine di sottrarre numeri di carte di credito, codici PIN, storico delle transazioni effettuate, informazioni di contatto, e altro.

I malware più sofisticati offrono una combinazione delle funzionalità dei vari malware visti sopra, al fine di aumentare le probabilità di successo dell’attacco. Per evitare il rilevamento da parte dei programmi antivirus, la maggior parte dei malware sono sviluppati con funzionalità di evasione.

Tecniche di evasione del malware

Le tecniche di evasione possono consentire ai malware di penetrare le difese informatiche, rendendo di fatto inefficaci gli strumenti di sicurezza. Risulta fondamentale pertanto conoscere e saper identificare le varie tecniche di evasione utilizzate dai malware. Proofpoint offre una suite completa di protezione contro i malware che utilizzano le seguenti tecniche di evasione:

- Offuscamento del codice: viene utilizzata la cifratura per nascondere la sintassi del codice e impedire che venga rilevato.

- Compressione del codice: vengono utilizzati vari formati di compressione come gzip, zip, rar, ecc., per nascondere il codice dagli antivirus e dal rilevamento all’interno delle e-mail.

- Crittografia del codice: vengono applicate molteplici tecniche di crittografia per nascondere la sintassi del codice.

- Steganografia: il codice o i malware vengono nascosti nelle immagini.

- Evitamento di domini o intervalli IP: vengono identificati dai produttori di malware i domini e gli indirizzi IP appartenenti alle società di sicurezza informatica, e il malware viene disattivato quando il dispositivo su cui gira appartiene a tali domini.

- Rilevamento dell’azione dell’utente: vengono tracciate azioni come, movimenti del mouse, clic destro o sinistro e altro ancora.

- Pause temporali: vengono rilevati i momenti di inattività dell’utente per far attivare il malware nei momenti in cui egli non è al computer, evitando che se ne accorga.

- Rilevamento dei file recenti: vengono monitorate azioni passate come l’apertura e la chiusura dei file dalle varie applicazioni.

- Impronta digitale del dispositivo: il malware va in esecuzione soltanto su specifiche configurazioni di sistema.

I cybercriminali possono utilizzare una o più delle tecniche di elusione appena viste per dare ai loro malware una maggiore possibilità di eludere i sistemi di sicurezza delle vittime.

Qual è l’obiettivo del malware?

I cybercriminali si servono dei malware per una moltitudine di scopi illeciti. Nella maggior parte dei casi, lo fanno per rubare informazioni e dati riservati con l’obiettivo di ottenerne un ritorno economico. Ad esempio, può venire utilizzato come strumento per compromettere reti informatiche o dispositivi specifici, e rubare dati sensibili, come informazioni relative a carte di credito o credenziali di accesso. In certi casi, i malware vengono usati allo scopo di seminare caos e sabotare i sistemi informatici delle vittime così da interrompere l’operatività del sistema colpito.

Statistiche sui malware

Fin dai primi lockdown imposti dalla pandemia, abbiamo assistito a un incremento esponenziale degli attacchi malware contro sistemi e infrastrutture di aziende, enti e organizzazioni in tutto il mondo, approfittando della scarsa attenzione diffusa in tema di sicurezza informatica. I ricercatori di AV-TEST rilevano ogni giorno oltre 450.000 nuovi software malevoli. Nel 2021, AV-TEST ha registrato oltre 1,3 miliardi di applicazioni malware rispetto a poco più di 182 milioni di applicazioni malware nel 2013. Il numero di tali applicazioni dovrebbe raddoppiare nel 2022 rispetto al 2021. Infatti, secondo lo studio Ponemon Cost of Phishing (il costo del phishing), i costi dovuti all’incapacità di contenere il malware sono quasi raddoppiati, passando da 3,1 milioni a 5,3 milioni di dollari.

Google fornisce pubblicamente un crawler per il rilevamento dei siti web infetti da malware, al fine di impedire che vengano indicizzati. Da questi sforzi emerge che ben il 7% dei siti web ospita malware o è infetto da malware. Solo nella prima metà del 2020 sono stati rilevati 20 milioni di attacchi malware a dispositivi IoT e tale numero è in continua crescita. Symantec stima che tre quarti dei dispositivi IoT infetti siano router.

Purtroppo, molte organizzazioni non sono adeguatamente attrezzate per prevenire e gestire efficacemente i catastrofici effetti degli attacchi informatici legati ai malware. Il rapporto ISACA State of Cybersecurity del 2022 ha rilevato che il 69% dei professionisti della cybersecurity ritiene che il team di sicurezza all’interno della propria organizzazione sia gravemente sottodimensionato. Ciò potrebbe far ricadere il peso sul personale esistente aumentando le possibilità di errore umano, e di conseguenza i rischi derivanti dai devastanti attacchi malware.

I costi e le perdite causati dagli attacchi malware

Queste minacce informatiche non mostrano alcun segno di rallentamento. Mentre gli attacchi malware continuano ad aumentare in volume e complessità, i rapporti di Cybersecurity Ventures stimano che i costi globali causati dai crimini informatici cresceranno del 15% all’anno per i prossimi cinque anni, fino a raggiungere l’esorbitante cifra di 10,5 trilioni di dollari di danni entro il 2025, in gran parte dovuti agli attacchi ransomware. Per rendere meglio l’idea dell’impatto dei malware negli ultimi anni basta dare un’occhiata a qualche statistica, tra cui:

139%

Il costo medio totale per porre rimedio agli attacchi malware è aumentato del 139% da $338.098 nel 2015 a $807.506 nel 2021.

$137.2 milioni

Un attacco malware che porta a un data breach dovuto al furto di dati potrebbe costare a un’organizzazione una media di $137,2 milioni. Fonte: Studio Ponemon “The Cost of Phishing”

$117.3 milioni

La perdita massima dovuta ad interruzioni dell’operatività aziendale, causate da un attacco malware è stata di $117,3 milioni nel 2021, rispetto ai $66,3 milioni nel 2015.

Quali sono alcuni esempi di malware?

I primi attacchi malware risalgono a diversi decenni fa, fin dalle origini dei primi personal computer. Il primo attacco malware, “Brain”, risale al 1986 e sfruttò i dischetti da 5,2" dei Personal Computer IBM dell’epoca per diffondersi. Da lì in avanti, gli attacchi malware sono diventati sempre più complessi e sofisticati, fino ai giorni nostri.

Altri esempi di storici attacchi malware includono:

- Il virus Melissa del 1999 era un attacco malware via e-mail che utilizzava un allegato Word infetto per ingannare le vittime. Melissa fu una delle prime forme di malware a sfruttare l’ingegneria sociale, causando danni per 80 milioni di dollari.

- Il worm ILOVEYOU dei primi anni 2000 fu un altro attacco via email, che sfruttava l’ingegneria sociale. Presentandosi agli occhi delle vittime come un’innocua lettera d’amore, riuscì ad infettare oltre 45 milioni di persone, causando un danno economico di 15 milioni di dollari.

- Il Trojan Emotet del 2018 è stato definito “l’attacco malware più minaccioso e devastante” dal Dipartimento della Sicurezza Interna degli Stati Uniti, a causa del furto di informazioni finanziarie sensibili delle organizzazioni governative colpite attraverso la diffusione di spam e phishing. La bonifica dei danni causati da Emotet è costata, in numerosi casi, circa 1 milione di dollari ad incidente.

- Gli attacchi WannaCry del 2017 sono stati tra i più sofisticati e costosi in quel periodo, con la capacità di replicarsi senza apportare modifiche sospette ad alcun file. Riuscendo ad infettare oltre 230.000 computer in meno di un giorno, WannaCry ha causato perdite da ransomware fino a 4 miliardi di dollari.

- La pandemia di COVID-19 è stata un’occasione perfetta per i cybercriminali di tutto il mondo, con l’esplosione nel 2020 degli attacchi ransomware CovidLock. Con il pretesto di fornire informazioni sulla malattia, il ransomware CovidLock crittografava tutti i dati sui dispositivi infetti, offrendo alle vittime la possibilità di tornarne in possesso solamente dopo il pagamento di un riscatto di 100 dollari.

Perché vengono utilizzati i malware?

L’hacking è un vero e proprio business e il malware è uno degli strumenti a disposizione degli hacker per rubare dati o controllare dispositivi. In base agli obiettivi dei cybercriminali vengono scelti specifici malware. Ad esempio, per estorcere denaro alle aziende vengono utilizzati i ransomware, mentre per controllare i dispositivi IoT in un attacco DDoS, si utilizza il malware Mirai.

Perché gli hacker utilizzano i malware:

- Spingere gli utenti a divulgare le proprie informazioni di identificazione personale (PII).

- Sottrarre dati finanziari come numeri di carte di credito o conti bancari.

- Ottenere l’accesso remoto e il controllo dei dispositivi colpiti.

- Sfruttare le risorse informatiche dei computer delle vittime per minare Bitcoin o altre criptovalute.

Come ci si infetta con i malware?

Normalmente un buon antivirus è in grado di proteggere i computer dalle infezioni malware. Per ovviare a ciò, chi sviluppa malware, implementa tutta una serie di strategie al fine di eludere i sistemi di sicurezza a protezione dell’infrastruttura. La minaccia può arrivare da una moltitudine di vettori e finire vittima di un malware è tutt’altro che infrequente.

Come si finisce vittima di un malware:

- Scaricando un eseguibile che installa un programma legittimo, ma nell’installer è incluso anche il malware.

- Navigando online con un browser vulnerabile o non aggiornato (ad esempio, Internet Explorer 6) visitando siti web che contengono programmi di installazione dannosi.

- Aprendo una email di phishing e avviando uno script malevolo che scarica e installa il malware sul dispositivo.

- Scaricando un programma di installazione da un fornitore non ufficiale, finendo per installare il malware anziché l’applicazione legittima.

- Cliccando su un annuncio pubblicitario apparso in qualche pagina web che ti convince a scaricare il malware.

Come faccio a sapere se ho preso un malware?

Anche se il malware va silenziosamente in esecuzione in background, le risorse che utilizza e le manifestazioni del payload sono segni rivelatori che indicano come il tuo computer potrebbe essere infetto. Mentre per alcuni tipi di infezione più sofisticati, potrebbe essere necessaria una valutazione da parte di un esperto, alcuni segnali ti permettono comunque di capire se è necessario indagare ulteriormente per portare alla luce un’infezione malware.

Ecco alcuni dei tipici segnali:

- Computer lento: l’esecuzione di alcuni malware, come i cryptojackers, richiede un utilizzo elevato di CPU e memoria. Il tuo computer sarà insolitamente lento, anche dopo un riavvio.

- Costanti pop-up: gli adware si incorporano nel sistema operativo, portando il tuo browser a mostrare continuamente annunci pubblicitari non richiesti. Anche chiudendo un annuncio, ne compare subito un altro.

- Schermata blu della morte (BSOD): a volte può capitare che Windows si blocchi su una schermata blu visualizzando un errore, e non necessariamente c’è da allarmarsi. Ma se il problema si ripete frequentemente potresti aver preso un malware.

- Inspiegabili variazioni dello spazio di archiviazione su disco: cancellando dati, il malware potrebbe liberare insolite quantità di spazio sul disco, o al contrario, potrebbe aggiungere diversi gigabyte di dati mangiando spazio libero.

- Insolita attività Internet: il tuo router mostra un’eccessiva attività anche quando non stai utilizzando la tua connessione Internet.

- Modifica delle impostazioni del browser: a volte il malware modifica la pagina iniziale del browser o le impostazioni del motore di ricerca per reindirizzarti verso siti di spam o peggio ancora, contenenti programmi malevoli.

- Antivirus disabilitato: per consegnare il payload, alcuni malware sono in grado di disabilitare l’antivirus, lasciandolo disabilitato anche dopo averlo abilitato.

I telefoni possono infettarsi con malware?

La maggior parte dei computer desktop è già dotata di antivirus, fornito da terze parti o direttamente dal sistema operativo. Nel caso di smartphone e tablet invece tale protezione non è sempre presente di fabbrica, rendendoli bersagli perfetti per gli attacchi malware. Non a caso, installare malware sugli smartphone è una strategia sempre più popolare tra i cybercriminali. Apple e Android includono già alcune misure di sicurezza con i loro sistemi operativi, ma non sono sufficienti per bloccare completamente tutti i tipi di malware.

Gli iPhone possono essere infettati da malware?

Sebbene sia un fenomeno estremamente raro, talvolta anche gli iPhone possono essere infettati da malware. Di solito ciò avviene quando l’utente effettua il cosiddetto “jailbreak” manuale del proprio iPhone, disabilitando le sue protezioni integrate e lasciando così iOS vulnerabile all’installazione di app non approvate. Tuttavia, per i regolari possessori di iPhone è altamente improbabile infettarsi con malware, perché potranno scaricare soltanto app verificate e approvate dall’App Store di Apple proprio per garantire la sicurezza degli utenti.

Gli smartphone Android possono essere infettati da malware?

Sì, i dispositivi Android sono molto più vulnerabili agli attacchi malware rispetto agli iPhone. Scaricare app da app store non ufficiali o di terze parti è uno dei principali rischi per gli utenti Android, poiché tali app potrebbero nascondere in realtà software malevoli e, una volta scaricate, infettano il dispositivo con malware. Quando ciò accade, l’utente noterà tutta una serie di anomalie, come la batteria che si scarica molto più rapidamente del solito, l’aumento dell’utilizzo dei dati, e la comparsa casuale di popup indesiderate.

Dato che vengono utilizzati per gestire tutto ciò che riguarda la vita privata delle persone, gli smartphone contengono molti più dati sensibili rispetto ai computer. Tutti noi portiamo il nostro smartphone ovunque andiamo, consentendo ad un eventuale cybercriminale di accedere a: i nostri dati bancari, luoghi visitati, tracciamento della posizione GPS, cronologia degli acquisti, cronologia di navigazione e molto altro. Inoltre, nel caso degli smartphone, gli utenti sono più propensi a installare app, pensando che sia più sicuro rispetto all’installazione di programmi su un computer. Tutti questi fattori rendono gli smartphone bersagli più appetibili rispetto ai computer per alcuni tipi di minacce.

Per i cybercriminali, il vantaggio di prendere di mira gli smartphone, deriva anche dal fatto che sono costantemente connessi online, tramite Wi-Fi o dati cellulari. Mentre il malware viene eseguito in background, può continuare a caricare silenziosamente dati e credenziali rubati su un server controllato dall’attaccante indipendentemente da cosa stia facendo il proprietario dello smartphone.

Prevenire i malware

È importante che non solo le aziende, ma anche i comuni utenti, adottino le opportune misure per la protezione dei propri computer e smartphone. Ciò significa installare anti malware e antivirus adeguati sui propri dispositivi per ridurre significativamente il rischio di infezioni malware.

Altre strategie di prevenzione possono essere:

- Includere sistemi di autenticazione multifattore (MFA) come la biometria (ad esempio impronte digitali o riconoscimento facciale) o PIN tramite SMS.

- Imporre rigide regole di complessità e lunghezza delle password per costringere gli utenti a creare password sicure.

- Obbligare gli utenti a cambiare le proprie password ogni 30-45 giorni per ridurre la finestra di opportunità a disposizione dei cybercriminali per utilizzare un account compromesso.

- Utilizzare account da amministratore solo quando strettamente necessario ed evitare di eseguire software di terze parti come amministratore.

- Mantenere sempre aggiornati software e sistemi operativi, applicando le ultime patch di sicurezza non appena vengono rilasciate dai fornitori.

- Installare sistemi di rilevamento delle intrusioni (intrusion detection system), firewall e protocolli di crittografia delle comunicazioni per prevenire che i dati vengano intercettati.

- Utilizzare strumenti di sicurezza delle email per bloccare phishing ed email sospette.

- Monitorare la propria rete aziendale, per identificare traffico insolito.

- Fornire un’adeguata formazione ai propri dipendenti, per renderli capaci di identificare email malevole ed evitare di installare software da fonti non ufficiali.

Come rimuovere un malware

Se pensi di aver preso un malware, sarà necessario seguire una serie di operazioni per rimuoverlo. Per i computer aziendali, la rimozione del malware può avvenire anche da remoto tramite strumenti anti malware e antivirus avanzati. Quando ci si trova di fronte a malware particolarmente sofisticati, andranno invece adottate misure di rimozione più avanzate.

La prima cosa da fare è innanzitutto aggiornare l’antivirus e l’anti malware, per poi eseguire una scansione di tutto il sistema. Prima di partire con la scansione, assicuratevi però che il vostro antivirus sia abilitato perché alcuni malware sono anche in grado di disabilitare l’antivirus. Il processo di scansione di un intero computer può richiedere diversi minuti, quindi se durante il giorno non potete privarvi del computer per motivi di lavoro, potreste lasciarlo in esecuzione durante la notte.

Dopo che l’antivirus ha completato la scansione, produrrà un rapporto con i risultati. Se avrà rilevato qualcosa di sospetto, lo metterà probabilmente in quarantena e vi chiederà cosa fare con i file in quarantena. Una volta ultimato l’intero processo di scansione, riavviate il computer. Solitamente gli antivirus permettono di impostare una scansione periodica del sistema. Scansionare regolarmente il proprio computer permette di evitare che il malware venga installato nuovamente.

Nel peggiore dei casi, potreste essere costretti a formattare o effettuare il ripristino del computer alle impostazioni di fabbrica. Se avete un backup completo del vostro sistema operativo e dei vostri file, sarete in grado di ripristinarlo, installando tutto, inclusi i file memorizzati fino all’ultimo punto di archiviazione. Se invece non avete a disposizione alcun backup, dovrete ripristinare il PC alle impostazioni di fabbrica. Ricordate però che in questo modo perderete tutti i file e i software installati, e il computer tornerà esattamente allo stato in cui lo avete acquistato per la prima volta.

Dopo un’infezione, è importante assicurarsi che il malware sia stato completamente rimosso. In caso contrario, potrebbe essere in grado di infettare nuovamente anche un computer appena scansionato e pulito. Per impedirlo, è importante mantenere sempre attivo il monitoraggio e la protezione dei dati su tutte le risorse della rete. In quest’ottica, i sistemi di rilevamento delle intrusioni monitorano attivamente la rete alla ricerca di schemi di traffico sospetti, avvisando gli amministratori delle potenziali minacce, che potrebbero portare alla violazione di dati.

Attacchi malware all’interno delle aziende

Gli attacchi malware possono prendere di mira aziende, enti e organizzazioni dei settori più disparati. Mentre in certi casi i cybercriminali si servono dei malware per attaccare direttamente un’organizzazione, abbiamo rilevato tentativi di attacchi malware per cercare di aggirare la normale consegna via email. Da quanto visto in questo articolo, è evidente come gli attacchi malware possano causare ingenti danni alle aziende colpite e ai propri dipendenti.

Oltre a sabotare i sistemi informatici e compromettere i dati critici, gli attacchi malware possono:

- Esfiltrare dati sensibili, come: indirizzi email, password e altre risorse aziendali.

- Bloccare reti e computer delle aziende colpite, rendendoli inutilizzabili.

- Causare problemi operativi come interruzioni della produttività e catastrofiche perdite di dati.

- Replicarsi e diffondersi sui dispositivi connessi all’interno della rete.

- Crittografare i dati con una chiave nota solo ai cybercriminali (ransomware).

- Compromettere la riservatezza, l’integrità o la disponibilità dei dati e delle risorse dell’azienda.

Scambiare dati e documenti con soggetti esterni, costituisce un rischio, con i cybercriminali che sempre più spesso prendono di mira i reparti HR delle aziende sfruttando un semplice meccanismo. Molte aziende pubblicano annunci sui principali siti di lavoro per trovare i giusti profili da collocare nei ruoli aziendali scoperti. Questo le espone però agli attacchi dei cybercriminali, che sempre più spesso prendono di mira proprio questi annunci di lavoro, rispondendo e allegando file su queste piattaforme, e sfuggendo in questo modo al controllo di sicurezza dei gateway email, un meccanismo di rilevamento chiave contro i malware.

Come può aiutarti Proofpoint

Proofpoint impiega diverse strategie anti malware e strumenti in grado di bloccare le minacce prima che possano installarsi e infettare un intero ambiente. Adottiamo un approccio multilivello alla sicurezza informatica e alla protezione della tua rete.

Alcune delle strategie utilizzate da Proofpoint nella sicurezza aziendale:

- Protezione delle email e messa in quarantena degli allegati malware e delle email di phishing.

- Protezione dagli attacchi mirati (TAP) che rileva e blocca i ransomware, gli allegati email, i documenti malevoli e gli URL non sicuri.

- Protezione delle informazioni e facile gestione dei contenuti sensibili.

- Crittografia delle comunicazioni.

- Risposta automatica alle minacce (TRAP) per i potenziali malware inviati tramite email o ospitati su siti web malevoli.

- Threat Intelligence: utilizzo dell’analisi dinamica delle minacce sui dati raccolti da varie fonti.