Microsoft: terreno fertile per i criminali informatici. Serie di articoli del blog.

Questa pubblicazione fa parte di una serie di articoli del blog sui diversi tipi di attacchi email incentrati sulle persone che Microsoft non riesce a rilevare. Questi attacchi costano alle aziende milioni di dollari ogni anno e causano frustrazione sia fra gli addetti alla sicurezza delle informazioni sia agli utenti, a causa di tecnologie di rilevamento che vengono facilmente eluse e alle limitazioni intrinseche della sicurezza email di Microsoft.

Questa serie di articoli illustrerà in dettaglio come Microsoft si lascia sfuggire numerosi tipi di attacchi diversi, con esempi recenti di:

- Microsoft si lascia sfuggire attacchi di violazione dell’email aziendale (BEC, Business Email Compromise)

- Gli attacchi ransomware che sfuggono a Microsoft

- Gli attacchi ai fornitori che sfuggono a Microsoft

- Le violazioni degli account non rilevate da Microsoft

Iscriviti al nostro blog in fondo a questa pagina per rimanere aggiornato su queste mancanze che potrebbero mettere in pericolo la tua azienda. Inoltre, utilizza la nostra valutazione rapida dei rischi per avere un’idea più precisa dei rischi per la tua azienda.

Condivisione di file pericolosi non rilevati da Microsoft

Gli attacchi di condivisione di file pericolosi sono una delle tecniche di attacco basate su URL più comuni. I nostri dati interni sulle minacce, che coprono 49 miliardi di URL al giorno, mostrano che gli URL di condivisione dei file sono utilizzati in oltre la metà di tutti gli attacchi basati su URL. Poiché gli utenti ritengono affidabili questi servizi, come Microsoft OneDrive e Microsoft SharePoint, sono diventati obiettivi primari per i criminali informatici.

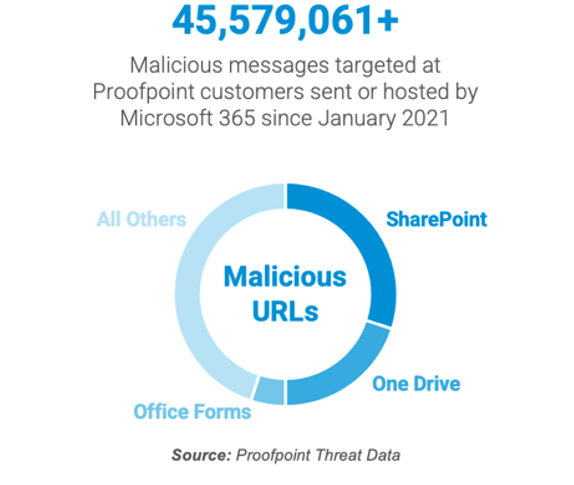

Microsoft si trova in una posizione unica: non solo ospita file dannosi, ma permette loro di eludere il rilevamento da parte della sua soluzione di sicurezza per l’email. Nel 2021, oltre 45 milioni di minacce con contenuti dannosi ospitati da Microsoft sono stati inviati ai clienti di Proofpoint, come illustrato di seguito.

Figura 1. Microsoft ospita la maggior parte degli URL inviati ai nostri clienti. Da gennaio 2021, Microsoft 365 ha inviato o ospitato oltre 45 milioni di minacce contro i clienti Proofpoint.

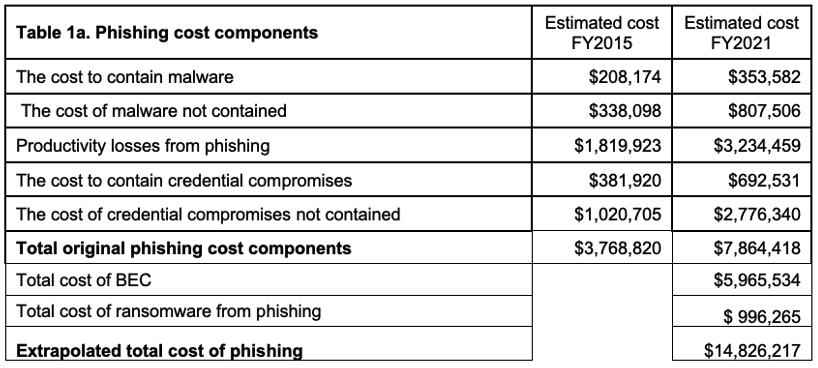

Questi attacchi, che violano gli account, possono avere un costo molto elevato per le aziende. Per esempio, in base allo studio del Ponemon Institute sul costo del phishing nel 2021, le minacce di phishing costano ogni anno alle aziende con 10.000 dipendenti milioni di dollari in attività di prevenzione, remediation e tempi di inattività degli utenti. Dato che oltre la metà delle minacce basate su URL proviene da contenuti dannosi su siti di condivisione di file, neutralizzarle è costoso.

Figura 2. Panoramica sui costi legati al phishing per un’azienda con 10.000 dipendenti. (Fonte: Ponemon Institute, 2021 Cost of Phishing Study (Studio sul costo del phishing nel 2021)).

In un solo mese e con un set di dati limitato provenienti da valutazioni rapide del rischio, Proofpoint ha rilevato oltre 13.000 minacce URL provenienti da siti web di condivisione di file e altri siti web legittimi che hanno eluso le difese perimetrali di Microsoft per la sicurezza dell’email. Ma la soluzione di sicurezza per l’email di Microsoft non si limita a non rilevare le minacce: non rileva neanche i criminali informatici che sfruttano i servizi e l’infrastruttura di Microsoft per lanciare attacchi, molti dei quali possono vengono segnalati solo dopo giorni e settimane. In molti casi, Microsoft ricopre il ruolo di vigile del fuoco che di piromane.

Lascia che Proofpoint funga da rilevatore di fumo per proteggerti da queste minacce. Nell'arco di un solo mese, Proofpoint ha rilevato oltre 3,8 milioni di messaggi dannosi inviati tramite i server email di Microsoft e circa 370.000 minacce ospitate da servizi come Microsoft 365 OneDrive, SharePoint e Azure.

Di seguito sono riportati alcuni esempi di tipi di attacchi di condivisione di file ospitati e non rilevati da Microsoft, secondo le recenti valutazioni rapide dei rischi effettuate da Proofpoint.

Furto delle credenziali di accesso ospitato e non rilevato da Microsoft:

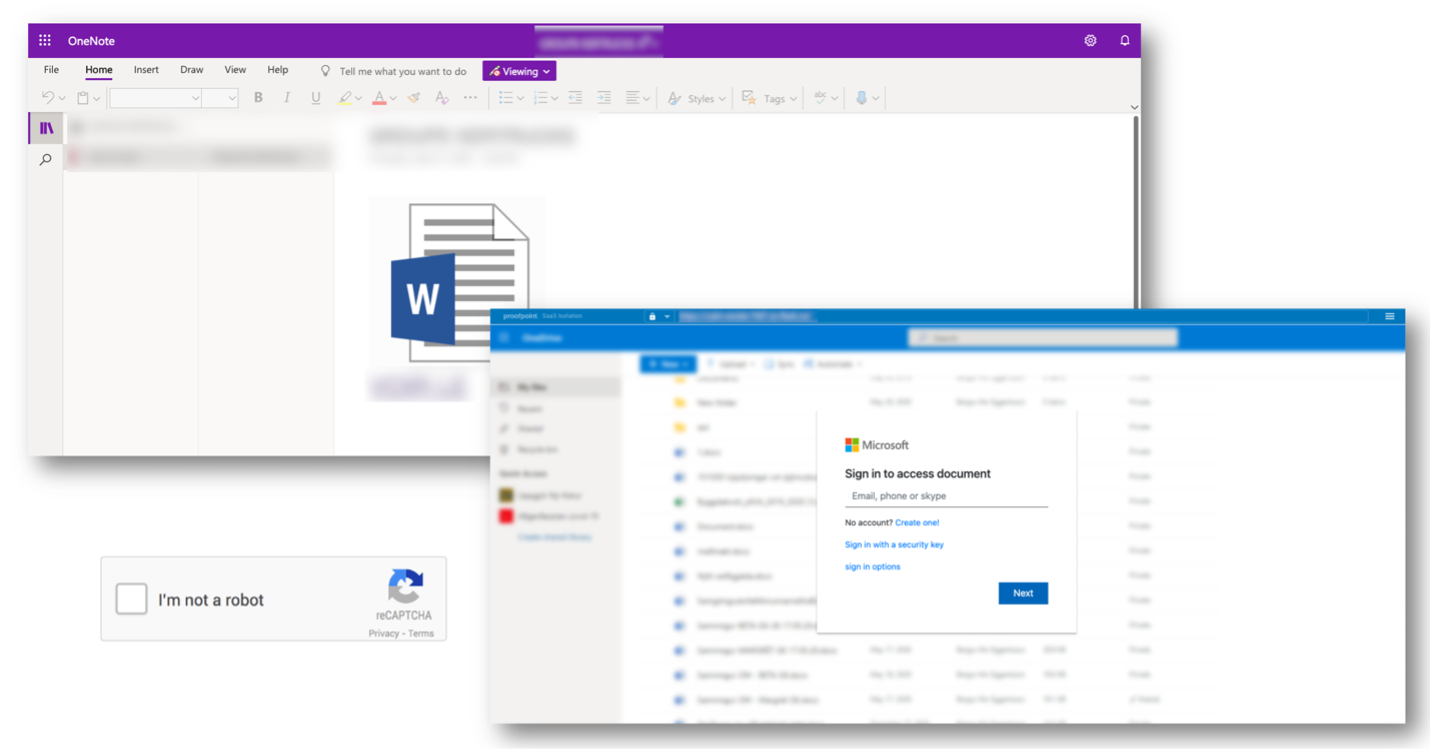

Nel corso delle ricerche per il suo report Il fattore umano, Proofpoint ha scoperto che i criminali informatici hanno incrementato di 50 volte il loro utilizzo di CAPTCHA rispetto all’anno scorso. In questo attacco, ospitato da Microsoft e non rilevato in un Proof of Concept (POC), un criminale informatico ha utilizzato OneDrive e CAPTCHA per cercare di spingere gli utenti di una casella email condivisa a fornire le proprie credenziali d’accesso e accedere così a un documento di richiesta.

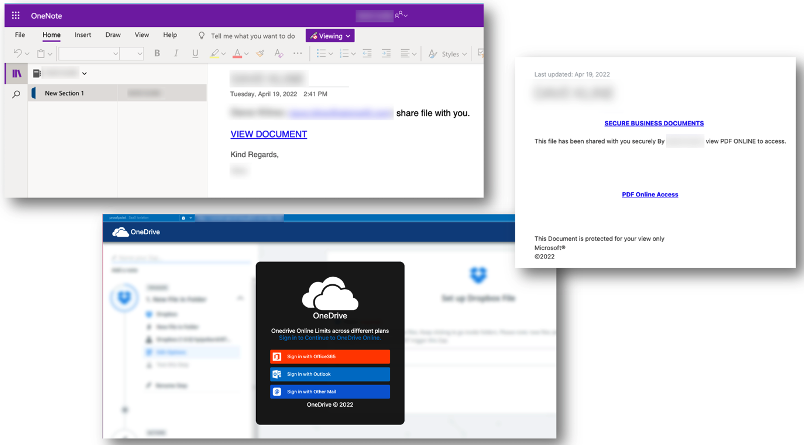

Ecco un esempio di attacco non rilevato da Microsoft:

- Ambiente: Microsoft 365

- Categoria di minaccia: Condivisione di file basata su URL

- Tipo di attacco: furto delle credenziali d’accesso

- Obiettivo: casella email condivisa

Figura 3. Gli utenti vengono indirizzati a una pagina OneNote che include un link a un falso documento Word. Quando fanno clic sul link, visualizzano un CAPTCHA. Dopo aver selezionato la casella, gli utenti vengono indirizzati su una pagina Microsoft fasulla che tenta di ottenere le loro credenziali d’accesso.

Anatomia dell’attacco:

Il criminale informatico si è spacciato per un fornitore di terze parti inviando una richiesta di lavoro alla casella email condivisa di un operatore di telecomunicazioni, nel tentativo di rubare le credenziali d’accesso. Durante la nostra valutazione dei rischi per questo cliente, lo abbiamo protetto dall’attacco dopo che la minaccia era sfuggita al rilevamento da parte della soluzione di sicurezza per l’email di Microsoft.

Questo furto delle credenziali di accesso non solo ha aggirato i controlli nativi di sicurezza per l’email di Microsoft, ma più di un mese dopo che abbiamo segnalato l’attacco, la pagina OneDrive è ancora online e ospita attivamente contenuti dannosi che violano l’identità del marchio Microsoft per rubare le credenziali di accesso. Questa è una dei milioni di pagine di condivisione di file fraudolente su cui Microsoft ospita contenuti dannosi ogni mese.

Furto delle credenziali d’accesso Microsoft tramite un sito legittimo di condivisione di file e non rilevato da Microsoft stessa

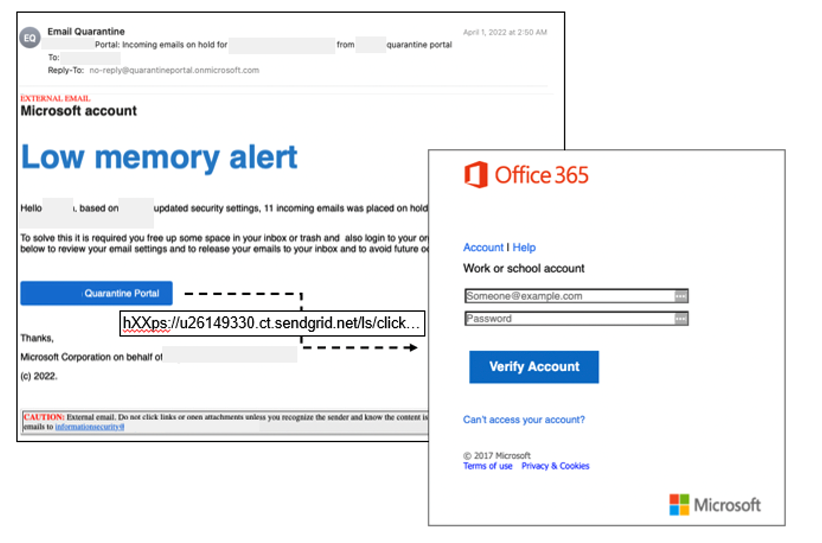

Il furto delle credenziali di accesso a Microsoft 365 è una tattica comunemente utilizzata dai criminali informatici per cercare di violare gli account degli utenti. Questi attacchi sono estremamente pericolosi, poiché il criminale informatico assume l’identità aziendale della vittima, il che può causare danni incalcolabili e il furto di dati o denaro.

Figura 4. Microsoft non rileva un furto delle credenziali di accesso che imita il suo marchio tramite su un sito di condivisione di file legittimo.

Ecco un esempio di attacco non rilevato da Microsoft:

- Ambiente: Microsoft 365

- Categoria di minaccia: Condivisione di file basata su URL

- Tipo di attacco: Phishing delle credenziali d’accesso

Anatomia dell’attacco:

Questi temi utilizzati dagli attacchi (problemi informatici o con l’email) sono piuttosto comuni. In questo esempio, il criminale informatico ha abusato di un sito web legittimo, SendGrid, per rubare le credenziali di accesso. Il criminale informatico ha lanciato l’attacco da un dominio Microsoft contraffatto (onmicrosoft.com) affinché il suo messaggio apparisse legittimo, e ha persino incluso Microsoft Corporation nella firma.

In questo attacco, l’analisi della reputazione eseguita da Microsoft non ha rilevato l’abuso di servizi cloud legittimi. Questo perché la funzione Collegamenti sicuri di Microsoft non esegue il sandboxing predittivo al momento del clic e si affida esclusivamente alla reputazione, che non è in grado di rilevare le nuove minacce provenienti dai servizi di condivisione di file. Nonostante l'evidente impersonificazione del marchio e delle parole chiave, Microsoft non è riuscita a rilevare questa falsa email di quarantena.

Il sandboxing degli URL al momento del clic di Proofpoint ha utilizzato dei classificatori di apprendimento automatico per identificare il furto delle credenziali di accesso e ha impedito l’attivazione di questo attacco nella nostra valutazione rapida dei rischi legati all’email.

Furto delle credenziali di accesso ospitato e non rilevato da Microsoft:

Perché le funzioni sicurezza predefinite non sono sufficienti? I criminali informatici sono sempre più creativi, come dimostra il prossimo attacco. Il criminale informatico in questo attacco ha violato ben due siti di condivisione di file, lanciando un attacco di phishing Microsoft sotto le sembianze di un account legittimo ma compromesso. Questo attacco è stato segnalato e bloccato da Proofpoint. Non è stato rilevato non solo da Microsoft ma anche da una soluzione di sicurezza per l'email basata su API specificamente progettata per rilevare questo tipo di minacce.

Ecco i dettagli di questo attacco non rilevato:

- Ambiente: Microsoft 365

- Categoria di minaccia: Condivisione di file basata su URL

- Tipo di attacco: Phishing delle credenziali d’accesso

- Obiettivo: addetto ai prestiti

Figura 5. I criminali informatici hanno utilizzato due servizi di condivisione di file per eludere i controlli di sicurezza di Microsoft.

Anatomia dell’attacco:

Utilizzando un account compromesso di un agente immobiliare locale, il criminale informatico ha inviato a un funzionario addetto ai prestiti un messaggio inoltrato contenente dei file, probabilmente relativi a una transazione. Il servizio di condivisione di file Microsoft OneDrive ospitava un link a Evernote, un altro sito di condivisione di file. Se un utente fa clic sul link nel documento Evernote viene indirizzato su una pagina di login OneDrive fasulla, dove i criminali informatici possono rubare le loro credenziali di accesso Microsoft.

Ad oggi, a più di un mese dal rilevamento di questo attacco da parte di Proofpoint, tutte le pagine contenenti i link ai contenuti dannosi sono ancora online. Come menzionato in precedenza, questa minaccia ha eluso il rilevamento da parte di Microsoft e di una soluzione di sicurezza per l’email basata su API. Questo attacco è una perfetta dimostrazione di come i criminali informatici nascondano i loro attacchi ed eludano così le soluzioni di sicurezza predefinite e le applicazioni di sicurezza per l’email basate su API. Questi tipi di minacce basate sugli URL sono sempre più comuni.

Come Proofpoint blocca gli attacchi di condivisione di file

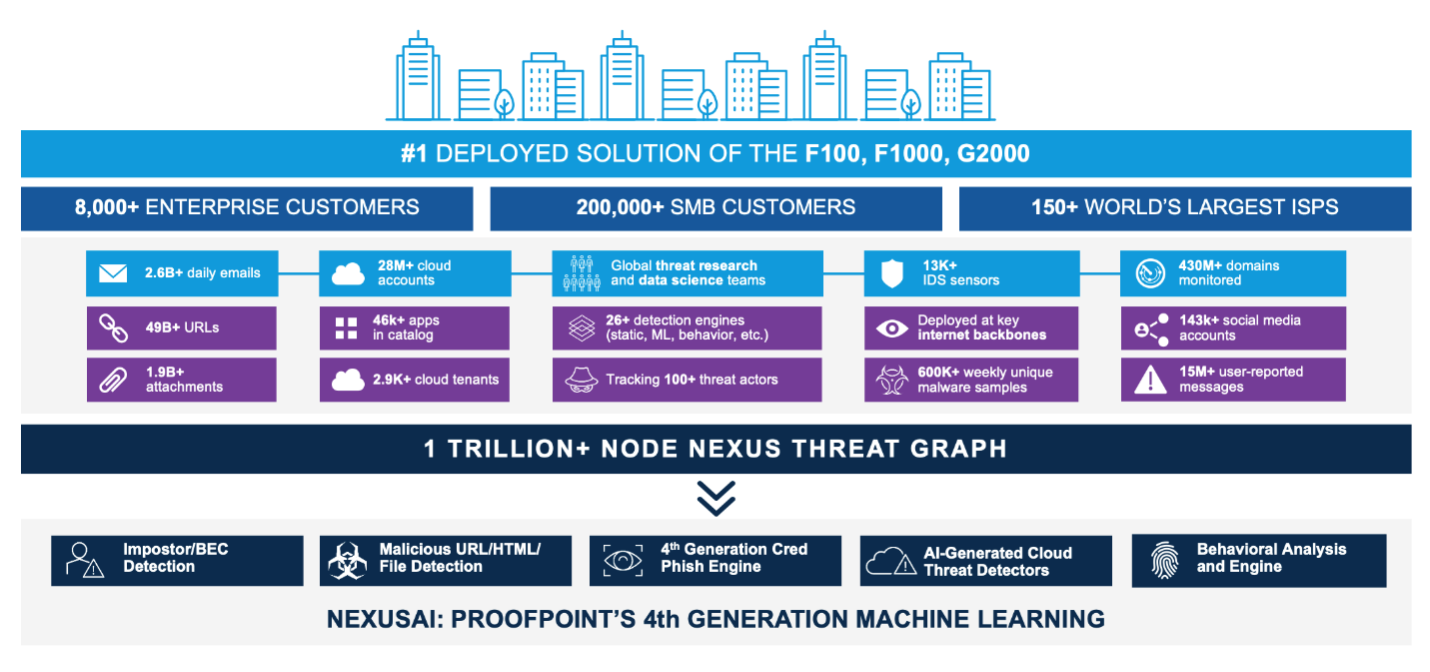

Figura 6. Intelligenza artificiale e machine learning sono meno efficaci se i modelli non sono alimentati da un’ampia raccolta di dati. Il grafico delle minacce Nexus di Proofpoint include informazioni sulla protezione dalle minacce provenienti da oltre 75 aziende della classifica Fortune 100, oltre il 60% delle aziende della classifica Fortune 1000 e più di 200.000 PMI. Rafforza anche la protezione delle informazioni e la difesa contro le minacce cloud.

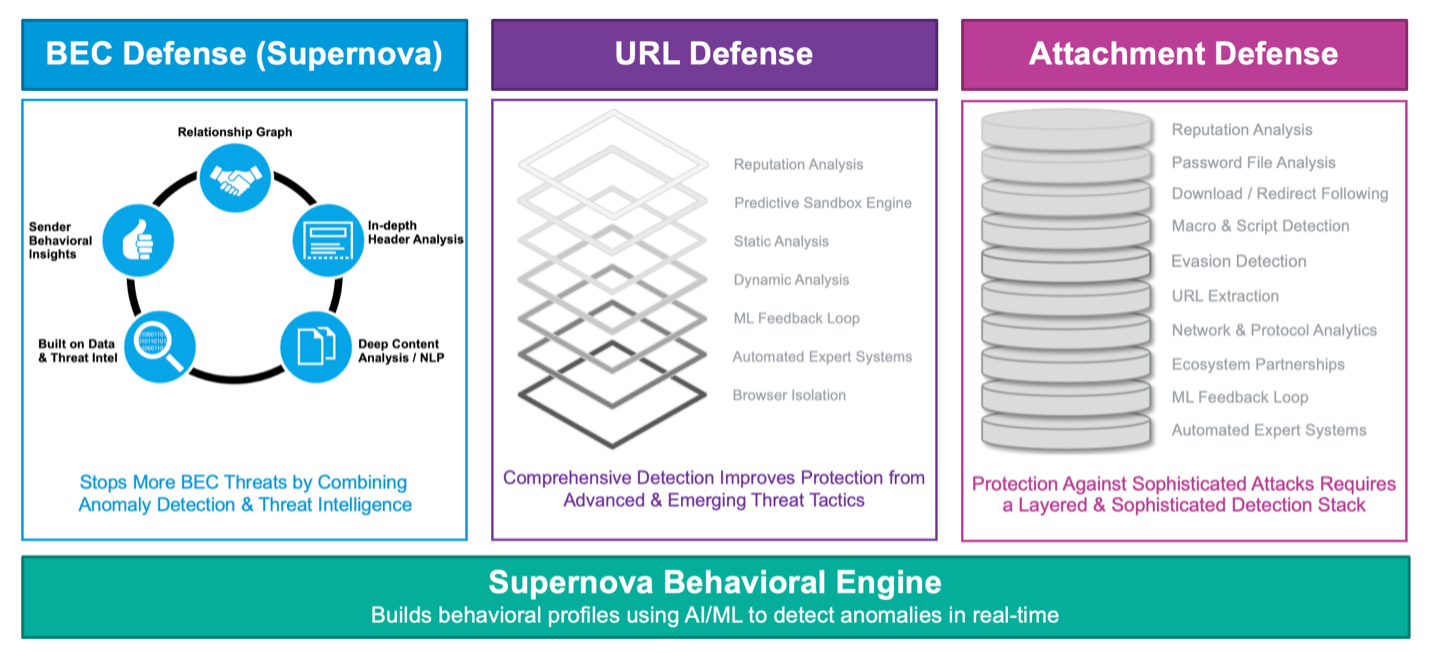

Proofpoint offre una soluzione di protezione contro le minacce avanzate end-to-end ed integrata con diversi livelli di protezione per rilevare gli attacchi di condivisione di file. Utilizziamo un insieme di funzionalità di rilevamento che offrono oltre 26 livelli di protezione contro le minacce trasmesse via email per rilevare le tecniche avanzate come gli attacchi annidati, i CAPTCHA o i file e gli URL protetti da password utilizzati dai criminali informatici che cercano di aggirare i controlli di sicurezza.

I nostri modelli di machine learning e intelligenza artificiale sono alimentati da 2,6 miliardi di email, 1,9 miliardi di allegati e oltre 49 miliardi di URL ogni giorno. Inoltre, la nostra soluzione per la protezione delle informazioni, in continua evoluzione, include informazioni sulle minacce relative a oltre 28,2 milioni di account cloud attivi, che ci forniscono dettagli sul modo in cui i criminali informatici tentano di rendere pericolose le applicazioni cloud come gli account di condivisione dei file.

Figura 7. Per migliorare il rilevamento di tutte le minacce, le funzionalità di rilevamento delle minacce di Proofpoint includono più di 26 livelli, tra cui stack di rilevamento avanzato per gli URL inclusa la protezione contro la condivisione di file pericolosi, allegati dannosi e attacchi BEC, nonché il nostro motore comportamentale.

Va notato che Proofpoint avrebbe rilevato tutti i messaggi presentati negli esempi precedenti e impedito la loro distribuzione.

Raccomandazioni per bloccare le violazioni degli account

Con le sue piattaforme Proofpoint Threat Protection Platform e Proofpoint Information Protection, Proofpoint adotta un approccio multi-livello per bloccare gli attacchi di condivisione di file, fornendo un maggior numero di livelli di protezione alle aziende. Tra i livelli della nostra piattaforma Threat Protection menzioniamo le nostro avanzate funzioni di rilevamento, isolamento, autenticazione, formazione e correzione automatica.

Non esiste una soluzione miracolosa per bloccare queste minacce, ed per questo che è indispensabile una soluzione di protezione multi-livello e integrata. Per saperne di più su come Proofpoint può bloccare queste e altre minacce nel tuo ambiente grazie alla piattaforma Proofpoint Threat Protection, fai una valutazione rapida e gratuita dei rischi legati all’email.