Parte 2 di 3 della serie

In questa serie di tre articoli, esploriamo gli argomenti pratici che i professionisti della sicurezza e dell’IT devono conoscere per combattere il ransomware. Nel nostro precedente articolo, abbiamo analizzato le recenti tendenze in materia del ransomware che stanno trasformando il panorama globale del ransomware e rendono più difficile per le aziende stare al passo. In questo articolo, analizziamo le otto fasi di base degli attacchi ransomware per aiutare i team della sicurezza a comprendere, concettualizzare e comunicare meglio lo svolgimento degli attacchi.

Dopo un breve calo, gli attacchi ransomware sono nuovamente in aumento, con un incremento del 62% anno su anno. Sono anche costosi: una ricerca condotta per conto di IBM Security ha rilevato che il costo medio di un attacco ransomware ammonta a 4,5 milioni di dollari, senza includere il riscatto. I criminali informatici sono concentrati sulla creazione di strumenti e tattiche più sofisticate per aggirare le difese aziendali, accedere agli account ed esfiltrare dati sensibili.

Il fatto che i criminali informatici trovino sempre nuovi modi per aggirare la sicurezza informatica, non significa che le loro tattiche siano del tutto imprevedibili. Infatti, ogni attacco ransomware segue in genere la stessa sequenza di eventi. Esaminiamo più in dettaglio le otto fasi di un attacco ransomware riuscito.

Panoramica della catena d’attacco

Nella maggior parte degli attacchi ransomware, i criminali informatici seguono queste otto fasi:

- Ricognizione

- Violazione iniziale

- Persistenza

- Raccolta di informazioni

- Escalation dei privilegi

- Spostamento laterale

- Insediamento (prima del lancio dell'attacco)

- Impatto (il risultato)

Panoramica delle otto fasi di un attacco ransomware

Fase 1: Ricognizione

La prima fase può coinvolgere diversi tipi di attività da parte dei criminali informatici. I gruppi ransomware possono analizzare le reti alla ricerca di macchine con vulnerabilità prive di patch. Possono anche puntare a una falla specifica e fare ricerche di conseguenza, come nel caso del recente attacco zero-day MOVEit, legato al ransomware Clop. In un numero limitato di casi, i gruppi ransomware puntano su un obiettivo specifico che ritengono particolarmente redditizio e fanno ricerche per identificare i loro punti deboli e raccogliere dati fondamentali sui sistemi e le vulnerabilità.

Di seguito alcune delle tecniche utilizzate in questa fase:

- Social engineering. Le tattiche di social engineering possono includere email di phishing, pretexting, telefonate o interazioni di persona. I criminali informatici le utilizzano per conoscere meglio le loro vittime.

- Analisi della rete. I criminali informatici utilizzano strumenti di analisi della rete per trovare sistemi di rete esposti. Tali strumenti includono analisi delle porte, della vulnerabilità e della rete.

- OSINT (Open-Source Intelligence). I criminali informatici utilizzano gli strumenti OSINT per saperne di più sui loro obiettivi. Raccolgono tali informazioni da siti web, social media e altre fonti pubbliche.

Fase 2: Violazione iniziale

Per molti operatori di ransomware, la progressiva affermazione dei broker di accesso iniziale permette loro di passare direttamente a questa fase. Queste operazioni malware su larga scala utilizzano per lo più una metodologia di tipo “spray and pray”, inviando milioni di messaggi dannosi nella speranza che qualcuno si lasci ingannare e scarichi il malware. Dati i volumi in gioco, anche un tasso di successo molto basso può portare a un numero significativo di macchine infette. I broker di accesso iniziale possono collaborare con gli operatori di ransomware per ottenere una parte dei profitti o vendere l’accesso al miglior offerente.

Il ruolo centrale dei broker di accesso iniziale del moderno ecosistema di ransomware è un’ulteriore prova che la principale vulnerabilità per la maggior parte delle aziende è rappresentata dalle persone e non dalla tecnologia. Secondo Verizon, il 74% degli attacchi informatici sono attivati dall’uomo. I criminali informatici inducono le persone a eseguire il loro codice o a fare clic su un link dannoso per portare a termine la violazione iniziale.

I criminali informatici si concentrano sull’ottenere l’accesso alla rete presa di mira utilizzando vettori d’attacco e strategie come:

- URL e siti web dannosi

- Furto delle credenziali d’accesso

- Vulnerabilità zero-day

- Reclutamento di personale interno per ottenere l’accesso

I team della sicurezza devono ricordare che i criminali informatici spesso combinano gli attacchi email con questi altri canali per aumentare le loro possibilità di successo.

Il team di ricerca sulle minacce informatiche di Proofpoint ha recentemente osservato un’evoluzione rapida degli attacchi di accesso iniziale. Per esempio, nel 2022 l’utilizzo delle macro Microsoft Office per la distribuzione del malware è diminuito del 66%. In passato, i broker di accesso iniziale si basavano su documenti contenenti macro distribuiti tramite allegati o URL per installare il malware. Questa tecnica è diventata obsoleta lo scorso anno, quando Microsoft ha iniziato a bloccare automaticamente le macro scaricate da Internet.

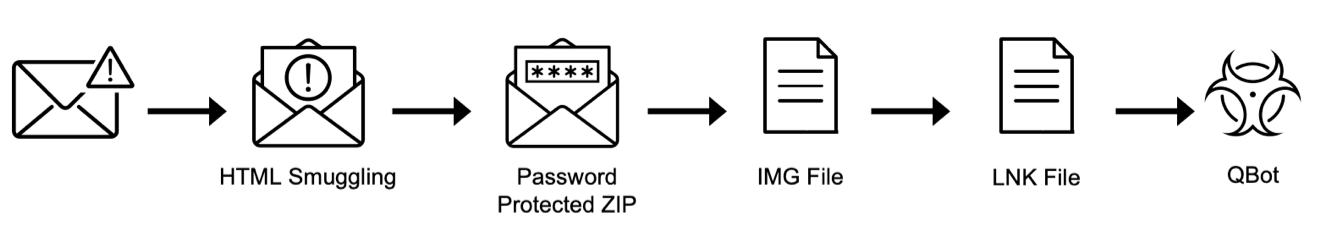

In questo momento assistiamo a un aumento dei criminali informatici che sperimentano diverse tecniche di consegna dei loro payload, come l’attacco HTML smuggling e i link incorporati nei PDF e altri documenti. Un moderno attacco di accesso iniziale può essere eseguito come segue:

HTML smuggling → File ZIP protetto da password → IMG → LNK → QBot

Le fasi di esecuzione di un moderno attacco di accesso iniziale

In futuro, prevediamo che i criminali ransomware continueranno a sperimentare nuovi metodi di distribuzione dei loro payload, costringendo i team della sicurezza ad adattarsi rapidamente per stare al passo. Una volta che i criminali informatici hanno ottenuto l’accesso alla rete presa di mira, iniziano ad esplorare il sistema per identificare altre vulnerabilità per insediarsi nella rete. Quando si tratta di neutralizzarli, il tempo è essenziale.

Fase 3: Persistenza

Dopo la violazione iniziale, i criminali informatici cercano di mantenere l'accesso alla rete presa di mira per un periodo prolungato. Un broker dell’accesso iniziale può farlo da solo oppure vendere questo accesso a un gruppo ransomware che si occuperà di stabilire la persistenza.

Nel 2022, Coveware ha segnalato che l’82% degli attacchi ransomware osservati utilizzavano una tattica di persistenza, rispetto al 34% del trimestre precedente. Le tecniche di persistenza rimangono rilevanti perché i criminali informatici vogliono proteggere l’accesso duramente conquistato.

L’obiettivo della persistenza è garantire l’accesso costante alla rete presa di mira, anche se la violazione iniziale viene rilevata e risolta. Per farlo, il criminale informatico può creare una backdoor virtuale utilizzando il malware, o modificare le configurazioni di sistema per creare punti di accesso nascosti. Può anche utilizzare meccanismi automatici di persistenza del malware, come per esempio:

- Sfruttamento delle posizioni AutoStart

- Creazione di attività o servizi pianificati

- Modifica delle voci di registro

- Dirottamento di processi di sistema legittimi

Il malware utilizzato da questi criminali informatici può essere difficile da neutralizzare. Spesso senza file, non lascia alcuna traccia sull’hard disk della vittima. Può anche essere incorporato a fondo nel sistema operativo, come nel caso dei rootkit.

Fase 4: Raccolta di informazioni

In questa fase, i criminali informatici cercano di raccogliere informazioni critiche sulla rete e sulle risorse dell’obiettivo. Queste informazioni li aiuteranno a creare attacchi ad alto impatto e calcolare le richieste di riscatto che hanno elevate possibilità di essere pagate.

I criminali informatici effettuano quindi la ricognizione della rete e procedono all’enumerazione dei sistemi per comprenderne la struttura, identificare le vulnerabilità e individuare le opportunità di escalation. Queste informazioni permettono loro di prendere di mira sistemi o servizi specifici grazie al loro payload ransomware. In questa fase possono utilizzare strumenti di analisi della rete, keystroke logger e altri tipi di malware.

I criminali informatici iniziano anche a identificare ed esfiltrare i dati di valore prima di crittografarli nella fase finale. Eseguono varie azioni di discovery dei dati per trovare file e database che possono contenere informazioni critiche, come elementi di proprietà intellettuale, documenti finanziari o dati dei clienti.

Fase 5: Escalation dei privilegi

L’obiettivo di questa fase è ottenere diritti di accesso d’amministratore per il dominio. I criminali informatici ottengono questo risultato utilizzando una strategia nota come “escalation verticale dei privilegi”. Ciò comporta lo sfruttamento di errori di configurazione del server e l’identificazione di vulnerabilità del sistema per ottenere l'accesso ad account con privilegi più elevati. I criminali informatici possono anche utilizzare strumenti specializzati di simulazione di attacchi come Cobalt Strike o Mimikatz.

Controlli d’accesso insufficienti, password deboli ed errori di configurazione non risolti semplificano l'escalation dei privilegi per i criminali informatici. Qualora non rispettino i principi Zero Trust, gli utenti possono disporre di un accesso non necessario di cui i criminali informatici possono approfittare. Nel suo report sull’analisi dei rischi legati alle identità, Illusive (ora parte di Proofpoint) ha scoperto che un endpoint aziendale ogni sei presentava identità vulnerabili che potevano essere sfruttate a tal fine. Il 40% di queste identità, spesso denominate “account amministratore ombra”, potrebbe essere compromesso in un solo passaggio.

I criminali informatici possono anche concentrarsi sulla violazione di sistemi come Active Directory (AD) o Microsoft Azure, che fungono da repository centrali per gli account , le autorizzazioni e i dati di autenticazione degli utenti. Accedendo a AD, i criminali informatici possono ottenere informazioni sulla struttura della rete e sui privilegi degli utenti. Queste tecniche possono essere molto efficaci e le loro informazioni possono aiutarli a compromettere gli account amministratore.

Fase 6: Spostamento laterale

Come suggerisce il nome, lo spostamento laterale fa riferimento al modo in cui i criminali informatici si spostano sulla rete per estendere il loro terreno di caccia.

Per aumentare i guadagni, i criminali ransomware crittografano interi sistemi ed esfiltrano dati sensibili da varie fonti interne. Per raggiungere i loro obiettivi hanno bisogno dell’accesso più ampio possibile. Lo spostamento laterale è particolarmente comune negli attacchi ransomware. Tuttavia, non viene utilizzato solo in questi tipi di attacchi. In base alle ricerche condotte da VMware per il suo report 2022 Global Incident Response Threat lo spostamento laterale è stato utilizzato nel 25% di tutti gli incidenti.

Quando i criminali ransomware si insediano nei sistemi aziendali, ripetono il processo di escalation dei privilegi su altri dispositivi e violano altri host. Utilizzano molte delle tattiche che abbiamo già menzionato in questo articolo, incluso lo sfruttamento di software senza patch e il furto di credenziali d’accesso. Possono anche sfruttare i protocolli RDP e altri servizi legittimi come Windows Management Instrumentation (WMI), il protocollo SMB (Server Message Block) o PowerShell.

Lo spostamento laterale aiuta i criminali informatici a localizzare le risorse strategiche. Inoltre, contribuisce a garantire una crittografia estesa dei dati durante la fase di impatto. Questa strategia ha svolto un ruolo fondamentale nella violazione di Uber dello scorso anno, e nell’attacco di alto profilo di SolarWinds nel 2020. In breve, lo spostamento laterale è una fase cruciale della catena di attacco che i team della sicurezza devono essere pronti a neutralizzare.

Fase 7: Insediamento

I criminali informatici sono ora pronti a preparare e posizionare i loro ransomware all’interno dell'ambiente delle vittime. La fase di insediamento si verifica dopo che i criminali informatici hanno ottenuto l’accesso iniziale alla rete della vittima ma prima di crittografare i dati. Si tratta dell’ultima fase cruciale prima dell’impatto (È anche l’ultima possibilità per i team della sicurezza di prevenire l’attacco finale).

I criminali ransomware pianificano ed eseguono attentamente le loro azioni per ottimizzare l'impatto del loro attacco e ridurre le possibilità di ripristino. Ecco alcuni dei passaggi che seguono durante la fase di insediamento:

- Personalizzazione del loro codice ransomware in funzione degli obiettivi specifici dell'attacco

- Test dei loro meccanismi di distribuzione

- Verifica dei canali di comunicazione con la loro infrastruttura di comando e controllo

La fase di insediamento è anche la loro ultima occasione di esfiltrare i dati per utilizzare tecniche di doppia e tripla estorsione. I criminali ransomware spesso richiedono diversi pagamenti. Il primo dovrebbe permettere di decrittare file e sistemi. Le richieste successive possono essere formulate in cambio della restituzione o della distruzione dei dati esfiltrati. Secondo Sophos, oltre il 30% degli attacchi ransomware avvenuti nel 2022 ha comportato un’estorsione di dati.

Fase finale: Impatto

La fase di impatto è il momento in cui i criminali informatici eseguono l'attacco finale, notificano alle vittime la violazione della sicurezza e crittografano la rete o i dati. Tale “impatto” può implicare l'inaccessibilità dei sistemi critici fino al pagamento di un riscatto.

Per molte aziende, l'impatto è la prima indicazione di un attacco ransomware.

I passaggi di questa fase possono variare, in funzione dell’obiettivo finale del criminale informatico. Solitamente includono i seguenti:

- Crittografia. Una volta attivato, si diffonde rapidamente sulla rete, crittografando i file e impedendo agli utenti di accedere ai sistemi. Il tempo necessario per la crittografia completa dipende da molte variabili di sistema. Ma, complessivamente, questo processo accelera - il che sottolinea la necessità di un rilevamento in una fase più precoce della catena d’attacco.

- Cambio del nome dei file o modifica delle estensioni. Il ransomware può rinominare i file o modificare la loro estensione per indicare che sono stati compromessi e che richiedono la decodifica.

- Visualizzazione di una richiesta di riscatto. I criminali informatici devono stabilire una comunicazione con la vittima e fornire istruzioni su come pagare il riscatto e ottenere la chiave di decodifica.

In alcuni casi, il ransomware può adottare misure aggiuntive per impedire agli utenti di accedere ai loro terminali o alle loro reti e quindi bloccare ulteriormente i sistemi della vittima. Può anche saltare la fase di crittografia per concentrarsi sulle tattiche di estorsione.

Break the attack chain

Gli attacchi ransomware non smettono di evolvere. Per combattere questa minaccia persistente, le aziende devono mantenersi informate, adattare le loro difese e promuovere una cultura di sensibilizzazione alla sicurezza informatica. Ogni fase della catena d’attacco del ransomware offre opportunità di difesa e correzione proattive.

Nell’articolo finale di questa serie, ci concentreremo sulle strategie di prevenzione del ransomware e sui controlli di sicurezza che permettono di risolvere ogni fase della catena d’attacco.

Esegui una valutazione rapida dei rischi

Nel frattempo, se temi che la tua azienda sia esposta al rischio di ransomware, prevedi di eseguire la valutazione rapida dei rischi legati all’email di Proofpoint. Questa valutazione gratuita richiede solo cinque minuti e offre informazioni preziose.

Può aiutarti a rilevare le minacce che potrebbero eludere la tua soluzione di sicurezza attuale e a identificare gli utenti della tua azienda che vengono presi di mira dai criminali informatici. Queste informazioni possono aiutarti a comprendere perché la miglior difesa contro il ransomware è una protezione integrata e a più livelli.