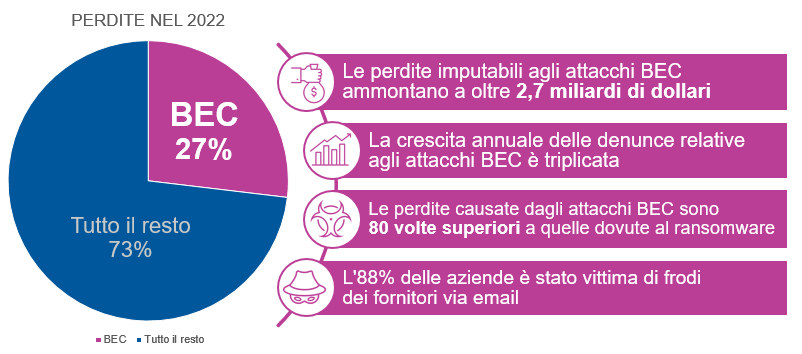

La violazione dell’email aziendale (BEC, Business Email Compromise) si è chiaramente dimostrata una strategia efficace per i truffatori nel 2022. Lo scorso anno, le aziende hanno perso oltre 2,7 miliardi di dollari a causa di queste truffe, secondo il più recente report Internet Crime Report (Report sui crimini di Internet) dell’Internet Crime Complaint Center (IC3) dell’FBI. Una cifra che equivale a 300 milioni di dollari in più rispetto al 2021.

Queste perdite sono anche 80 volte superiori a quelle causate dal ransomware. Secondo l'IC3 dell'FBI, le truffe BEC hanno rappresentato ben il 27% di tutte le perdite finanziarie causate dal crimine informatico nel 2022. Inoltre, il costo medio di un incidente è aumentato da 120.000 dollari nel 2021 a 124.000 dollari nel 2022.

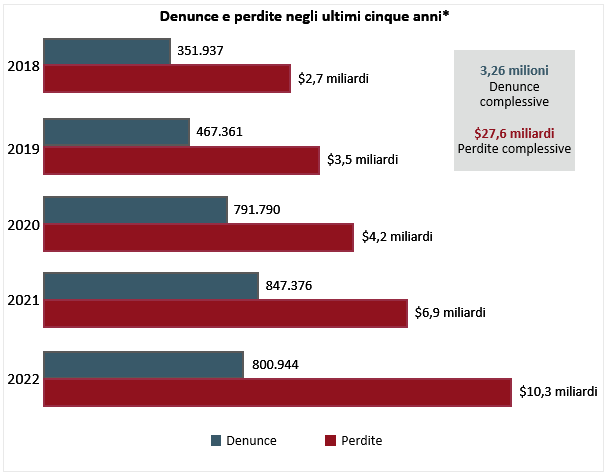

Nel 2022 sono state presentate meno denunce all'IC3 dell'FBI (800.944 contro 847.376). Tuttavia, le perdite complessive sono aumentate da 6,9 miliardi di dollari a oltre 10,2 miliardi, pari a un aumento del 48% rispetto all'anno precedente.

Figura 1. Denunce e perdite causate dal crimine informatico segnalate negli ultimi cinque anni. (Fonte: 2022 Internet Crime Report dell’IC3 dell’FBI)

Gli attacchi BEC sono più diffusi che mai e le perdite sono in costante aumento

Gli attacchi BEC sono una delle principali minacce evidenziate nel report. Nel 2022, l’IC3 ha ricevuto 21.832 denunce di truffe BEC. La crescita annuale delle denunce di attacchi BEC è triplicata, passando dal 3% nel 2021 al 9% nel 2022. Questa tendenza suggerisce che il numero di attacchi BEC non è mai stato così elevato.

Anche il numero delle vittime degli attacchi BEC è aumentato di quasi il 10% rispetto all’anno precedente. Le ricerche condotte per il report State of the Phish 2023 di Proofpoint confermano questa tendenza. Abbiamo intervistato 7.500 utenti finali e 1.050 professionisti di sicurezza in 15 paesi. Il 75% degli intervistati ha affermato che la propria azienda ha subito almeno un attacco BEC nel 2022.

Il report State of the Phish ha inoltre evidenziato che i paesi non anglofoni registrano un maggior numero di attacchi BEC nella loro lingua. Tuttavia, l’inglese rimane la lingua principale utilizzata in queste truffe.

Rispetto al phishing, gli attacchi BEC causano un minor numero di vittime. Ma le perdite finanziarie causate possono essere molto più elevate. Questo perché le truffe BEC sono altamente mirate e quindi spesso comportano perdite finanziarie superiori anche se il loro volume è basso.

Figura 2. Le truffe BEC hanno rappresentato il 27% di tutte le perdite finanziarie dovute ai crimini informatici segnalati dalle aziende nel 2022. (Fonte: 2022 Internet Crime Report dell’IC3 dell’FBI)

I truffatori utilizzano tattiche più sofisticate

Gli attacchi BEC comunemente utilizzati includono email di fornitori compromessi, richieste fraudolente di carte regalo, appropriazione indebita degli stipendi, richieste di informazioni fiscali e frodi immobiliari. Più recentemente, l’FBI ha rilevato diverse truffe sofisticate:

- Incentivazione delle vittime a inviare denaro direttamente alle piattaforme di criptovaluta, dove i fondi possono essere trasferiti rapidamente senza essere tracciati dagli istituti bancari.

- Bersagliamento dei conti di investimento delle vittime invece dei conti bancari.

- Utilizzo dello spoofing di numeri telefonici aziendali legittimi per confermare alle vittime i dettagli bancari fraudolenti.

- Utilizzo di call center per truffare le vittime spacciandosi per agenti del supporto tecnico o dell’assistenza clienti o dipendenti pubblici.

Proofpoint blocca oltre 3 milioni di messaggi BEC ogni mese. Le perdite più ingenti derivanti dagli attacchi BEC, in base a quanto osservato, derivano dalle frodi delle fatture dei fornitori.

Abbiamo recentemente analizzato quasi 2.000 aziende e abbiamo scoperto che circa l’88% di esse è stato vittima di frodi via email da parte di un fornitore in un periodo di sette giorni nel febbraio 2023. Questo dato dimostra ulteriormente che i fornitori sono ormai un vettore di minacce. Purtroppo, la maggior parte delle aziende non dispone degli strumenti necessari per identificare i fornitori o i partner commerciali la cui identità potrebbe essere stata violata o i cui conti potrebbero essere stati compromessi.

Il phishing continua a dominare il panorama delle minacce

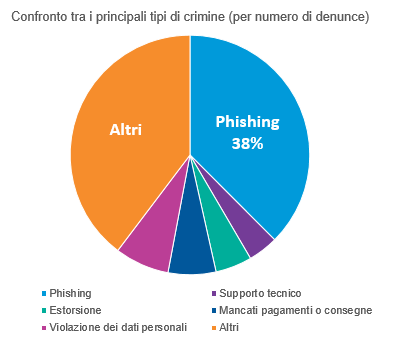

È sufficiente che una sola persona si faccia ingannare da un tentativo di phishing perché i criminali informatici ottengano le informazioni necessarie per violare un'azienda, compromettere gli account e rubare denaro. Non sorprende che il phishing si confermi la strategia di attacco privilegiata di molti criminali informatici:

- Nel 2022, il 38% delle denunce dell’IC3 dell’FBI erano relative a attacchi di phishing.

- L’84% delle aziende intervistate per il report State of the Phish 2023 di Proofpoint ha affermato di aver subito almeno un attacco di phishing riuscito.

Figura 3. Confronto tra i principali tipi di crimine, in base al numero di denunce presentate all’IC3 (Fonte: 2022 Internet Crime Report dell’IC3 dell’FBI)

I criminali informatici prendono di mira le persone. Ma la maggior parte di loro non dispone della conoscenza e degli strumenti necessari per difenderti dagli attacchi di phishing, che sfruttano frequentemente il social engineering.

Le aziende devono comprendere i rischi legati alle persone e investire nella protezione del principale vettore delle minacce: l’email. Inoltre, devono offrire formazione sulla sicurezza informatica a tutti i collaboratori e sfruttare la threat intelligence per migliorare l’efficacia dei loro programmi di sensibilizzazione alla sicurezza. Anche mettere a disposizione degli utenti un tasto per la segnalazione delle email pericolose contribuisce a proteggere loro e la tua azienda.

Molte vittime di ransomware probabilmente non sono disposte a parlare

Il numero di attacchi ransomware è diminuito del 36% nel 2022, con 2.385 denunce segnalate all’IC3. Le perdite rettificate causate da questi incidenti sono ammontate a 34,3 milioni di dollari, rispetto ai 49 milioni di dollari nel 2021.

Queste cifre potrebbero sembrare positive ma è più probabile che indichino che le vittime di ransomware sono riluttanti a segnalare gli incidenti alle forze dell'ordine. Il report sottolinea che tale riluttanza rende difficile determinare il numero effettivo di vittime del ransomware.

Prendiamo in considerazione anche queste osservazioni: quasi due terzi (64%) delle aziende intervistate per il nostro report State of the Phish 2023 hanno affermato di essere state infettate dal ransomware nel 2022. Dato preoccupante, oltre i due terzi di questo gruppo hanno segnalato molteplici infezioni. È quindi quasi certo che il numero effettivo di incidenti verificatesi lo scorso anno e le perdite associate siano molto più elevate di quanto segnalato.

I criminali informatici utilizzano diverse tecniche per infettare le vittime con il ransomware. In base al report, lo scorso anno i principali vettori di infezione per il ransomware sono stati le email di phishing e lo sfruttamento del protocollo RDP (Remote Desktop Protocol) e delle vulnerabilità software.

Molti attacchi ransomware iniziano con la ricezione di un’email. Per contrastare in modo più efficace gli attacchi ransomware, le aziende dovrebbero adottare un approccio “Shift Left” e investire in una soluzione di sicurezza delle email che blocchi le minacce nella fase iniziale della catena di attacco. È inoltre importante proteggere l'intera catena di attacco.

Protezione contro le minacce email con un approccio a più livelli

Risulta evidente che i criminali informatici continuano a colpire le persone e a sfruttare le vulnerabilità umane con il social engineering e che continuano a innovare. Sono sempre alla ricerca di nuovi strumenti e tecniche e utilizzano diversi vettori di minaccia per colpire le loro vittime.

L’email rimane il principale vettore per veicolare le minacce. La miglior difesa è una piattaforma a più livelli che includa diversi controlli di sicurezza. Oltre a un solido gateway email, questi controlli includono l’autenticazione delle email, la formazione sulla sicurezza informatica, uno strumento mSOAR e una threat intelligence condivisa.

La nostra piattaforma di protezione contro le minacce può ridurre i rischi legati ai tuoi collaboratori. Proofpoint Aegis ti offre visibilità su utenti e fornitori a rischio e sulle minacce che colpiscono la tua azienda.

Per saperne di più su come neutralizzare le minacce trasmesse via email, consulta questa pagina.