Quanto spesso ti fermi a riflettere prima di condividere il tuo numero di telefono? A seconda di chi te lo chiede, potresti non renderti conto che nel momento in cui dai il tuo numero, fornisci anche l’accesso a numerose informazioni sul tuo conto, che potrebbero diventare pericolose nelle mani sbagliate.

Questo articolo descrive i numerosi tipi di informazioni personali a cui si può accedere con un semplice numero di telefono cellulare. Spiega inoltre come questi dati possono essere utilizzati per lanciare attacchi di “spear-SMiShing” - phishing estremamente mirato che utilizza gli SMS piuttosto che l’email - in tempi record.

Il tuo mondo in tasca

I nostri telefoni sono dispositivi personali per natura. Offrono una ricca istantanea delle nostre vite, dalle nostre relazioni alle nostre finanze, fino alle informazioni sui nostri gusti. Questa visione dettagliata di chi siamo e di ciò che ci interessa li rende un obiettivo primario per i criminali informatici. Le tecniche di social engineering efficaci richiedono una comprensione delle emozioni, delle motivazioni e dei bias cognitivi che influenzano il nostro comportamento. In altre parole, più un criminale informatico sa su di noi, più facilmente potrà manipolarci per farci scaricare un file dannoso, condividere informazioni sensibili o trasferire fondi sul conto sbagliato.

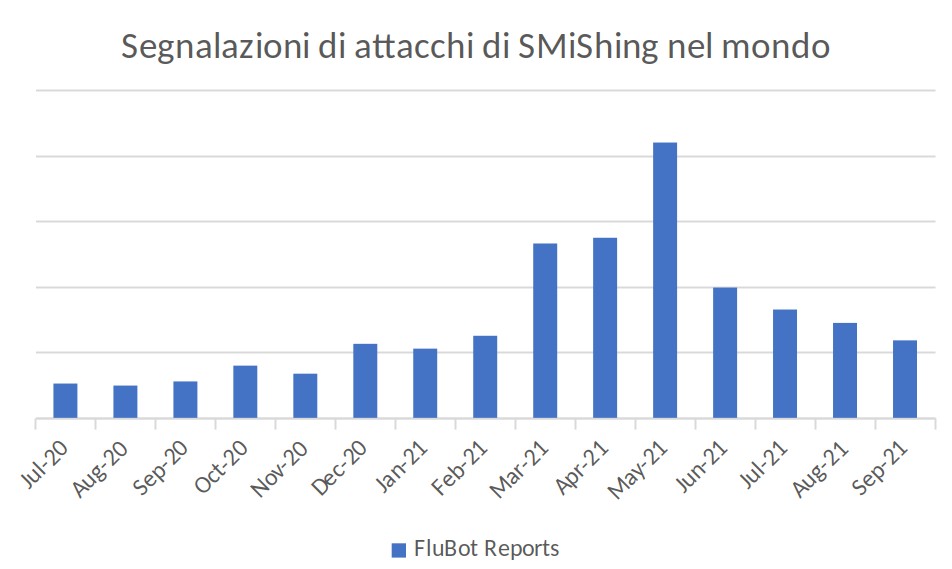

Figura 1. Le segnalazioni di attacchi di SMiShing sono aumentate in modo significativo nel 2021.

Gli SMS vengono letti in fretta e furia

La maggior parte di noi legge i propri SMS entro tre minuti dalla loro ricezione. Questo perché il rapporto segnale-rumore degli SMS è solitamente molto alto. Non siamo stati abituati a diffidare degli SMS come lo spam email e il malware ci hanno insegnato ad essere estremamente cauti con le email e altri tipi di messaggi informatici. I messaggi ricevuti sui telefoni cellulari abbattono le nostre barriere mentali molto più velocemente di quelli che riceviamo su altri dispositivi.

I fornitori di sistemi operativi mobile ne sono consapevoli e hanno implementato diverse misure di sicurezza per prevenire l’installazione di applicazioni dannose. Queste precauzioni a livello di sistema bloccano gran parte delle attività delle applicazioni illecite, anche se molte persone continuano a ignorare gli avvisi o si lasciano guidare nel processo di disattivazione delle misure di sicurezza.

E se le applicazioni non fossero l’unico fattore di rischio?

Cosa dice di te il tuo numero di telefono

Come principale punto di convergenza tra le diverse reti, servizi e relazioni con cui interagiamo quotidianamente, i nostri numeri di telefono sono associati a una grande quantità di informazioni personali. Sono proprio queste informazioni che i criminali informatici usano per creare campagne tradizionali di spear-phishing. In precedenza, la creazione di queste campagne era un processo che richiedeva molto tempo.

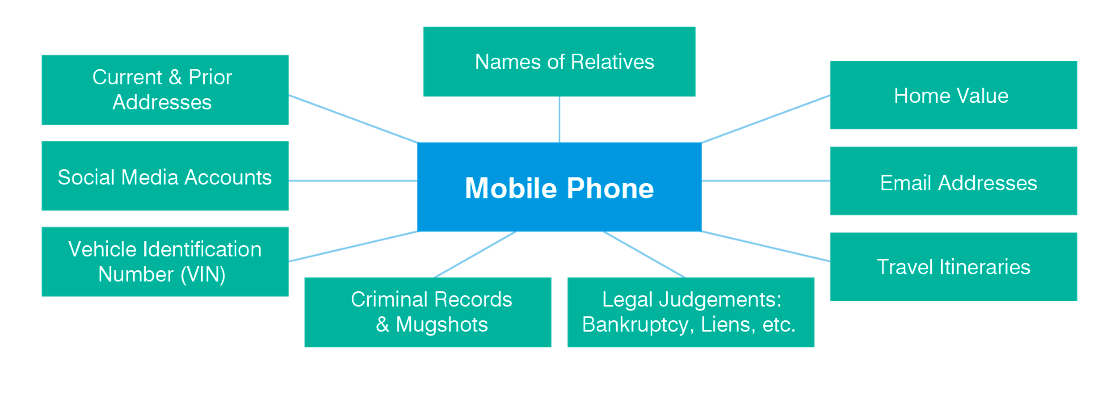

Grazie al tuo numero e a un comune motore di ricerca delle persone, un criminale informatico può potenzialmente accedere alle seguenti informazioni:

- Indirizzi attuali e precedenti

- Identificazione del tuo stato socio-economico e della tua posizione fisica

- Nomi dei tuoi familiari

- la cui identità può essere rubata per distribuire messaggi dannosi

- Valore della tua casa

- Ulteriori informazioni sul tuo stato socio-economico

- Account dei social media

- Informazioni sui tuoi viaggi, interessi e nomi degli amici la cui identità può essere usurpata

- Indirizzi email

- Obiettivi per la distribuzione di email dannose

- Numero di telaio dell’automobile

- Ulteriori informazioni sul tuo stato socio-economico, oltre a eventuali duplicati di documenti di proprietà

- Precedenti penali, comprese le foto segnaletiche

- Informazioni che possono essere utilizzate per ricatti e coercizione

- Itinerari e informazioni di viaggio

- Ulteriori Informazioni sul tuo stato socio-economico e la tua posizione fisica

- Decisioni del tribunale (fallimenti, pegni, evasione fiscale, ecc.)

Tutte le informazioni raccolte da queste fonti pubbliche possono rafforzare notevolmente la credibilità di un attacco di SMiShing basato sul social engineering, aumentando la probabilità che tu ti faccia ingannare.

Figura 2. Collegamenti tra i numeri di telefoni cellulari e le informazioni personali reperibili

I telefoni cellulari facilitano il lavoro dei criminali informatici

Naturalmente, poiché queste informazioni provengono da fonti pubbliche sarebbero disponibili anche in un mondo senza telefoni cellulari. Ma sarebbero meno accessibili. Il tuo numero di cellulare funge da chiave principale, collegando tutti questi diversi database e serie di informazioni in un indice di identità unico e consultabile. Questo riduce in modo significativo il tempo e lo sforzo che i criminali informatici devono dedicare alle ricerche. Inoltre, dispongono così di una scelta più ampia di vittime e di più tempo per pianificare gli attacchi.

L’ecosistema di criminali informatici spesso rispecchia l’economia legittima. Proprio come numerosi broker di dati aiutano le aziende a comprendere la loro clientela, i criminali informatici vendono sul Dark Web informazioni ancor più personali ottenute da violazioni di dati su larga scala, come quelle subite da LinkedIn, Yahoo! e Facebook. Grazie alle informazioni raccolte dalle ricerche sugli individui e questi dati trapelati dai siti web, i criminali informatici possono creare i profili di cui hanno bisogno per manipolare le loro vittime.

Creazione di una campagna

La creazione di una campagna tradizionale di spear-phishing richiede alcuni passaggi distinti:

- Raccolta: acquisizione di informazioni tramite indagini o missioni di ricognizione

- Creazione: creazione di messaggi con false credenziali d’accesso, fotografie e altri segnali rassicuranti

- Contatto: contatto degli obiettivi tramite email, chat, SMS

Grazie al tuo numero di telefono, un criminale informatico può accelerare la fase di raccolta. Poi, durante la fase di contatto, distribuisce i suoi messaggi non via email ma tramite SMS, di cui le vittime si fidano di più. Questo fornisce un angolo di attacco più rapido, preciso e invasivo dello spear-phishing tradizionale tramite email.

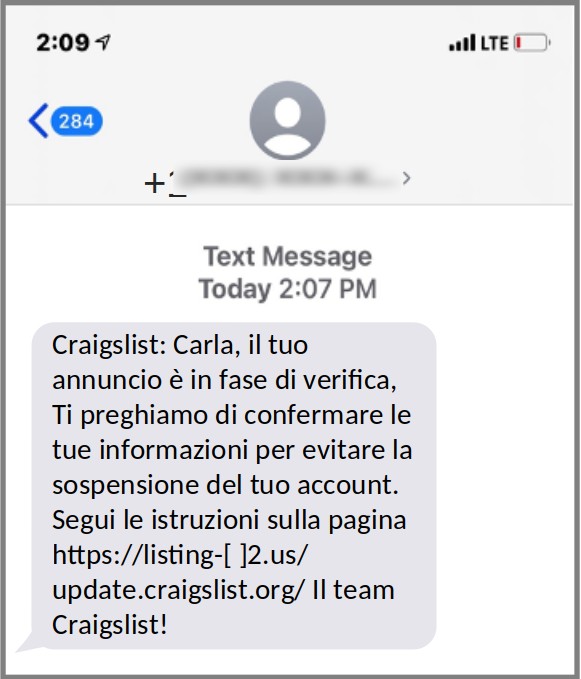

Figura 3. Un esempio di messaggio di spear-SMiShing personalizzato.

Con l’aumento del modello BYOD per le comunicazioni aziendali, molti dipendenti hanno accesso ai loro account aziendali dai loro telefoni cellulari personali. Oltre alle perdite economiche e di informazioni personali, l’azienda può essere esposta a potenziali minacce.

L’ubiquità e l’utilità dei telefoni cellulari li ha resi una parte centrale della nostra vita. Nessuno ti chiede seriamente di non condividere più il tuo numero di cellulare. Allora cosa puoi fare per evitare che il tuo numero ti renda vulnerabile agli attacchi?

Come spesso accade con la sicurezza informatica, la sensibilizzazione rappresenta almeno metà dell’opera. Se sei consapevole di quante delle tue informazioni personali un criminale informatico determinato può appropriarsi, saprai quanto devi diffidare di SMS o di messaggi di chat mobile inaspettati, anche dei più convincenti.

Ci vorranno solo tre minuti per leggere il prossimo SMS che riceverai sul tuo telefono. Prenditi qualche minuto in più per accertarti che il mittente sia davvero chi dice di essere.