Secondo il report “2022 Voice of the CISO” di Proofpoint il 50% dei CISO (Chief Information Security Officer) ritiene che la protezione dei dati sia diventata una sfida sempre più complessa a causa delle Grandi Dimissioni, una tendenza in atto per cui un elevato numero di collaboratori lascia volontariamente il proprio posto di lavoro.

Spesso le aziende scoprono troppo tardi che un ex dipendente ha portato con sé informazioni aziendali sensibili o, peggio, proprietà intellettuale. I team della sicurezza devono quindi intraprendere una lunga caccia manuale per raccogliere tutti i dettagli e avere risposte (chi, cosa, dove e quando) relativamente a questa perdita di dati di origine interna.

I team delle risorse umane, dell’ufficio legale e della sicurezza delle informazioni spesso faticano a condividere in modo coordinato le informazioni sui collaboratori che lasciano l’azienda, per non parlare dell’implementazione di policy di monitoraggio efficaci senza una soluzione di gestione delle minacce interne. Ma ora che Proofpoint ha esteso la visibilità alle minacce interne legate ai dispositivi non gestiti, le aziende possono gestire in modo più efficace i problemi di protezione dei dati legati ai collaboratori che lasciano l’azienda.

Proofpoint Information Protection è ora in grado di rilevare le attività sospette dei collaboratori in procinto di lasciare l’azienda nelle applicazioni cloud da dispositivi gestiti e fornire la cronologia delle attività di questi utenti negli ultimi 30 giorni. Numerosi nostri clienti sfruttano già queste funzionalità per identificare le esfiltrazioni dei dati, prima invisibili, causate da collaboratori in procinto di lasciare l’azienda. Queste funzionalità integrano la nostra soluzione leader di gestione delle minacce interne (che si concentra sugli endpoint gestiti).

Collaboratori interni ad alto rischio: monitoraggio dei collaboratori in procinto di lasciare l’azienda

Camila è una dirigente di alto livello che presto lascerà l'azienda. Ha intenzione di portare nella sua nuova azienda informazioni sensibili per continuare la sua carriera di successo. Camila ritiene che il lavoro svolto per la sua azienda attuale le dia il diritto di portare con sé alcuni elenchi di clienti, listini prezzi e diagrammi dell'architettura dei prodotti. Questo comportamento viola numerose policy aziendali.

Di seguito una cronologia delle attività di Camila e di come Proofpoint ha aiutato il team della sicurezza a proteggere l’azienda.

|

Cronologia delle attività |

Le azioni di Camila, la collaboratrice che sta per lasciare l’azienda |

|

Misure di sicurezza (con Proofpoint) |

|

Un mese fa |

Tenta di copiare i file sensibili dei prezzi su un dispositivo USB non approvato |

|

Proofpoint blocca il trasferimento di file su un dispositivo USB in tempo reale |

|

25 giorni fa |

Cerca offerte di lavoro e si candida per determinate posizioni |

|

Proofpoint raccoglie questi dati telemetrici |

|

Una settimana fa |

Presenta un preavviso di due settimane per lasciare l’azienda |

|

Le risorse umane spostano la dirigente in un gruppo Active Directory dedicato durante il periodo di preavviso |

|

Pochi giorni fa |

Utilizza un notebook personale per scaricare un numero insolitamente elevato di file da applicazioni cloud |

|

Proofpoint ritiene che quest’attività di caricamento di file su un dispositivo personale sia sospetta in relazione al comportamento pregresso dell’azienda e di Camila |

|

Pochi giorni fa |

|

|

Proofpoint fornisce una cronologia delle attività passate di Camila su cloud, email, endpoint e web per le indagini |

|

Ora |

|

|

Il dipartimento delle risorse umane e l’ufficio legale sospendono Camila prima che possa dare le dimissioni |

Figura 1. Panoramica delle attività di un dipendente in procinto di lasciare l’azienda e di come l’azienda ha reagito con l’aiuto di Proofpoint.

Analizziamo più da vicino ogni fase del percorso di questa minaccia interna.

Prevenzione dell'esfiltrazione dei dati su dispositivi USB

In questa fase, Camila sa di voler lasciare l'azienda e vuole prepararsi prima di dare il preavviso. Camila ha appena cercato di copiare i listini prezzi su un dispositivo USB non approvato. Proofpoint Information Protection ha bloccato il trasferimento dei file in tempo reale.

Se i tuoi team utilizzano soluzioni di prevenzione della fuga di dati (DLP) di vecchia generazione per gli endpoint, devono affrontare una maggiore complessità per ottenere lo stesso risultato: configurare rilevatori DLP per ogni canale, creare policy per ogni tipo di dati e creare eccezioni per utenti specifici. Questo è uno degli svantaggi delle soluzioni DLP di vecchia generazione che utilizzano modelli incentrati sui dati.

In Proofpoint Information Protection puoi impostare regole DLP incentrate sulle persone, in modo che il tuo team possa facilmente identificare e monitorare gli utenti a rischio (Scopri di più su come rilevare e prevenire la perdita dei dati tramite dispositivi USB nel nostro webinar di approfondimento).

Visibilità granulare sul comportamento degli utenti

Camila ha cercato lavoro online e si è candidata per alcune posizioni sul suo dispositivo gestito e Proofpoint Information Protection ha registrato la sua attività sul web, prima che Camila consegnasse la sua lettera di dimissioni.

I segni rivelatori di un collaboratore che sta per lasciare l’azienda vanno oltre gli spostamenti dei dati (Per saperne di più sulle varie attività degli utenti e sul movimento dei dati da tenere d’occhio, guarda questo webinar sulle minacce interne).

Questi comportamenti, da soli, potrebbero non essere abbastanza preoccupanti per un team di sicurezza sommerso da avvisi ad alta priorità. Allo stesso modo, il fatto che Camila abbia ricercato e consultato nuovi annunci di lavoro è significativo solo in relazione alle altre violazioni della sicurezza che ha commesso.

Rilevamento di attività sospette nel cloud su dispositivi personali

Camila cerca di scaricare un numero insolitamente elevato di file sensibili dalle applicazioni di Microsoft 365 sul suo notebook personale. Pochi giorni prima, aveva dato il suo preavviso di licenziamento e le Risorse Umane avevano modificato conseguentemente il suo gruppo Microsoft Azure Active Directory. Utilizzando modelli proprietari di machine learning che sfruttano i dati dei servizi Microsoft 365, Proofpoint Information Protection identifica Camila come dimissionaria e considera l’attività di download di file come sospetta.

Proofpoint monitora costantemente le attività sospette degli utenti da dispositivi gestiti e non gestiti nelle applicazioni di Microsoft 365. Le anomalie vengono valutate utilizzando modelli di machine learning che tengono conto del profilo di attività di un utente in relazione al suo profilo passato, al profilo dell’azienda e alla natura dei file coinvolti, inclusa la loro sensibilità, la proprietà e il numero.

Proofpoint monitora anche i gruppi di Active Directory per identificare i collaboratori che hanno recentemente lasciato o stanno per lasciare l’azienda, come Camila.

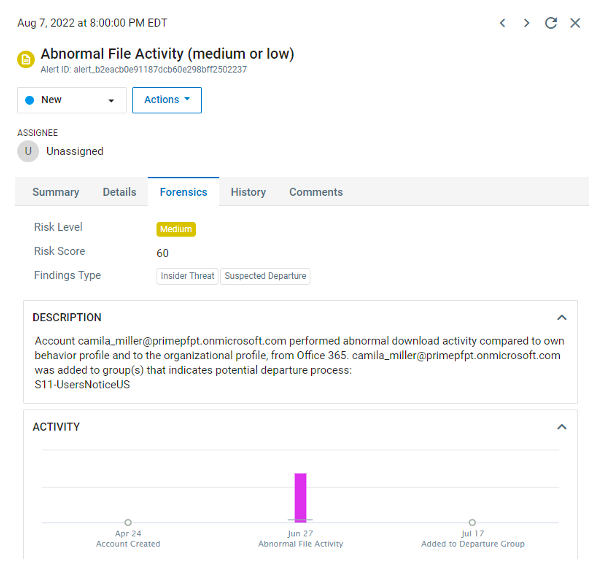

Non appena viene rilevata l’attività sospetta di Camila, viene generato un avviso di sicurezza contenente dati forensi digitali dettagliati, come illustrato di seguito.

Figura 2. Attività sospetta del dipendente in procinto di lasciare l’azienda (“Camila”).

Il grafico delle attività indica che Camila ha scaricato un numero insolitamente elevato di file (barra viola) rispetto al suo profilo e a quello dell’azienda (rappresentato dalla linea grigia in fondo alla barra). In realtà, Proofpoint avrebbe identificato le anomalie anche se Camila avesse iniziato la sua attività dannosa prima di dare il suo preavviso.

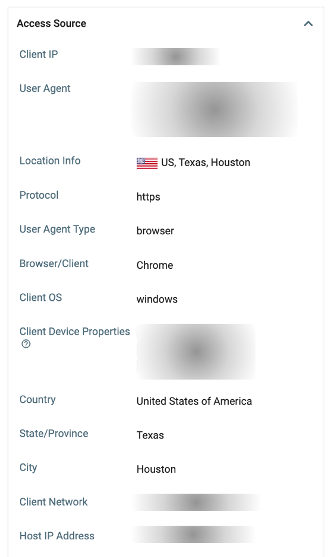

Puoi stabilire se Camila ha scaricato i file sui suoi endpoint gestiti o non gestiti. I dispositivi non gestiti corrispondono a desktop, notebook, telefoni cellulari e tablet che non appartengono all’azienda e non sono gestiti da quest’ultima. Nella schermata qui di seguito, in cui i dati sensibili sono nascosti, puoi vedere come le proprietà del dispositivo client vengono utilizzate per determinare se è gestito o meno. Sarebbe ancora più grave se Camila avesse scaricato queste informazioni collegandosi all’applicazione Microsoft 365 tramite la rete o lo spazio di indirizzi IP di un concorrente.

Figura 3. Dettagli sul dispositivo, compreso se è gestito o meno.

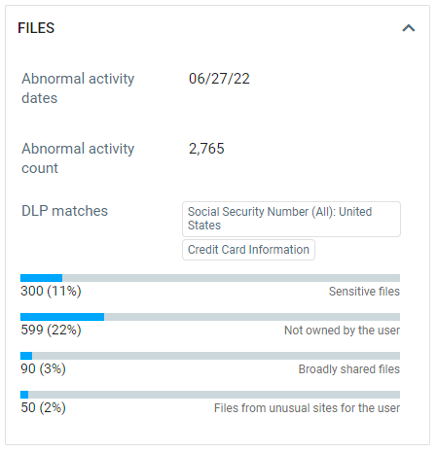

Nel caso di Camila, i file sono anche di natura sensibile, come si può evincere qui di seguito nella Figura 4. L’11% dei file scaricati da Camila erano di natura sensibile e contenevano numeri della previdenza sociale e dati delle carte di credito. Solo il 22% dei file scaricati non appartenevano a Camila o erano stati creati da lei. Un avviso relativo ad attività sospette su file contenenti un numero significativo di informazioni sensibili sarebbe naturalmente associato a una priorità elevata.

Figura 4. Tipi di file scaricati dal dipendente in procinto di lasciare l’azienda.

Senza funzionalità di rilevamento come queste, i team della sicurezza devono combinare la visibilità delle applicazioni cloud, degli strumenti DLP e delle informazioni del dipartimento delle risorse umane. Spesso si ritrovano con informazioni incomplete e devono eseguire i processi manualmente.

A volte il rilevamento di attività sospette dei collaboratori in procinto di lasciare l’azienda può rappresentare la prima volta che i team della sicurezza vengono a conoscenza di un’esfiltrazione dei dati da parte di un utente. I team che utilizzano strumenti DLP di vecchia generazione sono sommersi da avvisi incentrati sui dati e privi di contesto sull’utente. Gli avvisi di Proofpoint relativi alle attività sospette sono associati a utenti ad alto rischio, come i collaboratori che lasciano l’azienda, aumentando il profilo di rischio per i team della sicurezza oltre ai normali avvisi DLP.

Accelerazione delle indagini sugli utenti interni

A questo punto, il team della sicurezza è impegnato nell’analisi del comportamento di Camila e ogni ora risparmiata è preziosa. Proofpoint Information Protection può fornire un’unica cronologia consolidata del comportamento di Camila a livello di cloud, email, endpoint e web. Indica il tentativo di trasferimento di file su un dispositivo USB di proprietà di Camila, le sue ricerche di offerte di lavoro online, l’attività sospetta su file in Microsoft 365 e altre attività quotidiane all’interno di un’unica sequenza temporale.

Consulta la nostra guida visiva per confrontare le prestazioni di Proofpoint Information Protection rispetto a quelle di altre soluzioni per le indagini sulle minacce interne. Grazie a Proofpoint, i team della sicurezza possono eliminare ore o addirittura giorni di raccolta manuale dei dati sulle attività di un utente per le tecnologie che utilizza. Proofpoint Information Protection fornisce inoltre una visibilità ininterrotta sul comportamento degli utenti e sulle attività associate a dei file senza la necessità di ricorrere all’intervento del team IT e, potenzialmente, ritardare un’indagine.

Proofpoint Information Protection offre una protezione completa contro i collaboratori che lasciano l’azienda portando con sé dati sensibili. I team della sicurezza possono configurare regole di rilevamento basate su policy e sul machine learning per identificare le attività che altrimenti potrebbero non rilevare. Possono prevenire gli spostamenti dei dati che violano chiaramente le regole e sospendere gli account cloud di un collaboratore che lascia l’azienda. E quando è necessario indagare sugli utenti, una piattaforma unica permette di accelerare il processo decisionale per la risposta appropriata insieme ai team dell’ufficio legale e delle risorse umane.

Desideri saperne di più su come Proofpoint può proteggere la tua azienda e le sue risorse contro i collaboratori malintenzionati che lasciano l’azienda? Guarda la demo della soluzione Proofpoint Information Protection.