Indice

Cos'è il DMARC?

DMARC, acronimo di Domain-based Message Authentication, Reporting and Conformance (Autenticazione, segnalazione e conformità dei messaggi basati sul dominio), è un protocollo aperto di autenticazione delle mail che fornisce una protezione a livello di dominio del canale email. L'autenticazione DMARC rileva e previene lo spoofing delle email utilizzato nel phishing, nella compromissione delle email aziendali (BEC) e in altri attacchi basati sulle email.

Basandosi sugli standard esistenti come il SPF (Send Policy Framework) e il DKIM (DomainKeys Identified Mail), il DMARC è la prima e unica tecnologia ampiamente diffusa in grado di rendere affidabile l'intestazione del dominio “from”. Il proprietario del dominio può pubblicare un record DMARC nel Domain Name System (DNS) e creare una DMARC policy per indicare ai destinatari cosa fare con le email che non superano l'autenticazione.

Con il DMARC, i proprietari di domini possono delineare efficacemente le loro pratiche di autenticazione e determinare le azioni specifiche che possono essere intraprese quando un'email non supera l'autenticazione. Questo potente protocollo di autenticazione delle email aiuta i proprietari di domini a combattere una serie di minacce alla sicurezza.

Esempi

- Domain spoofing: un attaccante falsifica il dominio del mittente per spacciarsi per un'azienda conosciuta.

- Email spoofing: termine utilizzato per indicare le tecniche di falsificazione delle email.

- Business email compromise (BEC): un'email che sembra provenire da un dirigente interno all'azienda che ordina di effettuare un bonifico o richiede dati riservati.

- Impostor email: un'email falsificata inviata da un truffatore che tenta di spacciarsi per qualcun altro.

- Email phishing: un'email che tenta di spingere le vittime a installare malware o divulgare le proprie credenziali. Spesso il mittente si spaccia per un brand conosciuto, così da apparire credibile.

- Consumer phishing: email contraffatta inviata ai clienti di un'azienda, che sembrano provenire dall'azienda stessa, al fine di rubare le credenziali dei clienti.

- Partner spoofing: falsa email inviata a rivenditori e partner commerciali, con cui si tenta di modificare i dettagli per un pagamento, al fine di dirottare bonifici su conti in mano ai truffatori.

- Whaling email scam: email truffa inviata ad un alto dirigente all'interno di un'azienda, al fine di sottrarre fondi aziendali.

Standards

- DMARC (Domain-based Message Authentication Reporting and Conformance): un sistema di verifica delle email che rileva e previene l'email spoofing. Aiuta a combattere alcune delle tecniche utilizzate nel phishing e nello spam email, come le email con mittente falsificato che appaiono come se provenissero da organizzazioni legittime.

- SPF (Sender Policy Framework): un protocollo di verifica delle email progettato per rilevare e bloccare email fraudolente. Consente ai server che ricevono la posta, di verificare che il messaggio che sembra provenire da un determinato dominio, provenga effettivamente da un indirizzo IP autorizzato dagli amministratori di tale dominio.

- DKIM (DomainKeys Identified Mail): un metodo di autenticazione che permette di rilevare l'email spoofing. Consente al destinatario di verificare che un'email che sembra provenire da un certo dominio, sia autorizzata dal proprietario di tale dominio.

- Direttiva operativa vincolante 18-01: il Dipartimento della Sicurezza Nazionale ha emanato la Direttiva operativa vincolante 18-01 per le agenzie che devono aggiornare la sicurezza delle email e del web. Le agenzie dovranno implementare in modo efficiente SPF, DMARC e STARTTLS.

La Formazione sulla Cybersecurity Inizia Qui

Ecco come funziona la tua prova gratuita:

- Parla con i nostri esperti di sicurezza informatica per valutare il tuo ambiente e identificare la tua esposizione al rischio di minacce

- Entro 24 ore e con un minimo di configurazione, implementeremo i nostri strumenti per 30 giorni

- Prova la nostra tecnologia in prima persona!

- Ricevi un rapporto che delinea le tue vulnerabilità di sicurezza per aiutarti a prendere subito provvedimenti adeguati contro gli attacchi alla tua sicurezza informatica

Compila questo modulo per richiedere un incontro con i nostri esperti di sicurezza informatica.

Grazie per esserti registrato per la nostra prova gratuita. Un rappresentante di Proofpoint si metterà in contatto con te a breve, guidandoti nei prossimi passi da seguire.

L'SPF e il DKIM

SPF e DKIM sono i due meccanismi di autenticazione principali che svolgono un ruolo cruciale nel DMARC. Ognuno di essi si basa su record unici che aiutano a confermare la legittimità delle email.

Il Sender Policy Framework, meglio noto con la sigla SPF, è un protocollo di verifica delle email che consente a un'organizzazione di specificare chi è autorizzato a inviare email dal proprio dominio, semplicemente specificando i mittenti nel SPF record pubblicato sul DNS (Domain Name System). In questo record vengono specificati gli indirizzi IP dei mittenti autorizzati a spedire email a nome dell'azienda, compresi gli indirizzi IP dei servizi di terze parti, su cui eventualmente l'azienda si appoggia. Pubblicare e verificare i record SPF è un modo affidabile per fermare il phishing e altri attacchi basati sulle email che falsificano il dominio e l'indirizzo email del destinatario mostrato sul campo “Da:”.

Il DKIM (Domain Keys Identified Mail) è un protocollo di autenticazione email che permette al destinatario di verificare che un'email che sembra provenire da un certo dominio, sia realmente autorizzata dal proprietario di tale dominio. Consente alle organizzazioni di garantire la provenienza delle proprie email, apponendo una firma digitale ad esse. La convalida viene effettuata tramite autenticazione cifrata utilizzando la chiave pubblica dell'organizzazione, specificata nel DNS. La firma garantisce che il contenuto delle email non è stato alterato dopo che il messaggio è stato firmato.

Sia SPF che DKIM aiutano a stabilire l'autenticità delle email e a prevenire le minacce comuni alla sicurezza delle email, come gli attacchi di spoofing e phishing. Nel contesto del DMARC, questi meccanismi di autenticazione sono utilizzati congiuntamente per convalidare l'identità del mittente. Il criterio DMARC, pubblicato come record DNS, indica ai server dei destinatari come gestire le email che non superano i controlli SPF o DKIM. Combinando i risultati SPF e DKIM con un criterio DMARC, i proprietari dei domini possono specificare se mettere in quarantena o rifiutare le email che non superano l'autenticazione, consentendo un migliore controllo sulla consegna delle email e riducendo il rischio di email fraudolente che tentano di dirottare il loro nome di dominio.

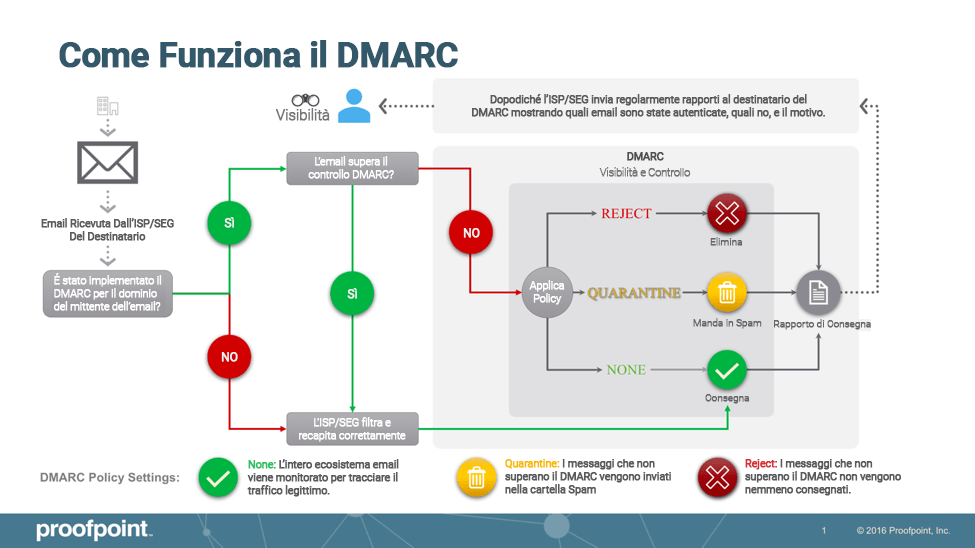

Come testare e verificare il DMARC

Affinché un messaggio superi il DMARC check, deve prima passare autenticazione e allineamento SPF e/o passare autenticazione e allineamento DKIM. Se un messaggio non supera il DMARC, i mittenti possono specificare ai destinatari che cosa fare con tali messaggi, attraverso una DMARC policy. Esistono tre tipi di policy che il proprietario di un dominio può impostare: none (il messaggio viene consegnato al destinatario e viene semplicemente inviato un rapporto DMARC al titolare del dominio); quarantine (Il messaggio viene inviato sulla cartella di Spam del destinatario); reject (il messaggio non viene nemmeno recapitato al destinatario).

Attivare una policy DMARC come “none” è un buon primo passo. In questo modo il proprietario del dominio può garantire che tutta la posta legittima venga autenticata correttamente. Il titolare del dominio riceve i rapporti DMARC per aiutarlo a verificare che le email legittime vengano riconosciute e superino l'autenticazione. Una volta identificati tutti i mittenti autorizzati, e dopo aver risolto eventuali problemi di autenticazione, si può passare ad una policy di tipo “reject”, bloccando le email di phishing, gli attacchi BEC e altri attacchi via email. Come destinatari delle email, le aziende possono assicurarsi che i propri gateway per le email applichino le policy del DMARC stabilite dall'amministratore del dominio. Questo proteggerà i dipendenti di un'azienda dalle minacce derivanti dalle email in arrivo.

L'SPF check inizia con l'identificare tutti gli indirizzi IP autorizzati a inviare email da un certo dominio, e pubblica poi questa lista nel DNS. Prima di recapitare un messaggio, i provider email verificano il record SPF, esaminando il dominio incluso nell'indirizzo “envelope from” nel header dell'email. Se l'email proviene da un indirizzo IP non presente nel record SPF di tale dominio, il messaggio non supera l'autenticazione SPF.

Per l'autenticazione DKIM, il mittente prima identifica quali campi includere nella firma DKIM. Questi campi possono includere l'indirizzo “from”, il contenuto del messaggio, l'oggetto e altro. Tali campi devono rimanere invariati durante l'invio, altrimenti il messaggio non supererà l'autenticazione DKIM. Successivamente, il client di posta del mittente eseguirà l'hash dei campi di testo inclusi nella firma DKIM. Una volta generata la stringa di hash, viene cifrata con una chiave privata, a cui soltanto il mittente ha accesso. Una volta che l'email viene spedita, sta al gateway di posta o al provider di posta del destinatario, convalidare la firma DKIM. Ciò viene fatto trovando una chiave pubblica che corrisponda esattamente alla chiave privata. Così la firma DKIM viene decifrata, restituendo la stringa hash originale.

Vantaggi del DMARC

Il DMARC offre diversi vantaggi nel rafforzare le misure di cybersecurity basate sulla posta elettronica per le organizzazioni che lo implementano. Alcuni dei principali vantaggi dell'utilizzo del DMARC sono:

- Migliora la deliverability delle email: impostando un record DMARC nelle impostazioni DNS è possibile migliorare la deliverability complessiva delle email, impedendo agli attori delle minacce di inviare email dannose utilizzando il proprio dominio.

- Riduce il rischio di attacchi di phishing via -mail: il DMARC previene e riduce efficacemente il rischio di attacchi di phishing, che possono essere costosi per un'organizzazione e per i suoi profitti.

- Applicazione delle politiche del mittente: il DMARC consente alle organizzazioni di applicare le politiche tramite il suo record DNS, definendo pratiche specifiche per l'autenticazione delle email e fornendo istruzioni ai server di posta ricevuti su come applicarle.

- Protegge la reputazione del marchio: il DMARC aiuta a proteggere la reputazione del marchio di un'organizzazione, impedendo ai criminali informatici di spacciarsi per il loro dominio e di ingannare clienti e collaboratori, inducendoli a rilasciare informazioni sensibili.

- Fornisce una reportistica completa sull'autenticazione: i controlli DMARC possono aiutare a supportare il sistema di posta elettronica di un'organizzazione offrendo una reportistica completa sull'autenticazione.

- Funzionamento su scala: il DMARC è stato concepito per funzionare in modo scalabile su Internet, il che lo rende uno strumento efficace per organizzazioni, istituzioni ed enti aziendali su larga scala.

Sebbene molti di questi vantaggi si sovrappongano, la funzione di fondo del DMARC è quella di proteggere meglio le email attraverso un'autenticazione efficace e la mitigazione delle minacce.

DMARC Best Practices e strumenti

Dato il volume elevato di rapporti DMARC che un mittente può ricevere, e data la poca chiarezza dei rapporti stessi, implementare correttamente l'autenticazione DMARC può risultare particolarmente complicato.

Questi strumenti e best practice possono aiutare la tua organizzazione a ottimizzare il DMARC.

- Gli strumenti di parsing del DMARC possono aiutare a comprendere le informazioni contenute nei rapporti DMARC.

- Informazioni aggiuntive oltre a ciò che viene riportato dai rapporti DMARC, aiutano le organizzazioni a identificare i mittenti più velocemente e in maniera più accurata. Questo aiuta a velocizzare il processo di implementazione dell'autenticazione DMARC e riduce il rischio di bloccare email legittime.

- Servizi di consulenza professionali con esperienza riguardo al DMARC possono aiutare le aziende ad implementare correttamente questo protocollo. Gli esperti possono aiutare a identificare tutti i mittenti autorizzati, risolvere eventuali problemi di autenticazione e possono anche lavorare con gli email service provider per essere sicuri che effettuino correttamente l'autenticazione.

- Le organizzazioni possono creare un record DMARC in pochi minuti e iniziare a farsi un'idea di ciò che accade, analizzando i rapporti DMARC, semplicemente impostando una policy di tipo “none”.

- Identificando correttamente tutti i mittenti autorizzati - compresi i service provider di terze parti - e risolvendo ogni eventuale problema di autenticazione, le organizzazioni dovrebbero essere certe di aver raggiunto un alto livello di confidenza, prima di passare ad una policy DMARC di tipo “reject”.

L'implementazione del DMARC può essere complicata, ma è un protocollo fondamentale per proteggere i canali di posta elettronica dell'azienda e per mitigare le attività fraudolente.

Come creare un record DMARC

L'implementazione del DMARC è una soluzione efficace per proteggere le email da impostori e attività fraudolente. La creazione di un record DMARC è il primo passo per proteggere l'organizzazione, i clienti e la reputazione del marchio dalle frodi via email. Fai uso del DMARC Creation Wizard di Proofpoint per creare un record per la tua organizzazione, oppure segui i passaggi riportati di seguito per iniziare.

- I record DMARC sono ospitati sui propri server DNS come voci TXT. Ogni provider di host concede l'accesso DNS ai clienti, quindi è possibile aggiungere questa voce TXT dalla società di registrazione in cui è stato registrato il dominio o in un dashboard fornito dall'host del sito web. I passaggi per creare un record DMARC variano a seconda della società di registrazione o dell'host, ma la creazione del record è la stessa per ogni dominio. Dopo aver effettuato l'autenticazione presso l'host o la società di registrazione, puoi creare una voce DNS seguendo i seguenti passaggi:

- Crea un record TXT. Dopo aver avviato il processo di creazione, è necessario inserire un nome e un valore per il record.

- Assegna al record il nome “DMARC”. In alcune configurazioni di host, il nome del dominio viene aggiunto automaticamente al nome. Se non viene aggiunto automaticamente, nomina il record _dmarc.yourdomain.com.

- Inserisci il valore per il tuo record. Il seguente è un esempio di valore per DMARC:

v=DMARC1; p=none; rua=mailto:youraddress@yourdomain.com.

I tre valori della voce sono fondamentali per la direzione quando gli utenti inviano email al tuo dominio. Il primo valore “v” è necessario e definisce la versione. Questo valore sarà lo stesso per tutti i record. Il secondo valore “p” determina cosa succede quando l'email passa o fallisce. In questo esempio, il valore è impostato su “none”, a indicare che non succederà nulla. Questo valore è consigliato inizialmente per assicurarsi che il DMARC funzioni correttamente prima di mettere in quarantena i messaggi.

Dopo aver verificato il corretto funzionamento del DMARC, il valore “p” può essere modificato in “quarantena” o “rifiuto”. Si consiglia di mettere in quarantena i messaggi per poter individuare i falsi positivi. Il messaggio verrà messo da parte fino a quando non verrà rivisto. L'opzione “rifiuta” elimina completamente i record che non superano le regole DMARC. Utilizza l'opzione “rifiuta” solo quando si è certi che nessun messaggio importante verrà eliminato dalle impostazioni DMARC.

DMARC vs. DKIM

DMARC e DKIM (o DomainKeys Identified Mail) sono protocolli di autenticazione delle email che aiutano le organizzazioni a combattere gli attacchi di compromissione e impersonificazione delle email. Tuttavia, DMARC è più robusto nell'implementazione delle politiche e nell'utilizzo dei meccanismi di segnalazione. Sebbene entrambi i protocolli utilizzino la crittografia a chiave pubblica, DMARC e DKIM utilizzano metodi diversi per convalidare il flusso di email. Il DKIM è solo un metodo di autenticazione, mentre il DMARC genera report aggregati che aiutano a ottimizzare la strategia di posta elettronica di un'organizzazione.

Il DMARC allinea i meccanismi SPF e DKIM per fornire una segnalazione delle attività svolte nell'ambito di queste due politiche. Ciò consente ai proprietari di domini di pubblicare politiche nei loro record DNS, specificando come verificare il campo “from:” presentato agli utenti finali e come il destinatario deve comportarsi in caso di errore.

In parole povere, lo scopo di DKIM è quello di verificare se un'email è legittima, mentre DMARC fa un ulteriore passo avanti per suggerire cosa fare con le email non legittime.

Perché utilizzare il DMARC per la sicurezza email?

Il DMARC è un componente fondamentale della strategia di sicurezza della posta elettronica di un'organizzazione, in quanto consente ai destinatari delle email che utilizzano il dominio autenticato di fidarsi che i messaggi provengano dal proprietario del dominio e non da un impostore. A loro volta, le organizzazioni utilizzano il DMARC per questi altri fini fondamentali:

- Sicurezza: il DMARC aiuta a evitare che le truffe di phishing si infiltrino nella rete di un'organizzazione, compromettendone la sicurezza.

- Visibilità: gli amministratori possono monitorare le email inviate utilizzando il proprio dominio per assicurarsi che siano autenticate correttamente tramite SPF e/o DKIM.

- Protezione del marchio: il DMARC è in grado di bloccare i messaggi spoofed che potrebbero danneggiare la reputazione del tuo marchio.

Il DMARC offre ai proprietari dei domini la possibilità di specificare le proprie pratiche di autenticazione e di determinare le azioni da intraprendere quando un'email non soddisfa i criteri di autenticazione. Affidandosi alle email conformi al DMARC, le organizzazioni possono proteggere i propri domini da usi non autorizzati, combattendo le minacce quotidiane alla sicurezza delle email.

In che modo Proofpoint può aiutare

Proofpoint offre servizi e risorse per aiutare le organizzazioni a implementare e mantenere i record DMARC. Ecco alcuni dei modi in cui Proofpoint può aiutarti tramite il DMARC:

- Il DMARC check verificato di Proofpoint identifica i proprietari di domini che hanno implementato correttamente e mantenuto con successo l'infrastruttura DMARC dei domini.

- Crea un record DMARC per la tua organizzazione o azienda con l'aiuto di Proofpoint. Questo è il primo passo per sfruttare il DMARC per autenticare e proteggere al meglio la tua email ed i suoi utenti.

- Utilizza la documentazione di Proofpoint su come implementare efficacemente il DMARC. Segui questo documento tecnico sul DMARC e i semplici passaggi inclusi.

Proofpoint sottolinea l'importanza del DMARC nella protezione dagli attacchi basati sulle email, come il phishing e la compromissione delle email aziendali (BEC). Implementando il DMARC, le organizzazioni possono ottenere maggiore visibilità su chi invia le email per loro conto e distinguere tra mittenti legittimi e malintenzionati.