I keylogger (o key loggers) sono programmi in esecuzione come processi in background su computer o altri dispositivi che registrano i tasti premuti dall’utente sulla propria tastiera. In base alle intenzioni di chi ne fa uso possono essere utilizzati per scopi legittimi o illegittimi. Notoriamente, chi ricorre all’utilizzo di malware keylogger, lo fa con l’intenzione di rubare dati sensibili alle vittime, come credenziali di accesso o altre informazioni riservate. Tuttavia essi possono essere talvolta utilizzati anche come strumenti di controllo parentale per la sicurezza dei bambini.

La Formazione sulla Cybersecurity Inizia Qui

Ecco come funziona la tua prova gratuita:

- Parla con i nostri esperti di sicurezza informatica per valutare il tuo ambiente e identificare la tua esposizione al rischio di minacce

- Entro 24 ore e con un minimo di configurazione, implementeremo i nostri strumenti per 30 giorni

- Prova la nostra tecnologia in prima persona!

- Ricevi un rapporto che delinea le tue vulnerabilità di sicurezza per aiutarti a prendere subito provvedimenti adeguati contro gli attacchi alla tua sicurezza informatica

Compila questo modulo per richiedere un incontro con i nostri esperti di sicurezza informatica.

Grazie per esserti registrato per la nostra prova gratuita. Un rappresentante di Proofpoint si metterà in contatto con te a breve, guidandoti nei prossimi passi da seguire.

Come funzionano i keylogger?

La funzione principale di un keylogger è di registrare i tasti premuti sulla tastiera, il più delle volte a insaputa della vittima. L’installazione di un malware keylogger può essere intenzionale, ad esempio per motivi lavorativi, o accidentale, in caso l’utente cada nel tranello di qualche malintenzionato. I cybercriminali si servono di molti metodi per infettare le proprie vittime, come ad esempio: attacchi phishing, download drive-by, sfruttando browser vulnerabili, o aggiungendo contenuti malevoli a file di installazione di programmi apparentemente innocui.

I key loggers normalmente girano come processi in background sui sistemi infettati, senza destare il minimo sospetto nelle vittime. Ad esempio, un keylogger può essere installato su un sistema Windows, senza il minimo intervento dell’utente, iniziando a registrare immediatamente i tasti premuti sulla tastiera, e senza impattare in alcun modo sulle prestazioni del dispositivo. Anche mettendosi a caccia di eventuali processi malevoli, il più delle volte, la vittima non riesce a distinguere tra i processi di sistema legittimi necessari al funzionamento di Windows, e quelli potenzialmente dannosi.

Come vengono usati i keylogger dai cybercriminali

I keylogger più avanzati organizzano i dati catturati, per permettere ai cybercriminali di identificare facilmente credenziali relative a specifici account. Ad esempio la vittima digita il nome del sito web della propria banca sul browser, per poi inserire le credenziali per accedere all’home banking. Il keylogger memorizza tutti i tasti digitati dall’utente su un file nel dispositivo locale, o direttamente sul cloud. Per evitare di perdere informazioni in caso cadesse la connessione Internet, i keylogger conservano solitamente i dati della digitazione su una cartella nascosta, per poi trasferire il contenuto su un server controllato dai cybercriminali una volta che la connessione torna nuovamente disponibile.

Organizzare i dati per applicazione, permette ai cybercriminali di identificare velocemente le credenziali per un determinato sito web, applicazione o servizio di rete locale. Alcuni malware Trojan oltre ad includere keylogger, offrono anche il controllo remoto del dispositivo della vittima, perciò in tali casi non è necessario nemmeno trasferire i dati della digitazione, ma basterà ai cybercriminali collegarsi al sistema da remoto per ottenere il file con i tasti digitati dall’utente, direttamente dal dispositivo locale.

Key loggers e Parental Control

I key loggers sono però spesso utilizzati anche come strumento di parental control sui dispositivi utilizzati dai minori. Ad esempio se un ragazzino utilizza le chat per parlare online con i propri amici, i genitori potrebbero voler monitorare le sue conversazioni. Questo tipo di software keylogger funziona esattamente come quelli utilizzati dai cybercriminali, ma in questo caso sono utilizzati per proteggere i propri figli, anziché per scopi illegittimi.

Funzionalità dei keyloggers

- Regolare invio di email all’attaccante, con gli ultimi tasti digitati dalla vittima. Questo metodo può permettere però di rilevare facilmente il keylogger quando viene utilizzato l’account email della vittima per inviare tali email, in quanto potrebbero rimanere tracce nella sua posta in uscita.

- Trasmissione wireless di dati rubati, tramite tecnologie Wi-Fi o direttamente tramite il piano dati del dispositivo, se presente.

- In alcuni casi, i keylogger includono applicazioni malevole che permettono il controllo remoto dei dispositivi infetti.

- Copia del contenuto della clipboard, per rilevare password nel momento in cui la vittima le copia e incolla per accedere ai propri account. Ad esempio, tramite questo metodo i cybercriminali potrebbero ottenere la chiave di accesso al portafoglio elettronico della vittima, per il furto di criptovaluta.

- Screenshot delle schermate visualizzate dall’utente. Tramite questa funzionalità i cybercriminali possono ottenere informazioni nel caso in cui la vittima abbia abilitato il completamento automatico sul proprio browser. Ad esempio l’utente potrebbe avere un cookie conservato sul browser con il nome utente memorizzato per l’accesso all’home banking. L’utente digita la propria password sul sito, ma in questo caso soltanto la password verrà catturata, non il nome utente. Tramite le screenshot invece, i cybercriminali riusciranno ad ottenere anche il nome utente, visibile sull’immagine.

- Monitoraggio dell’attività dell’utente, per la cattura dei movimenti del mouse e delle azioni sul dispositivo. Monitorando i click del mouse, i cybercriminali possono determinare i file e le cartelle solitamente aperti dall’utente, permettendo loro di scoprire file importanti che contengono informazioni sensibili.

Proofpoint Targeted Attack Protection

Protezione contro le minacce ospitate nel cloud e veicolate da URL e allegati

Come rilevare un keylogger

Gli sviluppatori di malware includono solitamente funzionalità specifiche per evitare il rilevamento sui sistemi, tuttavia gli utenti hanno a disposizione diverse armi per rilevare keylogger installati sui propri dispositivi. I software anti-malware più efficaci sono in grado di rilevare e prevenire l’installazione di keylogger sui dispositivi. Tuttavia i creatori di malware modificano continuamente i payload e le strategie utilizzate dai propri malware, per passare inosservati ai radar degli anti-malware, rendendo complicato il rilevamento in caso di minacce zero-day, ovvero di tutti quei malware che non sono ancora stati riconosciuti pubblicamente.

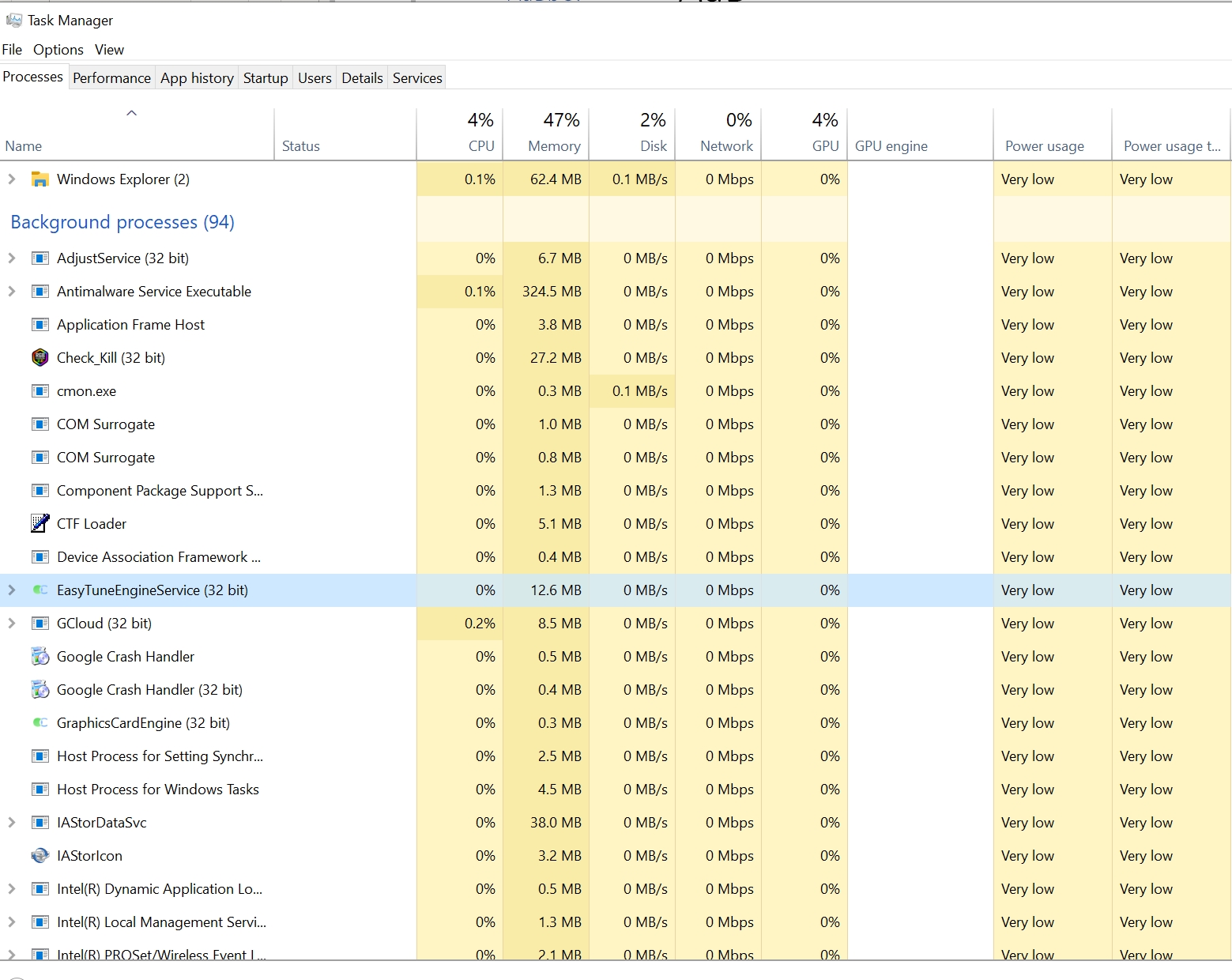

Se sospettate di avere un keylogger installato sul vostro computer, il primo passo da fare è analizzare la lista dei processi in esecuzione sul dispositivo. Nei sistemi Windows, tali processi sono elencati nel Task Manager.

Nella screenshot sopra, sono in esecuzione 94 processi in background. Un eventuale software keylogger apparirebbe in questa lista, ma come si nota, è complicato distinguere un processo legittimo da un malware.

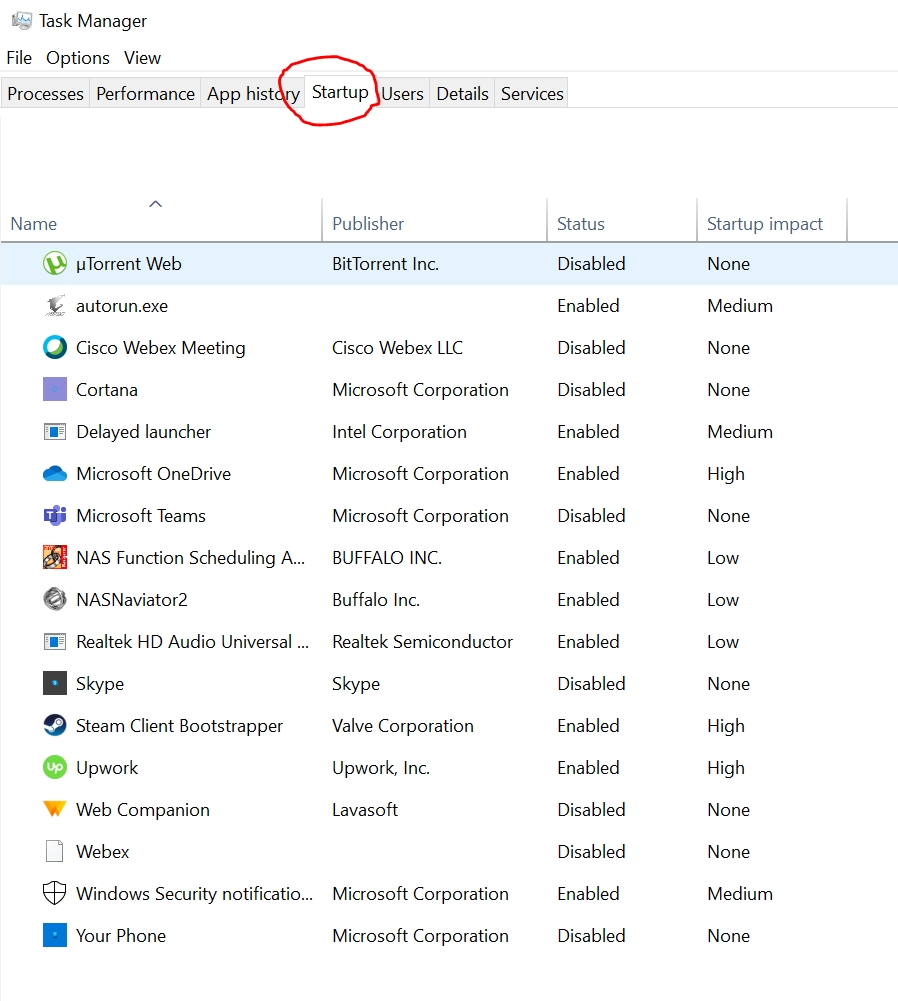

Per poter entrare in esecuzione dopo un riavvio del sistema, il servizio deve essere configurato in Windows per essere caricato automaticamente. Cliccate sul tab “Startup” nel Task Manager per vedere la lista dei programmi che vengono eseguiti dopo un riavvio.

Scorrete la lista delle applicazioni per identificare eventuali programmi sospetti nel Task Manager. Potete disabilitare un programma da questo tab, ma tenete presente che ciò non rimuoverà il malware dal vostro computer. L’eseguibile resta comunque all’interno del sistema, e solitamente gli sviluppatori di malware prevedono questa eventualità, riattivando l’esecuzione automatica nel caso in cui essa venga disattivata dall’utente.

Identificare key loggers tramite anti-malware

Il miglior modo per rilevare un keylogger è tramite l’utilizzo di applicazioni anti-malware progettate per mettere in quarantena e rimuovere software malevolo. L’ideale sarebbe se l’anti-malware riuscisse a rilevare l’applicazione malevola prima che venga caricata in memoria, ma se il malware è in grado di evitare il rilevamento, si otterranno falsi negativi. Per prevenire i falsi negativi, assicuratevi di aggiornare costantemente il vostro anti-malware, per riuscire a rilevare gli attacchi più recenti, inclusi i software keylogger.

Non installate software che non sia distribuito dai produttori ufficiali, e non lanciate mai file eseguibili allegati alle email. Se avete un firewall a protezione del vostro sistema, potreste bloccare le connessioni in uscita, ma non fate mai totale affidamento sui firewall software, quando si tratta di bloccare keylogger o malware in generale.

Come rimuovere un keylogger

I passi da seguire per la rimozione di un keylogger, dipendono dal tipo di malware installato. I keylogger più sofisticati sono in grado di resistere sul sistema, anche dopo che credete di averli rimossi. Il miglior modo per rimuovere un keylogger è lanciare una scansione sul sistema e lasciare che se ne occupi l’anti-malware. La maggior parte dei software anti-keylogger permette di mettere in quarantena applicazioni sospette, anziché rimuoverle automaticamente. In quarantena, i file eseguibili vengono spostati su una cartella, in cui l’utente può controllarli prima di eliminarli definitivamente.

Se pensate di avere un software keylogger installato sul vostro dispositivo, la prima cosa da fare è scollegarvi da Internet, così da impedire ai cybercriminali di controllare il vostro sistema da remoto, e di continuare ad inviare i vostri dati rubati ad eventuali server controllati dai malintenzionati.

Scollegate qualsiasi sistema infetto dalla vostra rete locale. Se non lo avete già, scaricate ed installate un anti-malware sul computer potenzialmente infetto o trasferite i file di installazione dell’anti-malware da un altro dispositivo, come smartphone, chiavette USB etc. Fate attenzione però in questo caso, perché i malware potrebbero anche essere in grado di infettare i dispositivi collegati.

Dopo aver installato l’anti-malware, lanciate una scansione completa del sistema. Potete configurare l’anti-malware in modo da eliminare automaticamente i file infetti o metterli in quarantena. Un buon anti-malware sarà in grado di rimuovere anche i binari dalla memoria così da impedire al keylogger di registrare ulteriori tasti digitati dall’utente mentre il computer è ancora in esecuzione.