Microsoft: terreno fertile per i criminali informatici. Serie di articoli del blog.

Questa pubblicazione fa parte di una serie di articoli del blog sui diversi tipi di attacchi email incentrati sulle persone che Microsoft non riesce a rilevare. Questi attacchi costano alle aziende milioni di dollari ogni anno e causano frustrazione sia fra gli addetti alla sicurezza delle Informazioni sia agli utenti, a causa di tecnologie di rilevamento che vengono facilmente eluse e alle limitazioni intrinseche della sicurezza email di Microsoft.

Questa serie di articoli illustrerà in dettaglio come Microsoft si lascia sfuggire numerosi tipi di attacchi, con esempi recenti di:

- Violazione dell’email aziendale (BEC) o frode via email

- Ransomware

- Rischi per la supply chain

- Violazione degli account

- Condivisione di file pericolosi

Iscriviti al nostro blog in fondo a questa pagina per rimanere aggiornato su queste mancanze che potrebbero mettere a rischio la tua azienda. Inoltre, utilizza il nostro processo di valutazione delle minacce per comprendere meglio i rischi per la tua azienda.

Attacchi ransomware non rilevati da Microsoft

Lo scorso anno, gli attacchi ransomware sono aumentati in modo significativo. In base al report Il Fattore Umano 2021 di Proofpoint, secondo i dati del governo statunitense, nel 2020 gli attacchi ransomware sono aumentati del 300%. Una ricerca del Ponemon Institute indica anche che questi attacchi sono sempre più costosi e che un’azienda media con 10.000 dipendenti spende quasi 6 milioni di dollari all’anno a causa del ransomware.

Per anni, gli attacchi ransomware hanno utilizzato l’email come punto di accesso iniziale ai sistemi. Più recentemente, gli operatori del malware stanno portando avanti una strategia di “caccia grossa” con l’obiettivo di crittografare il maggior numero possibile di sistemi e sottrarre la maggior quantità di dati possibile per aumentare il loro potere contrattuale nelle negoziazioni per il riscatto. Il ransomware stesso viene tipicamente distribuito come secondo o addirittura terzo payload in seguito all'installazione di malware con funzione di downloader o al furto di credenziali d’accesso (con più mezzi). Alcuni criminali informatici molto attivi si sono evoluti in broker di accesso iniziale e sono passati dalla diffusione di trojan bancari alla vendita del loro accesso ad altri gruppi di criminali informatici. Questi gruppi, in genere, elevano i loro privilegi a livello amministrativo per compromettere più ampiamente un ambiente prima di lanciare un attacco coordinato utilizzando il proprio ransomware o uno dei tanti strumenti Ransomware-as-a-Service (RaaS) a loro disposizione.

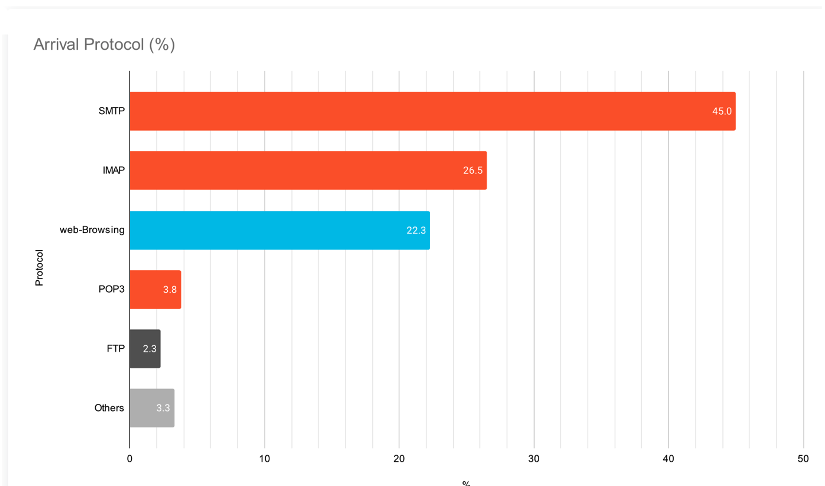

Secondo una ricerca condotta da Unit 42, il team di threat intelligence di Palo Alto Networks, l’email rimane il principale vettore di attacco utilizzato dal ransomware (oltre il 75%). Molti attacchi oggi sono campagne a più fasi, in cui il malware viene utilizzato per primo per infettare i sistemi con un ransomware.

Figura 1. La ricerca condotta dal team Unit 42 di Palo Alto Networks rivela che l’email è all’origine di oltre il 75% degli attacchi ransomware

Analizzando i dati delle sue soluzioni di protezione dell’email, lo scorso anno Proofpoint ha rilevato oltre 48 milioni di campioni di malware che potrebbero essere stati utilizzati per lanciare attacchi ransomware. (Questi dati sono in evidenza nel report Il Fattore Umano 2021). Microsoft, in una serie limitata di valutazioni delle minacce condotte il mese scorso, non ha rilevato oltre 850 messaggi contenenti ransomware di prima fase confermati e quasi 8.000 messaggi che contenevano un potenziale ransomware.

Questi rilevamenti mancati sono estremamente pericolosi per i team della sicurezza e preziosi per i criminali informatici poiché è sufficiente un singolo downloader per compromettere l’intera azienda. Con un tasso medio di clic dell’11%, queste lacune da parte di Microsoft aprono la porta all'esecuzione di codice dannoso su più macchine in un ambiente aziendale standard. Con i criminali informatici che sfruttano le macro dannose e malware senza file, il rilevamento a livello di endpoint è messo a dura prova, poiché non può semplicemente reagire ai tentativi di infezione diretta tramite email.

In una struttura sanitaria con 4.000 dipendenti, Microsoft non ha rilevato oltre 1.800 messaggi contenenti potenziali ransomware, una situazione che potrebbe portare a decine di violazioni al mese sulla base di un tasso di clic standard. In un istituto di istruzione superiore con 10.000 dipendenti, sono sfuggiti al rilevamento di Microsoft oltre 850 messaggi contenenti ransomware di primo livello confermato e ulteriori 1.800 messaggi contenenti potenziale ransomware. Infine, in una società di produzione con 24.000 dipendenti, Microsoft non è riuscita a identificare 750 messaggi contenenti potenziali ransomware.

Di seguito è riportato un campione dei tipi di attacchi ransomware che Microsoft non è riuscita a rilevare e che sono stati scoperti da recenti valutazioni delle minacce condotte da Proofpoint.

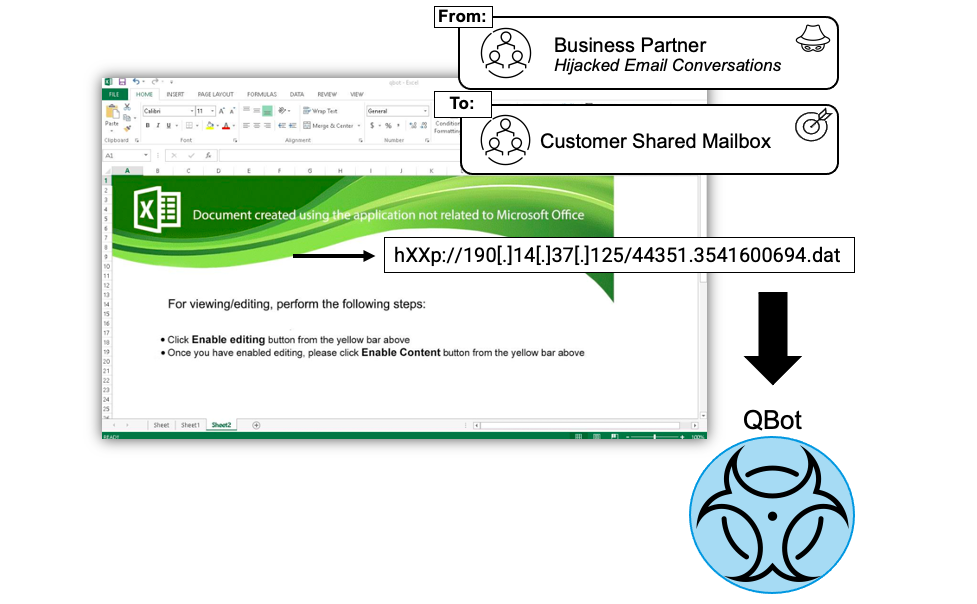

Panoramica di un attacco Qbot tramite un documento Excel:

- Ambiente: Microsoft 365

- Categoria di minaccia: allegato

- Tipi di attacco: keylogger come broker di accesso iniziale per il ransomware

- Obiettivo: casella email condivisa

Figura 2. Attacco Qbot tramite un documento Excel

Anatomia dell’attacco:

questo ransomware ha usato una varietà di esche per aggiornare le difese, tra cui l’impersonificazione, l’offuscamento dei file e le tecniche di aggiramento delle sandbox:

- L’email sembra provenire da un partner commerciale con cui la vittima ha scambi regolari. Spoof intelligence di Microsoft non ha fornito alcuna protezione contro questa tattica, nonostante l’evidente discordanza tra l’indirizzo di invio e quello del mittente del messaggio.

- La tattica di offuscamento dei file utilizza un allegato Excel compresso che usa macro per scaricare ed eseguire Qbot, che Microsoft non ha rilevato.

- Il payload dannoso utilizza tecniche di aggiramento delle sandbox, anche queste non rilevate da Microsoft.

Altri esempi di ransomware non rilevati da Microsoft ricorrono a tattiche di social engineering per indurre gli utenti ad agire.

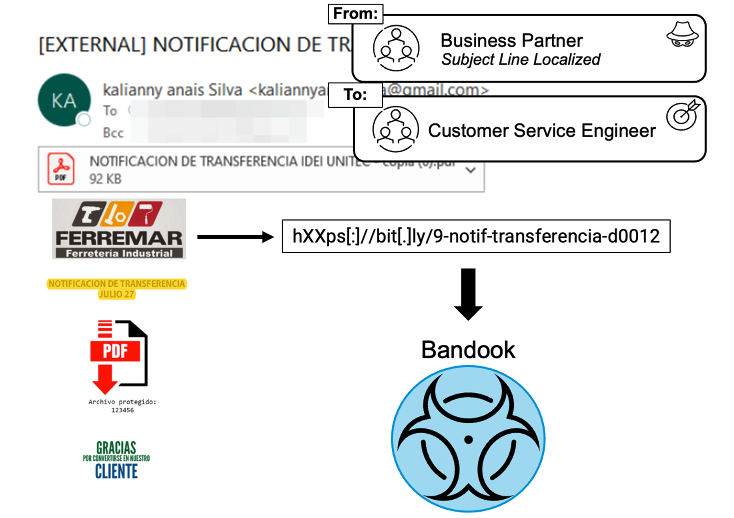

Panoramica dell’attacco del Trojan con acceso remoto Bandook tramite un documento PDF:

- Ambiente: Microsoft 365

- Categoria di minaccia: allegato

- Tipi di attacco: malware come broker di accesso iniziale per il ransomware

- Obiettivo: ingegnere del servizio clienti

Figura 3. Attacco del Trojan con acceso remoto Bandook tramite un documento PDF

Anatomia dell’attacco:

questo attacco ransomware ha usato una varietà di esche per aggiornare le difese, tra cui l’impersonificazione, il social engineering, l’offuscamento degli URL e le tecniche di aggiramento delle sandbox:

- L’email, con un oggetto localizzato, sembra provenire da un partner commerciale con cui la vittima ha scambi regolari. Spoof intelligence di Microsoft non offre alcuna protezione contro tali minacce poiché il messaggio ha avuto origine da un account compromesso presso il partner commerciale dell’obiettivo.

- L’allegato in sé era innocuo ma conteneva un URL incorporato.

- La tattica di offuscamento dell’URL, che Microsoft non ha rilevato, reindirizzava a un URL contenente un file eseguibile compresso e protetto da password che portava al trojan con acceso remoto di Bandook.

- Il payload dannoso utilizza tecniche di aggiramento delle sandbox non rilevate da Microsoft.

Questo tipo di attacco è pericoloso per la sua natura personalizzata e per la sua distribuzione a un unico destinatario. Tuttavia gli attacchi che prendono di mira le caselle email condivise hanno maggiori probabilità di indurre gli utenti ad agire.

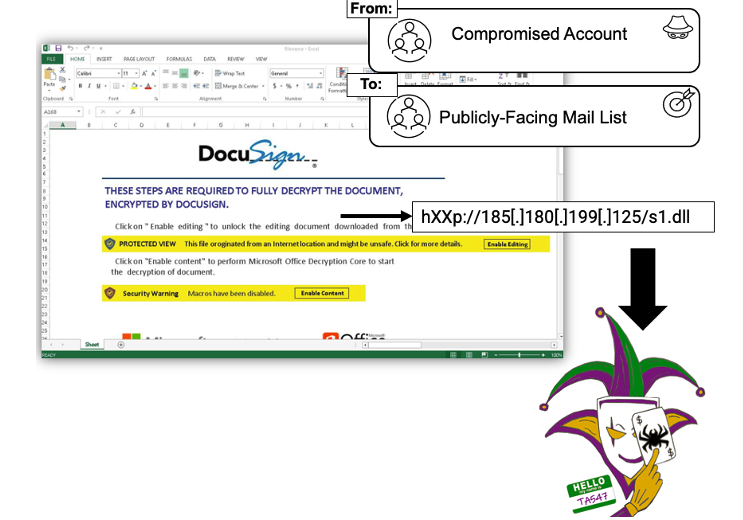

Panoramica dell’attacco di The Trick tramite un documento Excel:

- Ambiente: Microsoft 365

- Categoria di minaccia: allegato

- Tipi di attacco: malware come broker di accesso iniziale per il ransomware

- Obiettivo: mailing list pubblica

Figura 4. Attacco di The Trick tramite un documento Excel

Anatomia dell’attacco:

questo attacco ransomware ha utilizza diverse esche per aggirare le difese, tra cui analisi della reputazione e i controlli SPF e DKIM. Ha anche utilizzato tattiche di offuscamento dei file e di aggiramento delle sandbox.

- L’email proveniva da un account compromesso, che ha persone di aggirare i controlli SPF (sender policy framework) e DKIM e ha aumentato la legittimità del messaggio al destinatario. Le analisi della reputazione eseguite da Microsoft rilevano solo le minacce note. Poiché il messaggio è stato inviato a una maling list, la probabilità di interazione dell’utente con il messaggio era più elevata.

- Microsoft non ha rilevato la tattica di offuscamento integrato nel documento Excel, che ha utilizzato macro di Excel 4.0 (un formato di documento vecchio di 30 anni ancora supportato da Microsoft e facile da usare come veicolo per il malware) per scaricare The Trick.

- Il payload dannoso utilizza tecniche di aggiramento delle sandbox non rilevate da Microsoft.

Affidarsi a una soluzione di sicurezza dell’email “accettabile” può esporti a un rischio maggiore di attacchi ransomware sulla tua rete.

Come Proofpoint blocca il ransomware

Prima di tutto è importante notare che Proofpoint avrebbe rilevato e bloccato tutti i messaggi presentate negli esempi di cui sopra e impedito la loro distribuzione.

Proofpoint è il primo e unico fornitore a offrire una soluzione integrata, end-to-end, per combattere il ransomware. Abbiamo sviluppato tecniche di rilevamento multi-livello per proteggerti dalle minacce in costante evoluzione. I documenti dannosi noti vengono bloccati automaticamente, mentre gli allegati sconosciuti vengono analizzati in un ambiente sandbox. Questo contrasta i tentativi di elusione che sfruttano documenti protetti da password, allegati con URL incorporati e file compressi.

I nostri componenti di machine learning progettati per proteggere gli URL e gli allegati si basano sui nostri set di dati unici, che derivano da fonti mondiali e dalla distribuzione delle nostre soluzioni di protezione contro il principale vettore delle minacce in diverse aziende incluse nelle classifiche Fortune 100, Fortune 1000 e Global 2000 superiori a quelle di qualsiasi altro fornitore di soluzioni di sicurezza.

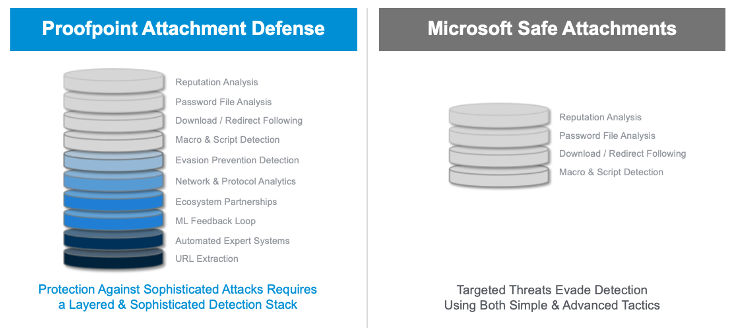

Figura 5. Confronto tra Proofpoint Attachment Defense e la funzione allegati sicuri di Microsoft

Raccomandazioni per prevenire gli attacchi ransomware

Con la sua piattaforma Threat Protection, Proofpoint adotta un approccio multi-livello contro gli attacchi ransomware e quindi offre un numero maggiore di livelli di protezione alle aziende. Questi livelli includono le nostre eccellenti funzionalità di isolamento, autenticazione, formazione e correzione automatica.

Quando si tratta di phishing, non c’è una soluzione rapida per bloccare questa minaccia in continua crescita, ed per questo che è indispensabile una soluzione di protezione multi-livello e integrata. Proofpoint sfrutta inoltre il machine learning e tecnologie avanzate di sandboxing per bloccare, oltre agli attacchi BEC,il phishing, i ladri di account e molte altre minacce.

Per saperne di più su come Proofpoint può bloccare queste e altre minacce nel tuo ambiente grazie alla piattaforma Proofpoint Threat Protection visita questa pagina. Puoi anche prenotare una valutazione gratuita delle minacce legate all’email.