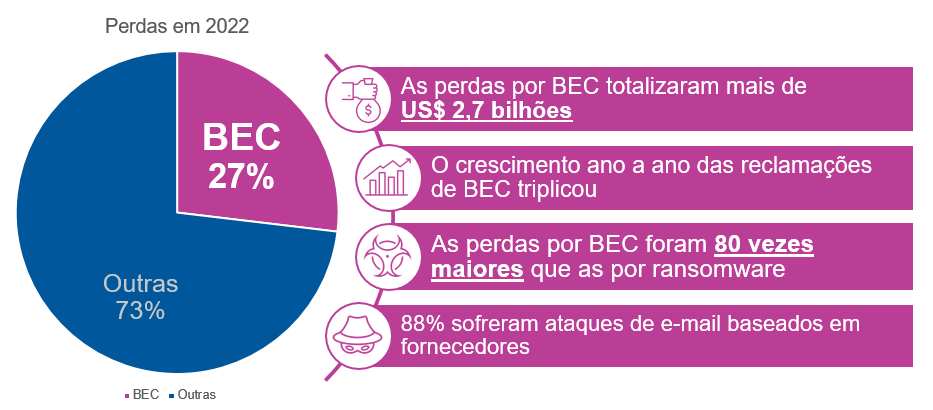

O comprometimento de e-mail corporativo (BEC) foi, claramente, uma estratégia eficaz para fraudadores em 2022. No ano passado, as empresas perderam mais de US$ 2,7 bilhões devido a essas fraudes, segundo o mais recente Internet Crime Report (Relatório sobre crimes de Internet), produzido pelo Internet Crime Complaint Center (IC3) do FBI. Foram US$ 300 milhões a mais que em 2021.

Essas perdas foram quase 80 vezes maiores que as associadas a ransomware. De fato, os relatórios IC3 do FBI apontam que as fraudes de BEC representaram impressionantes 27% de todas as perdas financeiras relacionadas a crimes cibernéticos no ano passado. Além disso, o custo médio de cada incidente aumentou —de US$ 120.000 em 2021 para US$ 124.000.

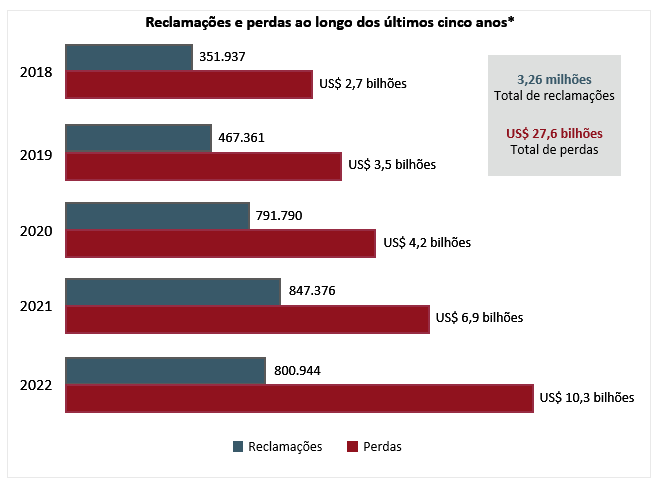

Houve menos reclamações ao IC3 do FBI em 2022 (800.944 versus 847.376). Porém, as perdas totais aumentaram de US$ 6,9 bilhões para mais de US$ 10,2 bilhões. Isso representa um aumento de ano a ano de 48%.

Figura 1. Reclamações e perdas associadas a crimes cibernéticos relatadas nos últimos cinco anos. (Fonte: 2022 Internet Crime Report (Relatório de 2022 sobre crimes de Internet) do IC3 do FBI).

BEC mais predominante do que nunca — e as perdas continuam aumentando

O BEC foi uma das maiores ameaças destacadas no relatório. Em 2022, o IC3 recebeu 21.832 reclamações sobre fraudes de BEC. O crescimento das reclamações de BEC triplicou de um ano para outro, de um aumento de 3% em 2021 para um aumento de 9% em 2022. Essa tendência sugere que os ataques de BEC estão mais predominantes do que nunca.

O número de vítimas de esquemas de BEC também aumentou de um ano para outro — em quase 10%. A pesquisa do relatório State of the Phish de 2023 da Proofpoint ressalta essa tendência. Entrevistamos 7.500 usuários finais e 1.050 profissionais de segurança de TI de 15 países. 75% dos entrevistados afirmaram que suas organizações sofreram pelo menos um ataque de BEC em 2022.

O relatório State of the Phish também observa que países não falantes de inglês estão vendo mais ataques de BEC em seus próprios idiomas. Contudo, o inglês continua sendo o principal idioma utilizado em ataques de BEC.

Na comparação com o phishing, o BEC faz menos vítimas. No entanto, as perdas financeiras causadas pelo BEC podem ser significativamente maiores. Isso se deve ao fato de que as fraudes de BEC são altamente direcionadas e frequentemente causam perdas financeiras maiores, mesmo com um volume pequeno.

Figura 2. As fraudes de BEC representaram 27% de todas as perdas financeiras relacionadas a crimes cibernéticos denunciados por empresas no ano passado. (Fonte: 2022 Internet Crime Report (Relatório de 2022 sobre crimes de Internet) do IC3 do FBI).

Fraudadores com táticas mais sofisticadas

Esquemas de BEC comuns incluem e-mails de fornecedores comprometidos, solicitações de valores altos em cartões de presente, redirecionamentos de folhas de pagamento, pedidos de informações de W-2 e fraude imobiliária. Mais recentemente, o FBI identificou fraudes sofisticadas nas quais os fraudadores:

- Convencem as vítimas a enviar fundos diretamente para plataformas de criptomoedas, nas quais os fundos podem ser transferidos rapidamente sem serem rastreados por instituições bancárias

- Visam contas de investimento das vítimas em vez de contas bancárias

- Falsificam números de telefones legítimos de empresas para confirmar dados bancários fraudulentos com as vítimas

- Usam “call centers” para enganar as vítimas, passando-se por funcionários públicos e agentes de suporte técnico e atendimento ao cliente

A Proofpoint bloqueia mais de 3 milhões de mensagens de BEC por mês. As maiores perdas associadas a incidentes de BEC — com base no que observamos — originam-se de fraudes de fatura de fornecedor.

Analisamos recentemente quase 2.000 organizações. E descobrimos que aproximadamente 88% sofreram um ataque de e-mail baseado em fornecedor ao longo de um período de sete dias em fevereiro de 2023. Essa descoberta é mais uma prova de que fornecedores agora são mais um vetor de ameaças. Infelizmente, a maioria das organizações não dispõe das ferramentas necessárias para determinar quais fornecedores ou parceiros comerciais podem ser impostores ou estar comprometidos.

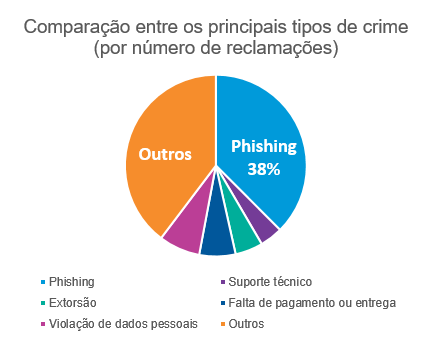

O phishing continua a dominar a lista de ameaças

Basta que uma única pessoa se deixe enganar por phishing para que criminosos cibernéticos obtenham as informações de que precisam para invadir uma organização, comprometer contas, coletar dinheiro ou fazer tudo isso. Não surpreende que o phishing continue sendo a estratégia de ataque preferencial de tantos malfeitores:

- Em 2022, 38% das reclamações ao IC3 do FBI foram relacionadas a phishing

- 84% das organizações consultadas para o relatório State of the Phish de 2023 da Proofpoint afirmaram ter sofrido pelo menos um ataque de phishing bem-sucedido

Figura 3. Comparação entre os principais tipos de crime com base no número de reclamações ao IC3. (Fonte: 2022 Internet Crime Report (Relatório de 2022 sobre crimes de Internet) do IC3 do FBI).

Os atacantes estão visando pessoas. Porém, a maioria das pessoas não têm o conhecimento e as ferramentas necessários para se defenderem contra ataques de phishing, os quais se baseiam muito em engenharia social.

A organização precisa compreender o risco pessoal e investir na proteção do vetor de ataque n⁰ 1, ou seja, o e-mail. Ela deve oferecer instrução sobre segurança a todos os seus funcionários. Ela também deve utilizar inteligência sobre ameaças para incrementar seus programas de conscientização quanto à segurança. Oferecer aos usuários um botão para denúncia de e-mails maliciosos também ajuda a protegê-los e à organização.

Muitas vítimas de ransomware não estão dispostas a vir a público

O número de incidentes de ransomware caiu 36% em 2022, com 2.385 reclamações feitas ao IC3. As perdas ajustadas desses incidentes totalizaram US$ 34,3 milhões — uma queda em relação aos US$ 49 milhões de 2021.

Esses valores podem sinalizar boas notícias. Porém, o mais provável é que se devam à relutâncias das vítimas de ransomware de denunciar esses incidentes às autoridades policiais. O relatório observa que essa relutância torna desafiador saber o verdadeiro número de vítimas de ransomware.

Considere também estas descobertas: quase dois terços (64%) das organizações consultadas para nosso relatório State of the Phish de 2023 afirmaram ter sido infectadas por ransomware em 2022. O mais alarmante é que mais de dois terços desse grupo relataram vários incidentes de infecção. Por isso estamos quase certos de que o verdadeiro número de incidentes e as perdas associadas no ano passado são muito maiores que o que está sendo relatado.

Os criminosos cibernéticos utilizam várias técnicas para infectar suas vítimas com ransomware. Segundo o relatório, os principais vetores de infecção por ransomware no ano passado foram e-mails de phishing, exploração de vulnerabilidades de software e Remote Desktop Protocol (RDP).

Muitos ataques de ransomware começam com um e-mail. Para lidar com ataques de ransomware de maneira mais eficaz, as organizações precisam se antecipar aos acontecimentos e investir em uma segurança de e-mail que bloqueie as ameaças em um estágio preliminar da cadeia de ataque. Também é importante proteger toda a cadeia de ataque, antes e depois do comprometimento.

Proteja-se contra ameaças por e-mail com uma abordagem de plataforma multicamada

O que está claro é que os atacantes continuam a visar pessoas e a explorar vulnerabilidades humanas por meio de engenharia social. E eles estão inovando constantemente. Eles estão sempre em busca de novas ferramentas e esquemas enquanto utilizam vários vetores de ameaças para visar suas vítimas.

O e-mail continua sendo o vetor de ameaças n⁰ 1. A melhor defesa é uma plataforma multicamada que disponha de uma variedade de controles de segurança. Esses controles devem ir além de um gateway de e-mail robusto e incluir autenticação de e-mail, educação para segurança, mSOAR e inteligência sobre ameaças compartilhada.

Nossa plataforma de proteção contra ameaças pode reduzir o seu risco pessoal. O Proofpoint Aegis oferece visibilidade sobre usuários e fornecedores arriscados e sobre as ameaças que visam a sua organização.

Para saber mais sobre como combater ameaças de e-mail, leia esta página.