Segundo o 16º relatório anual Data Breach Investigation Report (DBIR) da Verizon, o comprometimento de e-mail corporativo (BEC) é a maior ameaça à cibersegurança para empresas atualmente. Isso é confirmado por dados de um relatório recente do Internet Crime Complaint Center do FBI. O FBI descobriu que, no ano passado, empresas perderam mais de US$ 2,7 bilhões, somente em fraudes de BEC.

O conjunto de dados do DBIR de 2023 da Verizon analisou 16.312 incidentes de segurança ocorridos em mais de 20 setores no mundo todo. Desses incidentes, a Verizon confirmou que 5.199 foram violações de dados.

Seguem as três lições principais aprendidas com o mais recente relatório DBIR da Verizon, que oferece insights sobre BEC, engenharia social e outras tendências do setor.

Lição nº 1. Os ataques de BEC com engenharia social estão em alta

Ao longo dos últimos anos, os ataques de BEC com engenharia social cresceram consistentemente. O relatório DBIR de 2023 destaca que essa tendência não dá sinais de desaceleração. De fato, os ataques de BEC dobraram no decorrer do ano passado, representando quase 60% dos incidentes de engenharia social.

Um ataque de BEC envolve um perpetrador de ameaças utilizando e-mail ou uma campanha de e-mail para roubar dinheiro ou obter acesso a informações confidenciais de empresas. Os ataques de BEC não costumam utilizar anexos ou links com URLs maliciosos para entregar suas cargas virais perigosas. Isso torna extremamente difícil detectá-los, mitigá-los e removê-los com simples soluções complementares de segurança de e-mail. Por isso as empresas são vulneráveis a esses tipos de ataque.

Os criminosos cibernéticos têm uma ampla variedade de ferramentas e métodos à sua disposição para atacar empresas. Ainda assim, eles tendem a preferir uma abordagem testada e comprovada: a engenharia social. Os ataques de engenharia social exploram a tendência dos seres humanos de confiar uns nos outros. Os atacantes manipulam os usuários, conquistam a confiança deles e criam um senso de urgência para induzi-los a cometer erros de segurança ou a fornecer dados confidenciais.

Os ataques de engenharia social apresentam-se de várias formas. Porém, eles sempre envolvem interação com pessoas. Entre ataques comuns, podemos citar:

- Baiting

- Scareware

- Pretexting

- Phishing

- Spear phishing

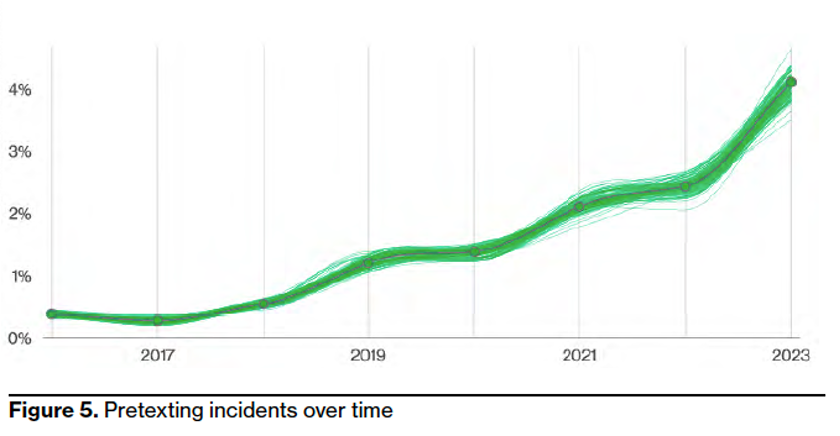

No ano passado, a Verizon descobriu que ataques de BEC baseados em pretexting quase dobraram globalmente. Pretexting é uma das táticas de engenharia social mais populares. Nesse tipo de ataque, um criminoso cibernético consegue que um usuário revele informações confidenciais por meio de uma série de mentiras bem elaboradas.

Essa fraude costuma começar com um atacante fazendo-se passar por um executivo, colega de trabalho ou outra pessoa autorizada que precisa de informações confidenciais do usuário para realizar uma tarefa específica ou crítica. O atacante começa a conquistar a confiança do usuário fazendo perguntas pessoais que confirmem a identidade do usuário, como números de documentos, endereços pessoais ou número de telefone.

O DBIR da Verizon observa que esses ataques representam atualmente mais de 50% de todos os incidentes de engenharia social. A perda média em cada incidente supera US$ 50.000. Fato relacionado: motivações financeiras estão por trás de impressionantes 94,6% de todas as violações.

Incidentes de pretexting ao longo do tempo, de 2016 a 2023. (Fonte: DBIR de 2023 da Verizon.)

Uma das razões do grande sucesso dos perpetradores de ameaças no pretexting é que as empresas simplesmente não estão preparadas para detê-los. Muitas soluções complementares de segurança de e-mail não são muito eficazes no que se refere a identificar, bloquear e remediar e-mails de BEC. Isso inclui ameaças de fornecedor, impostura e ataques orientados para telefones (TOAD).

Lição nº 2. Os perpetradores de ameaças continuam visando e explorando pessoas

Os perpetradores de ameaças não querem invadir fisicamente a sua empresa — eles querem entrar nela digitalmente. Esse é o principal motivo pelo qual os criminosos cibernéticos visam e exploram o elo mais fraco da sua infraestrutura de segurança: o seu pessoal.

Enquanto os seus profissionais de segurança e risco criam e implementam defesas de segurança mais complexas, os seus funcionários estão sob fogo cerrado. Os usuários precisam sempre fazer o certo ao encontrar diversos tipos de ataques de e-mail. Um passo em falso e a sua empresa pode vir a ser a próxima manchete sobre violações de dados.

Ano passado, a maioria das violações de dados envolveu o elemento humano ou algum tipo de erro humano, uso indevido de privilégios, credenciais comprometidas ou indivíduos sendo vitimados por ataques de engenharia social. A Verizon informa que 74% das violações de dados incluem o elemento humano.

A maioria das violações de dados (74%) inclui o elemento humano. (Fonte: DBIR de 2023 da Verizon.)

A Proofpoint é diferente de meras soluções de segurança de e-mail complementares. Nós temos mais de 20 anos de experiência analisando contextualmente ameaças a identidades, o que significa que podemos deter as ameaças rapidamente. Nossos mecanismos de detecção de ameaças utilizam inteligência artificial e autoaprendizagem para analisar os dados que coletamos de nossas implantações mundo afora, em uma escala massiva. Todo dia, analisamos mais de 2,6 bilhões de mensagens de e-mail, 49 bilhões de URLs, 1,9 bilhão de anexos, 28 milhões de contas de nuvem, 1,7 bilhão de SMSs suspeitos e mais. No total, são trilhões de pontos de dados em todos os canais digitais. Como resultado, somos capazes de identificar as ameaças de e-mail mais avançadas atualmente, inclusive BEC, ataques de engenharia social e identidades comprometidas.

O recente relatório O fator humano, 2023 da Proofpoint confirma as descobertas da Verizon de que estamos vivenciando uma “crise de identidade”. Em nossa pesquisa para o relatório O fator humano deste ano, descobrimos que “até 40% das identidades de administradores ocultos podem ser exploradas em um único passo, como redefinir uma senha de domínio para elevar privilégios. Descobrimos também que 13% dos administradores ocultos já têm privilégios de administração de domínio”.

Essas descobertas mostram que há uma necessidade crítica de medidas de segurança robustas — como treinamento para conscientização dos usuários e controles de acesso — e outras estratégias proativas para detecção e mitigação de ameaças. Tais medidas podem ajudar a manter as empresas a salvo de violações de dados, acesso não autorizado e danos financeiros e à reputação.

Lição nº 3. Credenciais roubadas e ransomware viabilizam o acesso dos atacantes

Os criminosos cibernéticos dependem muito de credenciais roubadas ou comprometidas porque estas são de fácil obtenção. Elas podem ser compradas na Dark Web ou obtidas devido à falta de higiene com senhas de usuário, o que inclui reutilização de senhas em múltiplos aplicativos (tanto corporativos quanto pessoais).

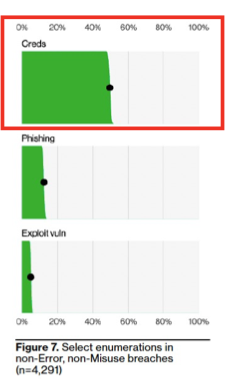

A questão é que os perpetradores de ameaças preferem o caminho mais fácil para obter acesso à rede da sua empresa. Muito frequentemente, esse caminho envolve a exploração de credenciais roubadas. O relatório DBIR da Verizon observa que credenciais roubadas ou comprometidas são a raiz de pouco mais de 50% de todas as violações.

Credenciais roubadas são o principal método utilizado por perpetradores de ameaças para acessar uma empresa. (Fonte: DBIR de 2023 da Verizon.)

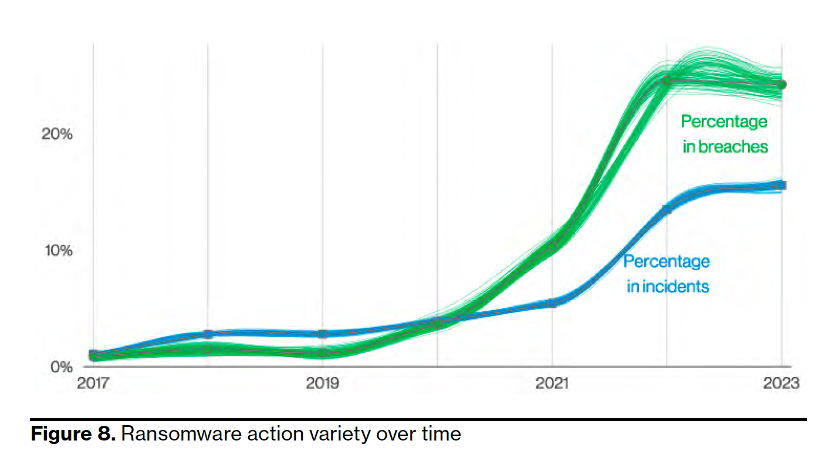

As descobertas do último relatório DBIR da Verizon mostram que o ransomware continua reinando como um dos tipos de ameaças mais presentes em violações. O ransomware é responsável por 24% de todas as violações de dados, segundo o relatório.

O ransomware é responsável por 24% de todas as violações de dados. (Fonte: DBIR de 2023 da Verizon.)

Nosso relatório State of the Phish de 2023 corrobora as descobertas da Verizon. Nossa pesquisa revelou que infecções por ransomware são comuns em empresas de todos os portes e todos os setores. No ano passado o ransomware foi tão amplamente utilizado e eficaz que 90% das empresas afetadas por ele tinham uma política de seguro cibernético. 64% das organizações infectadas por ransomware pagaram um resgate.

A principal lição aqui é que os perpetradores de ameaças utilizam um método potente de duas investidas (credenciais roubadas e ransomware) para ter acesso a aplicativos, sistemas e serviços corporativos.

Proteja sua empresa

A Proofpoint oferece uma solução de segurança de e-mail de ponta a ponta e moderna para ajudar a sua empresa a lidar com ameaças sofisticadas, como BEC, engenharia social e ataques de ransomware. É hora de quebrar a cadeia de ataque e proteger melhor pessoas e dados. Visite nossa página sobre defesa contra fraudes de e-mail para saber mais. Você também pode fazer nossa avaliação rápida e gratuita de risco para determinar o nível de preparação da sua empresa para esses tipos de ataque.

Nunca pare de aprender

O cenário de ameaças atual é dinâmico e complexo. Para acompanhá-lo, você precisa estar a par das pesquisas mais recentes do setor. Por isso, além de ler o relatório DBIR mais recente da Verizon, nós sugerimos que você confira estes recursos da Proofpoint:

- Proofpoint indicada como líder no relatório Forrester Wave™:Enterprise Email Security do 2º trimestre de 2023

- Relatório Voice of the CISO de 2023 da Proofpoint

- Relatório O fator humano de 2023 da Proofpoint

- Relatório State of the Phish de 2023 da Proofpoint

Fale conosco para saber mais sobre como a Proofpoint pode ajudar você a quebrar a cadeia de ataque.