DER VORTEIL VON PROOFPOINT

Wählen Sie für den Schutz Ihrer Mitarbeiter, Daten und KI den vertrauenswürdigen Marktführer für Cybersicherheit

Die personen- und agentenzentrierte Sicherheitsplattform von Proofpoint schützt Verbindungen zwischen Anwendern, Daten und KI-Agenten über E-Mail, Cloud und Collaboration-Tools.

Erleben Sie die Vorteile von Proofpoint

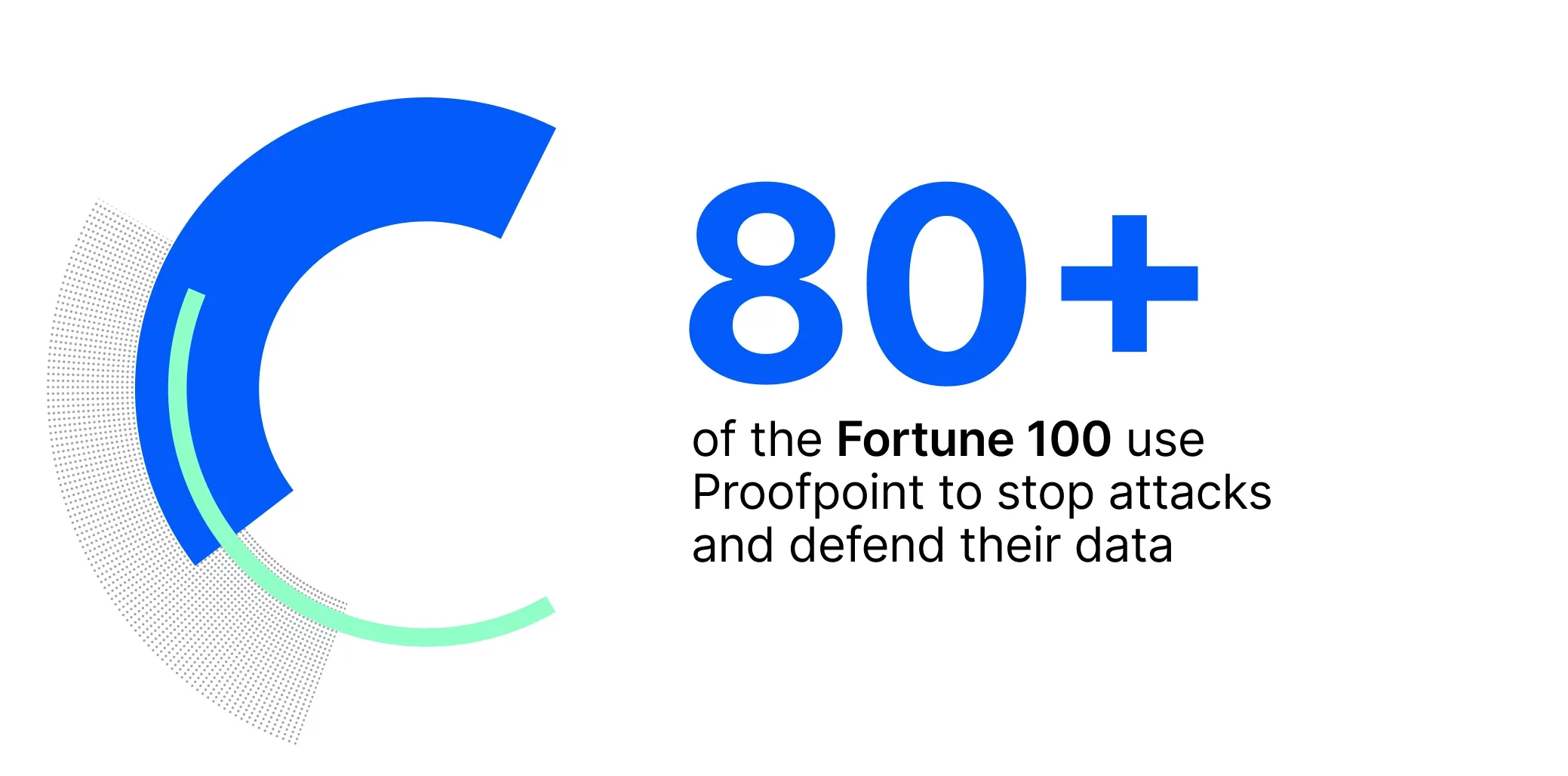

Erstklassiger Schutz für jedes Unternehmen

Proofpoint ist ein vertrauenswürdiger Partner für mehr als 80 Prozent der Fortune 100, über 10.000 große Unternehmen sowie für Millionen kleinerer Firmen und stoppt Bedrohungen, verhindert Datenverlust und sichert moderne Collaboration-Umgebungen ab.

Erfahren Sie, wie Proofpoint im Vergleich zur Konkurrenz abschneidet

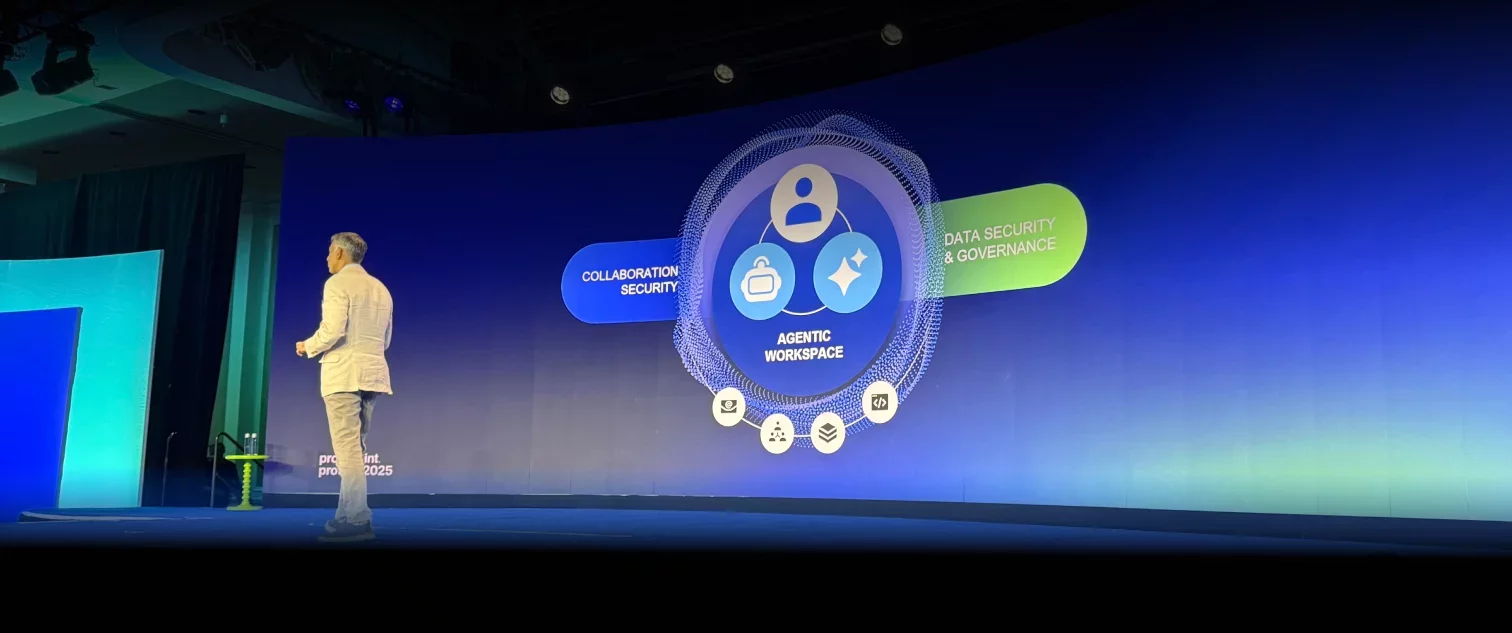

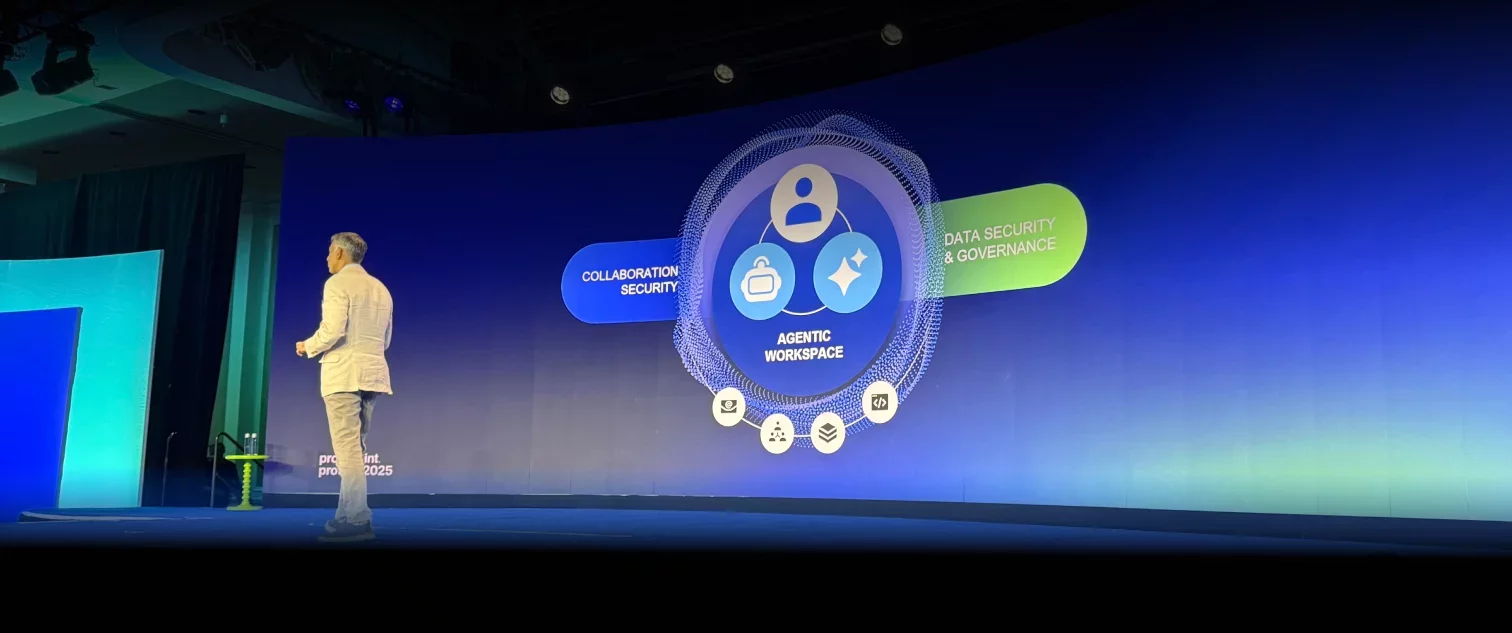

Innovative Sicherheit zum Schutz agentenbasierter Arbeitsplätze

Menschen bleiben die Hauptursache für Cybersicherheitsvorfälle, und heute verschärfen KI-Agenten dieses Risiko mit Maschinengeschwindigkeit, wodurch neue Möglichkeiten für Fehler, Datenverlust und Compliance-Verstöße entstehen.

Proofpoint hat immer Menschen geschützt, und jetzt erweitert unsere personen- und agentenzentrierte Sicherheitsplattform den Schutz auf jede Interaktion zwischen Menschen, Daten und KI-Agenten. Wir bieten Kontrolle, Compliance und die Freiheit, Innovationen ohne Kompromisse einzuführen. Mit Proofpoint können Sicherheitsverantwortliche schnell und sicher agieren, um das volle Potenzial ihres Unternehmens zu entfalten.

Die wichtigsten Gründe, warum Kunden Proofpoint wählen

Stoppt unermüdlich Bedrohungen, die anderen entgehen

Unsere Lösungen stoppen 99,999 % der E-Mail- und Cloud-Bedrohungen und verhindern zuverlässig Datenlecks durch Anwender, Agenten und öffentliche GenAI-Websites.

Innovation, die niemals aufhört

Eine jahrzehntelange Führungsposition bei KI-basierter Erkennung und Automatisierung, jetzt noch leistungsfähiger mit Proofpoint Satori™.

Unübertroffene Transparenz, unterstützt durch weltweite Bedrohungsdaten

Kein anderer Anbieter hat eine globale Plattform, die E-Mails, Cloud-Umgebungen und Collaboration-Tools abdeckt. Wir analysieren täglich mehr als 100 Milliarden Datenpunkte und jährlich 3,4 Billionen E-Mails. Dies gibt Ihnen wichtige Einblicke und Transparenz zum Stoppen hochentwickelter Bedrohungen.

Vertrauenswürdig und bei Kunden beliebt

Tausende Rezensenten weltweit vertrauen auf Proofpoint, sodass wir von Gartner, G2 und TrustRadius für exzellente Sicherheit als Marktführer ausgezeichnet wurden.

Nahtlose Integration

Integrieren Sie sich mit führenden Ökosystem-Partnern wie Microsoft, Google, CrowdStrike, SentinelOne und anderen.

Maximaler ROI

Reduzieren Sie Komplexität und Kosten mit einer integrierten Lösung, die 237 % ROI und mehr als 6,1 Millionen USD an Einsparungen erzielt.

Bewährte Ergebnisse und anerkannte Führungsposition

Konsequent hoch bewertet in den Bereichen E-Mail-Sicherheit, Datensicherheit sowie Compliance und in nahezu allen wichtigen Analystenrankings als Marktführer ausgezeichnet.

Das sagen unsere Kunden

LEADER

|

CUSTOMER'S CHOICE

|

LEADER

|

|

LEADER, OUTPERFORMER

|

LEADER, FAST MOVER

|

TOP PLAYER

|

|

Leader

|

|

Nächste Schritte Nutzen Sie das volle Potenzial Ihres Unternehmens

Demo anfordern

Erfahren Sie, wie unsere integrierte Plattform Ihnen hilft:

-

Cyberangriffe zu stoppen

-

Datenverluste zu verhindern

-

Menschliche Risiken in Ihrer gesamten Umgebung zu reduzieren