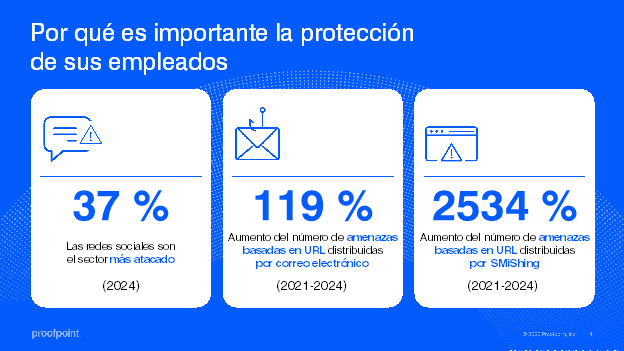

Las herramientas digitales utilizadas en el entorno laboral actual ya no se limitan al correo electrónico. Los ciberdelincuentes aprovechan ahora las herramientas de colaboración, las relaciones con los proveedores y la naturaleza humana para burlar las defensas y comprometer las cuentas. Esta nueva serie de cinco entradas de blog intenta arrojar luz sobre estas nuevas tácticas de ataque y presenta nuestro enfoque global para proteger a los usuarios.

En el primer artículo, analizamos cómo un ciberdelincuente decidido puede prosperar en un entorno labora en constante cambio. En este segundo artículo, analizaremos por qué plataformas como Microsoft Teams, Slack y Zoom son la nueva primera línea de los ciberataques, y qué puede hacer para protegerlas.

El nuevo campo de batalla: las plataformas de mensajería y colaboración

Las organizaciones actuales confían en las herramientas de mensajería y colaboración para impulsar la productividad y conectar a los equipos distribuidos. Sin embargo, a medida que las empresas recurren a estas plataformas, los ciberdelincuentes encuentran nuevas formas de explotarlas. Las amenazas ya no se limitan al correo electrónico. Los ciberdelincuentes se dirigen ahora a estas herramientas con ataques de phishing, malware y usurpaciones de cuentas. ¿Por qué atacan estos canales digitales? Sencillamente porque es una nueva forma de llegar a sus empleados.

Para seguir el ritmo de la evolución de las amenazas, las organizaciones deben dotar a todas sus plataformas del mismo nivel de protección que el correo electrónico.

Los ciberdelincuentes son implacables, y su objetivo está claro: las personas.

¿Cómo explotan los ciberdelincuentes estas plataformas y por qué son tan vulnerables?

Curiosamente, la mayoría de las plataformas de mensajería y colaboración no disponen de funciones de seguridad nativas para detectar y bloquear las URL maliciosas utilizadas en el phishing y otros ataques. El uso de múltiples plataformas por parte de los empleados expone a las empresas a una serie de riesgos:

- Aplicaciones de mensajería, como Messenger, WhatsApp y Snapchat

- Herramientas de colaboración, como Microsoft Teams, Slack y Zoom

- Redes sociales, como LinkedIn, Instagram, Facebook y X

Por ello, los ciberdelincuentes utilizan estas plataformas para lanzar sofisticados ataques. Para ello, explotan el comportamiento “instintivo” de los empleados:

- Confianza innata en las plataformas internas. A menudo, los empleados asumen que los mensajes enviados a través de herramientas de colaboración son legítimos porque parecen proceder de compañeros. Los ciberdelincuentes se aprovechan de esta confianza para hacerse pasar por miembros de los equipos de TI o directivos.

- Presión de la comunicación instantánea. A diferencia del correo electrónico, las aplicaciones de mensajería instantánea fomentan las respuestas rápidas. Por lo tanto, es más probable que los empleados reaccionen sin tomarse el tiempo de comprobar previamente los enlaces o las solicitudes. Los ciberdelincuentes aprovechan esta urgencia para presionar a los usuarios para que compartan sus datos de acceso, realizar pagos o hacer clic en enlaces maliciosos.

Ejemplo de ataque en Microsoft Teams

El ataque que se ilustra a continuación es un ejemplo real de cómo los ciberdelincuentes atacan a los usuarios de Microsoft Teams.

Paso 1: La distracción — envío masivo de mensajes de suscripción

Todo empieza con el caos. El objetivo del envío masivo de mensajes de suscripción es bombardear la bandeja de entrada del usuario con miles de correos electrónicos ficticios, para confundirlo y distraerlo.

Paso 2: El señuelo — falso soporte de TI

Aprovechando el caos, el ciberdelincuente lanzó su ataque. Se hace pasar por miembro del equipo de soporte informático y envía un mensaje invitando al usuario a solucionar urgentemente el problema, acompañado de una URL maliciosa.

Este es un ejemplo de mensaje que podría enviar:

“La seguridad de su cuenta se ha visto comprometida. Haga clic aquí para comprobar sus datos de acceso y poder corregir su problema”.

Paso 3: El clic — robo de credenciales

Como el usuario está convencido de la legitimidad de la solicitud enviada por el servicio de asistencia informática, hace clic en el enlace e introduce sus credenciales, comunicándoselas sin saberlo al ciberdelincuente.

Paso 4: El compromiso — acceso total

El ciberdelincuente tiene ahora acceso total, no solo a la cuenta del usuario, sino a toda la organización, lo que pone en peligro datos y sistemas críticos.

Proteja sus herramientas de mensajería y colaboración

Acabamos de describir un ejemplo real de cómo los ciberdelincuentes se aprovecharon de Microsoft Teams. Veamos ahora cómo puede proteger sus aplicaciones de correo electrónico y colaboración con Proofpoint Collab Protection.

Esta solución amplía la protección contra el phishing a las URL maliciosas distribuidas a través de cualquier plataforma de mensajería, colaboración o redes sociales. Gracias a nuestra avanzada plataforma de inteligencia sobre amenazas Proofpoint Nexus®, Proofpoint Collab Protection comprueba la reputación de las URL en tiempo real. Además, la solución bloquea las URL maliciosas cuando se hace clic en ellas. Así podrá estar seguro de que sus usuarios están protegidos contra ataques avanzados de phishing donde y cuando lo necesiten.

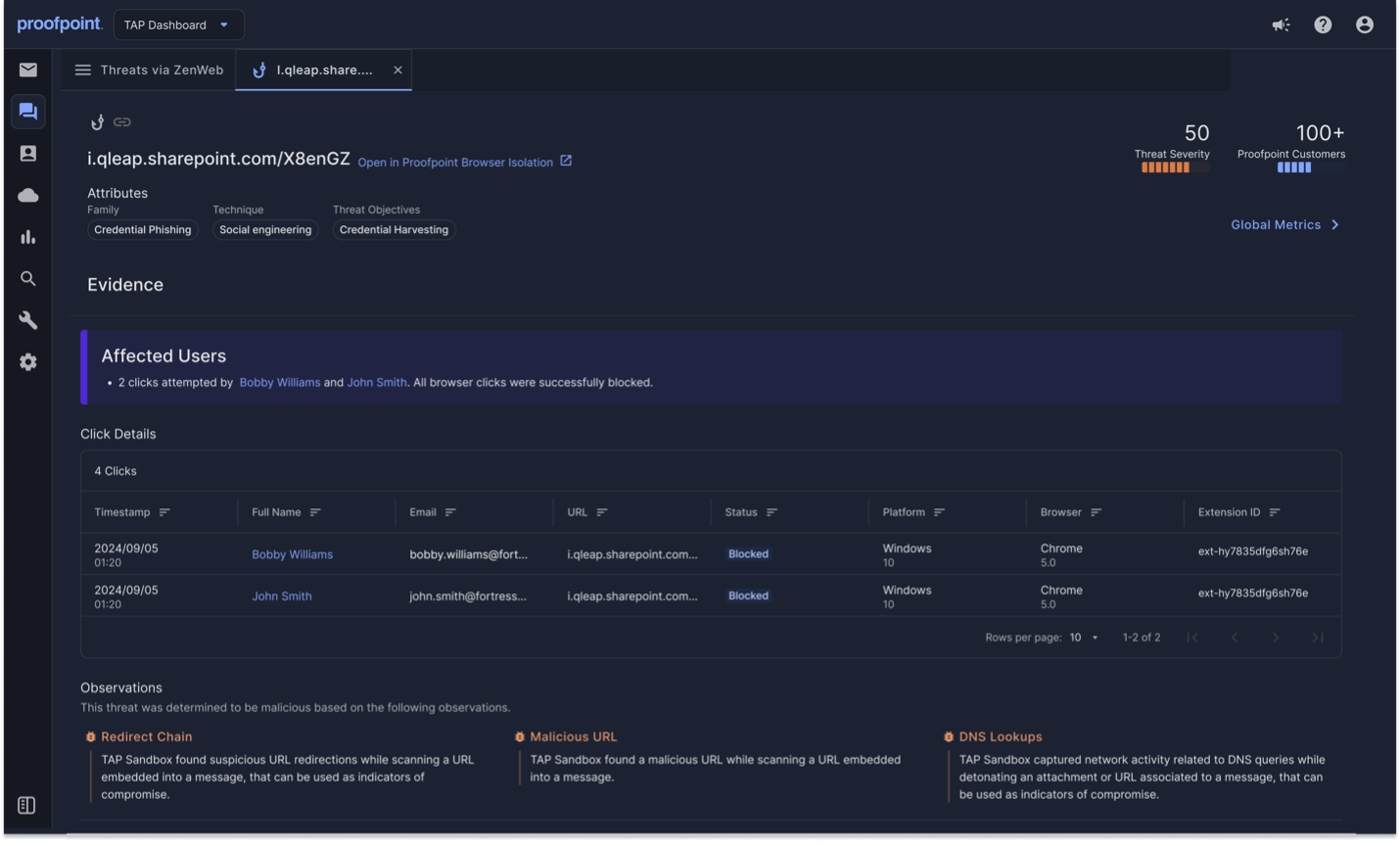

Investigación digital detallada de las amenazas de phishing de Proofpoint Collab Protection.

Proteja a sus empleados de las URL maliciosas

Funcionamiento. Cuando un empleado hace clic en un enlace sospechoso compartido en una aplicación de mensajería o colaboración, Proofpoint Collab Protection evalúa automáticamente la seguridad del enlace comprobando la reputación de la URL en tiempo real. Si la URL se identifica como maliciosa, Proofpoint Collab Protection bloquea automáticamente el acceso a la URL. Esto evita que los usuarios interactúen con sitios web o contenidos peligrosos, tanto si se accede a las URL desde un ordenador de sobremesa como si lo hace desde un dispositivo móvil.

Obtenga visibilidad multicanal de las amenazas de phishing

Proofpoint Collab Protection proporciona información exhaustiva en tiempo real. Cuando un empleado hace clic en un enlace sospechoso compartido en una aplicación de mensajería o colaboración, identifica automáticamente al usuario que hico clic en la URL. También identifica el dispositivo desde el que se originó la URL (ordenador de sobremesa o móvil) y determina si el enlace malicioso ha sido bloqueado.

Proofpoint Collab Protection unifica la información de seguridad del entorno de correo electrónico, así como de las aplicaciones de mensajería y colaboración. Con esta visibilidad multicanal de las amenazas, los equipos de TI y de seguridad pueden supervisar y responder más rápidamente a las amenazas de phishing a través de diversos canales digitales, como el correo electrónico, Microsoft Teams, Slack, Zoom e incluso SMS.

Tras haber visto cómo Proofpoint Collab Protection puede ayudar a proteger sus herramientas de mensajería y colaboración, veamos ahora una serie de mejores prácticas recomendadas para reforzar la seguridad de estas plataformas.

Mejores prácticas recomendadas para proteger sus plataformas de mensajería y colaboración

La ampliación de la superficie de ataque contribuye a la aparición de nuevas vulnerabilidades en su seguridad. Esta son algunas de las mejores prácticas para reforzar sus plataformas de mensajería y colaboración en un mundo digital fragmentado:

- Protección contra el phishing más allá del correo electrónico. El phishing no se limita al correo electrónico, ¿por qué debería hacerlo su protección? Para mantener a salvo a su personal, su solución debe protegerlo dondequiera que trabajen. Equípese con una protección que analiza la reputación de las URL en tiempo real para bloquear los enlaces maliciosos en el momento de hacer clic, dondequiera que aparezcan: en el correo electrónico, la mensajería instantánea o las aplicaciones de colaboración. No se limite a proteger su entorno de correo electrónico: proteja todos los canales que aprovechan los ciberdelincuentes.

- Inteligencia de amenazas y telemetría mejoradas. Puede evitar posibles filtraciones de datos detectando proactivamente las amenazas de phishing e identificando y bloqueando las URL antes de que los usuarios hagan clic en ellas. Asegúrese de que su solución de protección incluye actualizaciones globales continuas para que pueda adaptarse en tiempo real a los cambios en las tácticas de ataque. Esto permitirá a su organización ir un paso por delante de las amenazas emergentes. Además, una solución capaz de clasificar con precisión las amenazas limita los falsos positivos, permitiendo a los equipos de seguridad concentrarse en los riesgos reales sin ser molestados innecesariamente.

- Amplia cobertura de las herramientas de mensajería y colaboración. Opte por una protección universal, diseñada con un enfoque de despliegue independiente de las aplicaciones. Así puede estar seguro de que todas sus plataformas de mensajería y colaboración son seguras desde el primer día. La prevención de las amenazas de phishing en tiempo real debe estar perfectamente integrada en todas sus aplicaciones y dispositivos, con el fin de eliminar las lagunas de seguridad. Este enfoque garantiza un despliegue más rápido, con una carga de trabajo reducida para el equipo de TI. Además, se beneficiará de una protección completa frente a las amenazas, sin que se vea afectada la productividad de sus empleados.

- Visibilidad multicanal de las amenazas. Los ataques de phishing pueden producirse en cualquier lugar. Por eso necesita una visibilidad total. Cuando tiene acceso a informes sobre la actividad de las amenazas de phishing en todos los canales digitales, dispone de una visibilidad total en tiempo real de los ataques dirigidos contra su organización. Esto acelera las investigaciones, permitiéndole responder más rápida y eficazmente a las amenazas. Si se mantiene un paso por delante de las amenazas de phishing, dondequiera que se produzcan, puede reducir los riesgos y reforzar la protección de sus empleados y de su empresa.

- Protección en cualquier momento y lugar. Las amenazas de phishing no respetan las horas de oficina, y tampoco debería hacerlo su solución de protección de herramientas de colaboración. La protección en tiempo real contra las amenazas de phishing le permite mantener a salvo a sus empleados en la oficina, en casa o de viaje. Con funciones de seguridad integradas en ordenadores de sobremesa y dispositivos móviles, puede proteger a los empleados de las amenazas cambiantes, en cualquier momento y lugar.

Proteja a sus empleados con una seguridad centrada en las personas

Con la expansión de los entornos de trabajo digitales, los ciberdelincuentes seguirán atacando a los particulares. Aunque el correo electrónico sigue siendo el principal vector de amenaza, los ciberdelincuentes están explotando nuevos canales como plataformas de mensajería, plataforma de colaboración, aplicaciones cloud y servicios de intercambio de archivos. Esta situación ha conducido a la fragmentación del panorama de la seguridad, que ahora se compone de productos aislados, lo que se traduce en mayores costes operativos y un número cada vez mayor de fallos de seguridad. Aquí es donde puede ayudar Proofpoint.

Proofpoint Prime Threat Protection ofrece una solución de defensa completa contra todas las amenazas existentes y emergentes centradas en las personas. Combina una amplia gama de protecciones para ayudarle a optimizar la prevención de amenazas. Estas son algunas de las características de la solución:

- Detección precisa de amenazas: ayuda a prevenir una amplia gama de amenazas.

- Protección de cuentas optimizada con inteligencia artificial: protege frente a la usurpación cuentas y las cuentas de proveedores comprometidas.

- Formación específica basada en los riesgos: ayuda los usuarios a tomar decisiones más seguras ante las amenazas.

- Protección antiphishing en todas las plataformas: bloquea los enlaces maliciosos en múltiples plataformas.

- Protección contra la usurpación de identidad: protege su marca frente a la suplantación de la identidad.

- Gestión del riesgo asociado a las personas: identifica los usuarios de alto riesgo, y automatiza los controles de seguridad adaptables.

Con Proofpoint Prime, puede proteger mejor a sus empleados y su empresa reduciendo la pérdida de vigilancia provocada por la proliferación de alertas gracias a una detección de amenazas extremadamente precisa, y aumentar la eficacia gracias a la información detallada sobre riesgos y a los flujos de trabajo de seguridad automatizados. En combinación con las preintegraciones y la inteligencia de amenazas compartida, ayuda a sus equipos de TI y de seguridad a acelerar los despliegues al tiempo que reduce los costes al eliminar las soluciones aisladas que no están integradas en su organización.

Más información sobre Proofpoint Prime.

Permanezca atento para obtener más información

En nuestro próximo artículo, analizaremos los riesgos que plantean la suplantación de la identidad y la suplantación de dominios (“domain spoofing”), así como la manera de protegerse frente a estas amenazas.