Las herramientas digitales utilizadas en el entorno laboral actual ya no se limitan al correo electrónico. Los ciberdelincuentes aprovechan ahora las herramientas de colaboración, las relaciones con los proveedores y la naturaleza humana para burlar las defensas y comprometer las cuentas. Esta nueva serie de cinco entradas de blog intenta arrojar luz sobre estas nuevas tácticas de ataque y presenta nuestro enfoque global para proteger a los usuarios.

En este primer artículo, analizamos las acciones de Alex, un ciberdelincuente muy motivado, que decide aprovecharse de víctimas demasiado confiadas en el vertiginoso entorno de trabajo digital actual.

Conozca al atacante, un ciberdelincuente decidido que nunca se rinde.

Le llamaremos Alex. Se trata de una organización ciberdelictiva dirigida como una empresa: con método, paciencia y amplia experiencia. No está interesado en una victoria rápida, sino a largo plazo, pues sabe que una sola cuenta comprometida puede darle acceso a sistemas sensibles, datos financieros y redes corporativas.

¿Su último objetivo? Una empresa de servicios financieros cuyos empleados, partners y clientes se comunican y colaboran a través de diversos canales como Slack, Teams, SMS y Zoom, como en muchas otras empresas actuales.

Entornos de trabajo digitales expuestos a riesgos.

Los usuarios de este ecosistema empresarial confían naturalmente en las herramientas de colaboración que utilizan a diario. Alex sabe exactamente cómo explotar esta confianza. Por otra parte, es consciente de que la seguridad desplegada por muchas organizaciones para proteger sus sistemas de correo electrónico es cada vez más robusta.

Las organizaciones, especialmente las protegidas por Proofpoint, se benefician de la protección contra amenazas impulsada por IA, que incluye el análisis avanzado del lenguaje, la detección de comportamientos anómalos de los usuarios, el análisis de datos complejos y el aprendizaje automático adaptativo. Como resultado, los ataques tradicionales de phishing por correo electrónico son mucho menos eficaces que en el pasado. Alex sabe que para triunfar tiene que adaptar su estrategia. En lugar del correo electrónico, decidió centrar sus esfuerzos en Microsoft Teams. Si consiguen engañar a un solo directivo, pueden robar las credenciales de inicio de sesión, saltarse la autenticación multifactor (MFA) y desplazarse lateralmente dentro de la organización.

Por eso es esencial un enfoque de la seguridad multicapa. De hecho, como descubriremos, ningún control de seguridad por sí solo puede detener a un atacante tan decidido como Alex.

Paso 1: Identificación del objetivo perfecto (reconocimiento)

Así que Alex se puso manos a la obra. A través de LinkedIn, las redes sociales, ChatGPT, comunicados de prensa, ofertas de empleo y registros reglamentarios, identifica una organización, elabora su organigrama para encontrar posibles lagunas y, a continuación, selecciona el objetivo que le parece más interesante.

Tras investigar un poco, Alex dio con el escenario ideal:

- En un comunicado de prensa de un partner, descubrió que la organización se había asociado con un proveedor externo de RR. HH. para externalizar este servicio.

- Identifica su objetivo: Rachel, la directora financiera. Tiene un alto nivel de habilitación y acceso a datos sensibles.

Paso 2: Creación del señuelo perfecto (suplantación de la identidad e instrumentalización)

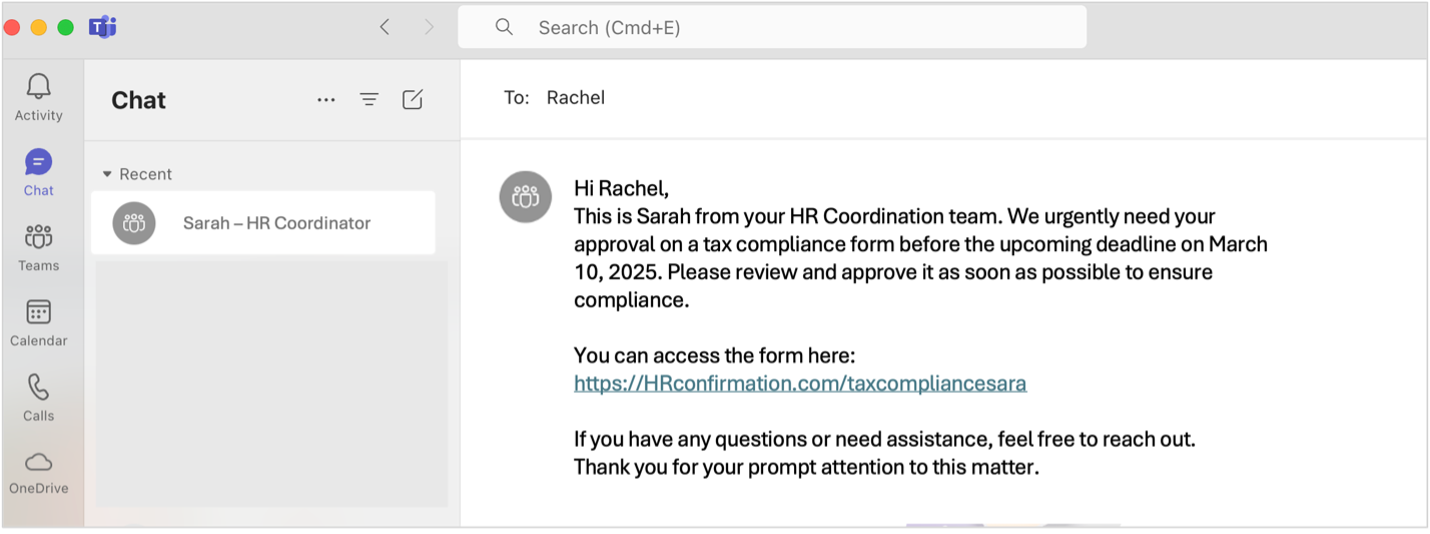

Alex es consciente de que el correo electrónico no funcionará en esta empresa porque está protegido por Proofpoint Email Protection. Así que crea un inquilino ficticio de Microsoft 365 y una cuenta falsa de proveedor de RR. HH. haciéndose pasar por el proveedor externo. Envía a Rachel un mensaje en Teams, supuestamente del proveedor de RR. HH., pidiéndole que apruebe un ajuste de la declaración de la renta antes de que finalice el plazo.

El mensaje parece perfectamente legítimo:

- Utiliza la imagen de la marca y un dominio similar al del verdadero proveedor de servicios de RR. HH.

- Se refiere a un plazo fiscal real.

- Incluye un enlace malicioso disfrazado de documento seguro.

Mensaje de Teams fraudulento.

Rachel, que está algo abrumada por sus declaraciones trimestrales, hace clic en el enlace e introduce sus datos de inicio de sesión de Microsoft 365 en una página de inicio de sesión falsa.

Paso 3: Toma de control (compromiso de la cuenta)

La organización de Rachel ha implementado la autenticación multifactor (MFA). Pero Alex tiene una herramienta para evitarlo. Aunque la página de phishing ha capturado los datos de inicio de sesión de Rachel, Alex todavía tiene que saltarse la MFA para completar la usurpación de la cuenta. Afortunadamente (para él), está utilizando un conocido kit de phishing de intermediario (adversary-in-the-middle) optimizado por Tycoon 2FA. Este kit le permite interceptar los datos de acceso de Rachel y apoderarse del token MFA cuando los introduce. Rachel, convencida de que simplemente había validado su conexión y enviado el formulario correctamente, continuó con su jornada de trabajo. No se da cuenta de que Alex tiene ahora acceso completo a su cuenta de Microsoft 365.

Paso 4: Finalización del ataque (escalamiento de privilegios, desplazamiento lateral e impacto)

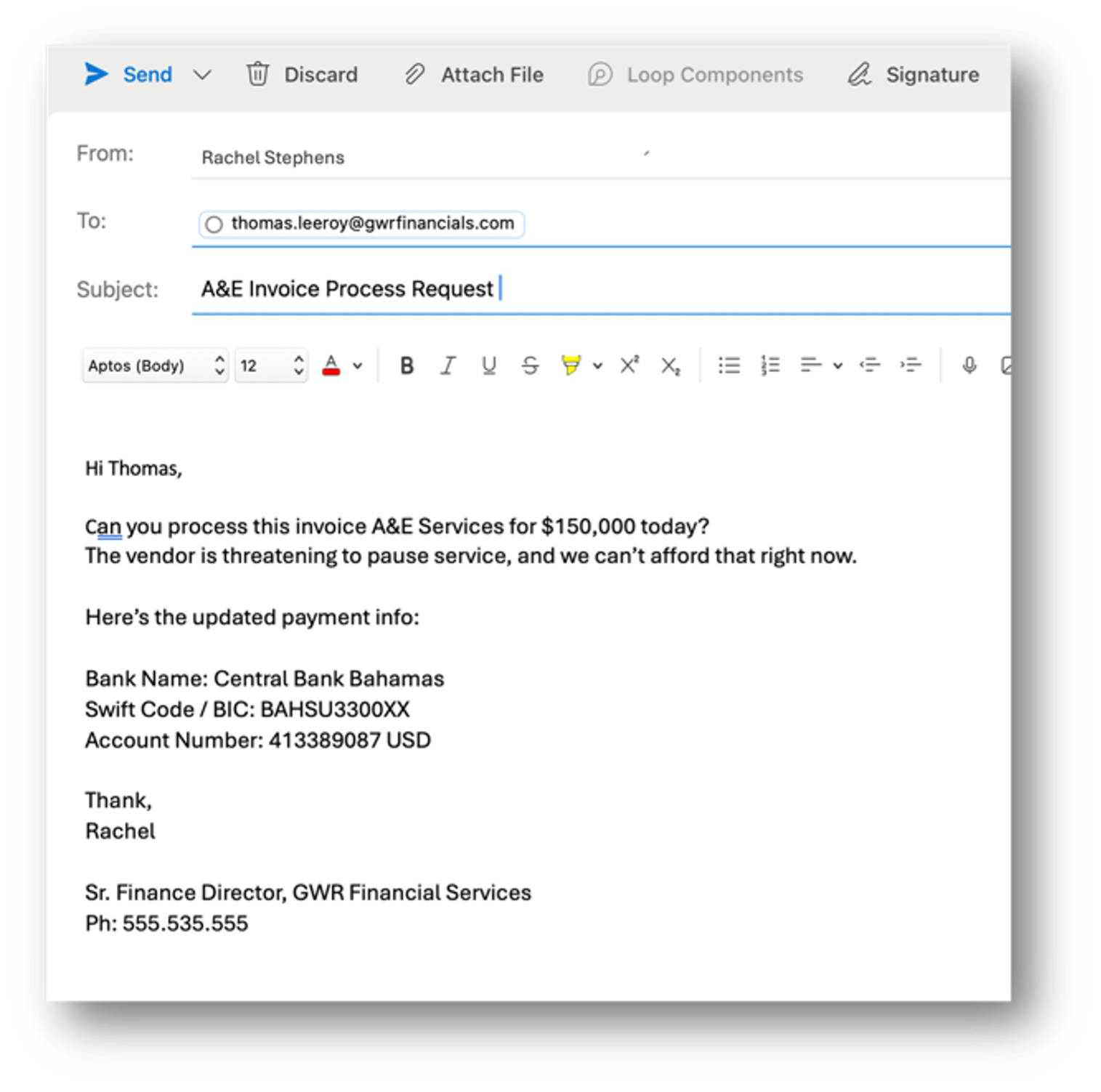

Ahora que Alex tiene el control de la cuenta de Rachel, puede empezar a hacer daño. Obtener el acceso inicial es solo el primer paso. Su objetivo es escalar privilegios, ampliar el acceso, afianzarse de forma duradera en el sistema, cometer diversos fraudes, robar dinero y filtrar datos valiosos. Alex utiliza entonces la identidad de Rachel para engañar a otros empleados. Envía correos electrónicos a sus colegas de cuentas a pagar pidiéndoles que realicen varios pagos urgentes a proveedores.

Ejemplo de mensaje de phishing utilizado por un ciberdelincuente.

Como el mensaje procede de un colega de confianza, el miembro del equipo contable que lo recibe no lo duda ni un segundo. Realizó la transferencia y, sin saberlo, ingresó los fondos directamente en la cuenta de Alex en el extranjero.

Alex también sabe que en cuanto la organización tenga conocimiento de un problema, revocará el acceso. Para garantizar su permanencia en la red durante más tiempo, crea nuevos métodos de autenticación y añade su propio dispositivo como opción de conexión de confianza. También utiliza la cuenta de Rachel para tomar el control de otras cuentas internas. Aquí es precisamente donde fallan muchos equipos de seguridad. Aunque finalmente detecten la conexión maliciosa inicial, sin un análisis de comportamiento más profundo no podrán comprender la magnitud del ataque. Así que todavía están un paso por detrás de Alex.

Conclusión: la continua expansión del entorno laboral está creando cada vez más oportunidades que los ciberdelincuentes pueden explotar.

Los ciberdelincuentes como Alex son muy conscientes de que las empresas de hoy en día se comunican y colaboran a través de muchos canales, como el correo electrónico, Microsoft Teams, Slack, aplicaciones cloud y muchos otros. Su ambición no se limita a enviar un único correo electrónico de phishing y cruzar los dedos. Saben que si un ataque falla, acabarán encontrando otro punto de entrada. Además, para aumentar sus posibilidades de éxito, han diversificado sus tácticas y ahora utilizan el robo de identidad y las cuentas de proveedores comprometidas para abusar de la confianza de los usuarios. También utilizan tácticas probadas, como la ingeniería social, para manipular el comportamiento humano.

La protección multicapa del correo electrónico sigue siendo un aspecto clave de la protección personal y corporativa. Sin embargo, debe complementarse con una solución global, centrada en las personas y capaz de gestionar todos los riesgos asociados:

- Ampliación de la protección de los usuarios más allá del correo electrónico. La prevención de amenazas debe abarcar todos los canales de comunicación digital: Microsoft Teams, Slack, Zoom, redes sociales y SMS. Al bloquear las amenazas antes de que lleguen a los usuarios, puede facilitar las cosas a los empleados que no tienen tiempo de examinar todos los mensajes que reciben.

- Protección global de la marca y los proveedores. Los ataques exitosos dependen de la confianza. Necesita proteger la reputación digital y la fiabilidad de su empresa. En otras palabras, debe eliminar los dominios falsos, las cuentas fraudulentas de proveedores y los ataques de suplantación de la identidad dirigidos a sus clientes, partners y empleados.

- Identificación y notificación de amenazas por personal formado. Aunque disponga de una protección contra amenazas de última generación capaz de bloquear la mayoría de los ataques, algunos conseguirán colarse en la red. En este caso, sus empleados constituyen una línea de defensa fundamental. La formación en materia de seguridad debe ser continua y adaptarse constantemente. Esto garantizará que su personal siga siendo resiliente frente a las amenazas en constante evolución.

- Detección precoz y neutralización de las cuentas comprometidas. Por último, aunque consiga frustrar los ataques por correo electrónico lanzados por los ciberdelincuentes, estos no se darán por vencidos. Disponen de otras opciones para comprometer las cuentas, como ataques de intermediario (adversary-in-the-middle), ataques por fuerza bruta y ataques de ingeniería social contra los servicios de asistencia. En estos casos, la detección precoz y la intervención son esenciales para limitar las consecuencias.

Conclusión

En resumen, los equipos de seguridad deben plantearse las siguientes preguntas:

- ¿Estamos consiguiendo bloquear las amenazas antes de que lleguen a nuestros empleados en todos los canales digitales?

- ¿Somos capaces de proteger las relaciones de confianza dentro de nuestro ecosistema de comunicación corporativa?

- ¿Estamos tomando las medidas necesarias para garantizar que nuestros empleados sean capaces de identificar y denunciar los ataques?

- ¿Podemos detectar las cuentas comprometidas e intervenir antes de que causen daños importantes?

Si no está seguro de poder responder afirmativamente a estas preguntas, es hora de revisar su estrategia. En los próximos artículos de nuestra serie, desglosaremos las capas esenciales de la protección frente a amenazas ampliadas, la protección frente al robo de identidad, la resiliencia de los usuarios y la protección frente a la usurpación de cuentas para mostrar cómo las organizaciones pueden ir un paso por delante de los ciberdelincuentes.

Proteja a sus empleados con una seguridad centrada en las personas

Con la expansión de los entornos de trabajo digitales, los ciberdelincuentes seguirán atacando a los particulares. Aunque el correo electrónico sigue siendo el principal vector de amenaza, los ciberdelincuentes están explotando nuevos canales como plataformas de mensajería, plataforma de colaboración, aplicaciones cloud y servicios de intercambio de archivos. Esta situación ha conducido a la fragmentación del panorama de la seguridad, que ahora se compone de productos aislados, lo que se traduce en mayores costes operativos y un número cada vez mayor de fallos de seguridad. Aquí es donde puede ayudar Proofpoint.

Proofpoint Prime Threat Protection ofrece una solución de defensa completa contra todas las amenazas existentes y emergentes centradas en las personas. Combina una amplia gama de protecciones para ayudarle a optimizar la prevención de amenazas. Estas son algunas de las características de la solución:

- Detección precisa de amenazas: previene una amplia gama de amenazas.

- Protección de cuentas optimizada con inteligencia artificial: protege frente a la usurpación cuentas y las cuentas de proveedores comprometidas.

- Formación específica basada en los riesgos: ayuda los usuarios a tomar decisiones más seguras ante las amenazas.

- Protección antiphishing en todas las plataformas: bloquea los enlaces maliciosos en múltiples plataformas.

- Protección contra la usurpación de identidad: protege su marca frente a la suplantación de la identidad.

- Gestión del riesgo asociado a las personas: identifica los usuarios de alto riesgo, y automatiza los controles de seguridad adaptables.

Con Proofpoint Prime, estará mejor equipado para proteger a sus usuarios y su empresa. La solución reduce la pérdida de vigilancia provocada por la proliferación de alertas gracias a una detección de amenazas extremadamente precisa, aumenta la eficacia gracias a la información detallada sobre los riesgos y automatiza los flujos de trabajo de seguridad. En combinación con las preintegraciones y la inteligencia de amenazas compartida, ayuda a sus equipos de TI y de seguridad a acelerar los despliegues al tiempo que reduce los costes al eliminar las soluciones aisladas que no están integradas en su organización.

Para obtener más información sobre Proofpoint Prime, consulte nuestra página web sobre Prime Threat Protection.

Permanezca atento para obtener más información

En nuestro próximo artículo de blog, analizaremos por qué plataformas como Microsoft Teams, Slack y Zoom son la nueva primera línea de los ciberataques, y qué puede hacer para protegerlas.