En nuestra serie de blogs “Neutralización de ciberseguridad del mes”, analizamos las tácticas en constante evolución de los ciberdelincuentes actuales y vemos cómo Proofpoint ayuda a las empresas a reforzar sus defensas del correo electrónico para proteger a las personas frente a las amenazas emergentes.

En los últimos años, las criptomonedas han pasado de ser una inversión de nicho a un ecosistema financiero dominante. Esta evolución no está exenta de inconvenientes. Las criptomonedas atraen ahora a los ciberdelincuentes, que aprovechan el uso generalizado de los activos digitales para cometer sofisticados fraudes. En 2023, las criptodirecciones ilícitas recibieron al menos 46 100 millones de dólares, frente a nuestra previsión inicial de 24 200 millones. Esto pone de relieve la velocidad a la que se multiplican los ataques relacionados con las criptomonedas.

El anonimato percibido y la naturaleza descentralizada de las criptomonedas las hacen atractivas para los ciberdelincuentes. Estas características les facilitan el robo de activos financieros de sus víctimas utilizando patrones de ataque preexistentes que son habituales en el panorama del phishing.

Los ciberdelincuentes utilizan la automatización, el engaño y técnicas avanzadas de ofuscación para extorsionar millones a objetivos desprevenidos. En este artículo, echamos un vistazo a una campaña de fraude con criptomonedas y examinamos cómo funciona.

La situación

En enero de 2025, los investigadores de Proofpoint identificaron una campaña de phishing credenciales a gran escala dirigida a entusiastas de las criptomonedas y otros usuarios desprevenidos. El ataque utilizaba un señuelo vinculado a bitcoin y afirmaba que los destinatarios no habían retirado sus criptoganancias de un servicio de minería automatizado. Los mensajes instaban a los destinatarios a actuar de inmediato para evitar la pérdida de fondos, con el fin de crear una sensación de urgencia y animar a las víctimas a hacer clic en los enlaces maliciosos.

Detectamos esta amenaza no sólo en los datos de nuestros clientes, sino también detrás de las defensas de otros cinco participantes en el Magic Quadrant de Gartner para la protección del correo electrónico durante nuestra rápida evaluación del riesgo del correo electrónico. Esto pone de relieve la sofisticación del ataque y demuestra la eficacia de nuestras capacidades avanzadas de detección de amenazas para identificar las que eluden las herramientas de seguridad tradicionales.

La amenaza: ¿cómo se produjo el ataque?

Veamos cómo se desarrolló el ataque:

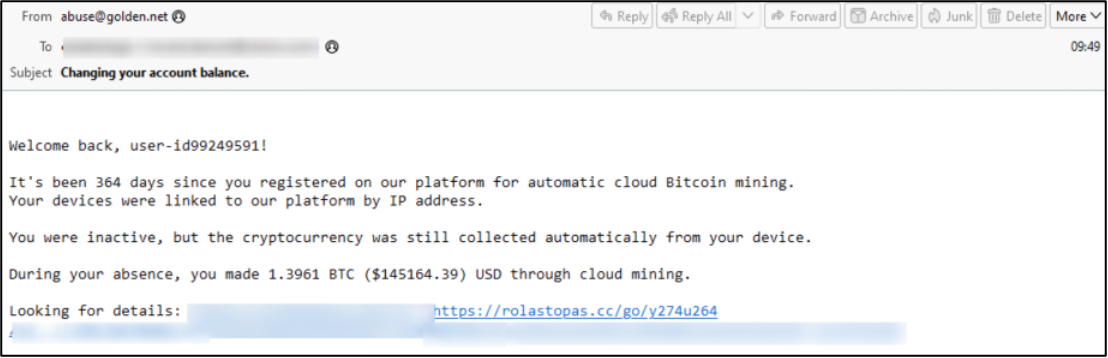

1. Preparar el señuelo. Los ciberdelincuentes crearon una serie de correos electrónicos que imitaban fielmente una notificación legítima de un servicio de minería de criptomoneda. Estos mensajes afirmaban que el destinatario había acumulado un saldo considerable de bitcoins a través de la minería automatizada en la nube, e instaban al destinatario a actuar de inmediato para retirar sus fondos antes de que su cuenta fuera bloqueada permanentemente.

Señuelo de phishing utilizado por los ciberdelincuentes

Para hacer los mensajes aún más creíbles, los ciberdelincuentes los personalizaban con un ID de usuario inventado y referencias a una dirección IP supuestamente asociada a los dispositivos de la víctima. Los mensajes también incluían un enlace directo a una página de retirada de fondos. Se utilizaron acortadores de URL y múltiples redireccionamientos para ocultar el verdadero destino.

El objetivo de los ciberdelincuentes era crear una sensación de urgencia y emoción para incitar a la víctima a actuar sin sospechar nada y, en última instancia, a divulgar sus credenciales.

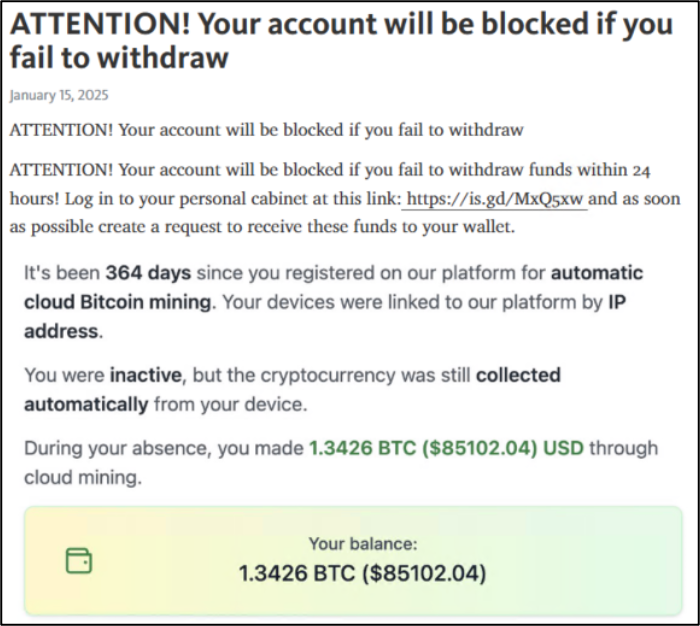

Otro señuelo utilizado por los ciberdelincuentes

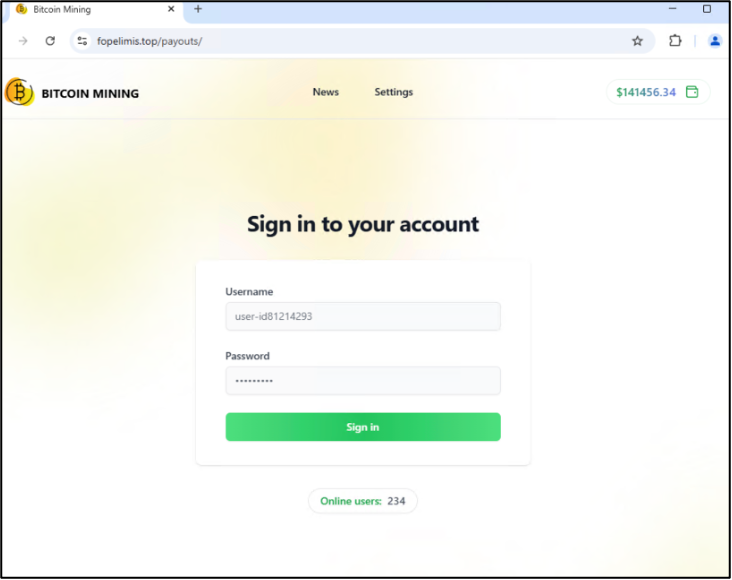

2. Morder el anzuelo. Si el destinatario hacía clic en el enlace, se le redirigía a una serie de URL ofuscadas para acabar en una falsa página de inicio de sesión a un servicio de criptominería. Era casi imposible diferenciar esta página de las de plataformas de criptomonedas legítimas. La imagen de marca, los detalles del saldo de la cuenta y los elementos interactivos se diseñaron para convencer a la víctima de la autenticidad de la página.

Página falsa de servicios de criptomonedas diseñada para imitar plataformas legítimas

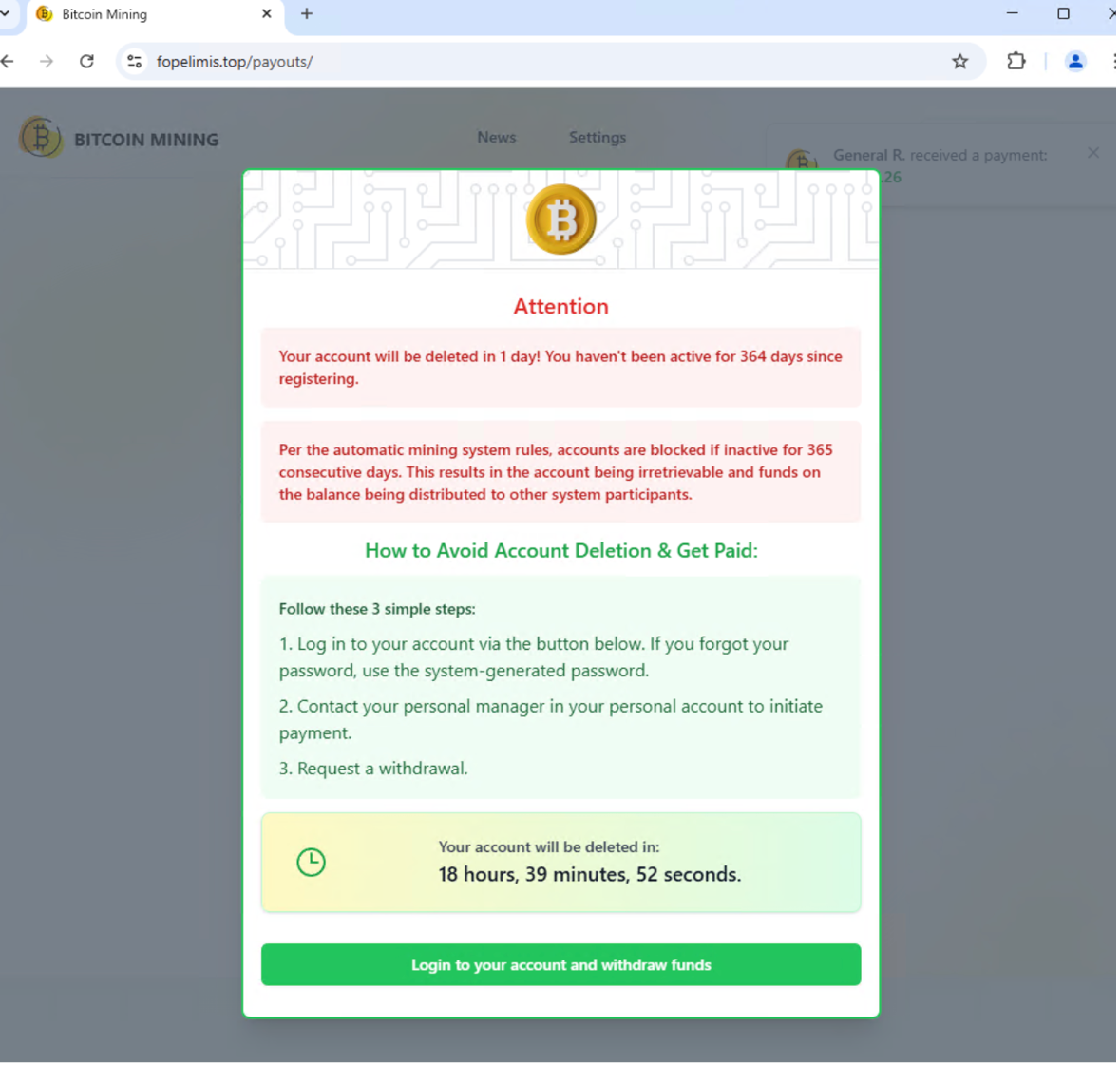

Para retirar sus bitcoines, se invitaba a los usuarios a iniciar sesión con sus datos de acceso. Una vez introducidos, fueron inmediatamente a parar a las manos del ciberdelincuente. A continuación, se guiaba a la víctima a través de un proceso de retirada falso, durante el cual se le pedía que pagara una pequeña “comisión de transferencia” antes de acceder a sus fondos.

Esta etapa tenía dos objetivos:

- Permitía al ciberdelincuente comprobar que la víctima estaba dispuesta a realizar transacciones financieras, lo que la convirtió en un objetivo más atractivo.

- Animaba a la víctima a transferir voluntariamente fondos adicionales y enriquecer aún más al ciberdelincuente.

Cuando la víctima se dio cuenta del fraude, sus datos de acceso ya habían sido filtrados. Si su monedero de bitcoines estaba vinculado a su cuenta, probablemente ya le habían vaciado el saldo.

Página de inicio de sesión falsa

3. Filtración de credenciales de acceso y fondos. Una vez robados, las credenciales de la víctima:

- Se utilizaban directamente para acceder a sus cuentas de criptomonedas reales y vaciar sus fondos.

- Se vendían en la Internet oscura (Dark Web) a otros ciberdelincuentes que podrían explotarlas para hacerse con fondos adicionales.

El dominio gestionado por el ciberdelincuente que alojaba el falso servicio de criptominería solía desaparecer en cuestión de días u horas para evitar su detección. Los bitcoiness robados se blanquearon rápidamente a través de diversos servicios, o transfirieron a varias carteras para difuminar el rastro de las transacciones. Esto hacía casi imposible que las víctimas recuperaran sus activos.

4. Intensificación del ataque. La campaña se dirigió a miles de destinatarios (incluidos más de 1000 clientes de Proofpoint). Se dirigía a entusiastas de las criptomonedas y a personas que probablemente habían interactuado anteriormente con plataformas de minería de criptomonedas. Los ciberdelincuentes probablemente utilizaron kits de phishing automatizados para generar y distribuir los correos electrónicos. Estos kits garantizaban la coherencia de los distintos mensajes y evitaban que pequeñas variaciones pasaran desapercibidas.

Los correos electrónicos de phishing utilizaban una redacción convincente y una sensación de urgencia para animar a los destinatarios a actuar de inmediato. Las líneas de asunto utilizadas incluían:

- “Se requiere acción inmediata: ¡recupera 1,39 BTC antes de que sea demasiado tarde

- “URGENTE: tu saldo de criptomonedas está a punto de desaparecer - ¡Retira tus bitcoines ahora!”.

- “Último aviso: ¡tus ganancias de BTC se esfumarán en 24 horas!

Cada variación del mensaje reforzaba la sensación de miedo y emoción, lo que aumentaba las posibilidades de que las víctimas hicieran clic en el enlace de phishing. Los correos se enviaban desde direcciones y dominios aleatorios, lo que dificultaba su bloqueo por parte de los filtros de seguridad. Además, el uso de acortadores de URL y redireccionamientos múltiples ayudó a los ciberdelincuentes a eludir los mecanismos de detección automática.

Mensaje urgente y convincente

La detección: ¿cómo identificó Proofpoint este ataque?

Proofpoint utiliza una amplia gama de técnicas de detección de amenazas. La IA es una piedra angular de nuestra plataforma Nexus, que combina IA semántica y basada en el comportamiento, aprendizaje automático e inteligencia de amenazas desarrollada por investigadores. Todas estas tecnologías trabajan juntas para crear una defensa multicapa capaz de detectar y neutralizar mensajes y contenidos maliciosos procedentes de amenazas muy sofisticadas y en constante evolución.

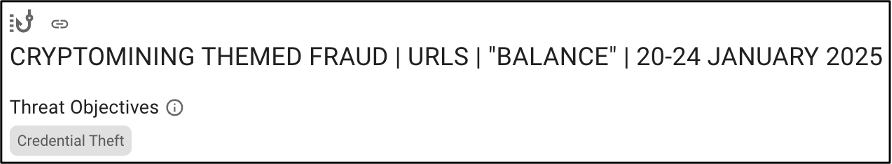

Campaña de phishing en el panel de Proofpoint Targeted Attack Protection (TAP)

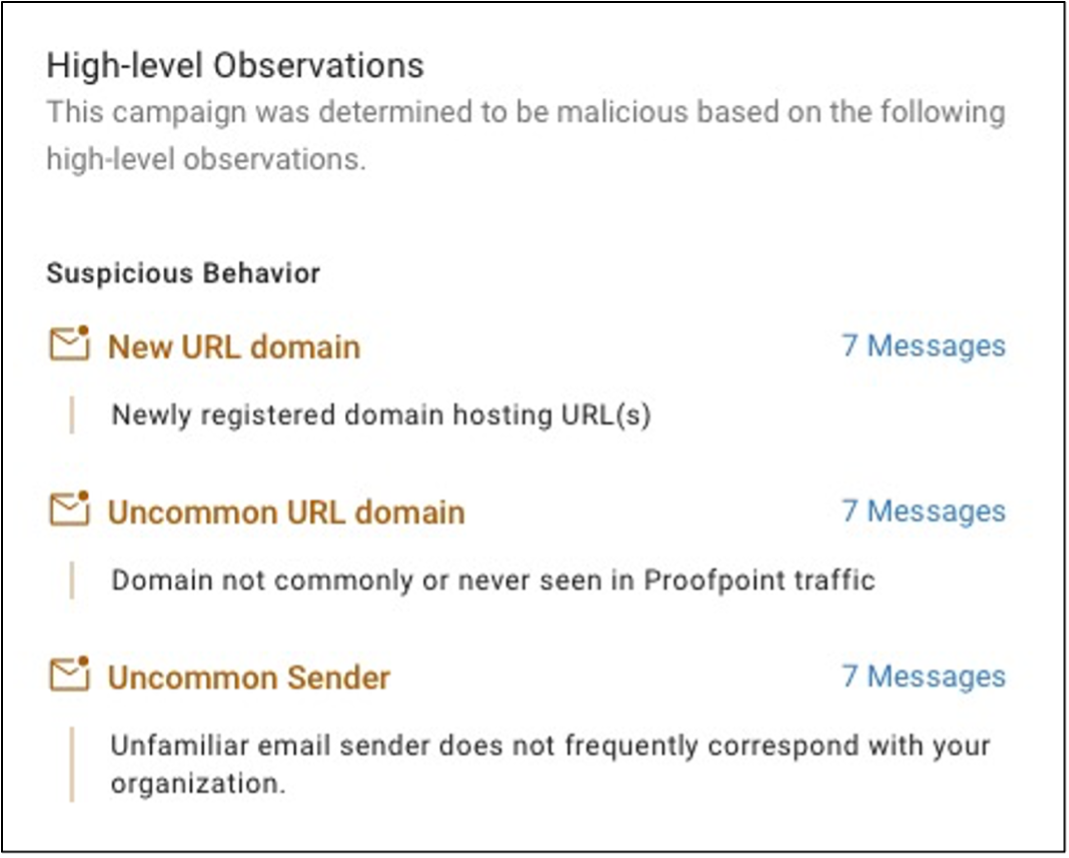

Esta campaña ha sido identificada como maliciosa por Proofpoint Nexus basándose en las siguientes observaciones:

- Comportamiento sospechoso. Los correos procedían de remitentes desconocidos y contenía enlaces a dominios registrados recientemente; dos indicadores clave de intentos de phishing.

- Nuevos dominios URL. Las URL de phishing estaban alojadas en dominios registrados recientemente, una táctica utilizada habitualmente por los ciberdelincuentes para evitar ser detectados por los sistemas de seguridad.

- Dominios URL inusuales. Los dominios utilizados en el ataque rara vez se habían observado en el tráfico de Proofpoint, lo que corroboró la hipótesis de la intención maliciosa.

- Remitentes infrecuentes. Los remitentes de correo electrónico eran desconocidos y, por lo general, no se correspondían con empleados de las empresas objetivo, lo que reforzaba las sospechas.

- Intención inferida por IA. Proofpoint Nexus Language Model (LM) determinó que la intención de los correos electrónicos era engañar a los destinatarios basándose en el análisis semántico, la estructura y los indicadores contextuales comúnmente asociados a las campañas de phishing. El modelo de IA identificó estos correos electrónicos como intentos de recopilar datos de acceso y robar activos financieros.

- Peticiones sospechosas. La página de phishing pedía las credenciales de inicio de sesión e invitaba a los usuarios a pagar una “tasa de transferencia” antes de recibir sus supuestos bitcoines. Este intento de fraude en varias fases podría estar relacionado con tácticas conocidas utilizadas en estafas de phishing con motivaciones económicas.

Entre el 5 de enero y el 9 de febrero de 2025, esta campaña se dirigió a más de 5400 clientes. No se entregó ningún mensaje a nuestros usuarios. Proofpoint los detectó y bloqueó todos.

Resumen de los indicios utilizados por Proofpoint para detectar la campaña

La corrección: lecciones aprendidas

Debe tomar medidas proactivas para protegerse contra este tipo de campañas de phishing. Algunos consejos:

- Forme a los usuarios sobre los señuelos de “dinero gratis”. Los usuarios deben comprender lo comunes que son estos señuelos y la importancia de desconfiar de los mensajes no solicitados, sobre todo de los que utilizan acortadores de URL y redireccionamientos múltiples. La formación de concienciación en seguridad puede ayudar a cambiar el comportamiento de los empleados a lo largo del tiempo, haciéndoles más vigilantes y proactivos.

- Ayude a los usuarios a reconocer los patrones de ataque. Enseñe a los usuarios a identificar las tácticas, técnicas y procedimientos utilizados habitualmente en los ataques de phishing, incluidas páginas de destino alojadas en plataformas gratuitas en la nube, dominios falsos, plazos urgentes, etc.

- Anime a los usuarios a denunciar y bloquear a los remitentes sospechosos. Debe enseñar a los usuarios a denunciar actividades sospechosas a sus equipos del centro de operaciones de seguridad (SOC). A continuación, deben bloquear a los remitentes de correos electrónicos de phishing y eliminar rápidamente este tipo de mensajes.

- Considere la posibilidad de bloquear los dominios de nivel superior. Los dominios de primer nivel se asocian a menudo con actividades maliciosas. Dominios como .cc y .top en el perímetro de la red deben ser bloqueados, a menos que sean necesarios para fines comerciales.

Proofpoint ofrece protección centrada en las personas

A medida que evoluciona el panorama de las criptomonedas, también lo hacen las tácticas de los ciberdelincuentes. Para proteger sus activos digitales frente a sofisticadas campañas de fraude, es esencial mantenerse informado e implementar medidas de seguridad robustas.

El objetivo de los ciberataques son las personas. Por eso Proofpoint apuesta por una seguridad centrada en las personas. Nuestra atención al factor humano garantiza que nuestras soluciones integrales sean capaces de proteger a las personas y las empresas frente a las amenazas actuales, en constante cambio. Este enfoque guía todo lo que hacemos, desde la recopilación de información avanzada sobre amenazas hasta la formación de los usuarios y el desarrollo de medidas de seguridad adaptables.

Obtenga más información sobre Proofpoint Threat Protection o lea nuestro resumen de la solución.

Consulte nuestra serie “Neutralización de ciberseguridad del mes”

Para saber más sobre cómo Proofpoint bloquea los ataques avanzados, consulte nuestros artículos anteriores de esta serie:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023)

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques mediante códigos QR multicapa (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Contrarrestar los ataques de malware DarkGate desde la playa (julio de 2024)

- Ataque de phishing de credenciales para obtener datos de ubicación del usuario (agosto de 2024)

- Prevención de estafas de suplantación de la identidad de proveedores (septiembre de 2024)

- Cuando el malware SocGholish mantuvo atemorizado al sector sanitario (octubre de 2024)

- Prevención del compromiso del correo electrónico de proveedores en el sector público (noviembre de 2024)

- Cómo consiguió Proofpoint bloquear un ataque de phishing de Dropbox (diciembre de 2024)

- Un proveedor de electricidad al borde del desastre por un ataque de phishing a su firma electrónica (enero de 2025)