Parte 2 de 3 de la serie

En esta serie de blogs de tres partes, exploramos los temas prácticos que los profesionales de TI y seguridad deben conocer para luchar contra el ransomware. En nuestra entrada anterior, cubrimos las tendencias recientes del ransomware que están cambiando el panorama global del ransomware y dificultando a las empresas seguir el ritmo. En este post, desglosamos los ataques de ransomware en ocho etapas básicas para ayudar a los equipos de seguridad a entender, conceptualizar y comunicar mejor cómo se desarrollan los ataques.

A pesar de un breve descenso, los ataques de ransomware vuelven a aumentar, con un incremento interanual del 62 %. Además, generan enormes pérdidas económicas: según un estudio realizado para IBM Security, el coste medio de un ataque de ransomware es de 4,5 millones de dólares, sin incluir el rescate. Mientras tanto, los atacantes se centran en crear herramientas y tácticas más sofisticadas para burlar las defensas de las empresas, acceder a cuentas y filtrar datos confidenciales.

Y aunque los atacantes encuentren constantemente nuevas formas de burlar la ciberseguridad, eso no significa que sus tácticas sean totalmente impredecibles. Esto se debe a que todos los ataques de ransomware suelen seguir la misma secuencia básica de eventos. A continuación se detallan las ocho fases de un ataque de ransomware de éxito.

Descripción general de la cadena de ataque

En la mayoría de los ataques de ransomware, los delincuentes siguen estas ocho etapas:

- Reconocimiento

- Compromiso inicial

- Persistencia

- Recopilación de información

- Escalamiento de privilegios

- Desplazamiento lateral

- Ejecución (antes del lanzamiento del ataque)

- Impacto final (el resultado)

Descripción general de las ocho etapas de un ataque de ransomware.

Etapa 1: Reconocimiento

Esta primera fase puede implicar varios tipos diferentes de actividades por parte de los ciberdelincuentes. Los grupos de ransomware pueden analizar redes en busca de máquinas con vulnerabilidades no corregidas. O, como en el caso del reciente ataque de día cero MOVEit, vinculado al ransomware Clop, un grupo puede estar buscando un fallo específico e investigar en consecuencia. Y en un pequeño número de casos, los grupos de ransomware pueden poner su punto de mira en un objetivo específico que consideren especialmente lucrativo e investigarlo para identificar debilidades y recopilar datos clave sobre sistemas y vulnerabilidades.

A continuación incluimos algunas de las técnicas incluidas en esta etapa:

- Ingeniería social. Ejemplos de tácticas de ingeniería social incluyen mensajes de correo electrónico de phishing, pretexting, llamadas telefónicas o interacción en persona. Los ciberdelincuentes utilizan estas tácticas para conocer mejor a sus víctimas.

- Análisis de red. Los ciberdelincuentes utilizan herramientas de análisis de red para encontrar sistemas de red expuestos. Esto incluye el análisis de puertos, vulnerabilidades y descubrimiento de redes.

- Inteligencia de fuentes abiertas (OSINT). Los atacantes utilizan herramientas OSINT para obtener más información sobre sus objetivos. Recopilan estos datos de sitios web, redes sociales y otras fuentes públicas.

Etapa 2: Compromiso inicial

La aparición de los intermediarios de acceso inicial (Initial Access Broker) permite a muchos operadores de ransomware saltarse esta etapa. Estas operaciones de malware a gran escala utilizan principalmente un método de tipo “spray and pray”, enviando millones de mensajes maliciosos con la esperanza de que alguien se deje engañar y descargue su malware. Con los volúmenes de que se trata, incluso un porcentaje de éxito muy pequeño puede dar lugar a una buena cantidad de máquinas infectadas. A continuación, los intermediarios de acceso inicial se asocian con operadores de ransomware para obtener una parte de los beneficios o vender el acceso al mejor postor.

El papel fundamental de los intermediarios de acceso inicial en el ecosistema moderno del ransomware es una prueba más de que las personas, más que la tecnología, son la vulnerabilidad clave para la mayoría de las organizaciones. Según Verizon, el 74 % de los ciberataques son activados por humanos. Los ciberdelincuentes dependen de las personas para ejecutar su código o hacer clic en un enlace malicioso que da lugar a un compromiso inicial.

Los ciberdelincuentes se centrarán en la obtención de un acceso a la red del objetivo utilizando los siguientes vectores de ataque y estrategias:

- Mensajes de correo electrónico

- URL y sitios web maliciosos

- Robo de credenciales

- Vulnerabilidades de día cero

- Reclutamiento de personal interno para obtener acceso

Los equipos de seguridad deben tener en cuenta que los ciberdelincuentes suelen combinar los ataques por correo electrónico con estos otros canales para aumentar sus posibilidades de éxito.

El equipo de investigación de amenazas de Proofpoint ha observado recientemente una rápida evolución de los ataques de acceso inicial. Por ejemplo, en 2022, el uso de macros de Microsoft Office para la distribución de malware se redujo en un 66 %. En el pasado, los intermediarios de acceso inicial se valían de documentos habilitados para macros que se entregaban a través de archivos adjuntos o URL para instalar malware. Esta técnica quedó prácticamente obsoleta el año pasado, cuando Microsoft empezó a bloquear por defecto las macros descargadas de Internet.

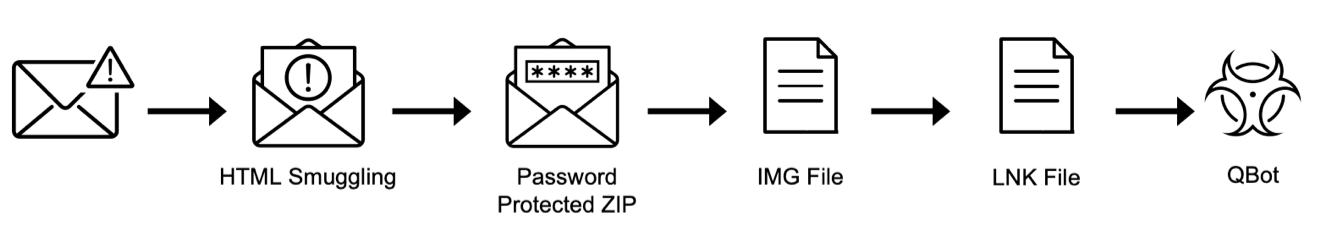

En la actualidad asistimos a una proliferación de ciberdelincuentes que experimentan con diferentes técnicas para distribuir la payload (carga útil), como el HTML smuggling y los enlaces incrustados en PDF y otros documentos. Un ataque de acceso inicial moderno podría ejecutarse de la siguiente manera:

HTML Smuggling → Archivo Zip protegido con contraseña → IMG → LNK → QBot

Las etapas de ejecución de un ataque de acceso inicial moderno.

De cara al futuro, esperamos que los operadores de ransomware sigan experimentando con nuevos métodos de distribución de la payload, lo que obligará a los equipos de seguridad a adaptarse rápidamente para poder responder con eficacia. Una vez que los atacantes han conseguido acceder a la red de su objetivo, empiezan a explorar el sistema para encontrar otras vulnerabilidades que les permitan establecerse. Cada minuto cuenta cuando se trata de detenerlos.

Etapa 3: Persistencia

Después del compromiso inicial, los ciberdelincuentes tomarán medidas para mantener el acceso a la red del objetivo durante un período prolongado. Un intermediario de acceso inicial puede hacer esto por su cuenta, o puede vender su acceso a un grupo de ransomware que se ocupará de establecer la persistencia.

En 2022, Coveware informó de que el 82 % de los ataques de ransomware observados incluían algún tipo de táctica de persistencia, un 34 % más que en el trimestre anterior. Las técnicas de persistencia siguen siendo relevantes porque los agresores quieren proteger el acceso que tanto les ha costado conseguir.

El objetivo de la persistencia es garantizar el acceso continuado a la red del objetivo incluso si se detecta y corrige el compromiso inicial. Para lograrlo, el atacante puede crear una puerta trasera virtual utilizando malware, o puede modificar la configuración del sistema para crear puntos de acceso secretos. También puede utilizar mecanismos automatizados de persistencia de malware, como:

- Aprovechamiento de las ubicaciones AutoStart

- Creación de tareas o servicios programados

- Modificación de las entradas del registro

- Secuestro de procesos legítimos del sistema

El malware que utilizan estos ciberdelincuentes puede ser difícil de corregir. A menudo sin archivos, por lo que no deja rastro en el disco duro de la víctima. También puede incrustarse profundamente en el sistema operativo, como ocurre con los rootkits.

Etapa 4: Recopilación de información

En esta etapa, los ciberdelincuentes buscan recopilar información crítica sobre la red y los activos del objetivo. Esto les ayuda a crear ataques de gran impacto y realizar peticiones de rescate con mayores posibilidades de pago.

Los atacantes llevarán a cabo el reconocimiento de la red y la enumeración de los sistemas para comprender la estructura de la red, identificar vulnerabilidades y localizar posibles oportunidades de escalamiento. Pueden utilizar estos conocimientos para apuntar a sistemas o servicios específicos para su payload de ransomware. En esta etapa pueden utilizar herramientas de análisis de red, registradores de pulsaciones y otros tipos de malware.

Los atacantes también comenzarán a identificar y filtrar datos valiosos antes de cifrarlos en la etapa final. Realizan variaciones del descubrimiento de datos para encontrar archivos y bases de datos que puedan contener información crítica, como propiedad intelectual, registros financieros o datos de clientes.

Etapa 5: Escalamiento de privilegios

Durante esta etapa, el objetivo es asegurar los derechos de acceso del administrador del dominio. Los atacantes logran esto utilizando una estrategia conocida como “escalamiento vertical de privilegios” Esto implica aprovechar los errores de configuración del servidor y encontrar vulnerabilidades del sistema para obtener acceso a cuentas con más privilegios. Los atacantes también pueden utilizar herramientas especializadas de simulación de ataques como Cobalt Strike o Mimikatz.

Los controles de acceso de seguridad deficientes, las contraseñas débiles y los errores de configuración no resueltos facilitan a los atacantes el escalamiento de privilegios. Si no se respetan los principios de confianza cero (Zero Trust), los usuarios también pueden disponer de acceso innecesario que pueden aprovechar los ciberdelincuentes. En nuestro informe de análisis sobre los riesgos asociados a la identidad, Illusive (ahora Proofpoint) descubrió que 1 de cada 6 endpoints de las empresas tenía identidades vulnerables que podían aprovecharse con este fin. El 40 % de esas identidades, a menudo denominadas “cuentas de administrador no autorizadas”, podrían verse comprometidas en una sola etapa.

También podrían centrarse en vulnerar sistemas como Active Directory (AD) o Microsoft Azure, que sirven como repositorios centrales de cuentas de usuario, permisos y datos de autenticación. Al acceder a AD, los atacantes pueden conocer la estructura de la red y los privilegios de los usuarios. Estas técnicas pueden ser muy eficaces, y la información obtenida puede ayudarles a comprometer cuentas administrativas.

Etapa 6: Desplazamiento lateral

Como su nombre indica, el desplazamiento lateral se refiere a la manera en la que los ciberdelincuentes se mueven a través de la red para ampliar su alcance.

Para conseguir pagos más elevados, los operadores de ransomware cifrarán sistemas enteros y filtrarán datos confidenciales de diversas fuentes internas. Necesitan el acceso más amplio posible para lograr sus objetivos. El desplazamiento lateral está especialmente frecuente en los ataques de ransomware. Sin embargo, no es exclusivo de este tipo de ataques. La investigación que VMware llevó a cabo para su informe de 2022 Global Incident Response Threat Report descubrió que el desplazamiento lateral se utilizaba hasta en el 25 % de todos los incidentes.

A medida que los operadores del ransomware se establecen en los sistemas de una empresa, repiten el proceso de escalamiento de privilegios en otros dispositivos y comprometen otros hosts. Utilizan muchas de las tácticas ya comentadas, como el aprovechamiento de software sin parches y el robo de credenciales. También pueden aprovechar los protocolos de escritorio remoto (RDP) y otros servicios legítimos como Windows Management Instrumentation (WMI), el protocolo SMB (Server Message Block) o PowerShell.

El desplazamiento lateral ayuda a los atacantes a localizar activos críticos. También ayuda a garantizar el cifrado generalizado de los datos durante la etapa de impacto. Esta estrategia desempeñó un papel fundamental en el ataque contra Uber del año pasado y en el sonado ataque a SolarWinds en 2020. En resumen, el desplazamiento lateral es una etapa crucial en la cadena de ataque que los defensores deben estar preparados para neutralizar.

Etapa 7: Ejecución

Los atacantes ya están listos para preparar y colocar su ransomware en el entorno de la víctima. La etapa de ejecución tiene lugar después de que los atacantes hayan obtenido el acceso inicial a la red de la víctima, pero antes de cifrar dato alguno. Es la última etapa esencial antes del impacto. (También es la última oportunidad de los equipos de seguridad de impedir el ataque final).

Los operadores del ransomware planificarán y ejecutarán cuidadosamente las acciones para optimizar el impacto de su ataque y minimizar las posibilidades de recuperación. Estos son algunos pasos que pueden dar durante la etapa de ejecución:

- Personalización del código del ransomware para adaptarlo a objetivos de ataque específicos

- Prueba de sus mecanismos de distribución

- Confirmación de los canales de comunicación con su infraestructura de mando y control

La etapa de ejecución es también su última oportunidad de filtrar datos para utilizarlos en técnicas de doble y triple extorsión. Los operadores de ransomware suelen exigir varios pagos. El primero es para descifrar archivos o sistemas. Las demandas posteriores pueden consistir en pagos por devolver o destruir los datos filtrados. Según Sophos, el 30 % de los ataques de ransomware en 2022 implicaron extorsión de datos.

Etapa final: Impacto

La etapa de impacto corresponde al momento en que los atacantes ejecutarán su ataque final, notificarán a las víctimas la vulneración de la seguridad y cifrarán la red o sus datos. El “impacto” puede incluir la imposibilidad para la empresa de acceder a los sistemas críticos hasta que se pague un rescate.

Para muchas empresas, el impacto es el primer indicio de un ataque de ransomware.

Las fases de esta etapa pueden variar, dependiendo del objetivo final del atacante. Sin embargo, por lo general son las siguientes:

- Cifrado. Una vez que el ransomware se activa, se propaga por la red rápidamente, cifrando los archivos e impidiendo a los usuarios acceder a sus sistemas. El tiempo que se tarda en realizar el cifrado completo depende de muchas variables del sistema. Pero, en general, este proceso es cada vez más rápido, lo que pone de manifiesto la necesidad de detectarlo antes en la cadena de ataque.

- Cambio de nombre o extensión de los archivos. El ransomware puede cambiar el nombre o la extensión de los archivos para indicar que han sido comprometidos y que es necesario descifrarlos.

- Visualización de la nota de rescate. Los atacantes deben establecer comunicación con la víctima y proporcionarle instrucciones sobre cómo pagar el rescate y obtener la clave de descifrado.

En algunos casos, el ransomware puede tomar medidas adicionales para bloquear a los usuarios de sus dispositivos o redes con el fin de perturbar aún más los sistemas de la víctima. O pueden saltarse el cifrado para centrarse en las tácticas de extorsión.

Break the attack chain

Los ataques de ransomware siguen evolucionando. Para combatir esta amenaza persistente, las empresas deben mantenerse informadas, adaptar sus defensas y fomentar una cultura de concienciación en materia de ciberseguridad. Cada etapa de la cadena de ataque del ransomware presenta oportunidades de defensa y de corrección proactivas.

En la última parte de esta serie de blogs, analizaremos las estrategias de prevención del ransomware y los controles de seguridad para abordar cada etapa de la cadena de ataque.

Realice una rápida evaluación de riesgos

Mientras tanto, si le preocupa que su empresa sea víctima del ransomware, considere la posibilidad de realizar la evaluación rápida de riesgos asociados al correo electrónico de Proofpoint. Esta evaluación gratuita solo lleva cinco minutos, pero ofrece información muy valiosa.

No solo puede ayudarle a descubrir amenazas que su solución de seguridad actual podría estar pasando por alto, sino que también puede ayudarle a identificar qué usuarios de su empresa son el objetivo de los atacantes. Esta información puede ayudarle a entender por qué la mejor defensa contra las amenazas de ransomware es la protección integrada y multicapa.