El perímetro de seguridad tradicional ya no es adecuado en un mundo dominado por el teletrabajo y la nube. En la actualidad, la mayoría de las empresas protegen una superficie de ataque heterogénea que se extiende a través por distintas ubicaciones, cuentas y dispositivos. ç Cuando los ciberdelincuentes infiltrarse en una red compleja, solo necesitan comprometer la cuenta de una sola persona, y no las defensas de toda una empresa.

Por eso la identidad es la nueva superficie de ataque, y su nuevo perímetro.

En los últimos años, las empresas han invertido mucho en herramientas como la gestión de acceso con privilegios (PAM) (o de cuentas privilegiadas) y la autenticación multifactor (MFA) para ayudar a combatir estos ataques. Sin embargo, a pesar de la adopción generalizada de estas herramientas, nuestra investigación demuestra que las identidades explotables siguen estando presentes en 1 de cada 6 endpoints de las empresas.

¿Cómo atacan la identidad los ciberdelincuentes?

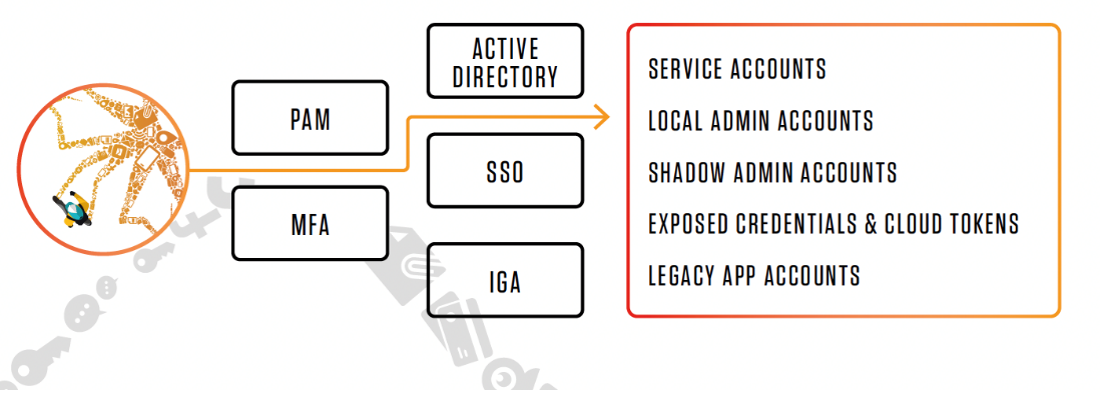

Los ciberdelincuentes pueden eludir las defensas perimetrales estándar con un esfuerzo o unos conocimientos técnicos mínimos dirigiéndose a identidades no gestionadas y mal configuradas. Las cuentas de servicio, los administradores locales y en la sombra y las credenciales almacenadas a menudo pasan desapercibidas para las herramientas de seguridad de privilegios y contraseñas.

Esquema general de cómo atacan la identidad los ciberdelincuentes.

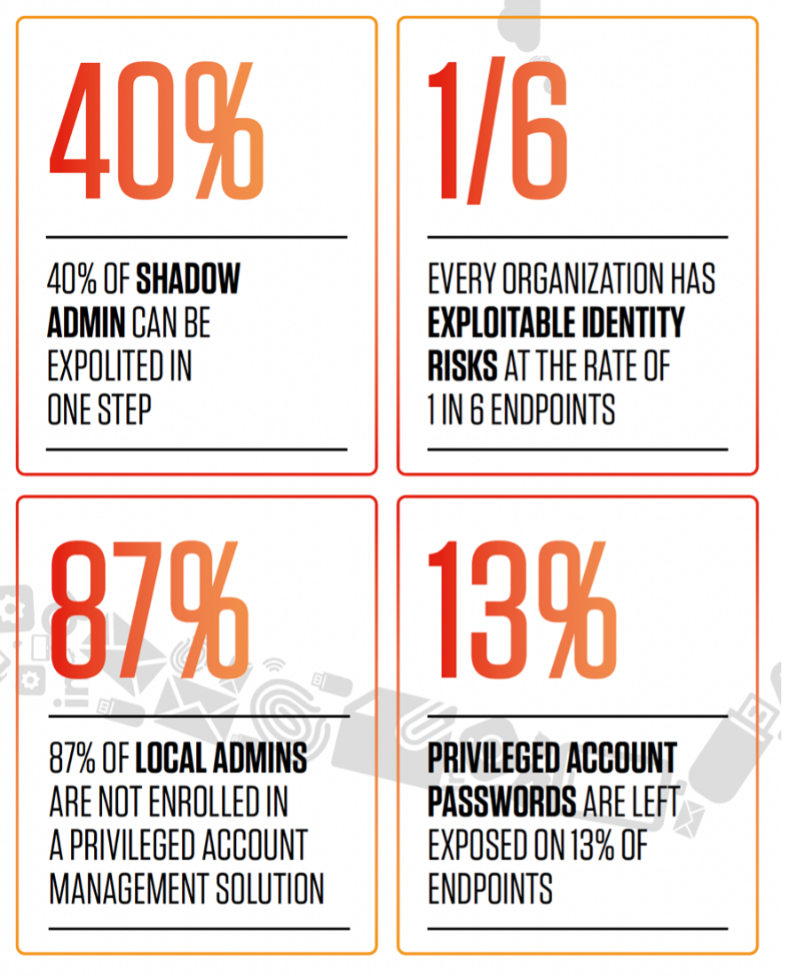

Según un estudio de la Identity Defined Security Alliance, el 84 % de las organizaciones sufrieron un incidente relacionado con la identidad el año pasado. Y es fácil entender por qué los ciberdelincuentes tienen éxito con esta estrategia de ataque si tenemos en cuenta la investigación de Proofpoint, según la cual el 87 % de los administradores en la sombra no están registrados en una solución PAM. Además, hemos descubierto que el 40 % de los administradores en la sombra pueden ser explotados en un solo paso.

Conclusiones del informe de investigación Análisis de los riesgos asociados a la identidad de Proofpoint.

Una vez que un ciberdelincuente aprovecha una vulnerabilidad de identidad, puede desplazarse lateralmente a través de sistemas y redes para causar aún más daño. Pueden:

- Recopilar inteligencia

- Distribuir payloads maliciosas

- Filtración de datos

Cuanto más tiempo tenga un atacante para moverse libremente, mayores serán las oportunidades de que explore distintas identidades. Por ejemplo, puede realizar un escalamiento de privilegios y hacer un uso ilegítimo de Active Directory y los entornos de nube. Y las consecuencias para las empresas pueden ser nefastas.

Adopte un nuevo enfoque contras las amenazas para la identidad

Proofpoint ha reconocido la necesidad de contar con un nuevo conjunto de herramientas adaptadas al reto que suponen las amenazas para la identidad, y ese ha sido uno de los principales motivos por los que ha adquirido recientemente Illusive, líder del mercado en detección y respuesta a amenazas de identidad (ITDR).

Nuestra plataforma Proofpoint Identity Threat Defense detecta, corrige y protege de las vulnerabilidades de identidad. Esta solución protege la parte imperativa e intermedia o central de la cadena de ataque. Incluye las tecnologías Proofpoint Spotlight™ y Proofpoint Shadow™, que ayudan a las empresas a:

- Detectar y responder a las amenazas para la identidad.

- Detener el escalamiento de privilegios.

- Impedir el desplazamiento lateral por la red.

Spotlight y Shadow en detalle

Spotlight ofrece una visibilidad inigualable de las vulnerabilidades de identidad gracias a que analiza:

- Estructuras de directorio

- Soluciones PAM

- Servidores para endpoints

- Servicios

Revela las diferencias entre lo que se supone que deben hacer sus políticas de seguridad de identidades y la realidad de su entorno. Más información sobre Proofpoint Spotlight aquí.

Shadow ha demostrado su imbatibilidad en 150 ejercicios de equipo rojo (simulación de ataques). Permite detectar las amenazas con mayor rapidez al identificarlas en función del momento en que el atacante interactúa con los engaños, en lugar de los controles probabilísticos que se basan en firmas o comportamientos de amenazas. Más información sobre Proofpoint Shadow aquí.

Proteja la nueva superficie de ataque. Break the attack chain.

El término “centrado en las personas” describe el panorama moderno de las amenazas. También describe el estilo de defensa que se requiere para hacer frente a los retos que este panorama plantea. Los actores de amenazas utilizan la identidad para avanzar en sus objetivos, ya sea para robar datos o desplegar ransomware. Y mientras lo hacen, siguen un patrón: una “cadena de ataque”.

Los actores de amenazas (o agentes de amenazas) comienzan por dirigirse a sus empleados a través de ataques como mensajes de correo electrónico de phishing de credenciales e introduciendo malware. Una vez que comprometen una cuenta (una identidad), ya han ganado la batalla. Esta identidad les permite estar dentro de su entorno para desplazarse lateralmente y lograr sus objetivos.

Proofpoint adquirió Illusive para mejorar sus plataformas líderes de protección de la información y frente a amenazas. Incorporan descubrimiento y corrección proactivos de los riesgos de identidad, así como una sólida capacidad de defensa posincidente.

Identity Threat Defense es una solución unificada que amplía la protección a toda la cadena de ataque. Ofrece a las empresas una visión sin precedentes de su superficie de ataque de acceso con privilegios y ayuda a los equipos de seguridad a proteger mejor a quienes corren un mayor riesgo de sufrir un ataque.

Consiga su copia gratuita de New Perimeters

Para obtener más información sobre cómo Proofpoint Identity Threat Defense puede ayudarte a romper la cadena de ataque, consulte New Perimeters—Identity Is the New Attack Surface.