Microsoft, el paraíso de los ciberdelincuentes. Serie de artículos de blog.

Este artículo forma parte de una serie de artículos de blog sobre diferentes tipos de ataques por correo electrónico centrados en las personas, que Microsoft no consigue detectar. Estos ataques cuestan a las organizaciones millones de dólares al año en pérdidas y generan frustración en los equipos de seguridad de la información y los usuarios debido a unas tecnologías de detección obsoletas y a las limitaciones inherentes a la seguridad del correo electrónico de Microsoft.

En esta serie, descubrirá los errores de Microsoft a la hora de detectar varios tipos de ataques, que analizaremos en profundidad con ejemplos recientes de:

- Business Email Compromise (BEC)

- Ransomware

- Fraude de proveedores

- Compromiso de cuentas

- Cargas maliciosas en archivos compartidos

Suscríbase a nuestro blog al final de la página para estar informado sobre estos fallos de detección que pueden afectar a su organización. También puede utilizar nuestro proceso de evaluación de amenazas para conocer mejor los riesgos en su organización.

Ataques de compromiso de cuentas no detectados por Microsoft

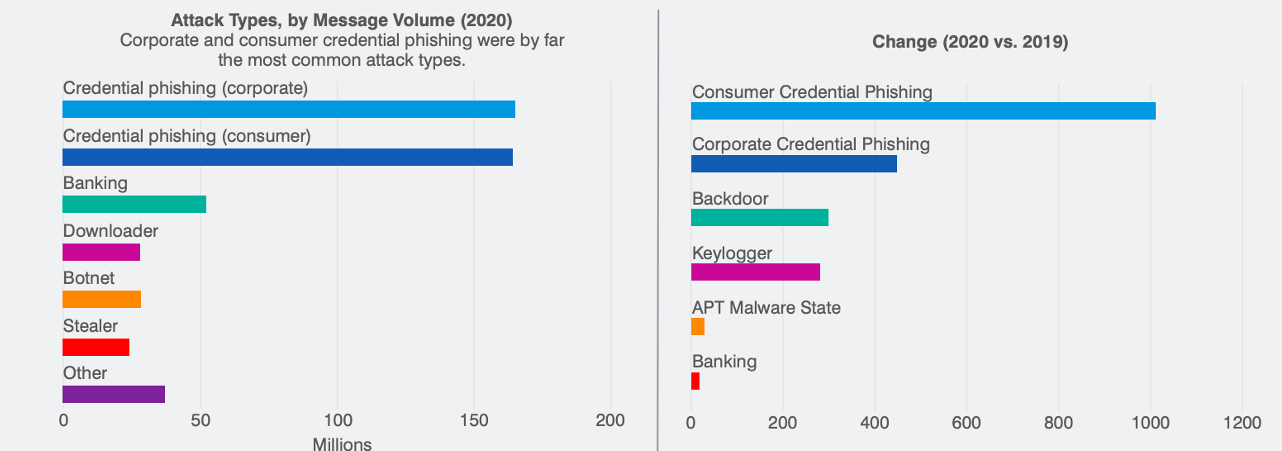

El compromiso de cuentas es una táctica utilizada habitualmente por los ciberdelincuentes. El informe El factor humano 2021 de Proofpoint revela que el robo de credenciales representa dos tercios de los ataques. Según el informe de Verizon sobre las investigaciones de fugas de datos, el 60 % de los ataques son consecuencia del robo de credenciales.

Otros tipos de ataques pueden utilizar malware, como los registradores de pulsaciones, para robar credenciales de los usuarios o incluso tácticas de ingeniería social (por ejemplo, supuestas concesiones de subvenciones) para acceder a las cuentas de los usuarios.

Figura 1. Phishing de credenciales por volumen de mensajes según el informe El factor humano 2021.

El compromiso de cuentas puede afectar a los resultados financieros de las empresas. Según el informe 2021 “Cost of Cloud Compromise and Shadow IT” (El coste del compromiso de cuentas cloud y las shadow IT) del Ponemon Institute, los compromisos de cuentas cloud cuestan a las organizaciones 6,2 millones de dólares al año.

En un momento en que las empresas recurren cada vez más a aplicaciones cloud, aumenta el riesgo de compromiso de cuentas. Ya es alto. Las investigaciones realizadas en 2020 por Proofpoint sobre los compromisos de cuentas, han revelado que:

- El 95 % de las organizaciones sufre compromiso de cuentas

- El 52 % de las organizaciones tiene usuarios afectados

- El 32 % de las organizaciones tiene archivos manipulados por los ciberdelincuentes

En un mes, y en un conjunto limitado de datos de evaluaciones rápidas de amenazas, Proofpoint detectó más de 112 000 amenazas de robo de credenciales, registradores de pulsaciones o descargadores que han escapado a las defensas perimetrales del correo electrónico de Microsoft.

En una importante empresa de software con más de 15 000 empleados, más de 13 000 intentos de robo de credenciales se dirigieron contra los empleados. En una aseguradora con menos de 1 000 empleados, casi 1 800 amenazas tuvieron como objetivo a los usuarios. Esto equivale a casi dos amenazas por usuarios en solo dos meses. En una organización internacional de comunicación con 2 000 empleados, más de 25 000 intentos de robo de credenciales contra los usuarios, poniendo al límite a los recursos de seguridad de TI internos.

A continuación encontrará ejemplos de tipos de ataques de robo de credenciales y compromiso de cuentas no detectadas por Microsoft que se descubrieron durante recientes evaluaciones rápidas de riesgos de Proofpoint.

Descripción de un ataque de recopilación de credenciales en Microsoft 365:

Muchos intentos de robo de credenciales utilizan la misma táctica: imitar a Microsoft para eludir las defensas perimetrales. Incluso con autenticación multifactor implementada, los ciberdelincuentes son cada vez más hábiles en el compromiso de cuentas de correo electrónico, lo que les permite suplantar la identidad profesional de sus víctimas.

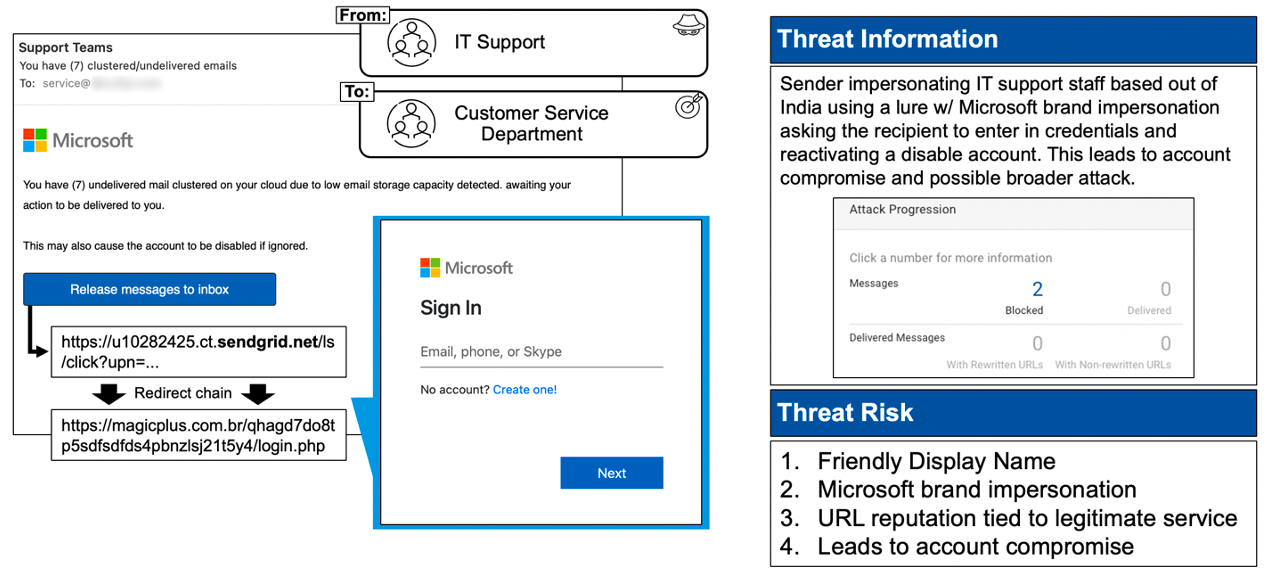

Este es un ejemplo de un ataque no detectado por Microsoft:

- Entorno: Microsoft 365

- Categoría de amenaza: basada en URL

- Tipo de ataque: robo de credenciales

- Objetivo: departamento de atención al cliente

Figura 2. Robo de credenciales no detectado por Microsoft, que intentaba robar las credenciales de Microsoft 365 y comprometer la cuenta.

Anatomía del ataque:

Este robo de credenciales eludió los controles de seguridad del correo electrónico nativos de Microsoft. El impostor, haciéndose pasar por un miembro del equipo de TI, utilizó un nombre mostrado (display name) de confianza y suplantó la identidad de la marca Microsoft en un intento de comprometer la cuenta de la víctima. El uso de una URL legítima (en este caso, sendgrid.net) es una táctica habitual que Proofpoint ha observado que utilizan los ciberdelincuentes para eludir el análisis de URL.

De hecho, más del 50 % de las URL enviadas por los ciberdelincuentes utilizaban un sitio “legítimo” de uso compartido de archivos como SharePoint o OneDrive. Esa es la razón por la que Proofpoint analiza sistemáticamente las amenazas en entorno aislado (sandbox) de manera predictiva, para determinar si son maliciosas y, en su caso, impedir que afecten a los usuarios.

Durante una prueba de concepto (PoC), Proofpoint había detectado y bloqueado este intento de recopilación de credenciales.

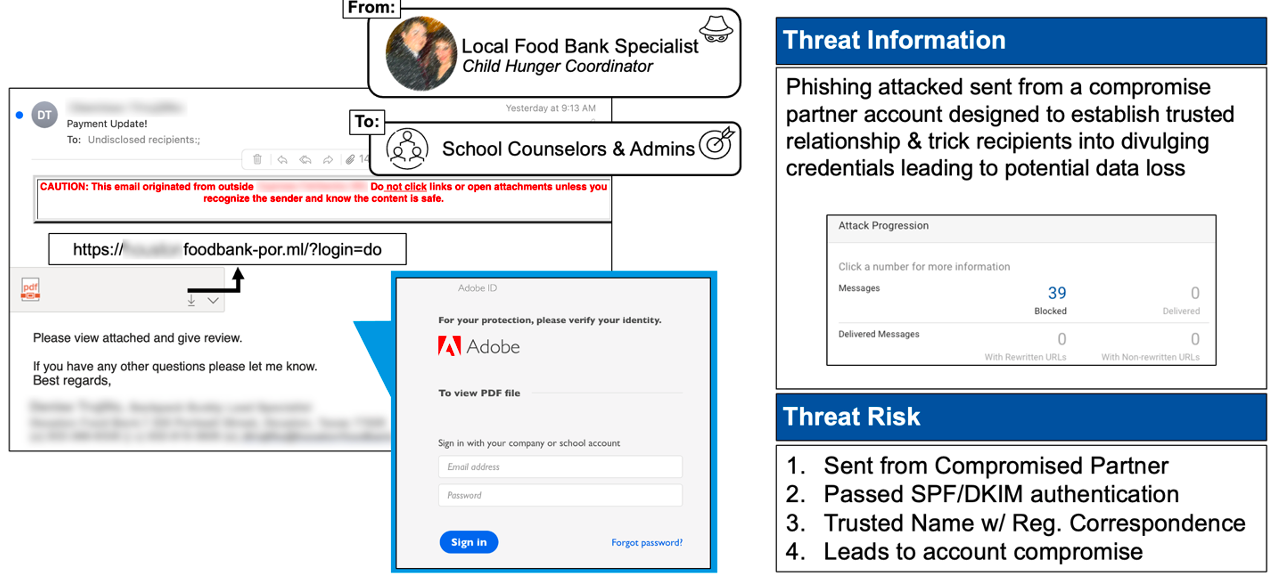

Descripción de un ataque de compromiso de cuenta:

No todos los ataques se dirigen contra cuentas de Microsoft 365. Dado el número creciente de cuentas cloud, los ciberdelincuentes a menudo dirigen sus ataques contra cuentas menos protegidas. Ciberdelincuentes como los del siguiente ejemplo pueden utilizar cuentas de partners ya comprometidas para aumentar la probabilidad de que las víctimas activen un ataque.

Este es un ejemplo de un ataque no detectado por Microsoft:

- Entorno: Microsoft 365

- Categoría de amenaza: basada en adjunto, con una amenaza basada en URL

- Tipo de ataque: phishing de credenciales

- Objetivo: consejeros y administradores escolares

Figura 3. La página de inicio de sesión que se muestra suplanta la identidad de la marca Adobe.

Anatomía del ataque:

Este ataque de recopilación de credenciales se envió desde una cuenta legítima comprometida de un partner con la que el cliente se comunicaba con regularidad. Como se muestra en la imagen, la página suplanta la identidad de la marca Adobe. El ciberdelincuente intenta de esta forma recopilar las credenciales de conexión al software. Microsoft no consiguió bloquear este ataque por varias razones:

- Al tratarse de la cuenta comprometida de un partner, superó las verificaciones de autenticación SPF/DKIM. Además, se trataba de un partner de confianza con el que el cliente se comunicaba con regularidad, por lo que el análisis estático de reputación realizado por Microsoft no identificó al remitente como malicioso

- La payload maliciosa (URL) utilizaba técnicas de evasión de entornos aislados (sandbox): se incluía en un adjunto y no en el propio mensaje de correo electrónico

- El análisis de la reputación realizado por Microsoft no detectó la URL, ya que no consigue identificar las nuevas URL maliciosas

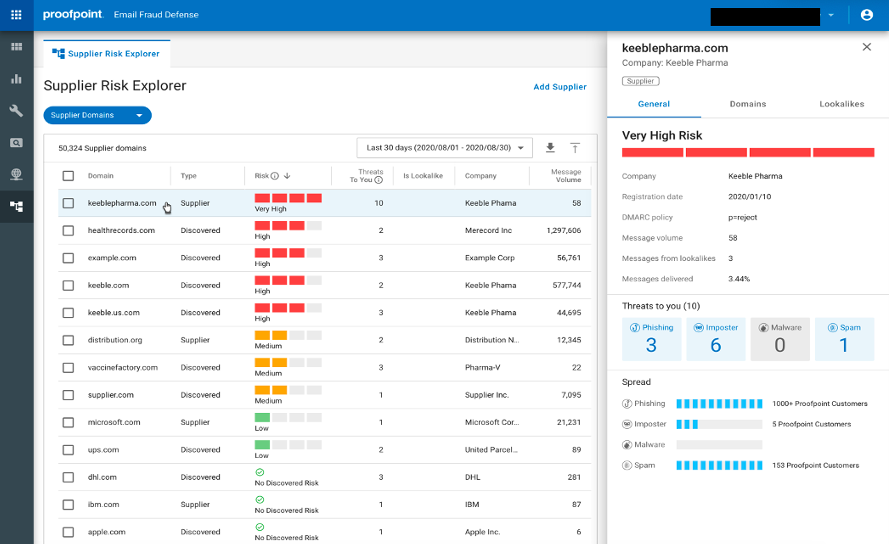

El ataque anterior era muy sofisticado, y por eso recomendamos desplegar varias capas de defensa para disponer de una protección eficaz del correo electrónico. Nuestra función Nexus Supplier Risk Explorer, por ejemplo es capaz de jerarquizar el nivel de riesgo de los dominios de proveedores para determinar si un proveedor o partner presenta un riesgo. Este es uno de los indicadores que utilizamos para determinar si los mensajes constituyen una amenaza.

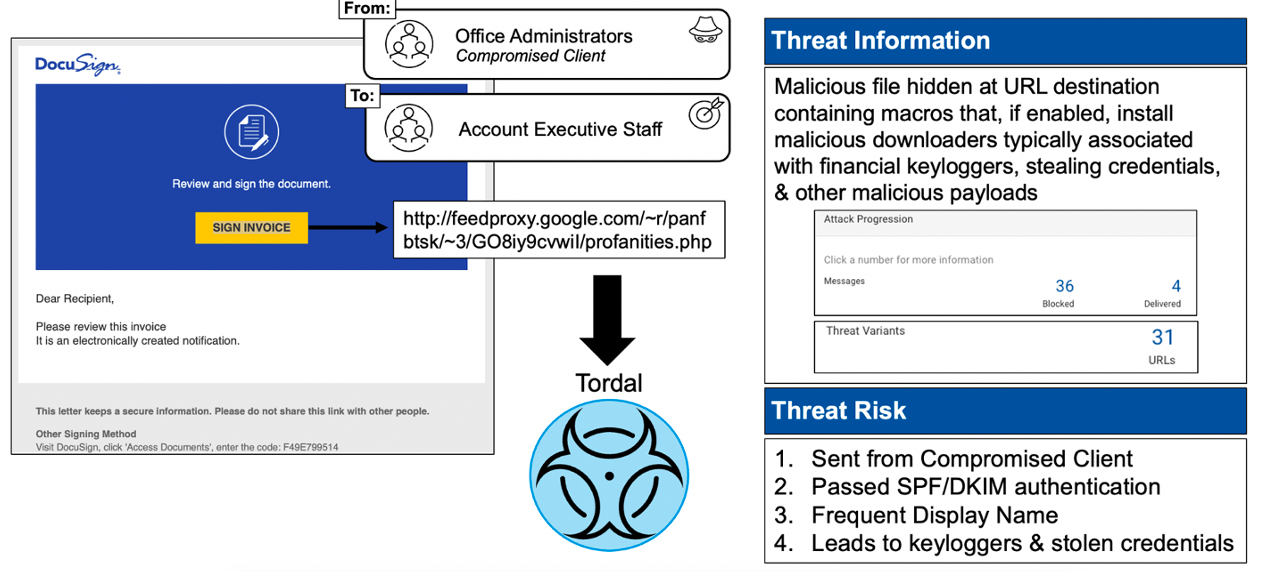

Descripción de una amenaza híbrida contra DocuSign:

Los usuarios son más susceptibles de activar ataques cuando ven nombres y marcas populares en los mensajes de correo electrónico maliciosos. Cuando se envía desde una cuenta aparentemente legítima (en este caso, un administrador de la oficina comprometido), el ataque es más difícil de detectar, y más peligroso.

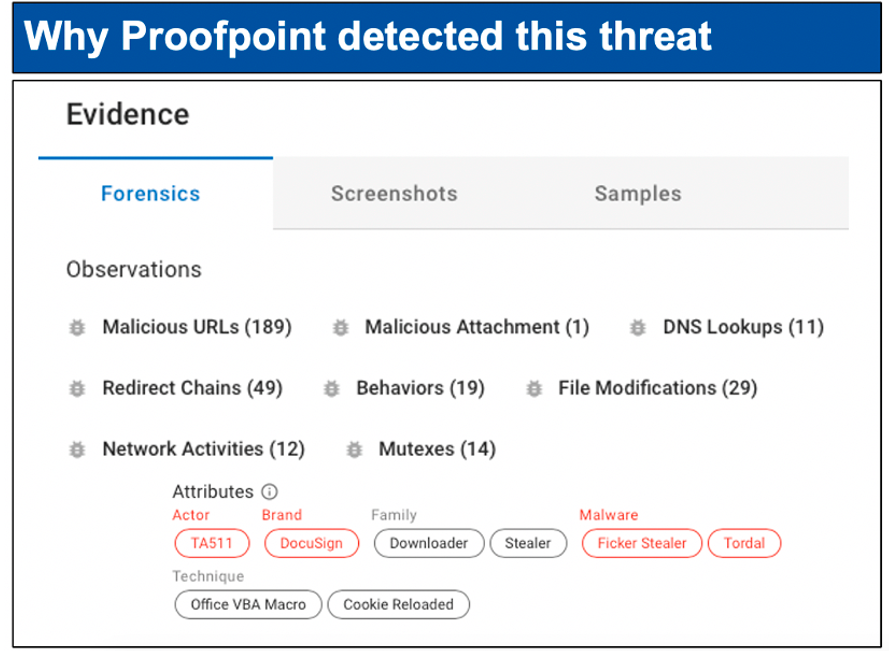

Figura 4. Ataque híbrido contra DocuSign desde una cuenta comprometida, que podría provocar la descarga de registradores de pulsaciones, el robo de credenciales y el compromiso de otras cuentas.

Este es un ejemplo de un ataque no detectado por Microsoft:

- Entorno: Microsoft 365

- Categoría de amenaza: basada en URL, que lleva a un adjunto activado por macro

- Tipo de ataque: descargador

- Objetivo: responsables de cuentas

Anatomía del ataque:

En este ataque enviado desde un cliente comprometido, el mensaje contenía un archivo malicioso con macros que, cuando se activaban, podían instalar descargadores que contenían registradores de pulsaciones y que en última instancia daban lugar al compromiso de otras cuentas. Microsoft no consiguió detectar esta amenaza por varias razones:

- Al tratarse de la cuenta comprometida de un partner, superó las verificaciones de autenticación SPF/DKIM. Además, se trataba de un partner de confianza con el que el cliente se comunicaba con regularidad, por lo que el análisis estático de reputación realizado por Microsoft no identificó al remitente como malicioso

- Microsoft no detectó la suplantación de la identidad de la merca DocuSign en el mensaje

- La payload maliciosa empleó técnicas de evasión de entornos aislados

Figura 5. Proofpoint proporciona una visibilidad detallada de los ataques centrados en las personas, ofreciendo a los equipos detalles sobre el ataque, las campañas implicadas y las personas atacadas, a fin de comprender cómo y por qué los ciberdelincuentes intentan provocar daños.

La solución de seguridad avanzada para el correo electrónico de Proofpoint habría detectado y bloqueado estas amenazas.

Cómo puede ayudar Proofpoint a bloquear el compromiso de cuentas

Proofpoint es el único proveedor que proporciona una solución global e integrada con varias capas de protección para combatir el compromiso de cuentas. Hemos creado técnicas de protección multicapa, como Proofpoint URL Defense, Proofpoint Attachment Defense y Advanced BEC Defense, para protegerle contra las amenazas en constante evolución.

Dado que el compromiso de cuentas es un problema común, hemos diseñado Supplier Risk Explorer para nuestro producto Email Fraud Defense y hemos integrado análisis a partir de esta información. Esta herramienta única puede proporcionar a su equipo información valiosa sobre los proveedores susceptibles de presentar un riesgo para su organización.

Figura 6. Nexus Supplier Risk Explorer identifica los dominios de proveedores y ofrece visibilidad de los proveedores que pueden presentar un riesgo para su empresa.

Proofpoint también ofrece detalles sobre las actividades de inicio de sesión sospechosas y las aplicaciones de terceros potencialmente maliciosas a través de la función SaaS Defense integrada, que facilita información sobre el compromiso de cuentas. Para reforzar su protección contra los compromisos de cuentas, puede adoptar medidas proactivas, como aplicar controles adicionales a sus VAP (Very Attacked People™ o personas muy atacadas) a través de nuestros partners tecnológicos. También puede adoptar nuestra plataforma Information Protection, que le ayudará a identificar y a proteger a los usuarios comprometidos y frente a pérdidas de datos.

Una vez más, es importante destacar que Proofpoint habría detectado y bloqueado las amenazas descritas en todos los ejemplos de ataques no detectados por Microsoft mencionados.

Recomendaciones para prevenir compromisos de cuentas

Proofpoint adopta un enfoque multicapa para bloquear el compromiso de cuentas con nuestras plataformas Threat Protection e Information Protection, y ofrecer así más capas de protección a las organizaciones. Entre las capas de nuestra plataforma Threat Protection, se incluyen inigualables funciones de detección, aislamiento, autenticación, formación y corrección automatizada.

No existe una solución o estrategia universal que bloque los compromisos de cuentas, razón por la cual se necesita una solución integrada de protección multicapa. Para obtener más información sobre cómo la plataforma Proofpoint Threat Protection puede ayudarle a proteger su entorno, realice una evaluación rápida y gratuita de riesgos.