Microsoft, el paraíso de los ciberdelincuentes. Serie de blogs.

Este artículo forma parte de una serie de blogs sobre diferentes tipos de ataques por correo electrónico centrados en las personas, que Microsoft no consigue detectar. Estos ataques cuestan a las organizaciones millones de dólares al año en pérdidas y generan frustración en los equipos de seguridad de la información y los usuarios, debido a unas tecnologías de detección obsoletas y a las limitaciones inherentes de la seguridad del correo electrónico de Microsoft.

En esta serie, descubrirá los errores de Microsoft a la hora de detectar varios tipos de ataques, que analizaremos en profundidad con ejemplos recientes de:

- Estafas de tipo Business email compromise (BEC) o fraudes por correo electrónico

- Ransomware

- Riesgos de la cadena de suministro

- Compromiso de cuentas

- Cargas maliciosas en archivos compartidos

Suscríbase a nuestro blog al final de la página para estar informado sobre estos fallos de detección que pueden afectar a su organización. También puede utilizar nuestro proceso de evaluación de amenazas para conocer mejor los riesgos en su organización.

Ataques de ransomware no detectados por Microsoft

Los ataques de ransomware se han acelerado enormemente el año pasado. Según el Informe El factor humano 2021 de Proofpoint, en 2020 se ha observado un incremento del 300 % en ataques de ransomware, según las cifras del gobierno de Estados Unidos. Las investigaciones de Ponemon Institute han descubierto que estos ataques salen cada vez más caros; a una empresa media de 10 000 empleados le supondrían un coste de casi 6 millones de dólares al año.

Hace años que los ciberdelincuentes que emplean ransomware utilizan principalmente el correo electrónico como punto de acceso inicial. Últimamente, han pasado a una estrategia de “caza mayor” para cifrar el máximo de sistemas y robar la mayor cantidad posible de datos con el fin de ganar fuerza al negociar el rescate. El ransomware en sí suele entregarse como segunda o tercera carga maliciosa, tras instalar un malware con función de descarga o de robo de credenciales (a través de diversos medios). Algunos atacantes muy prolíficos se han convertido en intermediarios conocidos como “agentes de acceso inicial”, pasando de propagar troyanos bancarios a vender el acceso a otros grupos. Estos grupos normalmente escalan después sus privilegios a niveles administrativos y comprometen a un nivel más amplio un entorno, antes de lanzar un ataque coordinado utilizando su propio ransomware o bien una de las muchas herramientas de ransomware como servicio disponibles.

Según las investigaciones del equipo Unit 42 de Palo Alto Networks, el correo electrónico sigue siendo el principal vector de ataque de ransomware y representa más del 75 % de las veces el origen de los ataques. Ahora muchos ataques son campañas multifase en las que primero se utiliza malware para infectar los sistemas con ransomware.

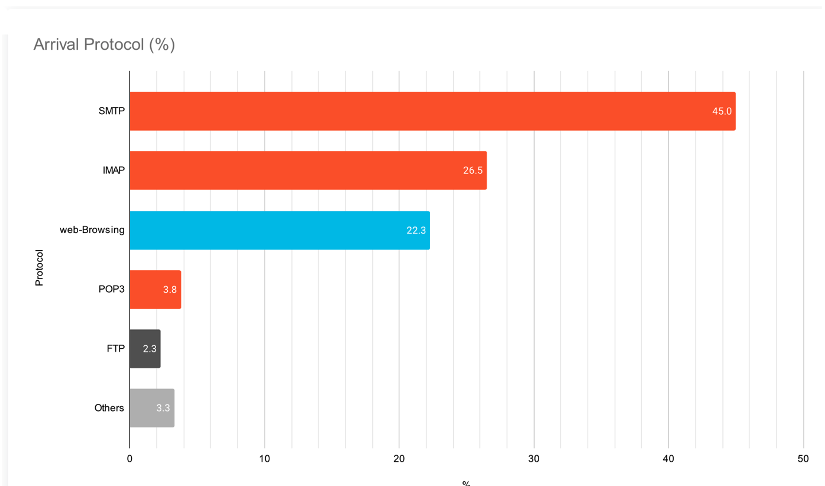

Figura 1. La investigación realizada por el grupo Unit 42 de Palo Alto Networks descubre que el correo electrónico es el origen de más del 75 % de los ataques de ransomware

Proofpoint, en el análisis de datos de nuestras soluciones de seguridad del correo electrónico, detectó más de 48 millones de ejemplares de malware el año pasado que podrían haber sido utilizados para lanzar ataques de ransomware. (Destacamos estos datos en el Informe El factor humano 2021). Microsoft, en un limitado grupo de evaluaciones de amenazas llevadas a cabo durante el mes pasado, no detectó más de 850 mensajes con ransomware de primera fase confirmado y casi 8000 mensajes con amenazas de ransomware potenciales.

Estos fallos de detección suponen un riesgo increíble para los defensores y una ventaja considerable para los ciberdelincuentes; un solo descargador puede generar fácilmente un compromiso que afecte a toda la empresa. Si tenemos en cuenta que la tasa de clics media de los empleados es del 11 %, en un entorno empresarial típico estos fallos de detección de Microsoft abren la puerta a la ejecución de código de ataque en múltiples máquinas. Visto que los ciberdelincuentes suelen emplear macros maliciosas y malware sin archivos, esto pone una presión considerable en la detección en el endpoint, que no se puede limitar a responder al acceso de los atacantes a través del correo electrónico.

En una entidad sanitaria de 4000 empleados, Microsoft no consiguió detectar más de 1800 mensajes con amenazas potenciales de ransomware, lo que, con una tasa de clics típica, provocaría decenas de compromisos al mes. En un centro de educación superior de 10 000 empleados, se descubrieron más de 850 mensajes con ransomware de primera fase confirmado y otros 1800 con amenazas potenciales que Microsoft no detectó. Y en una empresa de fabricación con 24 000 empleados, Microsoft pasó por alto 750 mensajes con amenazas potenciales de ransomware.

A continuación verá una muestra de los tipos de ataques de ransomware que Microsoft no ha conseguido detectar revelados en las evaluaciones de amenazas de Proofpoint.

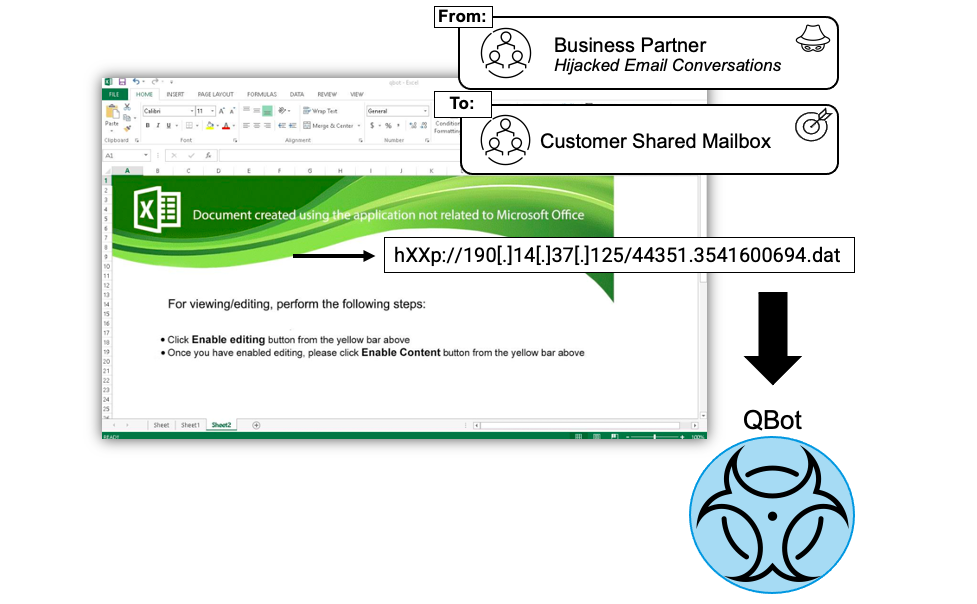

Descripción del ataque con documento Excel de Qbot:

- Entorno: Microsoft 365

- Categoría de amenaza: Amenaza con adjunto

- Tipo de ataque: Registrador de teclas como intermediario de acceso inicial para ransomware

- Objetivo: Buzón de correo compartido

Figura 2: Ataque con documento Excel de Qbot

La anatomía del ataque:

Este ataque de ransomware empleó algunos disfraces para evitar las defensas, como técnicas de suplantación de identidad, ocultación de archivos y evasión de entornos aislados:

- El mensaje de correo electrónico parece proceder de un socio empresarial con el que la víctima se comunica regularmente. La inteligencia contra la suplantación de la identidad de Microsoft no ofreció ninguna protección contra este ataque, a pesar de que la dirección del campo “From” y del remitente no coincidían.

- La táctica de ocultación de archivos incluía un Excel adjunto que utiliza macros para descargar y ejecutar Qbot, y que Microsoft no detectó.

- La payload maliciosa emplea técnicas de evasión de entornos aislados que tampoco descubrió Microsoft.

Hay otros ejemplos de cómo Microsoft no detecta el ransomware que emplea tácticas de ingeniería social para engañar a los usuarios y conseguir que respondan.

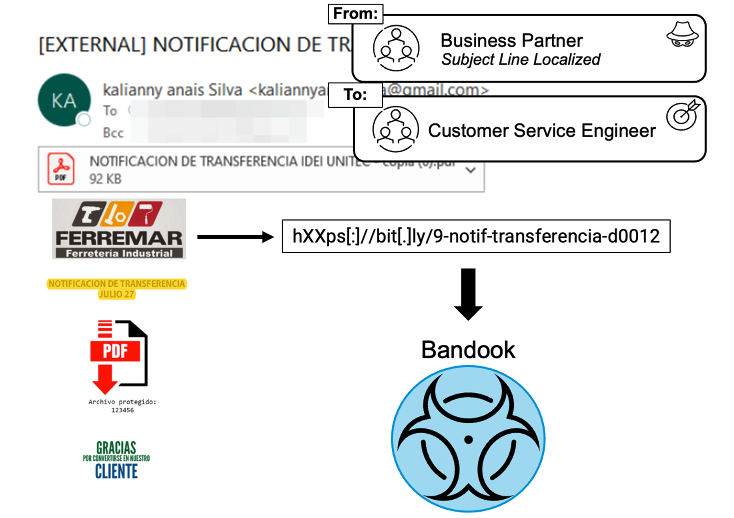

Descripción del ataque con documento PDF del troyano de acceso remoto Bandook

- Entorno: Microsoft 365

- Categoría de amenaza: Amenaza con adjunto

- Tipo de ataque: Malware como agente de acceso inicial para ransomware

- Objetivo: Ingeniero de atención al cliente

Figura 3. Descripción del ataque con documento PDF del troyano de acceso remoto Bandook

La anatomía del ataque:

Este ataque de ransomware empleó algunos disfraces para sortear las defensas, como técnicas de suplantación de identidad, ingeniería social, ocultación de URL y evasión de entornos aislados.

- El mensaje de correo electrónico parece proceder de un socio empresarial con el que la víctima se comunica regularmente, con una línea de asunto localizada. La inteligencia contra la suplantación de la identidad de Microsoft no ofrece ninguna protección para estos tipos de amenazas, ya que se originan en una cuenta comprometida en la empresa del socio de la víctima.

- El adjunto era legítimo, pero contenía una URL incrustada.

- La táctica para ocultar la URL, que Microsoft no descubrió, llevaba a una URL con un ejecutable comprimido y protegido con contraseña, que conducía al troyano de acceso remoto Bandook.

- La payload maliciosa emplea técnicas de evasión de entornos aislados que Microsoft no descubrió.

Este tipo de ataque es peligroso porque es personalizado y lo recibe un solo usuario. Sin embargo, los ataques que se aprovechan de buzones de correo compartidos tienen más probabilidades de conseguir que el usuario interaccione.

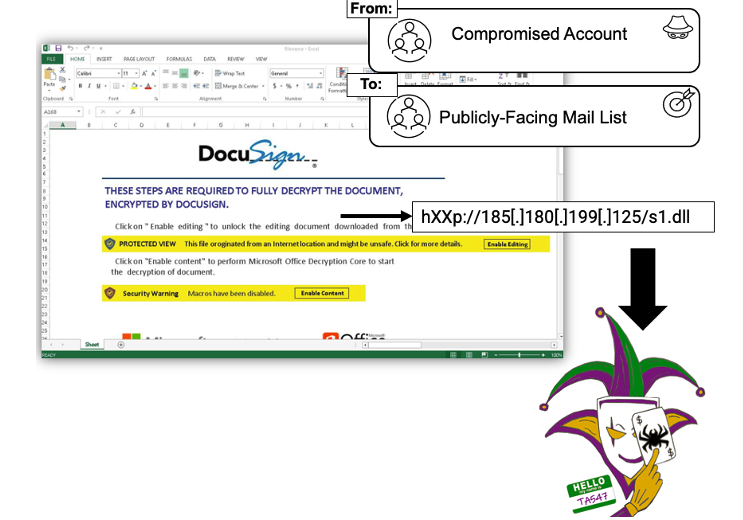

Descripción del ataque con un documento Excel de The Trick:

- Entorno: Microsoft 365

- Categoría de amenaza: Amenaza con adjunto

- Tipo de ataque: Malware como agente de acceso inicial para ransomware

- Objetivo: Lista de correo pública

Figura 4. El ataque con un documento Excel de The Trick

La anatomía del ataque:

Este ataque de ransomware empleaba varios métodos para sortear las defensas, como pasar análisis de reputación y verificaciones de autenticación SPF y DKIM. Además, empleaba tácticas de ocultación de archivos y evasión de entornos aislados.

- El mensaje procedía de una cuenta comprometida y había superado las verificaciones de SPF y DKIM lo que aumentaba la sensación de legitimidad. Los análisis de reputación de Microsoft solo detectan las amenazas conocidas. Este mensaje de correo electrónico se envió a una lista de correo para aumentar la probabilidad de que los usuarios respondieran.

- Microsoft no detectó la táctica de ocultación de archivo, que estaba incrustado en el documento Excel con macros Excel 4.0 (un formato de documento de hace treinta años que aún admite Microsoft y que puede usarse fácilmente como vehículo de malware) para descargar The Trick.

- La payload maliciosa emplea técnicas de evasión de entornos aislados que Microsoft no descubrió.

Si se limita a utilizar una seguridad solo “lo suficientemente buena” es probable que se active más ransomware en su red.

Cómo neutraliza Proofpoint el ransomware

Es importante tener en cuenta que Proofpoint habría detectado y bloqueado estos mensajes para evitar que se entregaran.

Proofpoint es el único proveedor que proporciona una solución global e integrada para combatir el ransomware. Hemos creado técnicas de detección multicapa para defender contra las amenazas que evolucionan continuamente. Los documentos maliciosos conocidos se bloquean automáticamente y los adjuntos desconocidos se analizan e incluyen en un entorno aislado (sandbox) para evitar los intentos de evasión, como el empleo de documentos protegidos con contraseña, adjuntos con URL incrustadas y archivos zip.

Los componentes de aprendizaje automático utilizados para proteger de URL y adjuntos se mejoran con nuestro incomparable conjunto de datos procedente de todo el mundo y nuestros despliegues que protegen frente al vector de amenazas principal a más empresas de los índices Fortune 100, Fortune 1000 y Global 2000 que ningún otro proveedor de seguridad.

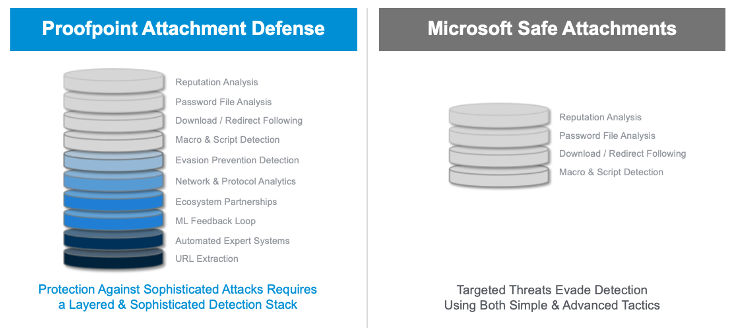

Figura 5: Comparación de Proofpoint Attachment Defense y de la función Datos adjuntos seguros de Microsoft

Recomendaciones para prevenir ataques de ransomware

Proofpoint adopta un enfoque por capas para detener los ataques de ransomware con nuestra plataforma Threat Protection, para que haya más niveles de protección para las organizaciones. Algunas de estas capas incluyen nuestras inigualables funciones de detección, aislamiento, autenticación, formación y corrección automatizada.

No hay soluciones universales que detengan la siempre creciente amenaza del phishing, razón por la cual se necesita una solución de protección de múltiples capas integradas. Además del ransomware, para detener los ataques BEC, el phishing y la usurpación de cuentas, Proofpoint también utiliza el aprendizaje automático y una tecnología avanzada de entornos aislados o sandboxing.

Para obtener más información sobre cómo detenemos en su entorno estas amenazas y otras muchas con la plataforma Proofpoint Threat Protection visite esta página. Si lo desea, también puede concertar una evaluación gratuita de las amenazas del correo electrónico.