En la mayoría de los ciberataques, la idea es tratar de lograr que alguien haga algo, y no precisamente en su favor. Entre los objetivos se encuentran intentar que la víctima inicie sesión en un sitio web de phishing, cambie los datos de pago de una factura o abra un archivo que contiene malware. Aunque los detalles varían según el caso, el fin último es siempre el mismo. Por eso se deben adoptar estrategias de seguridad centradas en las personas. Ellas son el objetivo, pero con la formación y las medidas de seguridad adecuadas también pueden llegar a ser la mejor línea de defensa.

Lo que a veces se pasa por alto en estas estrategias es que los ciberatacantes también son personas, y, como ocurre en cualquier otro grupo, hay ocasiones en las que se pueden ser muy extravagantes. En esta publicación queremos destacar algunas de los señuelos y las tácticas de ingeniería social más extraños observados el año pasado.

Estas son las cinco que más nos han llamado la atención en 2021:

5. Captación de nuevos futbolistas

El fútbol es el deporte rey en el mundo, y tanto los jugadores como sus agentes pueden hacerse millonarios si despiertan el interés de alguno de los clubes clave.

El año pasado, nuestros investigadores encontraron varias campañas de ingeniería social en los que se empleaban señuelos relacionados con el fútbol para distribuir malware a clubes de Francia, Italia y el Reino Unido. El atacante se hacía pasar por un agente que representa a jóvenes de África y Sudamérica que buscan su gran oportunidad en algunas de las ligas que más dinero mueven.

Fig. 1. Un vídeo legítimo con imágenes reales de un joven futbolista llamado William.

En los mensajes de correo electrónico que se enviaban a esos clubes se adjuntaban archivos de vídeo aparentemente legítimos y enlaces de YouTube con los mejores momentos de esos jóvenes en los entrenamientos y los partidos. Es bastante habitual enviar a los clubes vídeos de nuevos talentos, sobre todo si los candidatos son de fuera de Europa. Además, algunos de los enlaces de YouTube de la campaña eran de acceso público. Pero la curiosidad mató al gato, y las víctimas que descargaban y habilitaban el contenido del documento de Microsoft Excel que se adjuntaba en el mensaje terminaban infectados con el malware Formbook.

Este ejemplo nos demuestra que los ciberdelincuentes están dispuestos a todo con tal de familiarizarse con las prácticas habituales de cualquier negocio, incluso de los más especializados.

4. Falsificación de cuentas de académicos

Muchos ciberatacantes recurren a señuelos de correo electrónico que lanzan a audiencias amplias y poco específicas con la esperanza que alguna víctima incauta les dé acceso a una red corporativa que valga la pena. Pero no todos actúan así.

El verano pasado, observamos cierta actividad de TA453, un atacante vinculado con Irán, que atacaba a académicos y expertos en política europeos. Lo que esta campaña tiene de especial es la naturaleza y la duración de la relación entre el atacante y la víctima.

A comienzos de 2021, TA453 comenzó a hacerse pasar por un investigador experto del instituto SOAS de la Universidad de Londres, con una dirección de correo falsa de un investigador real. El SOAS está especializado en el estudio de Asia, África y Oriente Próximo y Medio, lo que le daba a TA453 el pretexto perfecto para contactar con varios expertos en política y sociedad de Oriente Próximo.

Fig. 2. Una invitación falsa que TA453 usó como parte de su campaña.

El objetivo de esta campaña de ingeniería social era robarles a los académicos sus credenciales mediante el empleo de una página de inicio de sesión falsa, pero antes de poner en marcha la fase final del plan, el atacante dedicaba un tiempo considerable a entablar relación con ellos. Y no se limitaba al intercambio de mensajes: TA453 trataba de mantener conversaciones telefónicas y videoconferencias con sus víctimas para ganarse su confianza.

3. Falso pero eficaz

El año pasado se vieron campañas de ingeniería social de alto perfil en las que se usaban señuelos muy elaborados, pero que no resultaban eficaces. Quizá el más famoso fuese BravoMovies, un sitio falso de streaming de vídeo que se usaba para distribuir el malware BazaLoader.

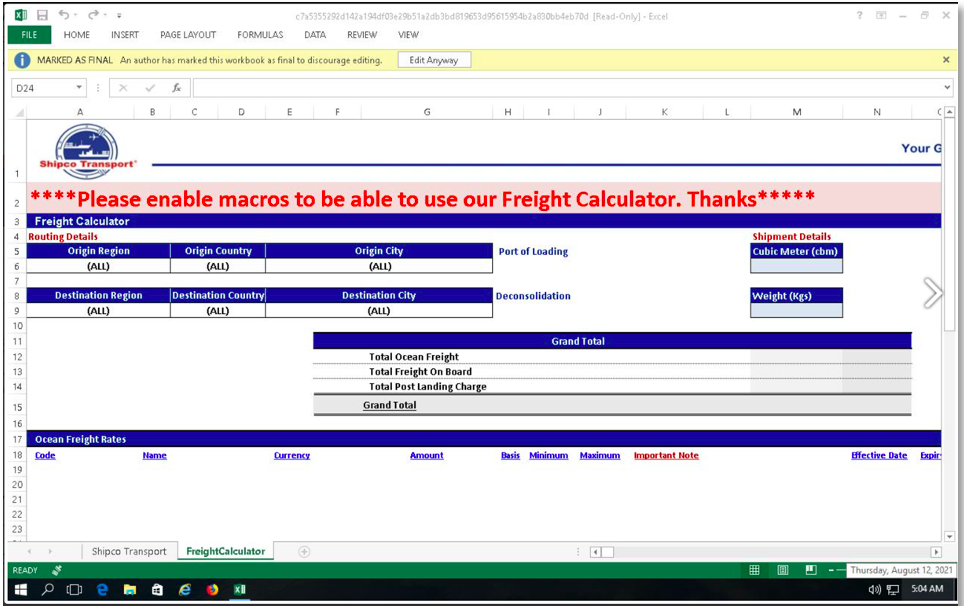

Sin embargo, algunos atacantes urdieron estrategias más complejas. En una campaña de distribución de malware lanzada en agosto de 2021, los atacantes enviaron un archivo de Microsoft Excel que contenía una calculadora de gastos de transporte aparentemente funcional.

Fig. 3. Una calculadora funcional de gastos de transporte en una hoja de cálculo mediante la que se distribuía el malware Dridex.

Desafortunadamente, si el diseño del señuelo cautivaba a la víctima, en su presupuesto de envío encontraba un regalo con el malware Dridex.

2. Buenas y malas noticias

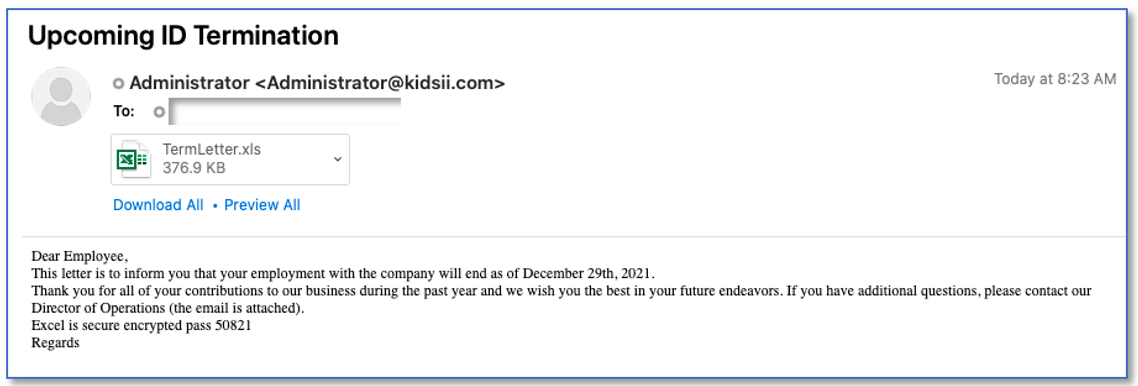

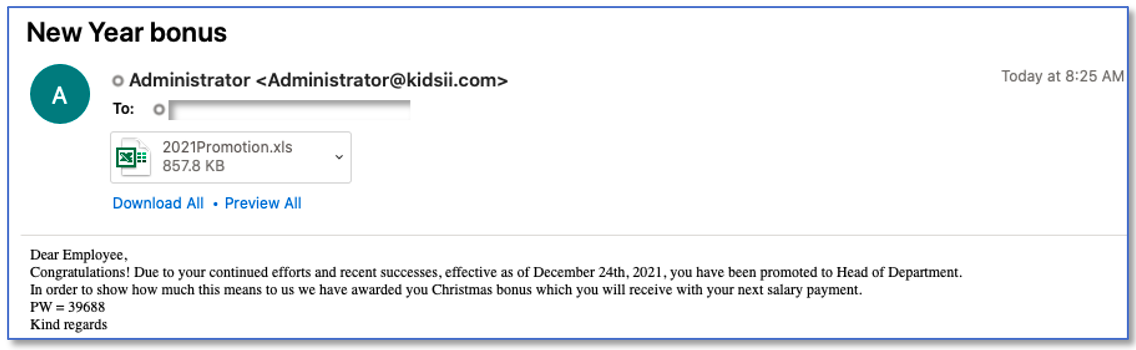

Seguro que muchos profesionales del marketing conocen las pruebas A/B, pero por lo visto hay ciberdelincuentes que también han estado experimentando con esta técnica de ingeniería social. En una campaña lanzada en 2021 justo antes de Navidad, algunos recibieron un mensaje en el que se les informaba de que se prescindía de sus servicios, y otros recibían la noticia de un ascenso y una paga extra de Navidad.

Fig. 4. Señuelos de despido y paga extra de la misma campaña de distribución de Dridex.

A pesar de la buena y la mala suerte de unos y otros, los dos tipos de mensaje en realidad portaban malas noticias: al descargar el Excel adjunto y hacer clic en “Habilitar contenido”, en el ordenador de la víctima se instalaba el troyano bancario Dridex.

Para que no decayese el ánimo en esta época de alegría y celebración, cuando el malware se empezaba a descargar, las víctimas recibían un mensaje que les felicitaba las fiestas.

1. Herencia o lotería. ¡O las dos! ¿Por qué no?

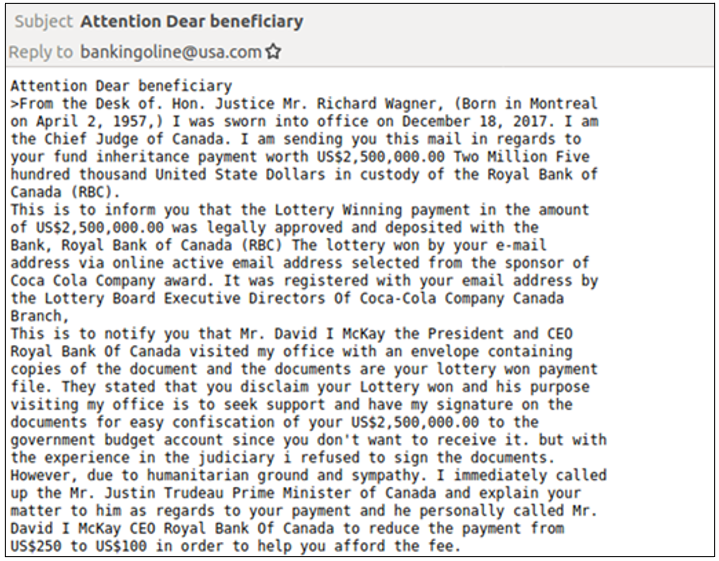

¡Qué bien! ¡Ha recibido una herencia de 2,5 millones de dólares! ¡Ah, no! ¡En realidad es un premio de lotería de la misma cantidad! Pero el malvado Royal Bank of Canada está empeñado en confiscarle ese dinero que le ha caído del cielo. Por suerte, el primer ministro Justin Trudeau ha intervenido en su favor.

Ahora, el mismísimo presidente de la Corte Suprema de Canadá le escribe para comunicarle que todo este entuerto puede resolverse por la módica cantidad de 100 dólares. Y una vez que pague podrá disponer de su ganancia mediante una tarjeta Visa.

Fig. 5. Un elaborado señuelo enviado por correo electrónico de un caso de fraude de los anticipos.

Este es el elaborado correo electrónico que un estafador intentó hacer pasar por auténtico el año pasado, y de paso se llevó el premio al señuelo más raro que hemos visto en mucho tiempo. El fraude de los anticipos es conocido por sus extravagantes tácticas de ingeniería social, pero por dimensión y variedad, esta estafa se lleva la palma. O una galleta. O mejor una cookie.

Si desea conocer este tema más a fondo, consulte el portal de amenazas de Proofpoint, donde encontrará los últimos estudios y la información más reciente.