En los últimos años, el panorama de las amenazas ha evolucionado: ahora los ciberdelincuentes utilizan tácticas de ingeniería social cuyo fin es aprovecharse de las vulnerabilidades humanas para ejecutar sus ataques. El principal vector para ello es el correo electrónico. Los agresores utilizan de todo, desde ransomware y phishing de credenciales hasta estafas Business email compromise (BEC) y ataques de cadena de suministro. Siendo el correo electrónico el vector de amenazas número uno, para proteger su empresa es imperioso que elija la solución de seguridad del correo electrónico correcta.

Frost & Sullivan ha publicado recientemente el informe Frost RadarTM: Global Email Security Market, 2020, que analiza el mercado mundial de la seguridad del correo electrónico y sus principales proveedores en cuanto a crecimiento e innovación, y ayuda a las organizaciones a seleccionar la solución más adecuada a sus necesidades. Nos complace anunciar que Frost & Sullivan ha reconocido a Proofpoint como líder en seguridad del correo electrónico.

Entre un total de 34 participantes mundiales del sector, el análisis de Frost & Sullivan ha dado a Proofpoint la máxima puntuación, tanto en índice de crecimiento como en índice de innovación.

Proofpoint ha podido alcanzar estos resultados porque proporciona a los clientes:

Reducción de riesgo con una detección de amenazas integrada

Como ya hemos mencionado, los ciberdelincuentes utilizan de todo, desde ransomware y phishing de credenciales hasta estafas BEC y ataques de cadena de suministro. Y son incansables. Para que una solución de seguridad del correo electrónico sea eficaz y reduzca el riesgo, debe integrar una oferta multicapa. Si su solución de seguridad del correo electrónico solo es eficaz para detectar un tipo de amenazas, sigue expuesto a otras, lo cual no solo incrementa su riesgo de sufrir fugas de datos y pérdidas económicas, sino que también aumenta la carga de trabajo de sus equipos de seguridad.

Proofpoint proporciona la detección más eficaz frente a múltiples amenazas gracias a nuestra tecnología de aprendizaje automático/inteligencia artificial, a la enorme cantidad de datos que analizamos en varios vectores y a nuestros analistas expertos en amenazas. Analizamos más de 2200 millones de mensajes de correo electrónico, más de 35 000 millones de URL y más de 200 millones de archivos adjuntos al día. Supervisamos más de 35 millones de cuentas cloud y más de 400 millones de dominios. Y nuestro equipo mundial de investigación de amenazas lleva el seguimiento de más de 100 ciberdelincuentes.

Nuestra plataforma de protección frente a amenazas está integrada para proporcionar protección completa: prevención, detección y corrección. Por ejemplo, podemos identificar a los usuarios de mayor riesgo o VAP (Very Attacked People, personas muy atacadas) de una organización y a partir de ahí aplicarles políticas de aislamiento para que naveguen con seguridad e incluso prepararles para identificar mensajes sospechosos según los métodos de ataque utilizados contra ellos. Si un usuario denuncia un mensaje, automáticamente lo analizamos y, si es malicioso, lo ponemos en cuarentena. Y no solo eso: a continuación buscamos todos los demás mensajes de la organización y los ponemos también en cuarentena.

Además, nos integramos en el ecosistema general para aplicar controles adaptables a los usuarios y compartir una inteligencia sobre amenazas que refuerza la protección. Nos integramos con CrowdStrike, Okta, SailPoint, Palo Alto Networks y muchos más.

Visibilidad inigualable del riesgo centrado en las personas y asociado a los proveedores

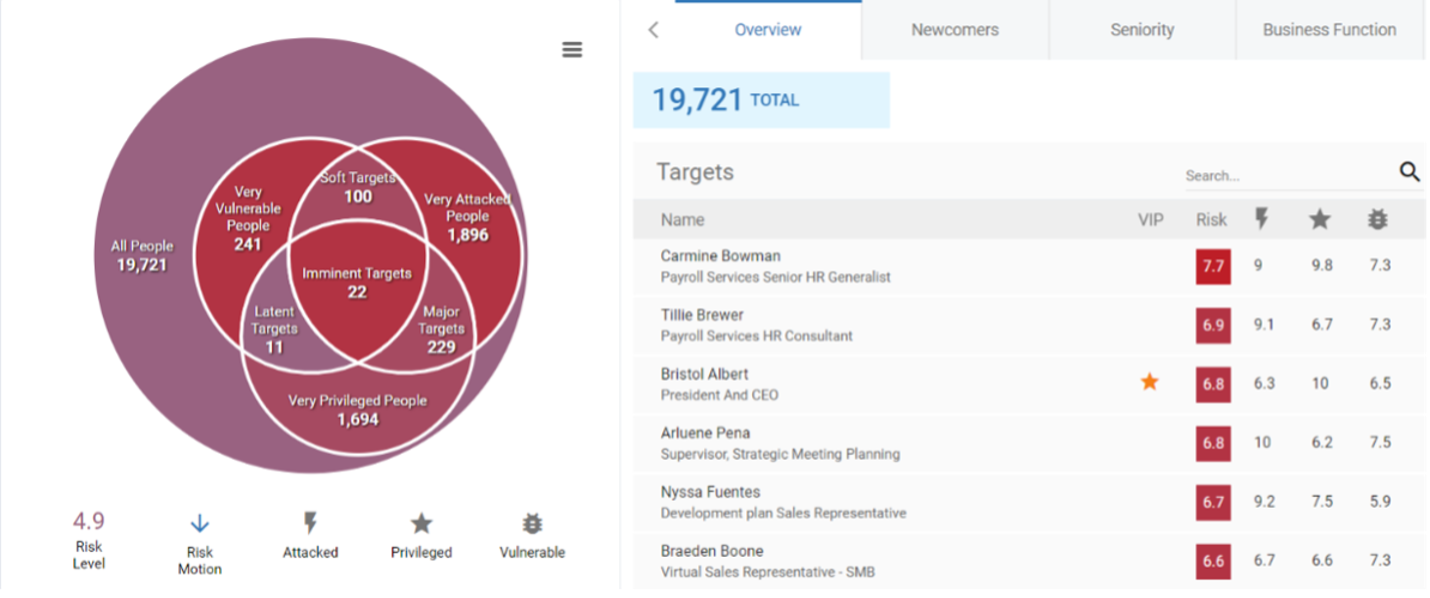

Mitigar los riesgos es el principal objetivo de cualquier equipo de seguridad, pero resulta difícil establecer prioridades entre las alertas de seguridad, saber qué controles aplicar —y a quién— y predecir su impacto en el riesgo. Para ayudar en esta tarea, proporcionamos a los clientes la solución Nexus People Risk Explorer, que permite conseguir visibilidad e información práctica sobre los riesgos que comporta cada usuario para la organización y con este fin:

- Identifica las vulnerabilidades y los privilegios de los usuarios para generar un perfil de riesgo.

- Los segmenta por la similitud de sus perfiles.

- Recomienda controles de seguridad específicos para mitigar el riesgo, reducir costes y ahorrar tiempo.

Figura 1: Nexus People Risk Explorer

Encontrará más información aquí.

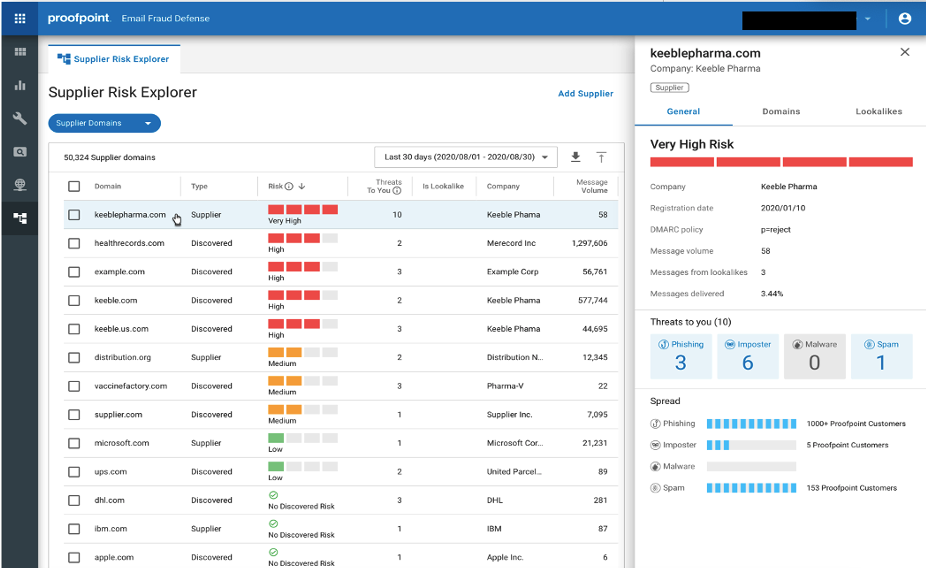

También proporcionamos visibilidad del riesgo asociado a los proveedores con nuestra solución Supplier Risk Explorer.

Para ayudarle a superar los retos de los complejos ataques de cadena de suministro, Supplier Risk Explorer identifica automáticamente a sus proveedores y los dominios que utilizan para enviar mensajes de correo electrónico a sus usuarios. Integrado en la plataforma de protección frente a amenazas de Proofpoint, líder del sector, Supplier Risk Explorer analiza sus comunicaciones de correo electrónico y le ofrece una visión de las amenazas centrada en los proveedores. Revela el volumen de mensajes, las amenazas detectadas procedentes de los dominios de los proveedores, así como los mensajes bloqueados procedentes de dominios parecidos a estos.

A continuación, Supplier Risk Explorer evalúa el nivel de riesgo de estos dominios valorando varios parámetros, tales como:

- Amenazas enviadas a su organización

- Amenazas enviadas a otros clientes de Proofpoint

- Dominios parecidos a los de los proveedores

- Si se han registrado recientemente

- Si tienen una regla DMARC de rechazo

Al clasificar y establecer prioridades según el nivel de riesgo de los dominios de sus proveedores, su equipo de seguridad puede ver y priorizar a qué proveedores deben prestar más atención.

Figura 2: Identificación del riesgo asociado a los proveedores

Impacto en las operaciones

Como resultado de la recesión económica causada por la pandemia mundial, a los equipos de seguridad se les exige que hagan más con menos. Los ciberdelincuentes son implacables y los profesionales de la seguridad trabajan al límite. Lo que los equipos de seguridad necesitan son soluciones que reduzcan la carga.

Proofpoint detiene más amenazas antes de que lleguen a la bandeja de entrada y se conviertan en incidentes, con lo que reduce la carga de la respuesta a incidentes. Igualmente importante, si no más, es que podemos detectar con precisión y detener los mensajes maliciosos sin bloquear los legítimos. Las soluciones de seguridad del correo electrónico que generan toneladas de falsos positivos acaban por minar la productividad de los equipos de seguridad y mensajería y de los usuarios finales.

Proofpoint también ofrece funciones SOAR que automatizan las principales medidas de investigación y respuesta a incidentes relacionadas con las amenazas del correo electrónico. El volumen de alertas, combinado con la elevada probabilidad de que las amenazas que llegan por correo electrónico causen daños graves a su organización y con la necesidad de una respuesta rápida, crean la tormenta perfecta para la automatización. Podemos identificar y eliminar automáticamente todas las instancias de un mensaje malicioso en la organización, incluidos los reenviados y los incluidos en listas de distribución. Los clientes nos dicen que esta función es revolucionaria, ya que les permite hacer en minutos lo que antes les costaba horas de esfuerzo manual.

Consiga hoy mismo su copia gratuita del informe para obtener más información sobre los motivos de Frost & Sullivan para reconocernos como líder.