Evaluar: Cómo identificar a los usuarios más vulnerables y a los más incautos

Security Awareness Training

Security Awareness Training

El primer paso para elaborar un programa eficaz de concienciación en materia de seguridad es evaluar el estado actual de su programa: quiénes son sus usuarios vulnerables, lo que saben y lo que opinan. Proofpoint Security Awareness Training pone a su disposición una amplia variedad de herramientas prácticas, incluidas simulaciones de phishing, pruebas, evaluaciones culturales y evaluaciones de ciberseguridad. Estas herramientas ayudan a establecer una base de referencia para identificar a sus empleados más vulnerables y muy atacados (Very Attacked People™), y conocer su actitud y sus opiniones sobre la concienciación en seguridad , así como sus carencias actuales. Además, le permiten centrar su programa en el riesgo real, gracias a la evaluación de los usuarios con amenazas reales.

Análisis del riesgo asociado a los usuarios desde otra perspectiva

Proofpoint le ayuda a identificar a los usuarios más vulnerables de su organización, incluidos los más incautos (con tendencia a hacer clic) y aquellos que son blanco de un importante volumen de ataques. De esta forma, obtiene un programa de concienciación en materia de seguridad basado en los datos que va más allá de los ataques simulados de phishing. Le proporcionamos información exclusiva sobre el perfil de riesgo de los usuarios, que se basa en la interacción de los usuarios con amenazas reales. Esto significa que puede evaluar e identificar a los que necesitan más atención, y asignarles fácilmente formación dirigida, con nuestras funciones de automatización integradas.

Además, Proofpoint le ayuda a averiguar la actitud de los usuarios respecto a la seguridad y a saber qué opinan. Nuestra herramienta de evaluación cultural ofrece una visión del estado actual de la cultura de su empresa, para que pueda determinar qué debe cambiarse.

- Ejecute campañas de phishing más dirigidas y sofisticadas que simulan ataques reales.

- Proporcione miles de plantillas de ataques simulados de phishing, SMS y USB, basadas en engaños observados en las decenas de miles de millones de mensajes que recopila al día la inteligencia sobre amenazas de Proofpoint.

- Envíe evaluaciones de conocimientos predefinidas sobre los principales temas de ciberseguridad y cumplimiento de normativas, para obtener una base de referencia de los conocimientos que tienen los usuarios en materia de seguridad.

- Inscriba automáticamente en formación adicional y pruebas de phishing simulado a los usuarios que no superan las simulaciones de ataque o las evaluaciones de conocimientos.

- Las pruebas de phishing le permiten descubrir a sus VAP (Very Attacked People, o personas muy atacadas) y a los usuarios más incautos, gracias a la integración con la solución de protección del correo electrónico de Proofpoint.

- Asigne a los usuarios breves evaluaciones sobre cultura para descubrir su actitud hacia la seguridad e implementar los cambios adecuados para motivarlos.

Utilice inteligencia de amenazas para crear su programa

Proofpoint proporciona a sus empleados formación pertinente sobre las amenazas emergentes observadas a gran escala. Refuerce las mejores prácticas de ciberseguridad con contenido basado en amenazas y simulaciones de phishing que replican amenazas reales.

Simulaciones de phishing

Puede organizar pruebas y simulaciones de phishing, y campañas de USB, SMS y SMShing en minutos. De esta forma puede calibrar la susceptibilidad de sus empleados en estos importantes vectores de amenazas. También obtendrá datos exclusivos sobre su nivel de vulnerabilidad. Asimismo, puede determinar fácilmente si los usuarios demuestran un comportamiento positivo sistemático, denunciando los mensajes simulados a través del botón PhishAlarm.

Más información sobre las personas muy atacadas (VAP)

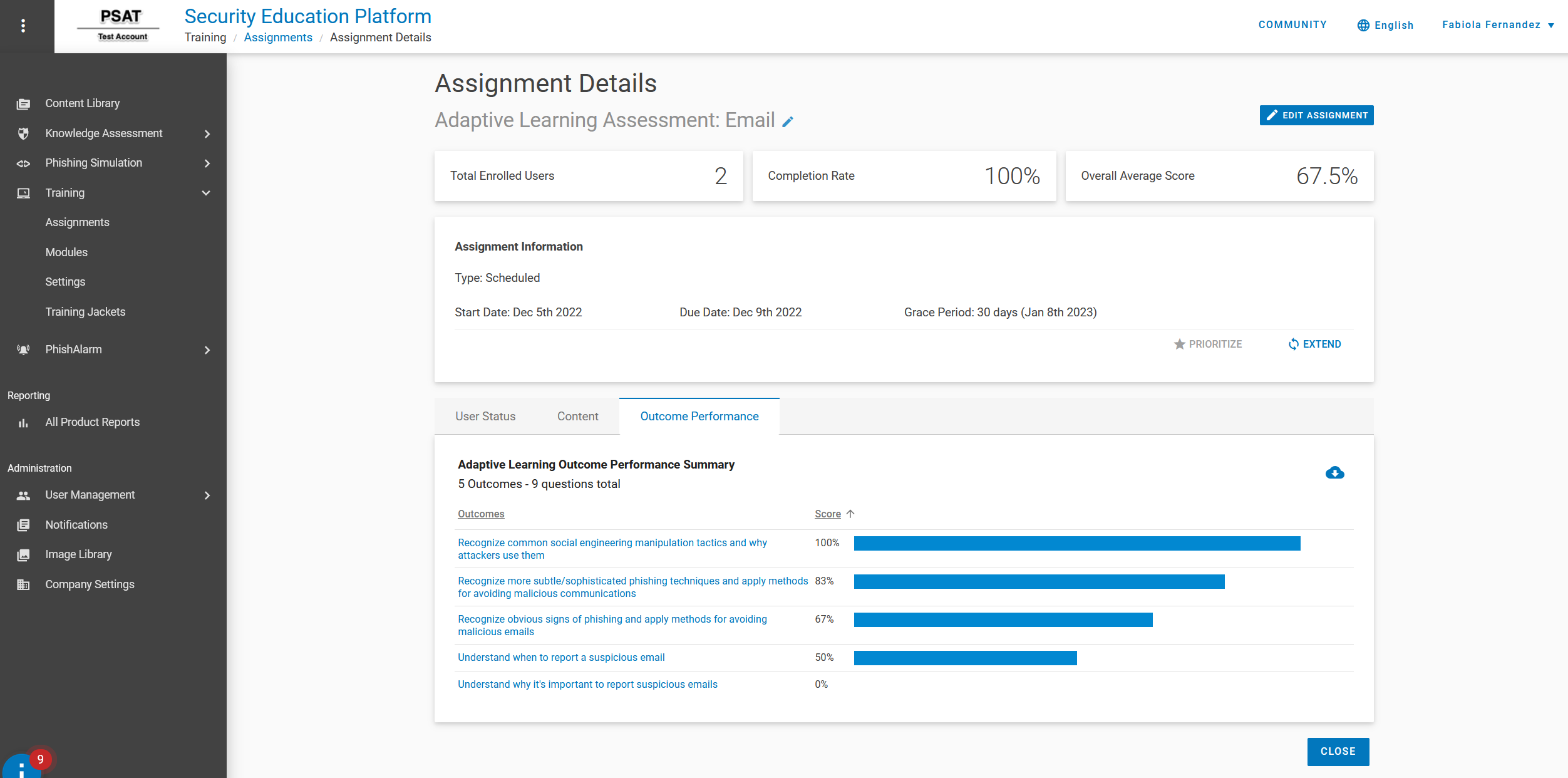

Evaluaciones de conocimientos

Obtiene pruebas y evaluaciones de ciberseguridad predefinidas sobre temas como la protección de datos, las contraseñas, el cumplimiento de normativas, el phishing, etc. Lo que es más, nuestras evaluaciones de aprendizaje adaptable le permiten asignar a los usuarios preguntas relacionadas con sus módulos de formación específicos, lo que le ayuda a descubrir lagunas de conocimientos concretas de cada usuario y decidir el curso de formación que debe realizar en el futuro. Nuestras evoluciones le permiten responder a preguntas como:

- ¿Qué saben los usuarios?

- ¿Quiénes son los usuarios con más y con menos conocimientos?

- ¿Cuáles son los temas de seguridad que conocen peor?

¿Están sus usuarios concienciados sobre la seguridad?

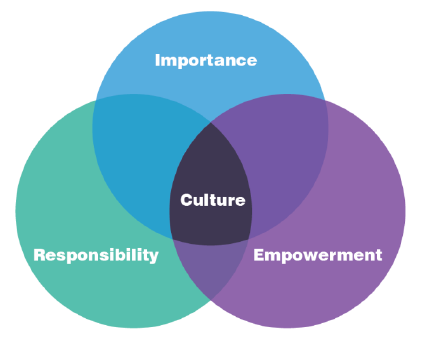

Evaluaciones de cultura

Proofpoint proporciona un cuestionario conciso para que pueda calibrar la cultura de seguridad en su empresa, evaluando estas tres áreas:

- Responsabilidad: ¿sienten los empleados que ellos y sus compañeros son responsables de actuar para impedir las amenazas de ciberseguridad?

- Importancia: ¿creen los empleados que una amenaza podría afectarles personalmente?

- Empoderamiento: ¿se sienten los empleados empoderados para identificar y denunciar los comportamientos sospechosos?

Encontrará más información sobre la cultura de seguridad en este blog.

Infórmese sobre por qué medir el nivel cultural sobre ciberseguridad es importante y determinante para llevar a cabo un programa de concienciación en seguridad eficaz

Personas muy atacadas (VAP)

Conozca a fondo el estado actual de su programa de concienciación en materia de seguridad y el nivel de vulnerabilidad de los usuarios a través de las integraciones con nuestra plataforma Proofpoint Threat Protection.

Descubra quiénes son sus VAP (Very Attacked People, o personas muy atacadas). Averigüe cómo son los ataques que reciben y qué tipos de amenazas les afectan, y si responden a mensajes maliciosos. Combinando esta información con el resultado de las pruebas de phishing, puede centrar su programa en estos usuarios particularmente vulnerables. Esto reducirá su riesgo general de manera más eficaz.

Más información sobre las personas muy atacadas (VAP) y los usuarios más incautos

Nexus People Risk Explorer

Mejore su visibilidad del riesgo asociado a las personas mediante datos de vulnerabilidades, ataques y privilegios. Gracias a Proofpoint Nexus People Risk Explorer, puede examinar un subconjunto de la organización y obtener una lista ordenada de usuarios de riesgo. Analice la lista de vulnerabilidades en función de los controles de seguridad de que disponga (como la formación de concienciación en materia de seguridad). Y consiga información sobre los usuarios a los que debe aplicarse cada control, junto con una puntuación de reducción de riesgos si se aplica un determinado control.

Más información sobre Nexus People Risk Explorer