Cuentas fraudulentas en las redes sociales

Descripción general

Malos actores crean cuentas fraudulentas de marca para distribuir malware, robar credenciales de cuenta o simplemente avergonzar a la marca. Las nuevas cuentas fraudulentas se crean a diario. No hay seguridad o la comercialización equipo tiene el tiempo para recorrer el universo social de la identidad y analizar cada cuenta potencialmente falsa. La solución es simple: Proofpoint Social Media Protection.

Descubre cuentas de redes sociales fraudulentas

Proofpoint Social Discover explora automáticamente Facebook, Twitter, Google +, LinkedIn y otras redes de medios sociales para descubrir, notificar e informar sobre todas las cuentas, incluyendo la marca cuentas fraudulentas. Con Social Discover sabrá en cuestión de minutos si alguien, en cualquier lugar del mundo, ha creado una cuenta que distorsione su marca.

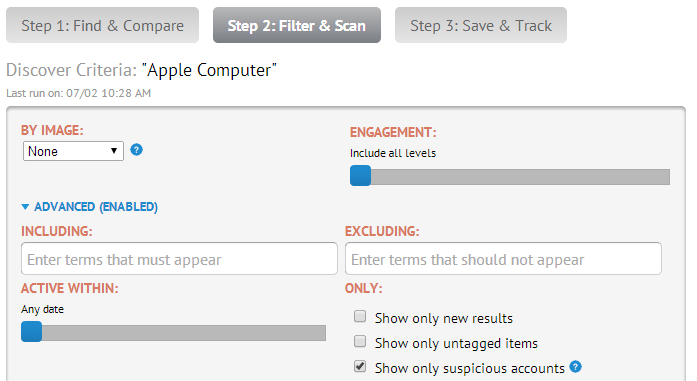

Social Discover Criteria Configuración

Netflix salvaguardias contra las cuentas fraudulentas Brand

“Hemos utilizado Proofpoint Social Discover con éxito para ayudar a llevar a cientos de cuentas de redes sociales falsas creadas por los defraudadores.” Nexflix

Detección Cuenta arriesgada

Muchas organizaciones se enfrentan a la gestión del riesgo para cientos de cuentas relacionadas con la marca -algunas una gestión activa y otros no administrado. Social Discover analiza todas las cuentas relacionadas con la marca y da prioridad a los resultados para identificar las cuentas de alto riesgo con mayor probabilidad de ser fraudulenta. Con Social Discover, usted sabrá exactamente qué cuentas representan el mayor riesgo y por lo tanto requieren la respuesta más inmediata.

SocialDiscover

SocialDiscover mapas y monitores persistentemente su huella social mediante la búsqueda y la auditoría de las cuentas asociadas con su marca - incluyendo no autorizado, fraudulento, y protestar cuentas.

Informe de Social Media Marca Fraude

Entender cómo las amenazas de medios sociales pueden afectar a su organización, a continuación, explorar las herramientas y estrategias necesarias para proteger su organización.