Desde que se detectó primero en noviembre de 2014, Dridex ha sido uno de los más prolíficos de malware en todo el mundo. Incluso cuando los actores detrás de distribución de Dridex comenzaron a distribuir ransomware Locky en febrero de 2016, a menudo cambiar entre las dos cargas o distribuirlos simultáneamente. Más recientemente, sin embargo, volúmenes de mensajes de correo electrónico Dridex han caído a un hilo relativo, y ha surgido una nueva geografía de interés, Suiza. El volumen mucho más bajo indica un mayor grado de focalización, liberando a los actores para realizar ataques más lucrativos y aprovechar la información robada más eficazmente.

En este post a investigar las recientes campañas de Dridex, incluyendo sus volúmenes de mensaje y focalización y proporcionar posibles razones para los cambios en el modo de funcionamiento.

Conjunto de la actividad Dridex

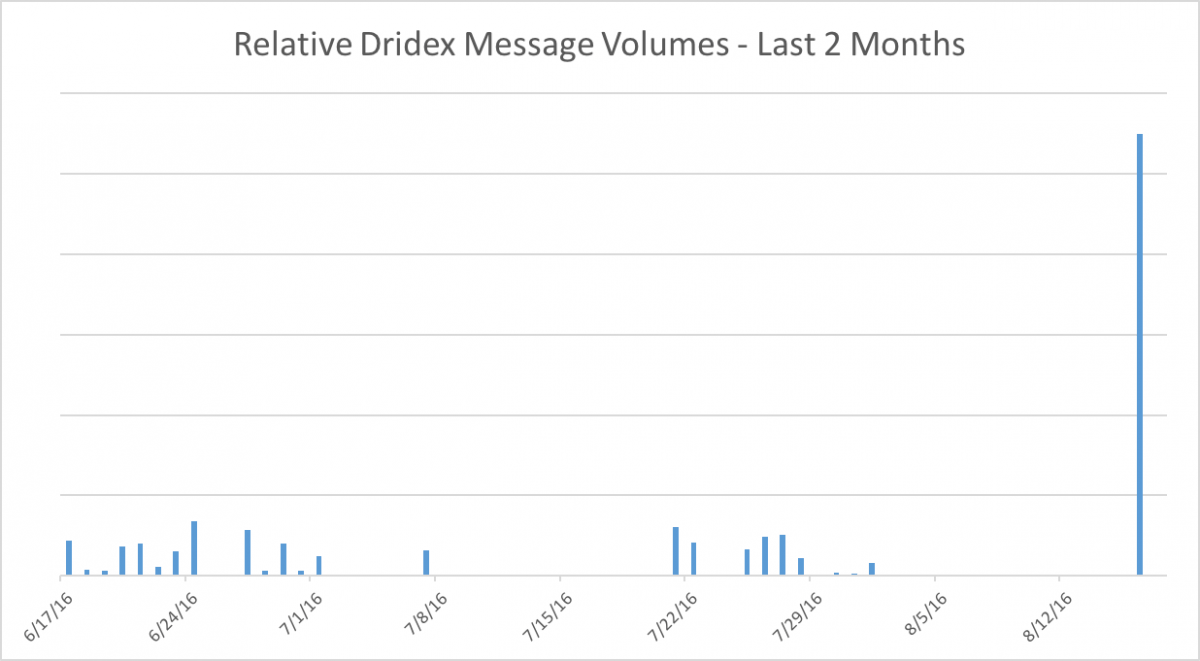

Durante julio y agosto de 2016, hemos seguido una serie de campañas de accesorio de Dridex muy pequeña, variando de dígitos únicos a unos mil mensajes. 15 y 16 de agosto, el más grande observado campaña desde mediados de junio entregan decenas de miles de mensajes, principalmente dirigidas a servicios financieros y las organizaciones de fabricación. Sin embargo, este volumen aún no acercarse a las campañas de mensaje de varios millones de mayo de 2016. La figura 1 muestra volúmenes de mensaje relativo para las campañas de Dridex en los últimos dos meses.

Figura 1: Indexadas relativa Dridex mensaje los volúmenes desde mediados de junio de 2016

Mientras que arriba de la figura 1 representa el volumen de mensajes de correo electrónico desde el 15 de junio, el siguiente es un listado de ejemplo botnet que IDS observados durante este período:

Dridex botnet 1124 (contra Suiza) - 17 de agosto

Dridex botnet 228 (Reino Unido, AU, FR targeting) - 15-16 de agosto

Dridex botnet 144 (contra Suiza) - 11 de agosto

Dridex botnet 1024 (contra Suiza) - 10 de agosto

Dridex botnet 1024 (contra Suiza) - 9 de agosto

Dridex botnet 1024 (contra Suiza) - 2-3 de agosto

Dridex botnet 1024 (contra Suiza) - 29 de julio

Dridex botnet 1024 (contra Suiza) - 26-27 de julio

Dridex botnet 124 (contra Suiza) - 15 de julio

Dridex botnet 302 (UK targeting) - 12 de julio

Dridex botnet 38923 - (contra Suiza) - 7 de julio

Ejemplo de campaña: Dridex 228

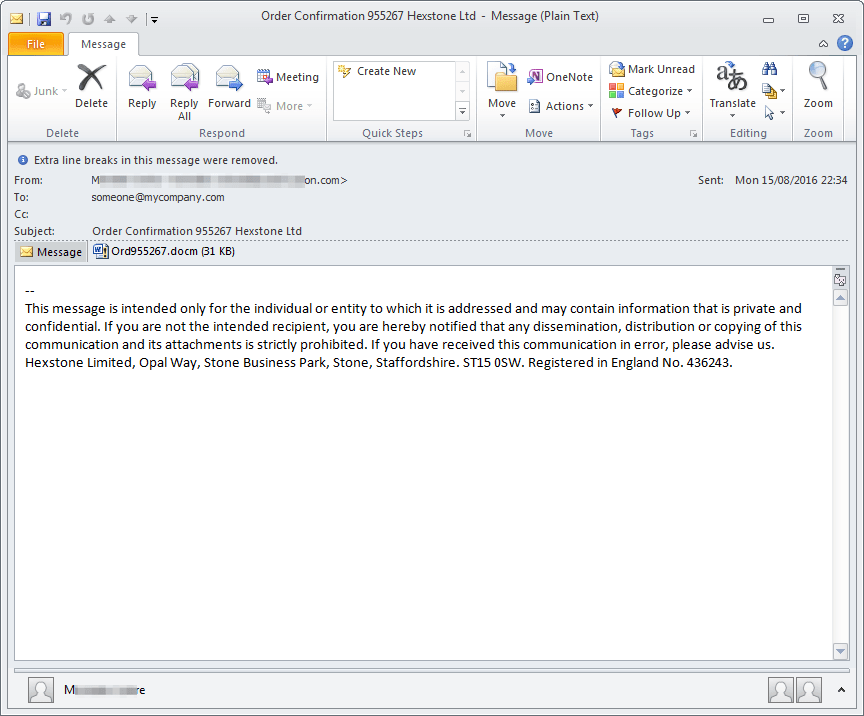

El 15 y 16 de agosto campaña Dridex (botnet 228 ID) es de particular interés debido a su más grande que el volumen promedio de mensaje. Este botnet contiene configuraciones para banca sitios en el Reino Unido, Australia, Francia y Estados Unidos. Los correos electrónicos, distribución de la botnet contienen cargados de macro Word archivos adjuntos (.docm archivos). La figura 2 muestra un correo electrónico de ejemplo con un señuelo de "pedir confirmación".

Figura 2: Correo electrónico de inglés entregar el 228 Dridex

Los dígitos después de "Confirmación de pedido" en el tema son al azar y coinciden con los del nombre del archivo.

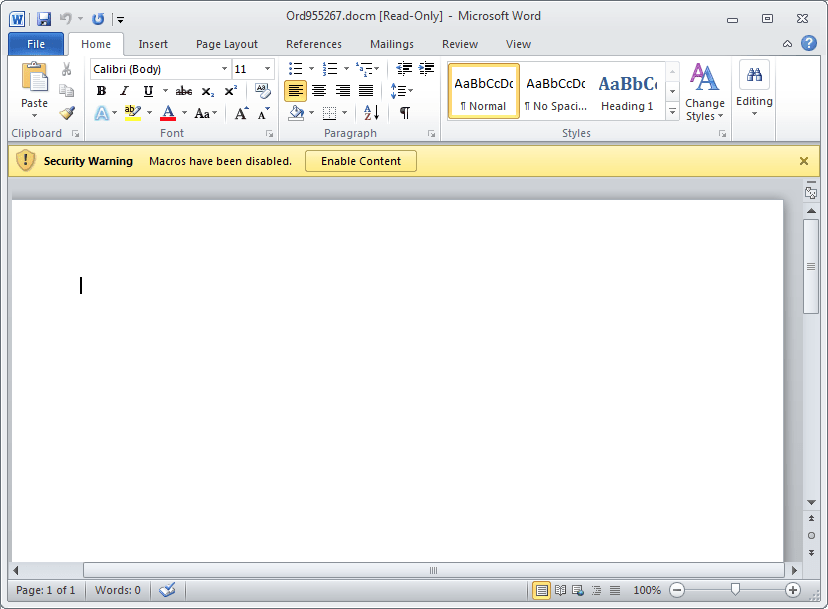

Figura 3: Ejemplo de archivo adjunto documento malintencionado. Los archivos .docm todavía requieren los usuarios activar las macros incrustadas. En este caso, la habilitación de las macros permite los documentos maliciosos descargar Dridex (botnet ID 228).

Esta instancia de Dridex apunta a un número de procesamiento de pagos de fondo y transferencia, punto de venta (POS) y aplicaciones de administración remota. Mientras que la expansión de las aplicaciones Windows específicas ya fue señalada por MELANI [1], Apéndice A se incluye la lista completa que observamos en esta campaña.

Sin embargo, dirigidas a aplicaciones no son nueva y Dridex ha dirigido POS, banca y otras aplicaciones en el pasado. Apéndice B incluye un ejemplo de aplicación dirigidos a partir de julio de 2015. La lista específica actual se amplía substancialmente en comparación.

Ejemplo de campaña: Dridex 144

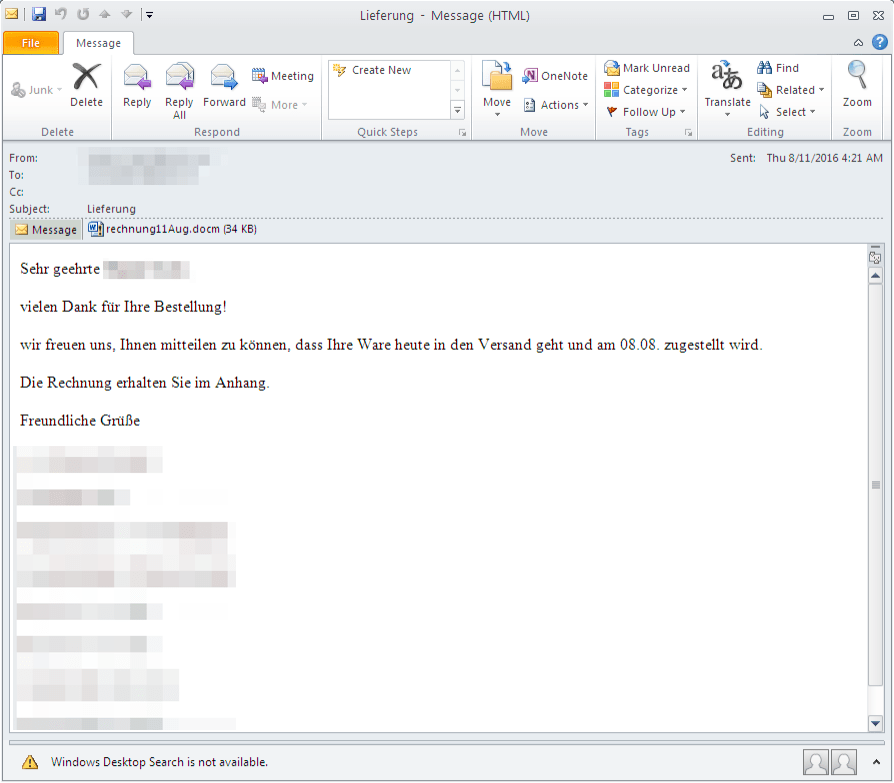

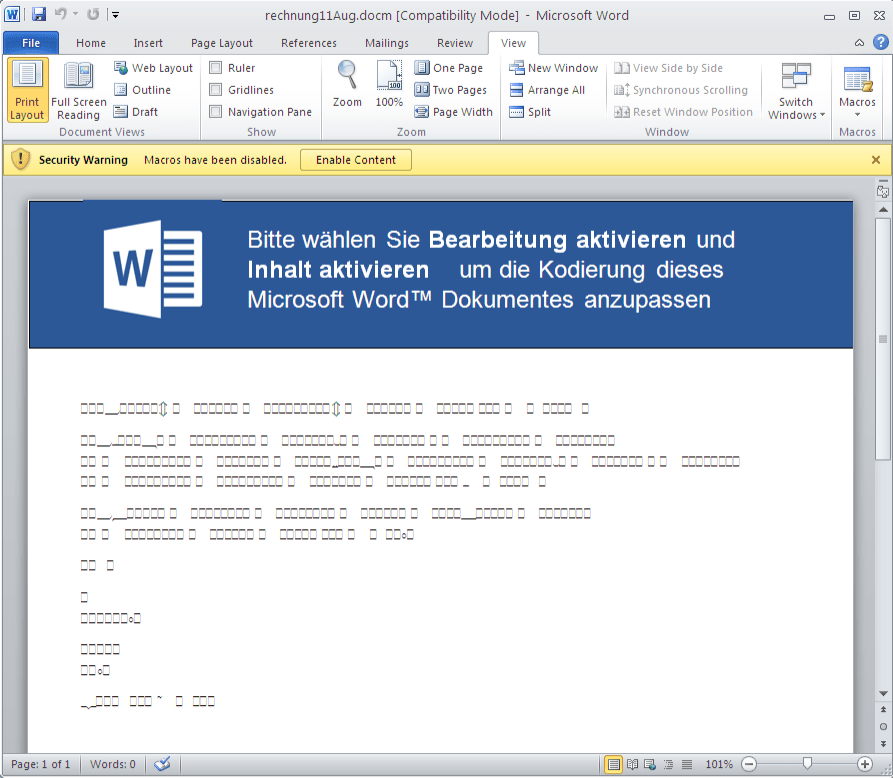

El 11 de agosto, observamos una campaña Dridex con accesorios .docm de Microsoft Word. Si abre y sus macros

activado, estos aditamentos descargar e instalación Dridex botnet ID 144 con configuración dirigida a varios sitios de la banca, incluyendo varios en Suiza. Los mensajes de esta campaña tuvieron los temas "Lieferung" ("entrega" en alemán) con varios nombres de adjuntos, incluyendo "rechnung11Aug.docm" ("bill11Aug" en alemán). Tenga en cuenta que el alemán es una de las lenguas principales en Suiza.

Figura 4: Correo de lengua alemana entrega 144 Dridex

Figura 5: Ejemplo de archivo adjunto documento malintencionado, que descargas Dridex (botnet ID 144) si la macro permite que el usuario.

Esta instancia de Dridex objetivos del misma bancarias back-end y otras aplicaciones como la botnet 228. Ejemplo los servicios bancarios sitios dirigidos por la inyecta incluyen raiffeisen.ch y postfinance.ch.

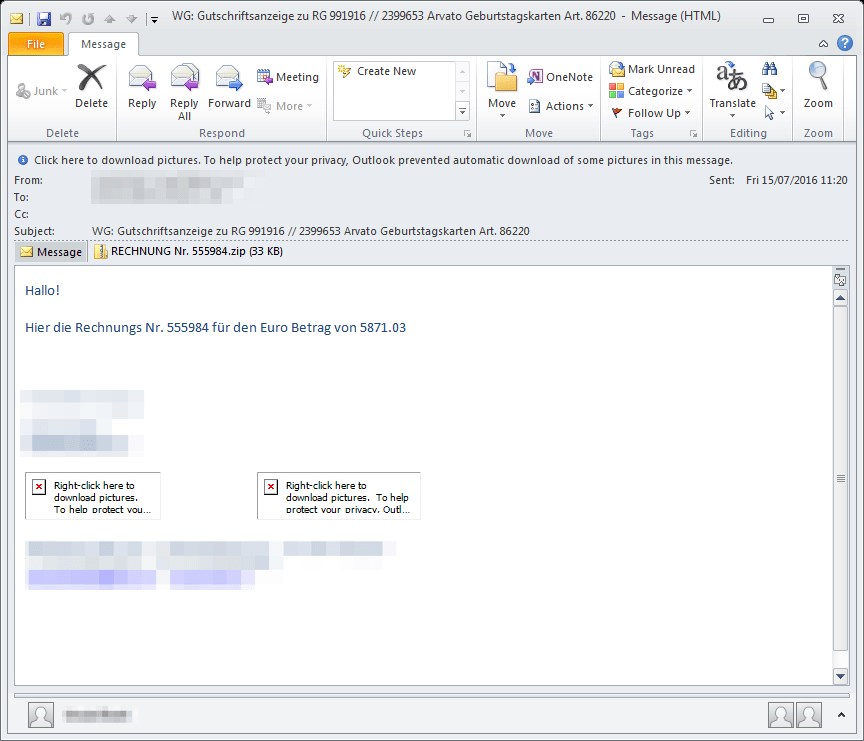

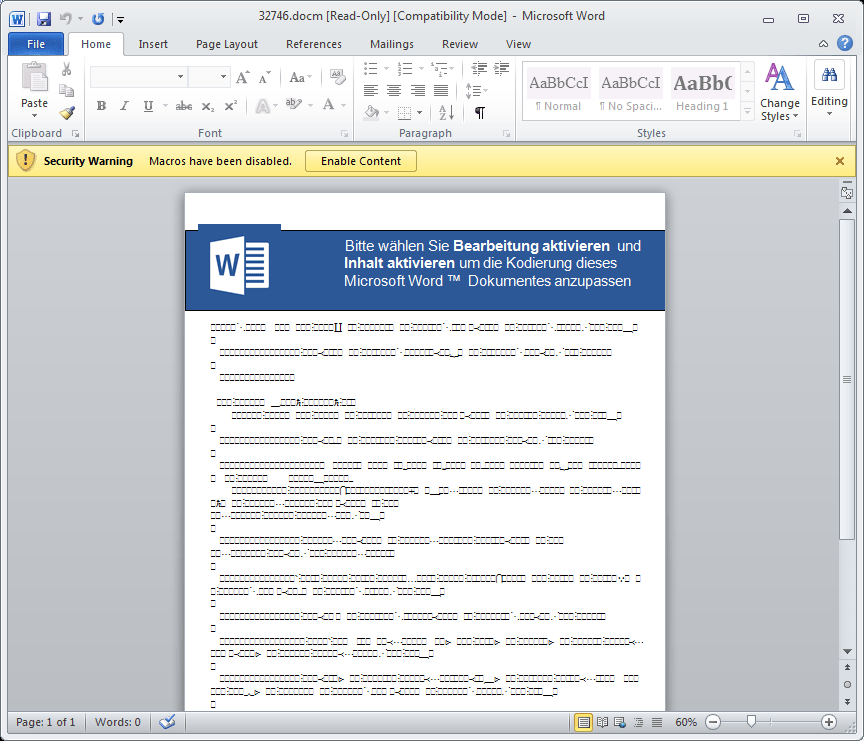

Ejemplo de campaña: Dridex 124

El 15 de julio, observamos otra campaña Dridex con accesorios .docm de Microsoft Word. Si abre, y las macros habilitadas, estos aditamentos descargar e instalación Dridex botnet ID 124. Las configuraciones en este caso incluyen también dirigidos a varios sitios de la banca Suiza. Los mensajes de esta campaña tuvieron los temas "WG: Gutschriftsanzeige zu RG 123456 / / 7654321 Arvato Geburtstagskarten arte. 12345"(números aleatorios) y accesorios llamado"RECHNUNG Nr. 654321.zip"que contiene"54321.docm"(números aleatorios). Una vez más, el correo electrónico y el accesorio fueron escritos en alemán.

Figura 6: Correo de lengua alemana entrega Dridex 124

Figura 7: Fijación del documento malintencionado de ejemplo, descargas Dridex (botnet ID 124).

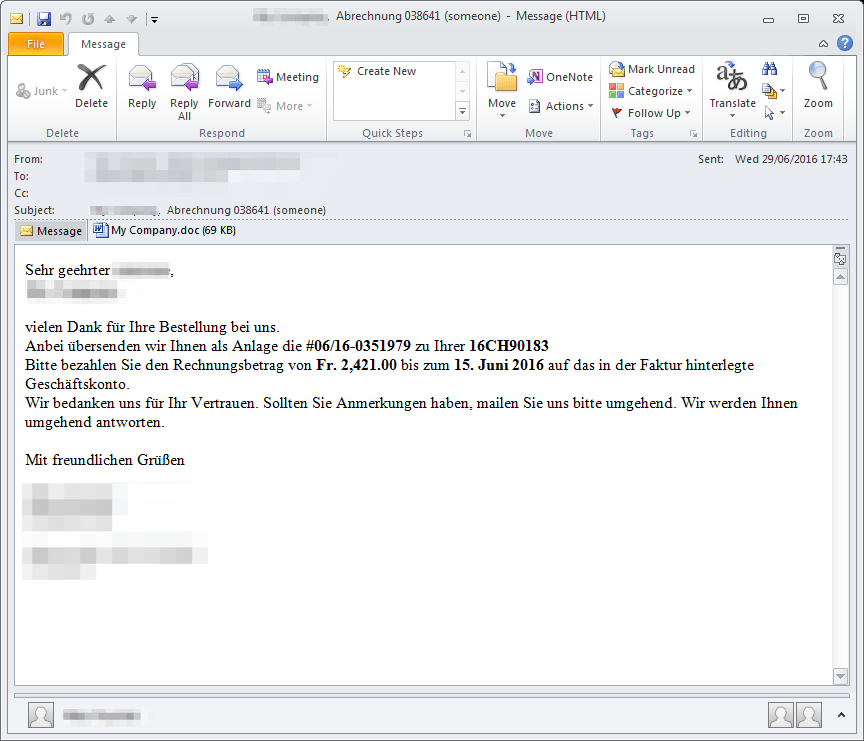

Ejemplo de campaña: Dridex 38923

El 29 de junio, se observó una pequeña campaña de Dridex con archivos adjuntos .doc de MS Word. Si abre, y las macros habilitadas, estos aditamentos descargar e instalación Dridex botnet ID 38923 con configuración dirigida a varios sitios de la banca, las de Suiza incluidas. Los mensajes de esta campaña tuvieron los temas "[empresa], Abrechnung 038641 [alguien]" y "[la empresa] .doc". Una vez más, el correo electrónico y el accesorio eran en alemán.

Figura 8: Correo de lengua alemana entrega Dridex 38923

Figura 9: Fijación del documento malintencionado de ejemplo, descargas Dridex

Dridex vía Exploit Kits

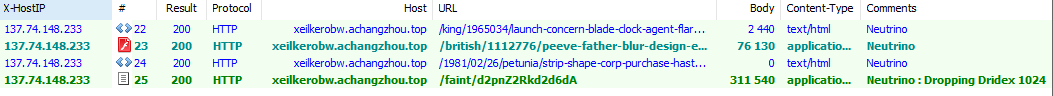

Por último, continuamos viendo Dridex separarse vía exploit kits. Por ejemplo, el 9 de agosto, observamos neutrinos explotar Kit caer Dridex botnet ID 1024 en Suiza y el Reino Unido.

Figura 10: Captura de red muestra infección de Neutrino a 1024 Dridex

Conclusión

Dridex banca a troyano ha sido minuciosamente analizado por Proofpoint y otros investigadores en todo el mundo debido a su importante huella e impacto y prominentes en las campañas de correo electrónico de alto volumen documento malintencionado de 2016 2015 y principios. Sin embargo, el cambio reciente más específica distribución y un conjunto creciente de capacidades sugieren que Dridex puede tomar una nueva vida aun como las campañas de alto volumen a distribuir casi exclusivamente Locky y sus cargas asociadas. Mientras que estas grandes campañas pueden han saturado de muchos países de destino, Dridex actores todavía buscan para monetizar el malware al dirigirse a un número menor de grandes organizaciones, muchos de los servicios financieros.

En cuanto a los conductores detrás de este cambio de táctica, nuestras investigaciones sugieren que el modo actual de operación implica la identificación de sistemas de interés (contiene software de back-end pago) automáticamente con configuraciones específicas de Troya y luego permitiendo que los operadores tomar una decisión en cuanto a qué malware descargar siguiente o investigar el sistema manualmente a través de VNC.

Referencias

Indicadores de compromiso (del COI)

|

COI |

Tipo de IOC |

Descripción |

|

313e2282bffcd2df612404c7ab6e7e913495c13b6f3011c1a2739e289b5451b6 |

SHA256 |

29 de junio de Dridex 38923 documentos ".doc [nombre]" |

|

1fe24808cabd3fa69e58824a58a1e302ce677362603d4f26240cff7c145421b5 |

SHA256 |

15 de julio Dridex 124 documento "1666.docm" |

|

1a6859d265b94a2109d690999f62fdbadd8cb1894205e2e1b260a9f3bdcd8639 |

SHA256 |

11 de agosto Dridex 144 documento "rechnung11aug.docm" |

|

026b724fe9d07d47f8fcdf02f7e1072a74bc518e415430a2c23881fb179b4a99 |

SHA256 |

Agosto 15/16 Dridex 228 documento "Ord191878.docm" |

|

10cf55031c31f8a615b93cec9d3675b6af2fb7d9aa4ef5163723b55e43b9a9f4 |

SHA256 |

Cargador Dridex 38923 |

|

207b4ae38b3a5c51614aacd6b9d09bff242b23fab777446e9f752eefde57bac8 |

SHA256 |

Cargador de Dridex 124 |

|

75717e7acf4f41de953e0c6f57986844bc21dcda546d5a37371ad8d5a7952782 |

SHA256 |

Cargador Dridex 144 |

|

160c95261abba3e71c52195251db075ed922acdf010aa85fef1760e8fa198bd8 |

SHA256 |

Cargador de Dridex 228 |

|

bcaa57c93dc973aabd419b65dcdc4e9ae68bcae5ddfe920070cc2b2ae9dbaf3f |

SHA256 |

Cargador Dridex 1124 |

|

2d9c2edc8d1cfb2b5691b0f6a938d17d5adf1e7797ab401dfa12bd29df79af44 |

SHA256 |

Cargador de Dridex 302 |

|

fc39a8ef9567ce977215b8699762843d4f8a98504d9495bf9f8edad0a60b5fcb |

SHA256 |

Dridex 1024 por Neutrino |

Seleccione firmas ET que encendería en tráfico:

2022627 || ABUSO DE TROYA ET. Certificado SSL de CH lista negra SSL malintencionados detectados (Dridex)

2404306 || Grupo ET CNC Feodo Tracker informó CnC servidor 7

2404312 || Grupo ET CNC Feodo Tracker informó CnC servidor 13

Apéndice A: aplicaciones dirigidas por Dridex 228 de 16 de agosto de 2016

CREALOGIX | multiversa | Abacus | BIC | Oficina de agro | cashcomm | softcrew | COCONet | macrogram | Mammut | Omikron | multicash | quatersoft | alphasys | wineur | epsitec | myaccessweb | Bellin | financesuite | Moneta | softcash | Trinidad | financesuite | abrantix | starmoney | sfirm | Migrosbank | Banco Migros | Banca en línea | estrellas de dinero | multibit | bitgo | bither | blockchain | Copago | msigna | Armería | Electrum | coinbase | magnr | keepkey | coinsbank | coolwallet | bitoex | xapo | changetip | coinapult | blocktrail | breadwallet | luxstack | airbitz | Schildbach | contabilidad nano | micelio | Password | coinomi | bitcore | WinBacs | albacs | Albany.EFT.Corporate.Client | WPC | eSigner | StartStarMoney | StarMoney | acsagent | accrdsub | acevents | acCOMpkcs | jp2launcher | sllauncher | cspregtool | RegisterTool | OEBMCC32 | sfirm | Bbm24win | trabajo en curso | paypen | mammut_tb | TELELINK | Translink | obras del Delta | dfsvc | Bitcoin-qt | multibit | BacscomIP2 | runclient | paycentre | accesspay | PaymentStudio | DiasClient | SynIntegrationClient | QuestLauncher | RemoteAdminServer | SymForm2App | Plink | lanzamiento | PaygateWpfClient | terminal | TELELINK | EBsec | ftrskr | Entreprise Suite | rbpmain2 | rbpmain | TKC | ecbl-nxbp | sagedirect | turbo_teletransmission | cedripack | cedrisend | QikDesktop | QikDesktopCitrix | ConfigurationEditor | InteractFastConfig | otscm-cliente | BCE-sg | CRS1 | GbpSV | pstw32 | MopaMaes | ldcptv10 | gslshmsrvc | lanzador | tokensharesrv | universo | ifrun60 | roiwin31 | guawin32 | intwin31 | kb_pcb | spawin31 | cziwin31 | czawin31 | sta2gpc | etsr | tellerlauncher | prowin32 | dirclt32 | PLT1751 | PLT1151 | cegidebics | CCS3 | CCMPS3 | ComSX | KeePass | c_agent | acuerdo | relaisbtp | telebanca | eWallet | mstsc | cardentry | TPComplianceManager | TPWorkstation | BancLine 2.0 | MS000000 | BancLine 3.0 | BancLine 4.0 | BancLine 5.0 | SFW | ptw1151 | fedcomp | sfmain | VRNetWorld | KDS | Kasir | ICS | mpkds | pspooler | ipspool | POS-CFG | callerIdserver | EftTray | dpseftxc | EFTSERV | QBPOS | APRINT6 | POSCONFG | jRestaurant | AFR38 | rmpos | retorno de la inversión | AxUpdatePortal | Luciérnaga | InitEpp | SM22 | xfsExplorer | XFSSimulator | WosaXFSTest | quiosco | CRE2004 | aspnet_wp | javav | XChrgSrv | rpccEngine | PTService | Rpro8 | UTG2Svc | Activa la carga | javaw | DDCDSRV1 | alohaedc | dbstpssvc | XPS | Transnet | posw | NCRLoader | PSTTransfer | TSTSolutions | wndaudit | TSTAdmin | TellerDR | merapplauncher | Póngase en contacto con administrador | goldtllr32 | goldtrakpc | farm42phyton | fx4cash | bpcssm | VP-Banca electrónica | Banca en línea LLB | eFIX | Iberclear | AMBCN | SGO | SQLpnr | VMware view | banktelapk | SynJhaIntService | Uniservice | Client32 | CanaraCustMaintenance | legaclt | pcsfe | pcscmenu | cwbtf | srvview | pcsmc2vb | cwb3uic | trcgui | cwbsvstr | rtopcb | cwbujcnv | cwbujbld | cwbuisxe | pcsws | cwbsvd | cwblog | cwbdsk | securID | jhaintexec | appupdate | SGNavigatorApp | DBR | WINTRV | bsaadmin | abarcar | eautomate | enlace | adminconsole | commandclientplugin | commandclientplugin_gui | mfmanager | llevara el administrador director-server | Director de comunicación director llevara | Notas | nlnotes | notes2 | sacmonitor | netterm | fspnet | bridgerinside | cardserver | Si | dais.ebank.Client.offlineclient | BGFWIN31 | BGDWIN31 | BGXWIN31 | bocusertool | CLXReader | UBSPay | Migros_Bank_E bancarios | Linth banca Online de Banco | Java | abastart | abamenu | abajvm | sage200.Finanz.GUI | vpxclient | htmlshell | MMC | e3K.Main | QOPT | Cresus | wineur | abaeb | efinance | GestionPE | BCN-Netkey | Salvia 30 | ISL_light_client | Msaccess | proffix.V4 | pxShowThread

Apéndice B: aplicaciones dirigidas por Dridex 120 en julio de 2015

Uniface | bankline | Aptos | Hyposwiss | episys quest | bancline | tellerplus | Soluciones de Software ACE | ACI Worldwide | Alianza Empresarial | Tecnologías de línea de fondo | Broadridge | Sistemas de China | Sistemas pequeños de CMA | Clear2Pay | Adaptador pagos | Grupo | EastNets | Infosys | FLEXCUBE | ECS finanzas | FircoSoft | Fiserv | Kyriba | Tecnología Premium | SmartStream tecnologías | Sopra bancario | Surecomp | Tieto pago | TONBELLER | Sistemas de Wall Street | Western Union | MoneyGram | Unistream | Enlace directo | Abacus | Agro-twin | COCONet | CREALOGIX | macrogram | Mammut suave | Omikron | quatersoft | Pasarela de pago de Experian | softcrew | WinBacs | albacs | Albany.EFT.Corporate.Client | WPC | eSigner | StartStarMoney | StarMoney | acsagent | accrdsub | acevents | acCOMpkcs | AC.sharedstore | jp2launcher + | sllauncher | cspregtool | RegisterTool | OEBMCC32 | sfirm | Bbm24win | trabajo en curso | paypen | mammut_tb | TELELINK | Translink | obras del Delta | dfsvc | Bitcoin-qt | multibit | BacscomIP2 | runclient | paycentre | accesspay | PaymentStudio | DiasClient | SynIntegrationClient | QuestLauncher | RemoteAdminServer | SymForm2App | Plink | lanzamiento | PaygateWpfClient | terminal | TELELINK | EBsec | ftrskr | Suite | Empresa | rbpmain2 | rbpmain | TKC | ecbl-nxbp | sagedirect | turbo_teletransmission | cedripack | cedrisend | QikDesktop | QikDesktopCitrix | ConfigurationEditor | InteractFastConfig | javaw | otscm-cliente + | BCE-sg | CRS1 | GbpSV | pstw32 | MopaMaes | ldcptv10 | gslshmsrvc | lanzador | tokensharesrv | sabio