Descripción general

Proofpoint descubrió otra nueva variedad de ransomware el 4 de octubre, llamado Hades Locker, el cual imita el mensaje de rescate de Locky. Hades Locker aparenta ser una evolución de Zyklon Locker y Wildfire Locker[1], los cuales observamos que utilizaban el mismo botnet de envío (Kelihos[2]) a principios de este año. Las campañas CryptFile2[3] y MarsJoke[4] documentadas recientemente también utilizaban el mismo botnet de envío de spam y técnicas de distribución similares (con señuelos de correo electrónico relacionados con el transporte). No obstante, mientras que las campañas CryptFile2 y MarsJoke se dirigían a organismos gubernamentales estatales y locales, la campaña Hades Locker actual está dirigida a los sectores verticales de manufactura y servicios empresariales.

Campañas por correo electrónico

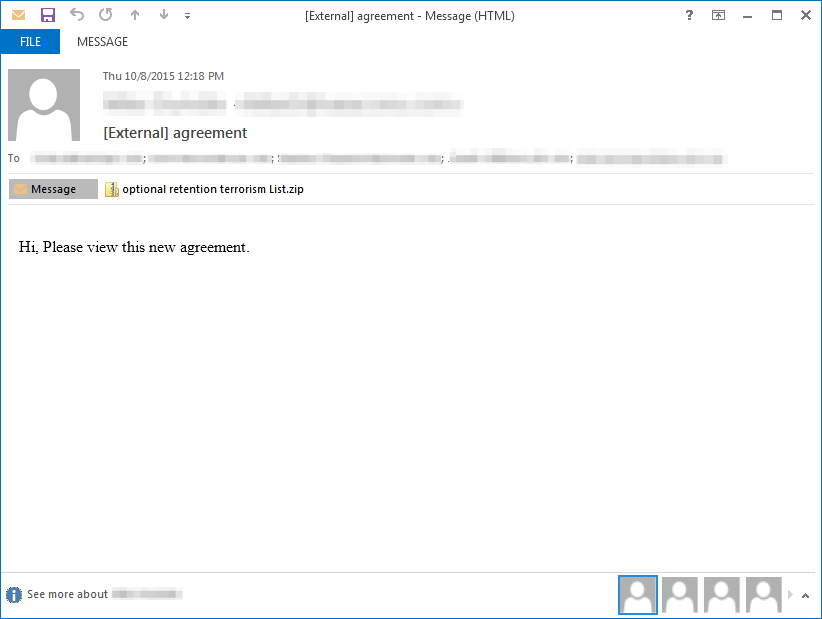

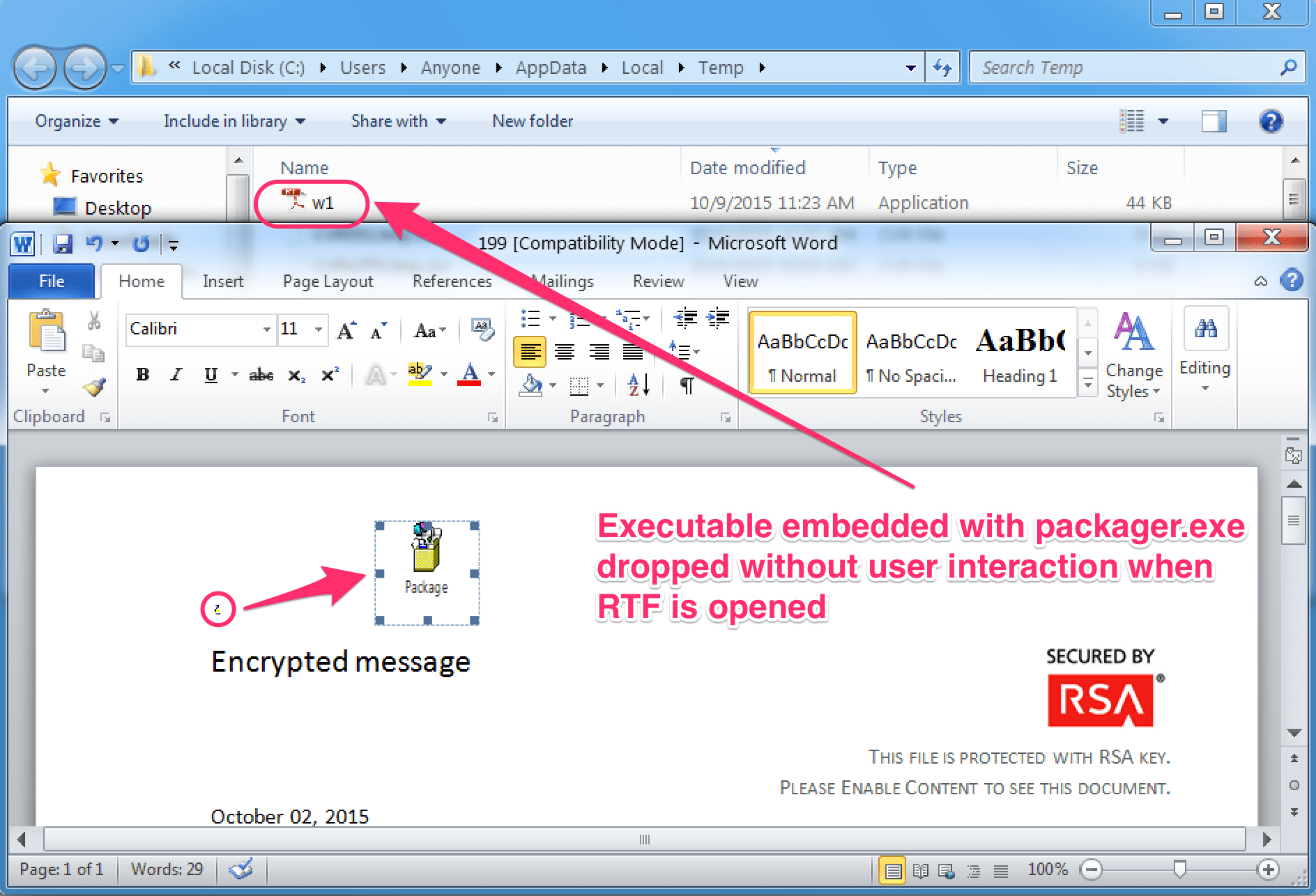

El 4 de octubre, Proofpoint detectó una campaña de ransomware por correo electrónico de Hades Locker. Los mensajes contenían direcciones URL vinculadas a un documento de Microsoft Word de nombre “levering-1478529.doc” (números aleatorios; “levering” significa entrega en neerlandés) alojado en varios sitios con dominios recién registrados, aparentemente con el fin de brindar apoyo a la campaña. Esto consiste en una táctica distinta a la utilizada en las campañas con documentos adjuntos más frecuentes que hemos observado recientemente en una gama de malware, incluyendo el ampliamente distribuido ransomware Locky, pero coincide con la técnica empleada en la campaña MarsJoke.

Figura 1: Documento que descarga la carga dañina final

Esta campaña fue pequeña (cientos de mensajes) y se dirigió principalmente a los sectores verticales de manufactura y servicios empresariales en Europa Occidental.

Análisis

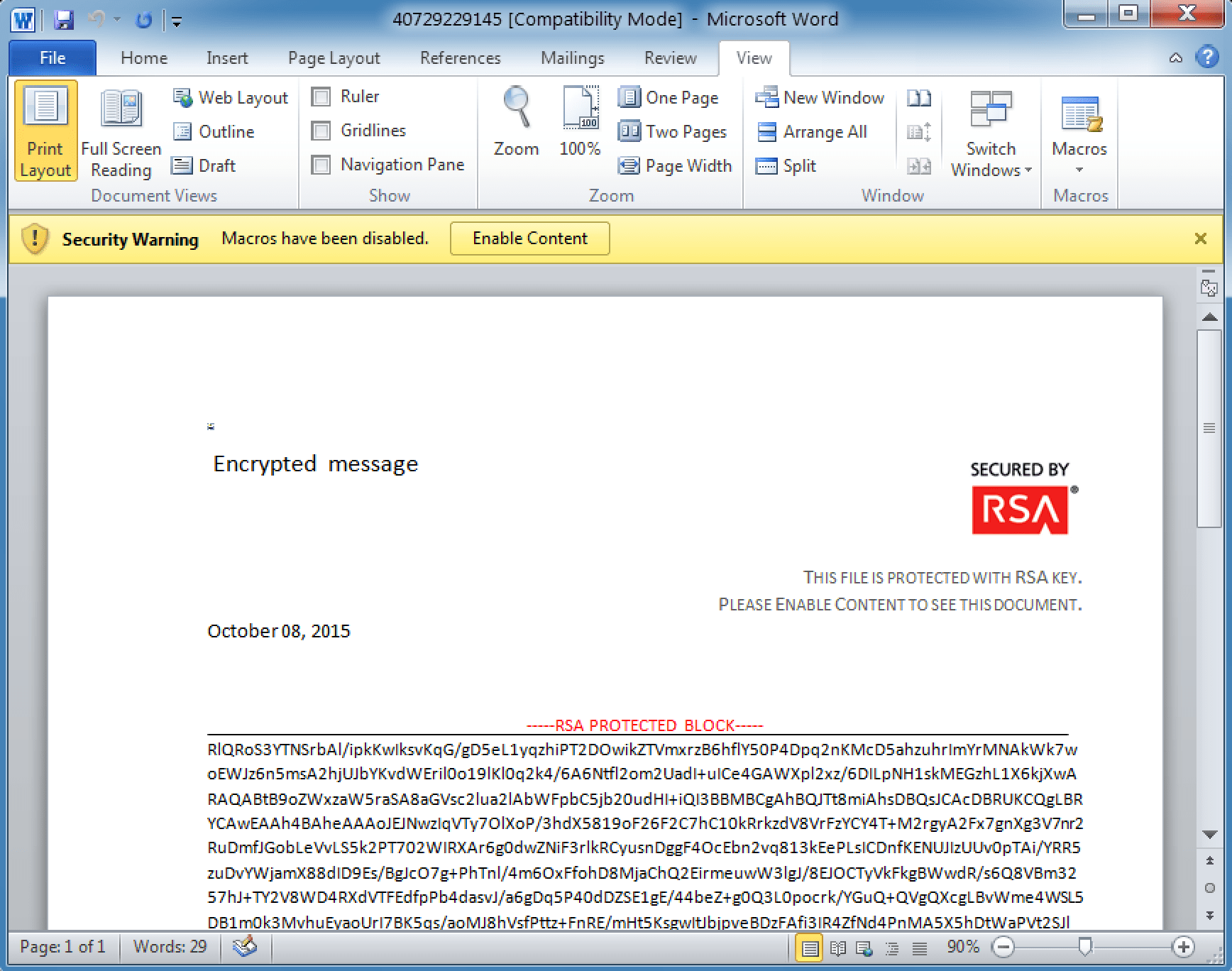

A fin de alertar a las víctimas de que se han infectado y de que sus archivos se han cifrado, se crean varios tipos de archivos esparcidos en todo el sistema de archivos de la víctima, de manera similar a muchos otros tipos de ransomware.

- README_RECOVER_FILES_[16 dígitos].txt

- README_RECOVER_FILES_[16 dígitos].html

- README_RECOVER_FILES_[16 dígitos].png

A los archivos cifrados se les agrega una nueva extensión, tales como: “.~HL233XP”, “.~HLJPK1L” o “.~HL0XHSF”. Los primeros cuatro caracteres de la nueva extensión, “.~HL”, siempre son los mismos, mientras que los otros cinco varían.

Figura 2: Archivos modificados con una nueva extensión

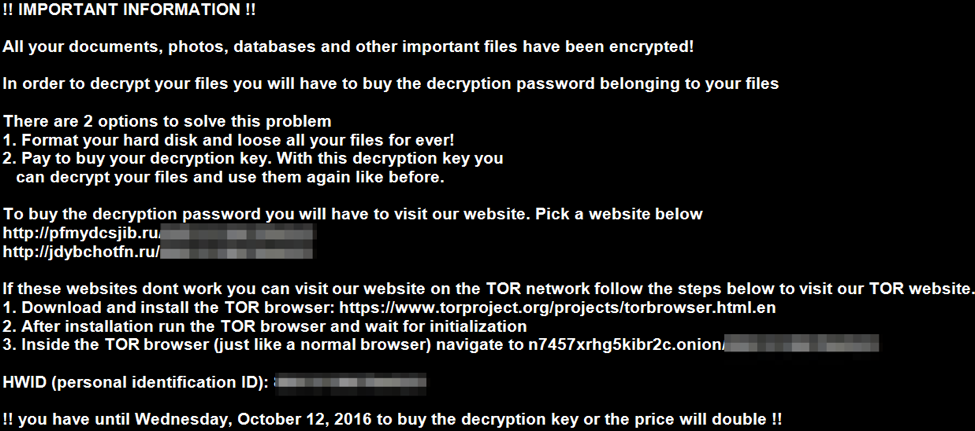

Se coloca un mensaje aleatorio en el escritorio de la víctima, a modo de texto, archivo HTML o imagen.

Figura 3: Imagen con el mensaje de rescate de Hades Locker

Figura 4: Archivo de texto con el mensaje de rescate de Hades Locker

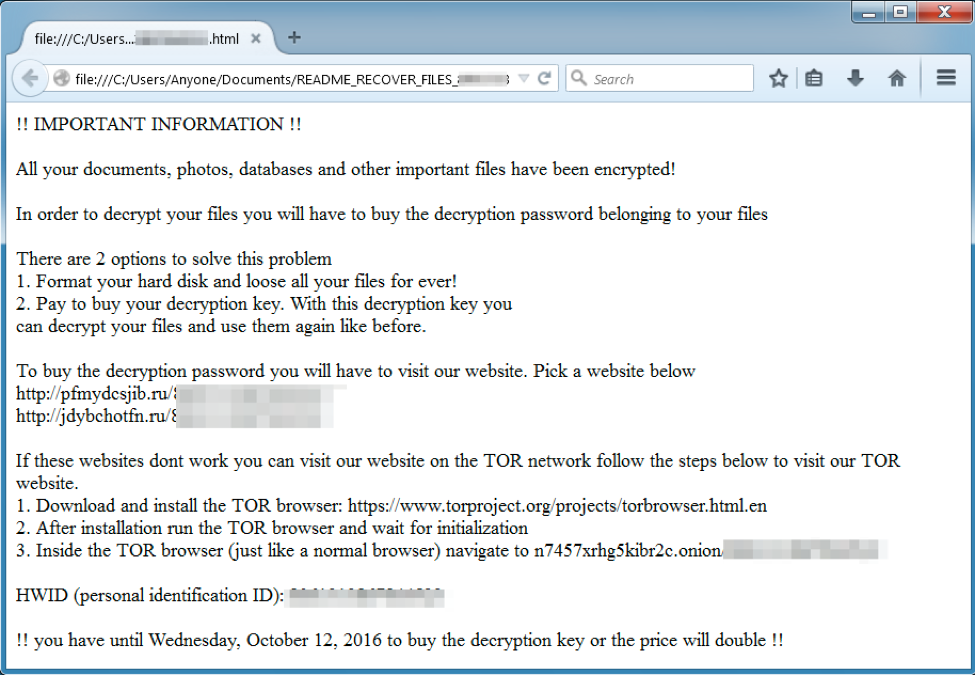

Figura 3: Archivo HTML con el mensaje de rescate de Hades Locker

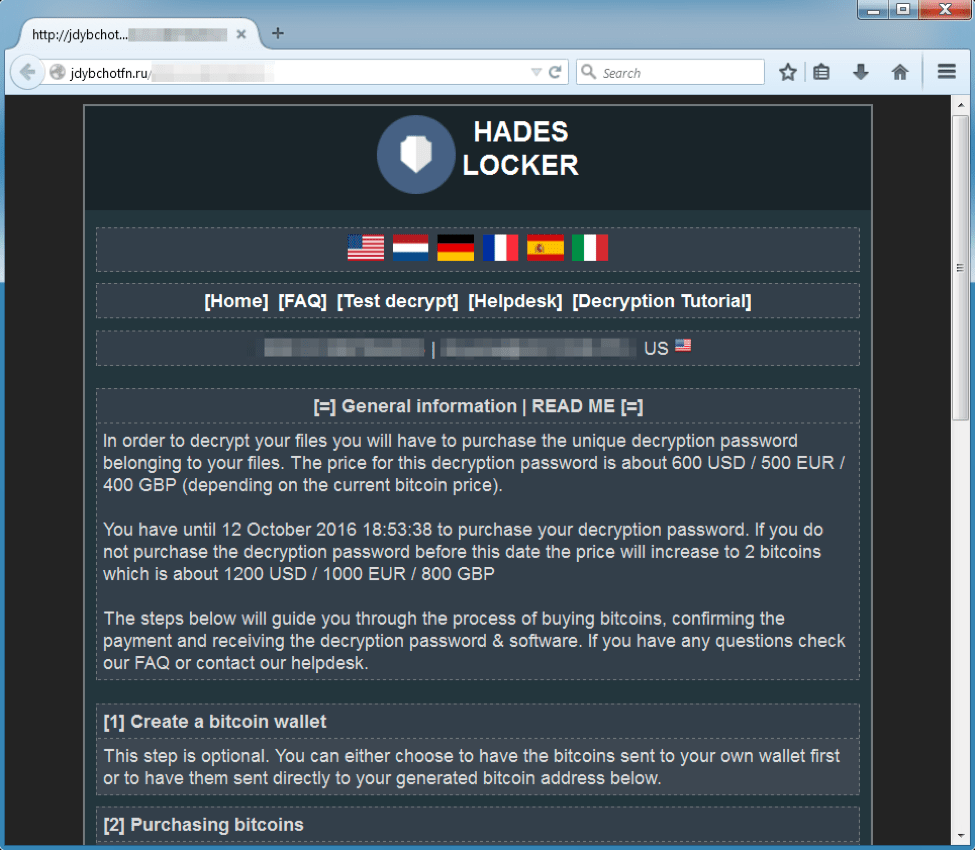

El mensaje apremia a la víctima para que “compre la contraseña de cifrado de sus archivos”. Para ello, se le indica que visite una página web o un sitio tipo cebolla. El sitio de descifrado actualmente cobra un bitcoin (600 USD a las tasas de cambio actuales) a cambio del descifrador.

Figura 6: Página de atterizaje del sitio de descifrado de Hades Locker

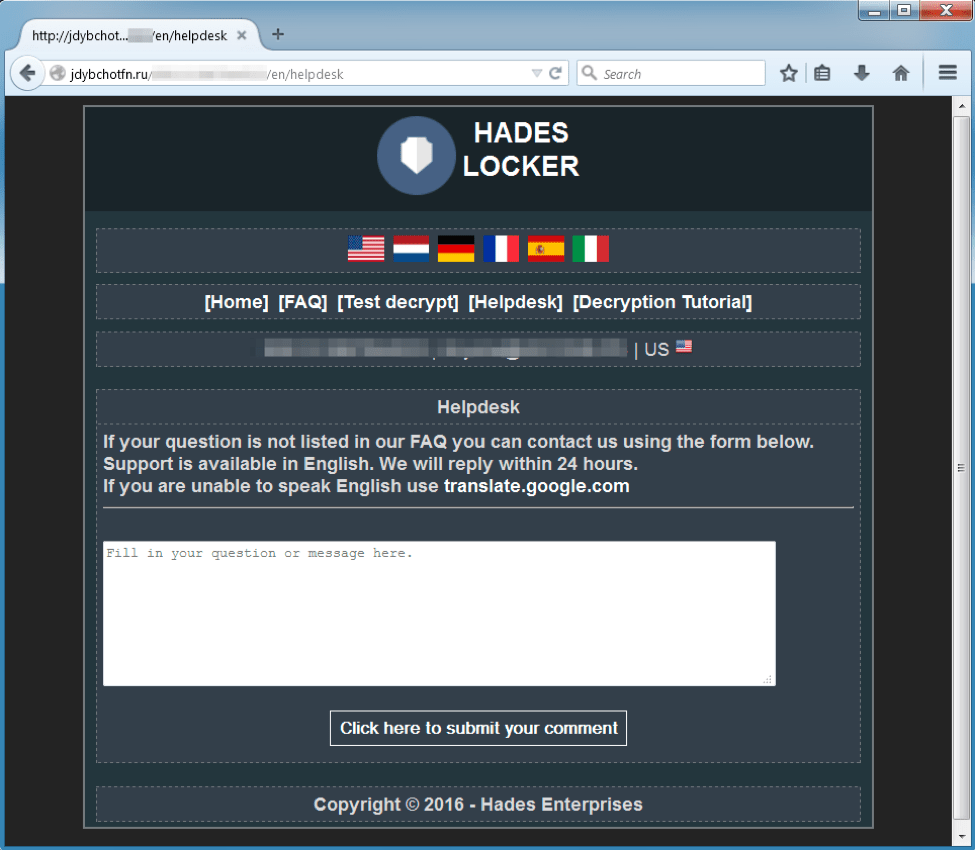

La ficha “Helpdesk” brinda al usuario la opción de enviar un archivo cifrado de muestra y promete que los actores enviarán el archivo descifrado en un plazo de 24 horas. Eso tiene como fin probar que el descifrado es posible y alentar a la víctima para que pague el rescate.

Figura 7: Helpdesk permite la comunicación por chat con los autores del malware

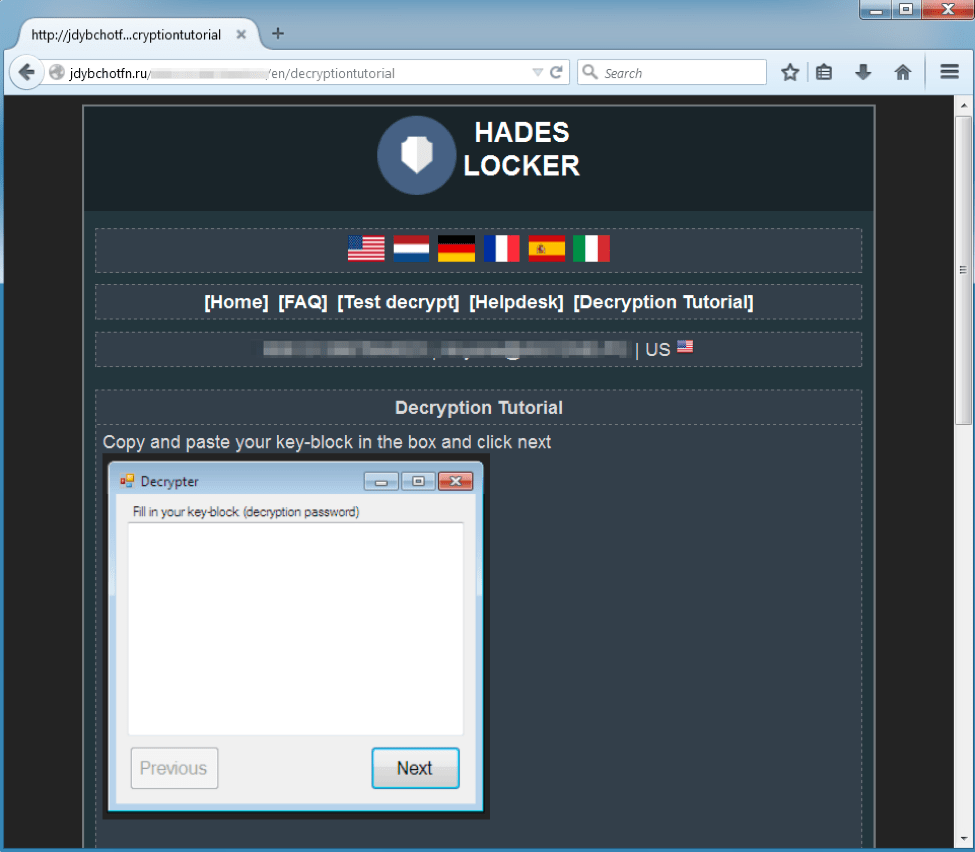

Por última, se brinda un “Tutorial de descifrado”, supuestamente para ayudar a la víctima a ejecutar la herramienta de descifrado, la cual se pone a disposición después del pago. No sabemos si realmente se proporciona esa herramienta.

Figura 8: Ficha del “Tutorial de descifrado”

Similitudes con Locky

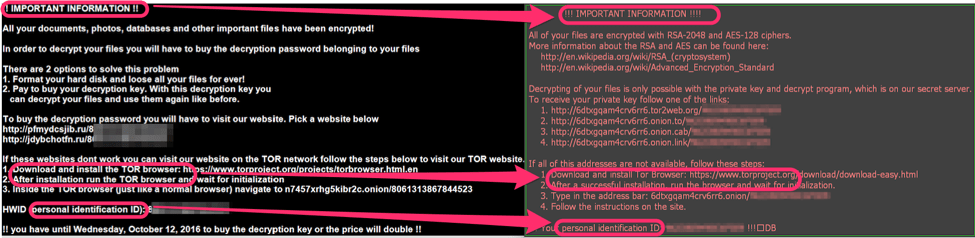

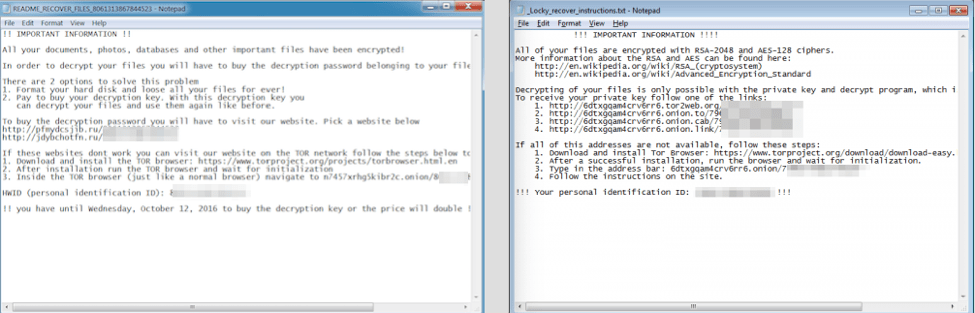

Hades Locker parece imitar a Locky, al menos visualmente, de algunas maneras. Por ejemplo: la figura 9 resalta las similitudes en el mensaje de rescate que se muestra al usuario.

Figura 9: Similitudes entre el mensaje de rescate de Hades Locker (a la izquierda) y de Locky (a la derecha). La imagen de rescate de Locky mostrado aquí es de una de las primeras versiones. Las versiones posteriores se tornaron ligeramente más sofisticadas.

Figura 10: Similitudes en la versión de texto de las notas de rescate empleadas con Hades Locker (izquierda) y Locky (derecha).

No hemos verificado si se trata solamente de una imitación, de la reutilización del código o de una conexión más estrecha entre las dos variantes de ransomware.

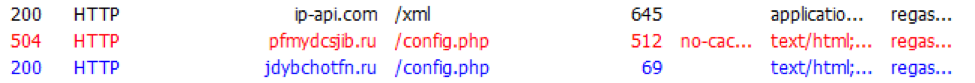

Análisis de tráfico de red

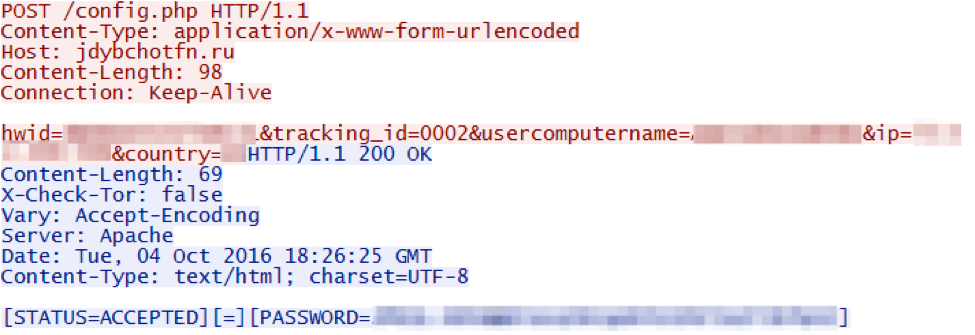

El malware primero intenta determinar la dirección IP externa, la región, el país y el SIP de la víctima mediante una solicitud enviada a ip-api.com. A continuación, intenta reportarse con un servidor de comando de control (C&C), haciendo uso de dominios que se encuentran en el código.

Figura 11: Tráfico de Hades Locker observado al ejecutarse el malware

Durante el reporte con el servidor C&C, observamos que se reportan varios campos, tales como: identificador único, identificador de seguimiento (tal como de campaña), nombre de usuario y de equipo, dirección IP externa y país de la víctima (lo cual se determina mediante una llamada a ip-api.com). El servidor responde con un mensaje de estado y el campo “PASSWORD” en texto no cifrado. Sospechamos que esa contraseña podría utilizarse para el cifrado, lo cual podría hacer que el descifrado sea trivial si la víctima captura el tráfico de red.

Figura 12: Reporte con el servidor C&C

Conclusión

Hades Locker es la más reciente de una serie continua de variantes de ransomware que hemos observado fuera del laboratorio. Aparentemente, se utilizó el botnet Kelihos para enviar tanto los predecesores de Hades Locker (Wildfire y Zyklon) como las campañas CryptFile2 y MarsJoke cubiertas recientemente. El aspecto que tiene el rasomware mismo imita las primeras versiones de Locky. Sin embargo, independientemente del linaje preciso de las variantes, los rescates van en aumento y los actores están explorando nuevos métodos de distribución, tales como vínculos de malware alojado. A medida que el ransomware se está uniformando y las variantes del mismo comparten características y aspectos visuales, continuamos vigilando la evolución del mercado y el impacto que tiene en las empresas y las personas.

Referencias

- https://blog.kaspersky.com/wildfire-ransomware-decryptor/12828/

- http://garwarner.blogspot.com/2016/07/kelihos-botnet-delivering-dutch.html

- https://www.proofpoint.com/es/threat-insight/post/cryptfile2-ransomware-returns-in-high-volume-URL-campaigns

- https://www.proofpoint.com/es/blog/perspectiva-de-la-amenaza/el-ransomware-marsjoke-simula-ctb-locker

Indicadores de compromiso (IOC)

|

IOC |

Tipo de IOC |

Descripción |

|

hxxp://transportbedrijfvanetten[.]nl/downloads/levering-7834535.doc |

URL |

Dirección URL en mensaje de correo electrónico |

|

hxxp://leursmatransport[.]nl/downloads/levering-1245789.doc |

URL |

Dirección URL en mensaje de correo electrónico |

|

hxxp://transportbedrijfbrenninkmeijer[.]nl/downloads/levering-739176.doc |

URL |

Dirección URL en mensaje de correo electrónico |

|

hxxp://breesmanstransport[.]nl/downloads/levering-1478529.doc |

URL |

Dirección URL en mensaje de correo electrónico |

|

hxxp://185.45.193[.]169/update.exe |

URL |

Carga dañina (Hades Locker) descargada por los documentos |

|

37004c5019db04463248da8469952af8ed742ba00cfa440dd65b2d94d0856809 |

SHA256 |

Update.exe (Hades Locker) |

|

hxxp://pfmydcsjib[.]ru/config.php |

URL |

Hades Locker C2 |

|

hxxp://jdybchotfn[.]ru/config.php |

URL |

Hades Locker C2 |

Firmas ET selectas que podrían dispararse en dicho tráfico.

2822388 || ETPRO TROJAN MSIL/Reporte de ransomware HadesLocker