Descripción general

El ransomware en sus distintas formas continúa generando titulares, tanto por las interrupciones en las redes de alto perfil, como por la ubicuidad de los ataques entre los consumidores. Recientemente hemos observado el crecimiento no lineal de las variantes del ransomware y ahora ha surgido un nuevo tipo: MarsJoke.

Los investigadores de Proofpoint originalmente detectaron el ransomware MarsJoke a fines de agosto [1] al rastrear nuestro repositorio de malware desconocido. Sin embargo, a partir del 22 de septiembre de 2016, se detectó la primera campaña de correo electrónico a gran escala de distribución de MarsJoke. La campaña en curso parece dirigirse principalmente a organismos gubernamentales estatales y locales, y a instituciones académicas de los Estados Unidos.

Los ataques perpetrados contra organismos gubernamentales estatales y locales, así como los métodos de distribución son muy similares a una campaña de CryptFile2 que describimos en agosto[2]. En el blog de Gary Warner también se informó en cuanto a esta y otras campañas similares, indicando que el conocido botnet Kelihos es responsable de distribuir este spam [4][5][6].

Campaña de correo electrónico

El 22 de septiembre, Proofpoint detectó una masiva campaña de correo electrónico con el ransomware MarsJoke. Los mensajes de correo electrónico contienen direcciones URL vinculadas con un archivo ejecutable llamado “file_6.exe” alojado en varios sitios con dominios registrados recientemente, al parecer con el fin de apoyar la campaña. Esto consiste en una táctica distinta a la utilizada en las campañas con documentos adjuntos más frecuentes que hemos observado recientemente en una gama de malware, incluyendo el ampliamente distribuido ransomware Locky. Los mensajes de esta campaña emplean un cuerpo de correo electrónico convincente y contienen una variedad de líneas de asunto que mencionan a una línea aérea nacional importante, con lo cual se agrega un aire de legitimidad a los señuelos con marcas robadas. Algunas de las líneas de asunto incluían:

- Verificación de número de seguimiento

- Verifique su paquete

- Verifique su TN

- Verifique su número de seguimiento

- Información de seguimiento

- Siga su paquete

Figura 1: Mensaje de correo electrónico con un señuelo convincente y una marca fraudulenta que entrega las direcciones de URL malintencionadas de ransomware

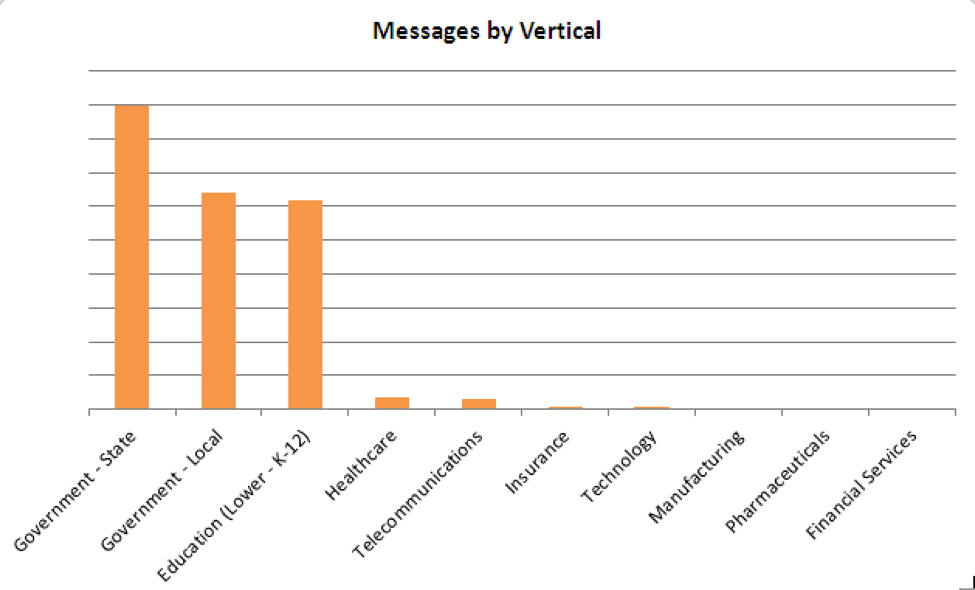

Esta campaña está dirigida principalmente a organismos gubernamentales estatales y locales, seguidos de instituciones de educación primaria y secundaria. Los mensajes se recibieron en menores cantidades en el sector de atención médica, de telecomunicaciones, de seguros y varios otros segmentos verticales.

Figura 2: Objetivos verticales según el volumen de mensajes indexados

Análisis

Hemos asignado un nombre a este ransomware debido a una cadena que se encuentra en el código: "HelloWorldItsJokeFromMars". De manera visual, simula el estilo de CTB-Locker[3], incluyendo la aplicación asistente que se muestra al usuario y el portal de tipo cebolla.

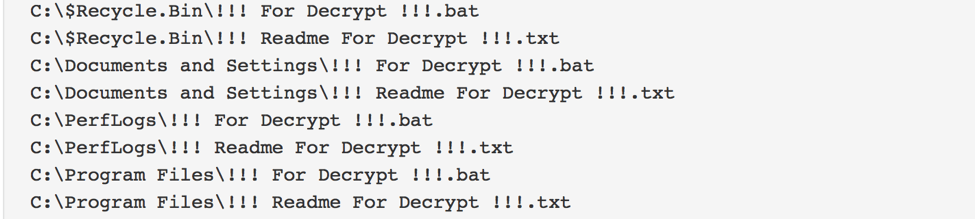

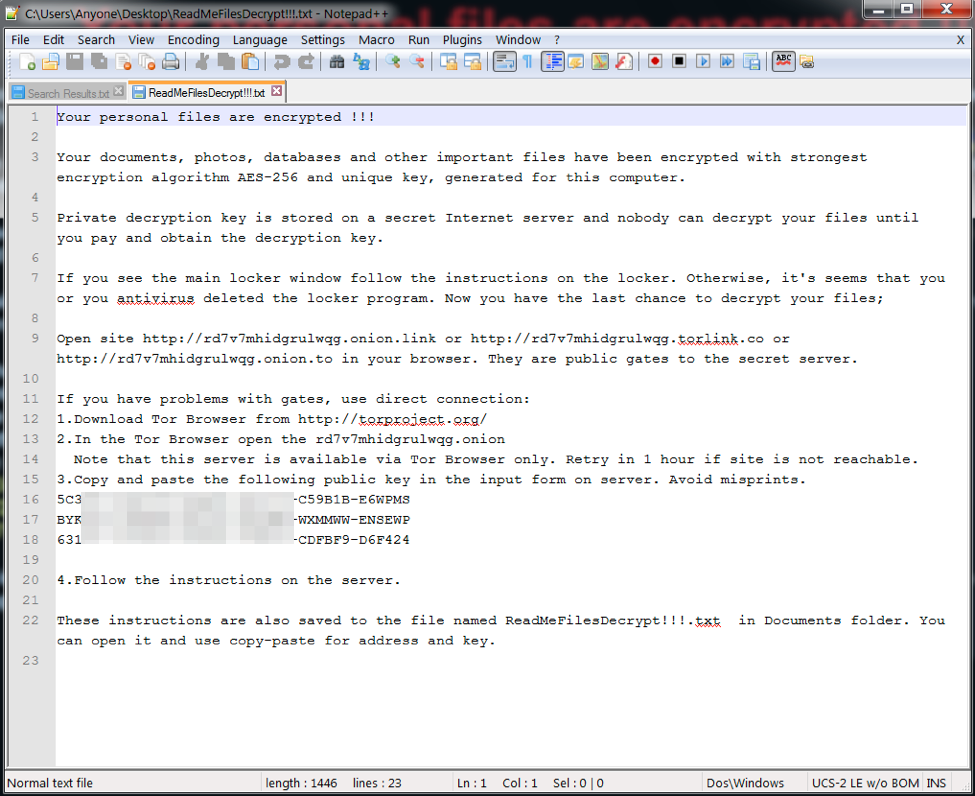

A fin de alertar a las víctimas de que se han infectado y de que sus archivos se han cifrado, se crean los archivos “!!! For Decrypt !!!.bat”, “!!! Readme For Decrypt !!!.txt” y “ReadMeFilesDecrypt!!!.txt” esparcidos en todo el sistema de archivos de la víctima, de manera similar a muchos otros tipos de ransomware.

Figura 3: Archivos Léame de ransomware

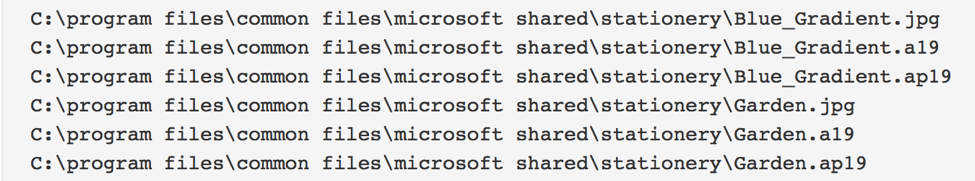

Los archivos cifrados conservan su extensión original. Se utilizan archivos temporales con las extensiones de archivo “.a19” y “.ap19” durante el proceso de cifrado, los cuales se eliminan una vez que el proceso finaliza.

Figura 4: Archivos temporales utilizados durante el cifrado

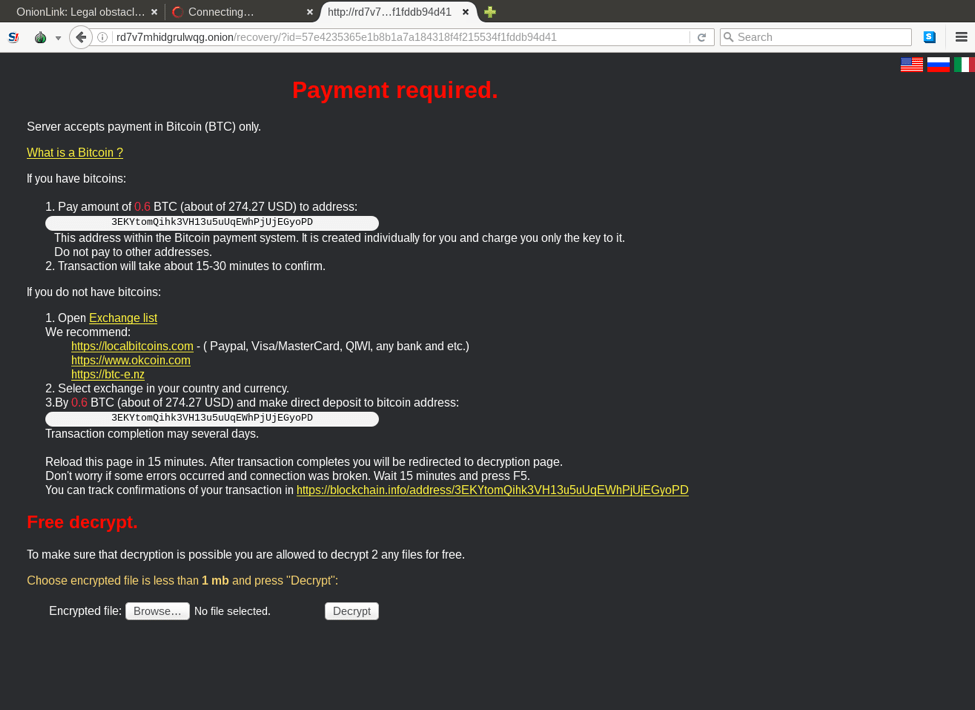

El archivo Léame indica a los usuarios infectados que sigan las instrucciones que se encuentran en la ventana del bloqueador, pero también tienen la opción de visitar un portal de tipo cebolla después de instalar un navegador Tor, donde reciben las mismas instrucciones.

Figura 5: Contenido de la nota de rescate del archivo de texto de MarsJoke

El fondo del escritorio de la víctima cambia y se abre un cuadro de diálogo que presenta el mensaje de rescate. El cuadro de diálogo está disponible en varios idiomas, incluyendo inglés (el idioma predeterminado durante la prueba), ruso, italiano, español y ucraniano. Las víctimas tienen 96 horas para entregar el rescate de 0,7 ATC (actualmente 319,98 USD) antes de que se eliminen los archivos.

Figura 5: Se cambia el fondo del escritorio de la víctima

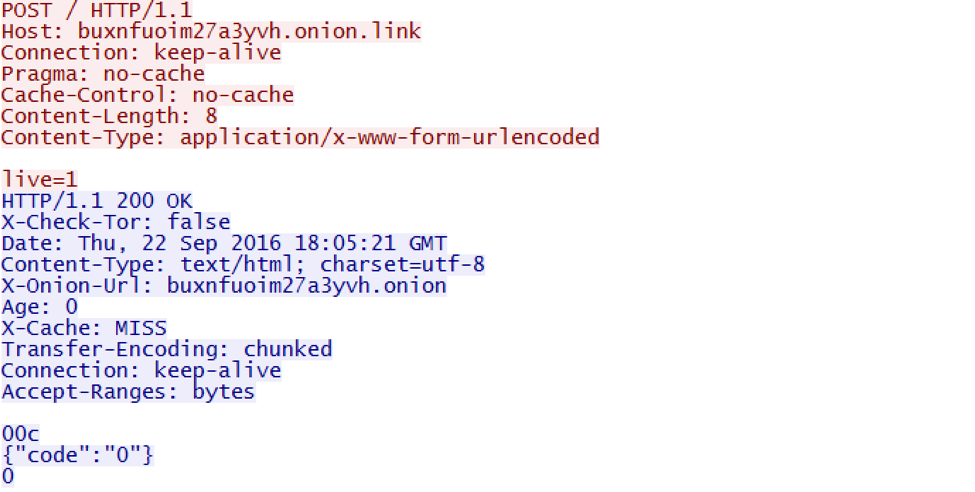

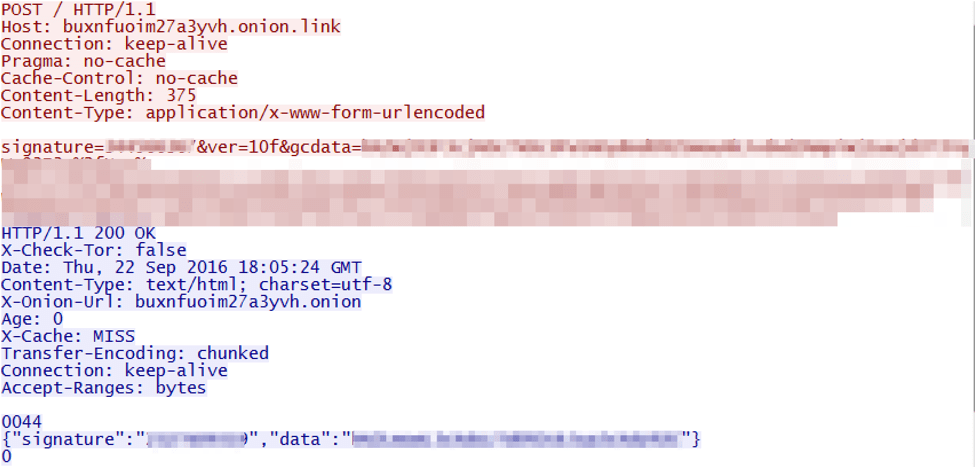

El protocolo de comunicación de red consiste en reportarse con el servidor de comando y control (C&C) para informar de una nueva infección, tras lo cual se hace un reporte más detallado con varios campos, tales como firma, versión de malware, etc., el cual transmite datos con codificación URL y base64.

Figura 6: Reporte inicial del malware al C&C

Figura 7: Reporte de seguimiento del malware al C&C

Por último, el ransomware proporciona al usuario un panel web alojado en cebolla con el cual interactúa y recibe instrucciones sobre cómo pagar el rescate.

Figura 8: Panel web alojado en cebolla que también proporciona instrucciones sobre cómo pagar el rescate.

Conclusión

El ransomware se ha convertido en una industria de mil millones de dólares al año para los ciberdelincuentes. En el caso de la campaña de MarsJoke descrita aquí, las instituciones de educación primaria y secundaria, y los organismos gubernamentales estatales y locales se perciben a menudo como blancos fáciles porque carecen de la infraestructura y el financiamiento necesarios para realizar copias de seguridad robustas y obtener recursos defensivos sólidos a fin de prevenir y mitigar las infecciones. Sin embargo, MarsJoke no parece ser “solamente otro ransomware”. El volumen de mensajes y los objetivos pertinentes a esta campaña precisan de mayor monitorización debido a que los atacantes buscan monetizar nuevas variantes y a que las viejas artimañas saturan a las víctimas potenciales.

Indicadores de compromiso (IOC)

|

IOC |

Tipo de IOC |

Descripción |

|

[hxxp://traking[.]accountant/download/file_6[.]exe] |

URL |

MarsJoke alojado |

|

[hxxp://traking[.]download/download/file_6[.]exe] |

URL |

MarsJoke alojado |

|

[hxxp://traking[.]host/download/file_6[.]exe] |

URL |

MarsJoke alojado |

|

[hxxp://traking[.]loan/download/file_6[.]exe] |

URL |

MarsJoke alojado |

|

[hxxp://traking[.]pw/dw/file_6[.]exe] |

URL |

MarsJoke alojado |

|

[hxxp://traking[.]space/download/file_6[.]exe] |

URL |

MarsJoke alojado |

|

[hxxp://traking[.]webcam/dwnload/file_6[.]exe] |

URL |

MarsJoke alojado |

|

[buxnfuoim27a3yvh[.]onion[.]link] |

URL |

C&C de ransomware |

|

7e60a0d9e9f6a8ad984439da7b3d7f2e2647b0a14581e642e926d5450fe5c4c6 |

SHA256 |

MarsJoke |

Referencias

[1] https://www.proofpoint.com/us/daily-ruleset-update-summary-20160826

[2] https://www.proofpoint.com/us/threat-insight/post/cryptfile2-ransomware-returns-in-high-volume-url-campaigns

[3] http://malware.dontneedcoffee.com/2014/07/ctb-locker.html

[4] http://garwarner.blogspot.com/2016/08/american-airlines-spam-from-kelihos.html

[5] http://garwarner.blogspot.com/2016/08/kelihos-botnet-sending-panda-zeus-to.html

[6] http://garwarner.blogspot.com/2016/08/amazon-gift-card-from-kelihos.html

Firmas ET selectas que podrían dispararse en dicho tráfico.

2821818 || TROYANO ETPRO Reporte de Ransomware.MarsJoke

2022332 || POLÍTICA ET Consulta de DNS en el dominio de proxy .onion (onion.link)

2021997 || POLÍTICA ET Búsqueda de direcciones IP externas api.ipify.org