Proofpoint investigadores descubrieron originalmente el ransomware CryptFIle2 en marzo [1]. Al tiempo, se extiende a través de exploit kits (EKs); sin embargo, a partir del 03 de agosto de 2016, detectó la primera campaña de correo electrónico a gran escala, distribución de CryptFIle2, permitiendo un grado de focalización no es generalmente posible con EKs. Esta campaña parece ser dirigida a principalmente estado y agencias del gobierno local e instituciones educativas en los Estados Unidos.

Campaña de correo electrónico

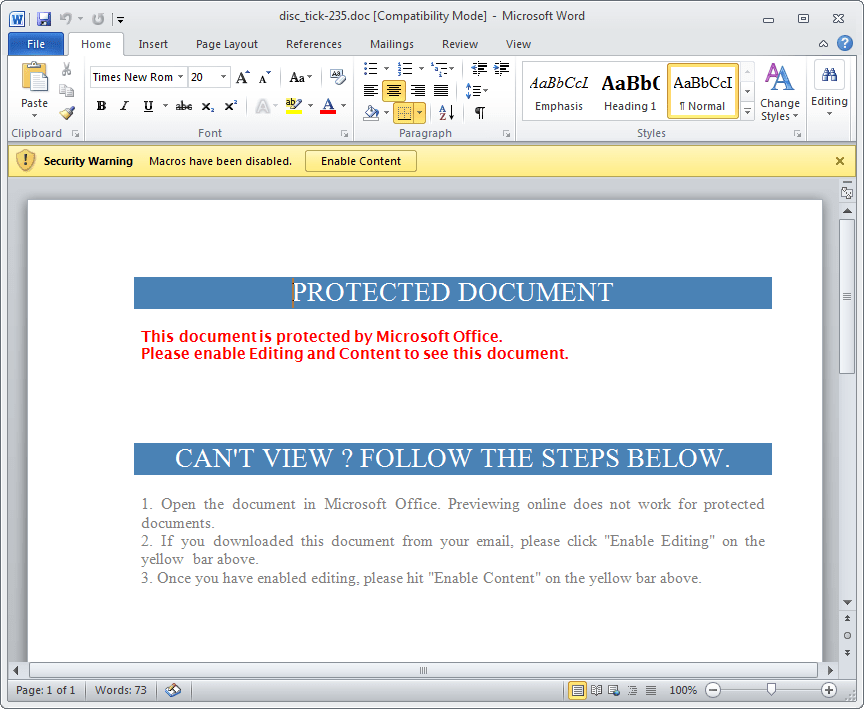

Entre el 3 de agosto y el 9 de agosto, Proofpoint había detectado una campaña de correo electrónico de ransomware CryptFIle2 grande. Revirtiendo la tendencia más común para fijar documentos maliciosos a mensajes de correo electrónico, esta campaña utilizada encajado URLs maliciosas que los recipientes para descargar documentos de Microsoft Word. Si abre, estos documentos emplean un señuelo de ingeniería social para atraer al usuario para habilitar las macros maliciosas. Las macros, a su vez, descargar la carga final de ransomware.

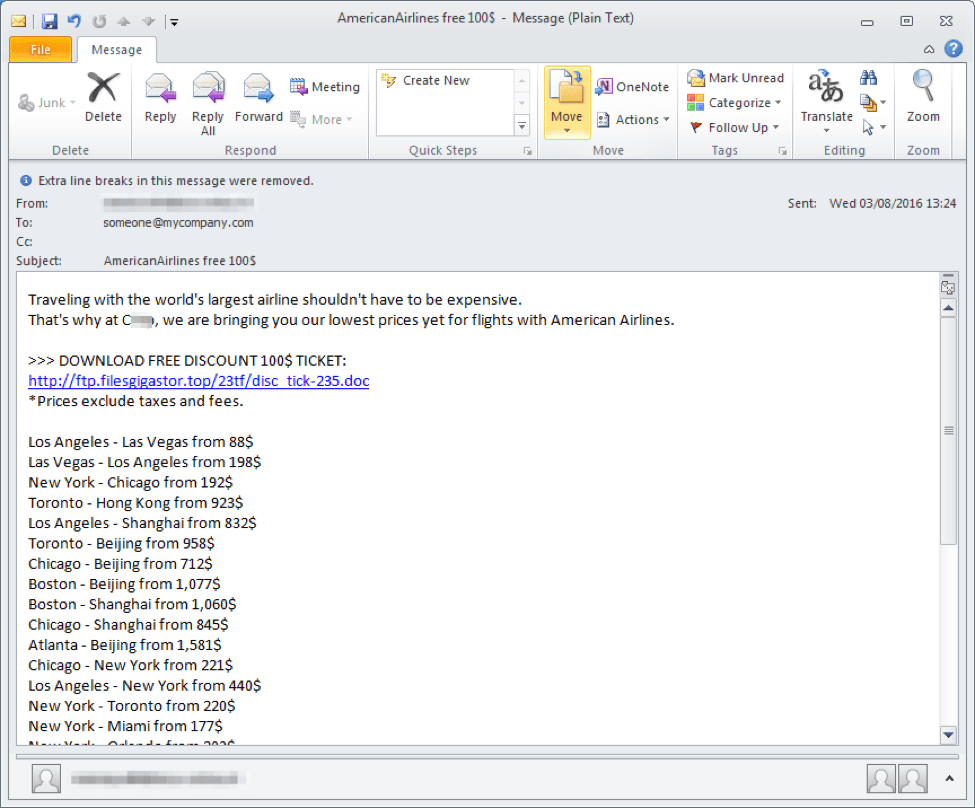

Los mensajes de esta campaña un convincente cuerpo de correo electrónico y tenían una variedad de líneas de asunto hacer referencia a American Airlines, añadiendo un aire de legitimidad a los señuelos. Estos temas incluyen:

- Descuento de American Airlines

- American Airlines gratis 100$

- Bonus de American Airlines

- Volar gratis con American Airlines

Figura 1: Correo electrónico utilizando un señuelo convincente y marca fraudulenta para ofrecer las URLs maliciosas que eventualmente conducen a ransomware

Figura 2: Documento que utiliza las macros y la ingeniería social para descargar ransomware

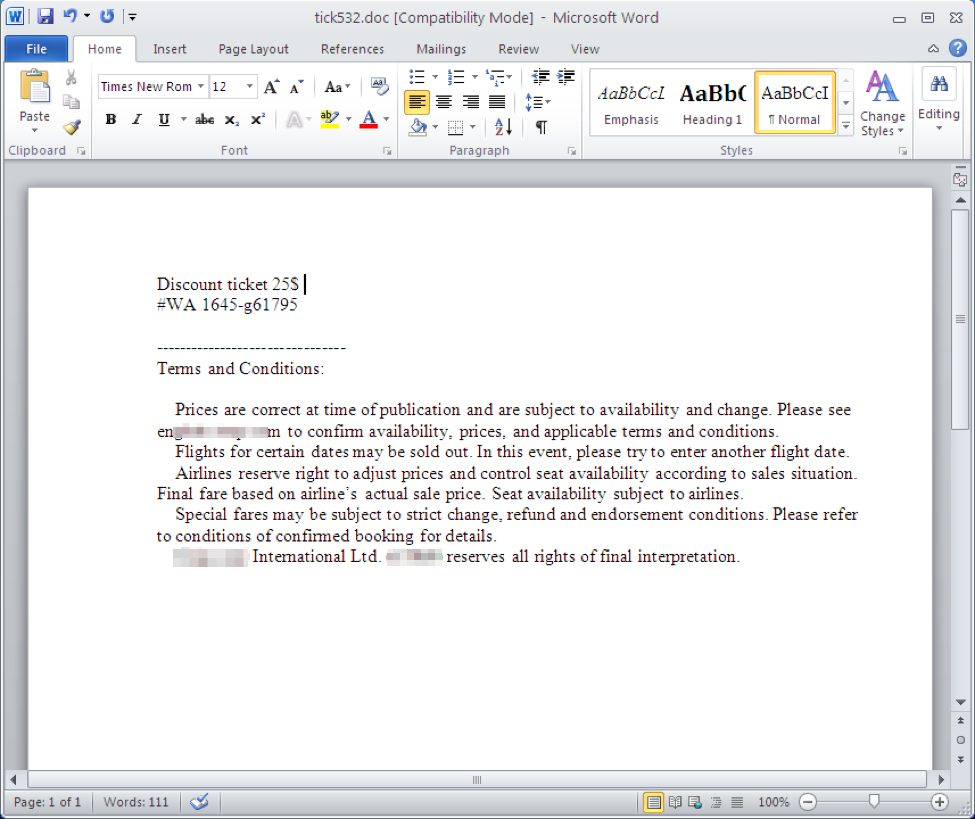

Figura 3: Después de habilitar macros, aparece un señuelo modificado para requisitos particulares con una oferta de boletos de línea aérea similar a la del mensaje de correo electrónico original; Este señuelo hace referencia a un sitio legítimo (ocultado aquí)

Objetivos y riesgos

Investigadores de Proofpoint descubrieron CryptFIle2 en marzo de 2016 [1] separarse vía Nuclear y Neutrino exploit kits. La actual campaña es la primera campaña de transmitidas por correo electrónico grande observada por el ransomware. Esta campaña comenzó con cientos de miles de mensajes el 3 de agosto y continuó con una larga cola de varios mensajes de mil cada día siguiente.

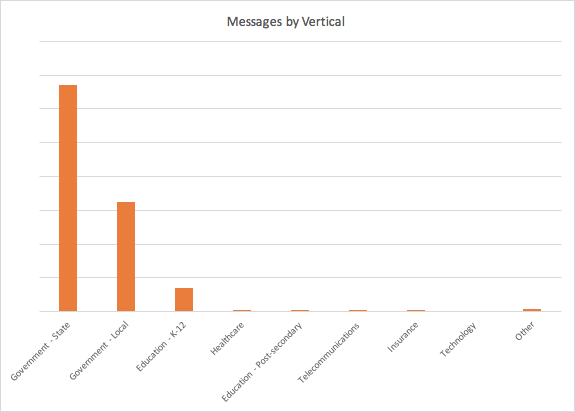

Esta campaña se dirige principalmente a agencias estatales y gobiernos locales, seguidas por educación K-12. Mensajes vinieron a través en números más pequeños para el cuidado de la salud, la educación postsecundaria y varios otros mercados verticales.

Figura 4: Orientación Vertical por indexadas volumen de mensaje

Análisis

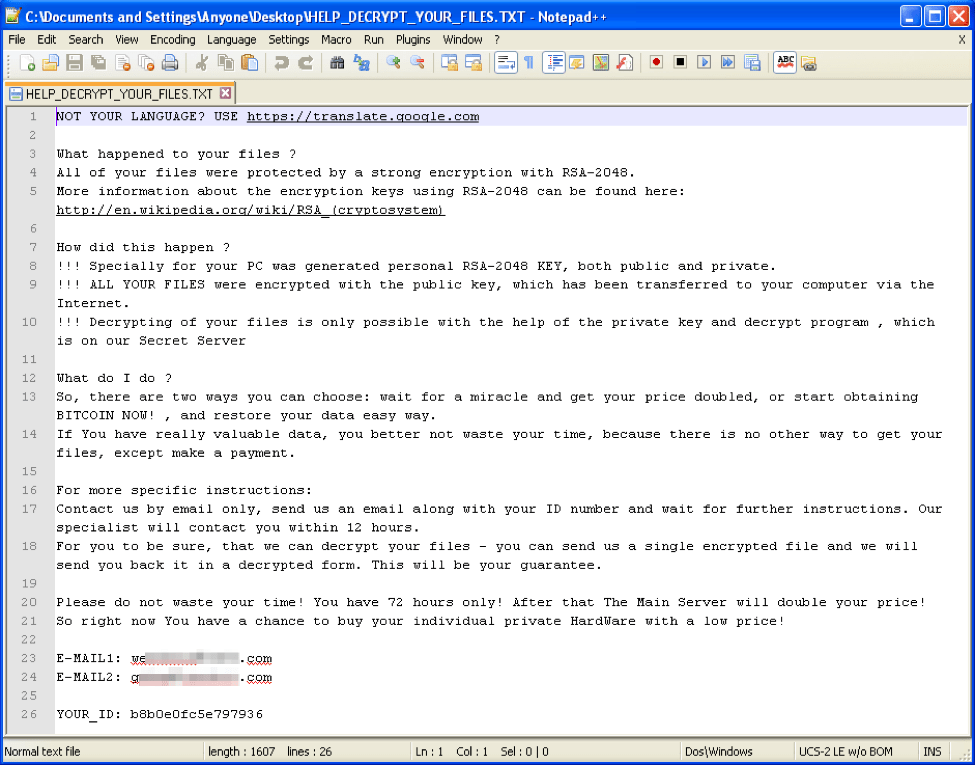

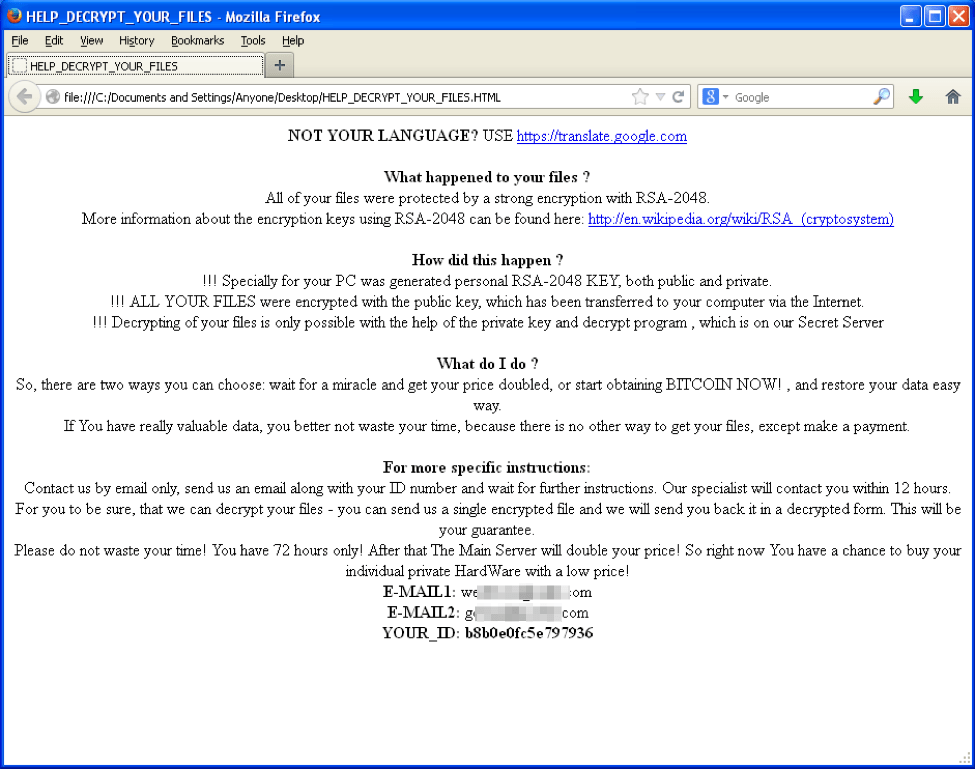

Comparado con nuestro último análisis, los archivos sobre el sistema de archivos para alertar a la víctima que están infectados han cambiado un poco:

- HELP_DECRYPT_YOUR_FILES. TXT

- HELP_DECRYPT_YOUR_FILES. HTML

Figura 5: Nuevo CryptFile2 texto archivo rescate Nota

Figura 6: Nueva CryptFile2 HTML archivo rescate Nota

Sin embargo los archivos encriptados son todavía retitulados para contener el nombre original del archivo, seguido de la extensión ".id_ [personalid] _ [ransomemail] SCL". En este nuevo nombre de archivo, "personalid" es una cadena de 16 caracteres de números y letras minúsculas. El "ransomemail" es el correo electrónico con el que el usuario infectado tiene que comunicarse para obtener sus archivos descifrados. Ejemplos de nombre archivos aparecen a continuación:

- User.bmp.id_b8b0e0fc5e797936_email_go[Redacted]it.com_.SCL

- Tulips.jpg.id_b8b0e0fc5e797936_email_go[Redacted]it.com_.SCL

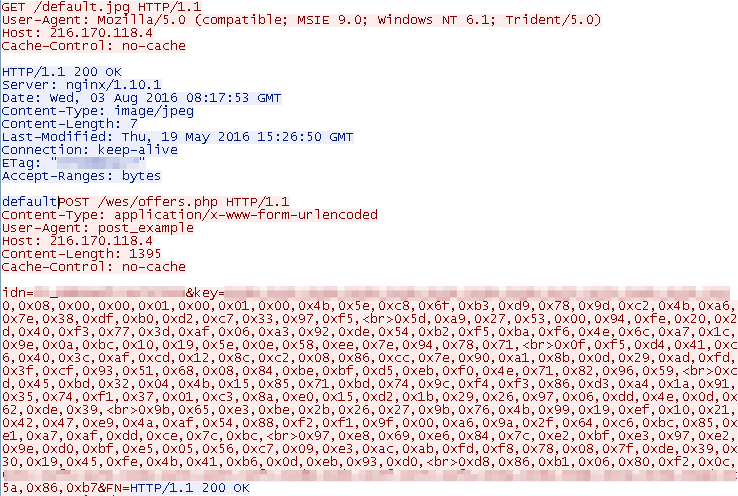

El protocolo de comunicación de red también sigue siendo la misma y puede ser detectado con firma ET 2022683 «ET troyano Win32/CryptFile2 Ransomware check-in». Además de los comandos estándar y solicitud de control (C & C), el malware primero pide un archivo "default.jpg" desde el servidor, para que el servidor respondió con "default" en nuestro caso. Esta funcionalidad puede permitir que actores de amenaza personalizar la piel del mensaje de rescate.

Figura 7: Tráfico de red generado por ransomware

Como se mencionó en el análisis anterior, es probable que este ransomware es otro en la serie de clones CrypBoss, que ya son HydraCrypt y UmbreCrypt.

Conclusión

El número de instancias de ransomware en estado salvaje sigue aumentando con nuevas variantes que aparecen regularmente. Como demuestran esta campaña y otros como él, gran número de variantes no es el único riesgo para los usuarios. Más bien, vectores de desplazamiento y cambio de métodos de la entrega exigen a las empresas emplear soluciones de protección integral a través de pasarelas y extremos para evitar la infección. En particular, la focalización en esta campaña que hizo posible a través de correo electrónico, trae mayores riesgos a organizaciones del sector público que pueden ser menos equipados para detectar y mitigar este tipo de amenazas. Organizaciones que no se actualizan las defensas para detectar y detener esta última generación de amenazas de ransomware pueden encontrarse en la difícil posición de tener que pagar el rescate, que lleva su propio conjunto de riesgos.

Referencias

Indicadores de compromiso (del COI)

| COI | Tipo de IOC | Descripción |

| hxxp://www.filesgigastor [.] Top/CVD/ticket_454.doc | URL | Enlace a documento Macro |

| hxxp://pub.filesgigastor [.] Top/ghef/tick532.doc | URL | Enlace a documento Macro |

| hxxp://www.dataupllinks [.] Top/skfn/tick-09w1.doc | URL | Enlace a documento Macro |

| hxxp://ftp.filesgigastor [.] Top/23tf/disc_tick-235.doc | URL | Enlace a documento Macro |

| hxxp://pub.dataupllinks [.] Top/GDL/tick974.doc | URL | Enlace a documento Macro |

| a5e14eecf6beb956732790b05df001ce4fe0f001022f75dd1952d529d2eb9c11 | SHA256 | tick532.doc |

| hxxp://216.170.126 [.] 3/WFIL/File.exe | URL | Ubicación de carga CryptFIle2 |

| hxxp://216.170.118 [.] 4/default.jpg | URL | CryptFIle2 C2 |

| hxxp://216.170.118 [.] 4/Wes/offers.php | URL | CryptFIle2 C2 |

Seleccione firmas ET que encendería en tráfico:

2022683 || ET archivo Ransomware Win32/CryptFile2 TROJAN

2812515 || ETPRO USER_AGENTS sospechosos-agente de usuario (post_example)