Introducción

Uno de la banca más activa troyanos que han observado recientemente en correo electrónico y explotar kits es refiere a menudo como Ursnif o ISFB Gozi [5]. Gracias a Frank Ruiz de FoxIT InTELL, sabemos que el actor desarrolla una de sus variantes desde 2014 ha nombrado esta variante Dreambot. El malware Dreambot activamente está evolucionando, y muestras recientes en particular nos llamó la atención por su adición de capacidad de comunicación de Tor, así como funcionalidad de peer-to-peer (P2P). Actualmente se está extendiendo Dreambot numerosos kits de explotación así como a través de adjuntos de correo electrónico y enlaces.

Cabe señalar que aunque Dreambot es una de las variantes de Ursnif más activadas y frecuentes, hay otros tenedores activos incluyendo "IAP". Se ha filtrado la fuente ISFB Gozi, haciendo camino para desarrollo adicional.

Análisis

El malware Dreambot todavía está en desarrollo activo y durante los últimos meses hemos visto varias versiones de él en la naturaleza. La versión compatible de Tor de Dreambot ha estado activa desde al menos julio de 2016, cuando observó por primera vez el malware con éxito descargar el cliente de Tor y conectar a la red Tor. Hoy en día, muchas muestras de Dreambot incluyen esta funcionalidad, pero pocas utilizan como su principal modo de comunicación con su comando y controlan (C & C) infraestructura. Sin embargo, en el futuro esta característica puede utilizarse mucho más con frecuencia, creando problemas adicionales para los defensores.

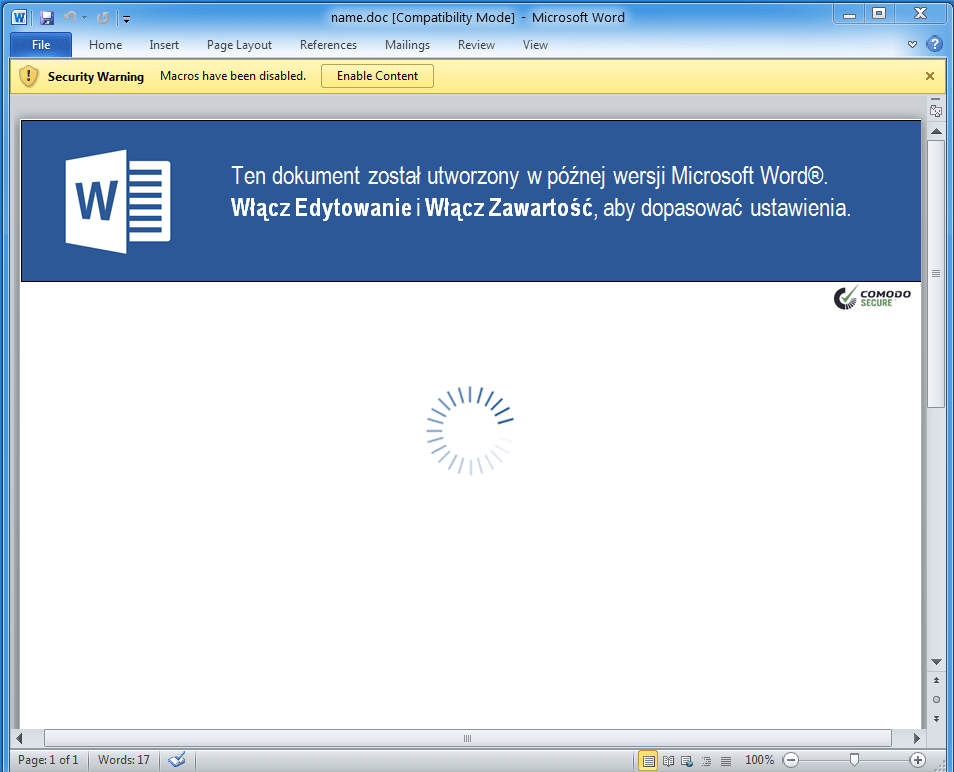

Para este análisis, vieron la versión 2.14.845, que tiene una configuración que difiere de los otros Dreambot versiones en que no se utiliza el algoritmo de generación de dominio (DGA): por lo tanto, faltan los parámetros y variables de la DGA. El siguiente es un ejemplo de datos de configuración descifrada con secciones de interés marcado en rojo.

Figura 1: Datos de configuración descifrada utilizados por Dreambot

Hay tres tipos de direcciones URL en la configuración descifrada. El primer tipo de enlace aparece en los datos de configuración se utiliza para el HTTP plano (es decir, no Tor) comunicación con los servidores C & C. El bot informa al servidor C & C mediante el patrón típico de petición: por ejemplo, el registro inicial en el servidor C & C es en forma de: cfg_url "/ imágenes /" + datos_cifrados + (.jpeg |. GIF. BMP).

El segundo tipo de enlace que aparece en los datos de configuración (resaltado en rojo caja en Fig. 1) son las direcciones de C & C .onion. Son la opción por defecto para el bot y trabajan de la misma manera hacer del llano HTTP C & C, excepto que toda comunicación es encriptada y tunelizada sobre Tor.

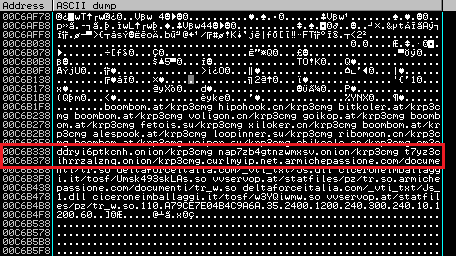

El tercer conjunto de URL que se utiliza para descargar al cliente Tor. Creemos que el cliente es descifrado utilizando la clave de configuración de la serpiente [6]. Cuando se recupera el cliente Tor, el bot crea una clave del registro denominada "TorClient" en la subcarpeta de registro para almacenar sus datos. Esta subcarpeta está situada en HKCU\\Software\AppDataLow\Software\Microsoft\ {guid aleatorio}. Esta clave contiene la ruta de acceso del cliente, que se cae en la carpeta % TMP %, con un nombre de archivo utilizando el patrón [A-F0-9] {4} .bin.

Figura 2: TorClient clave del registro

El valor de la clave de registro es fácil de descifrar, como el algoritmo basado en XOR [7] se reutiliza en gran parte del código (por ejemplo, para el descifrado de las cuerdas en la sección de contenido). La clave de 4 bytes se genera en tiempo de ejecución basándose en el valor TOKEN_USER XORed con 0xE8FA7DD7.

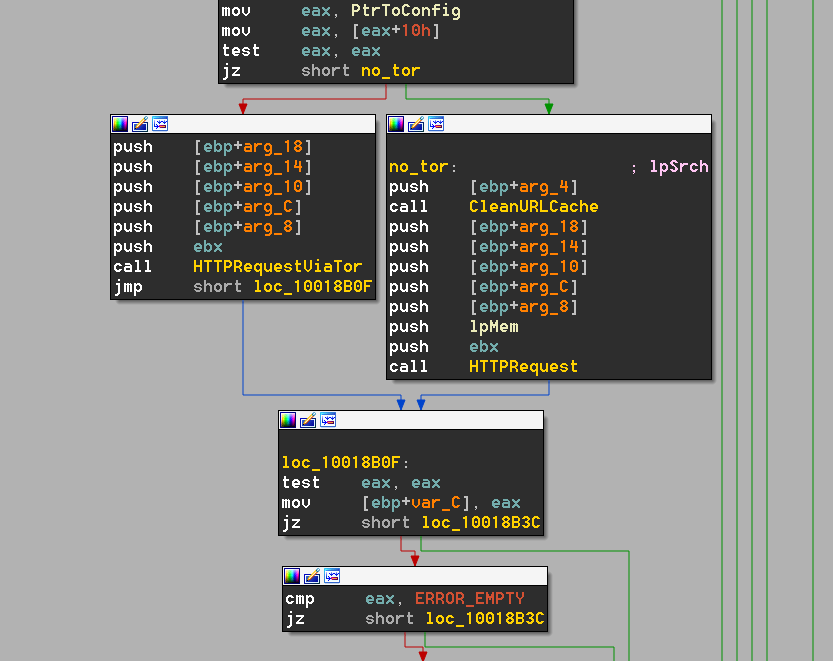

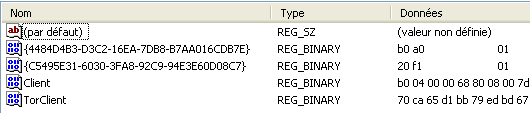

Para los dos tipos de POST HTTP peticiones (Tor y Tor no), la configuración incluye un cheque del Tor bandera (aquí en eax + 10). Si se define esta bandera, Dreambot envía que los datos y los checkins de C & C subir peticiones usando Tor.

Figura 3: Parámetros de configuración para comunicarse a través de Tor

Además Dreambot con funcionalidad de Tor, hemos observado una versión basados en P2P (por ejemplo, versión 2.15.798) que ha sido alrededor de mucho más. Junto a las otras variantes de esta versión utiliza la DGA habitual o codificadas se dirige, así como lo que parece ser un protocolo peer-to-peer para comunicarse. Esta funcionalidad requiere una IP adicional en la configuración que ofrece la lista de nodos. Este protocolo funciona sobre TCP y UDP y utiliza un formato de paquete personalizado. Debido a la incorporación de esta funcionalidad, la superficie de código de cliente es casi dos veces tan grande como el de la versión de Tor. Todavía están investigando la funcionalidad y no entraré en más detalle en este momento.

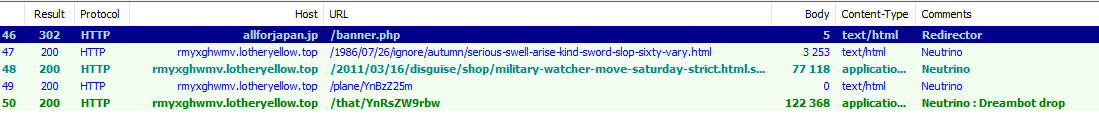

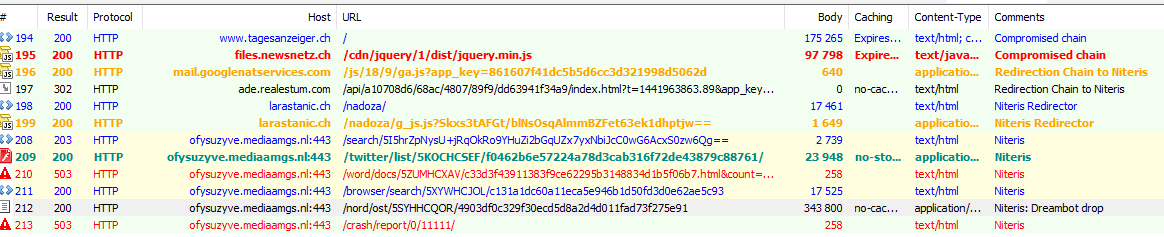

Explotan campañas Kit

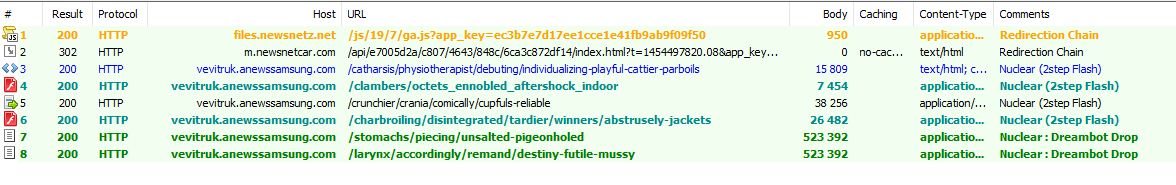

Un ejemplo temprano interesante de Dreambot entrega provenía de una instancia del Niteris exploit kit. Varios meses después de eso, nos encontramos con la misma cadena de redirección sino a un paquete Nuclear flash indocumentados de 2 pasos. Este particular paquete Nuclear se comportaron semejantemente espartanos EK desde el mismo codificador en el que una carga inicial de flash actuó como un filtro antes de enviar el exploit y la carga útil a los usuarios finales. Agentes GooNky y AdGholas también de uso general pescador EK entregar Dreambot mientras que el pescador seguía siendo muy activo. Las figuras 4-7 muestran estas cadenas de infección.

Figura 4: 11/09/2015 - AdAgency comprometida con la cadena de tráfico de gran volumen a Niteris [4]

Figura 4: 11/09/2015 - AdAgency comprometida con la cadena de tráfico de gran volumen a Niteris [4]

Figura 5: 03/02/2016 - misma cadena redirección pero en cambio redirigiendo a un indocumentado paso 2 Flash Nuclear [5]

Figura 5: 03/02/2016 - misma cadena redirección pero en cambio redirigiendo a un indocumentado paso 2 Flash Nuclear [5]

Figura 6: 11/04/2016 - FarmTown de GooNky en Suiza

Figura 7: 10/05/2016 - FarmTown de AdGholas en Suiza

Figura 7: 10/05/2016 - FarmTown de AdGholas en Suiza

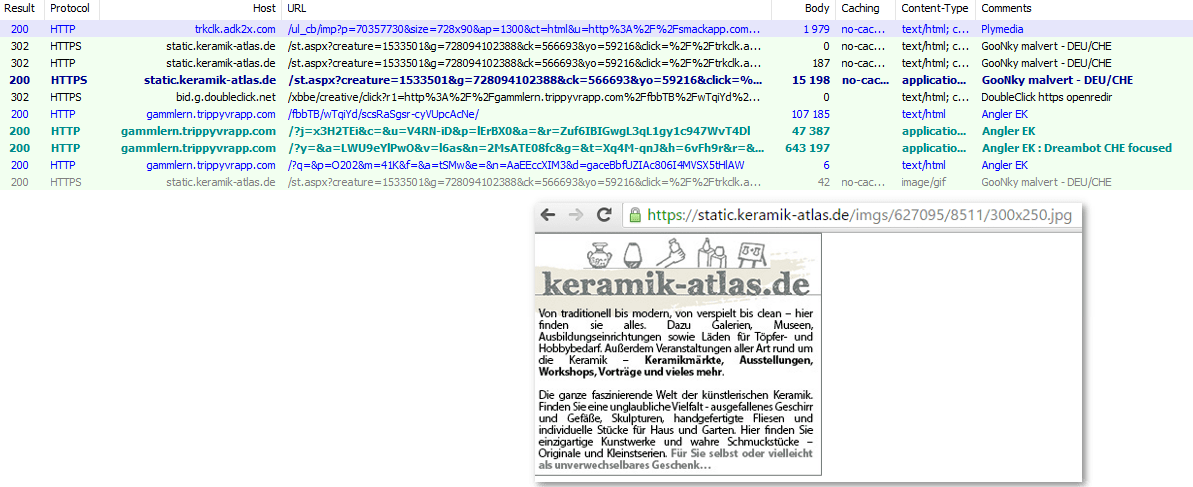

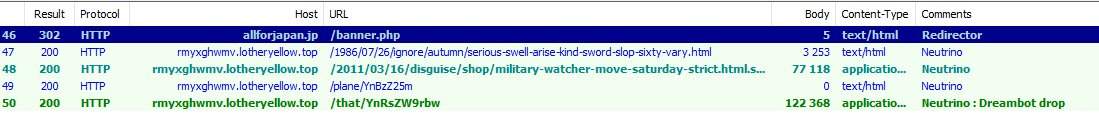

La figura 8 muestra Dreambot entrega en una campaña centrada en Japón FarmTown utilizando neutrinos EK mientras que figura 9 muestra un ejemplo reciente de Dreambot como una carga útil secundaria vía el ElTest y el troyano Smokebot. En el último ejemplo, podemos ver que esta instancia de Dreambot es usar Tor para conectar a C y C infraestructura.

Figura 8: 09/07/2016 - FarmTown centrada en Japón basado en el dominio de redirector

Figura 9: 15/08/2016 - cadena de infección de EITest en Smokebot carga una instancia de Dreambot usar Tor para conectar a C & C

Campañas de correo electrónico

Dreambot ha sido activamente distribuido por correo electrónico en 2016. Hemos observado campañas dirigidas a varias regiones, incluyendo Australia, Italia, Suiza, Reino Unido, Estados Unidos, Polonia y Canadá. Estas campañas han oscilado desde miles a cientos de miles de mensajes de correo electrónico malintencionado. Mostramos algunos ejemplos de estas campañas de enlaces o archivos adjuntos a la instalación de Dreambot.

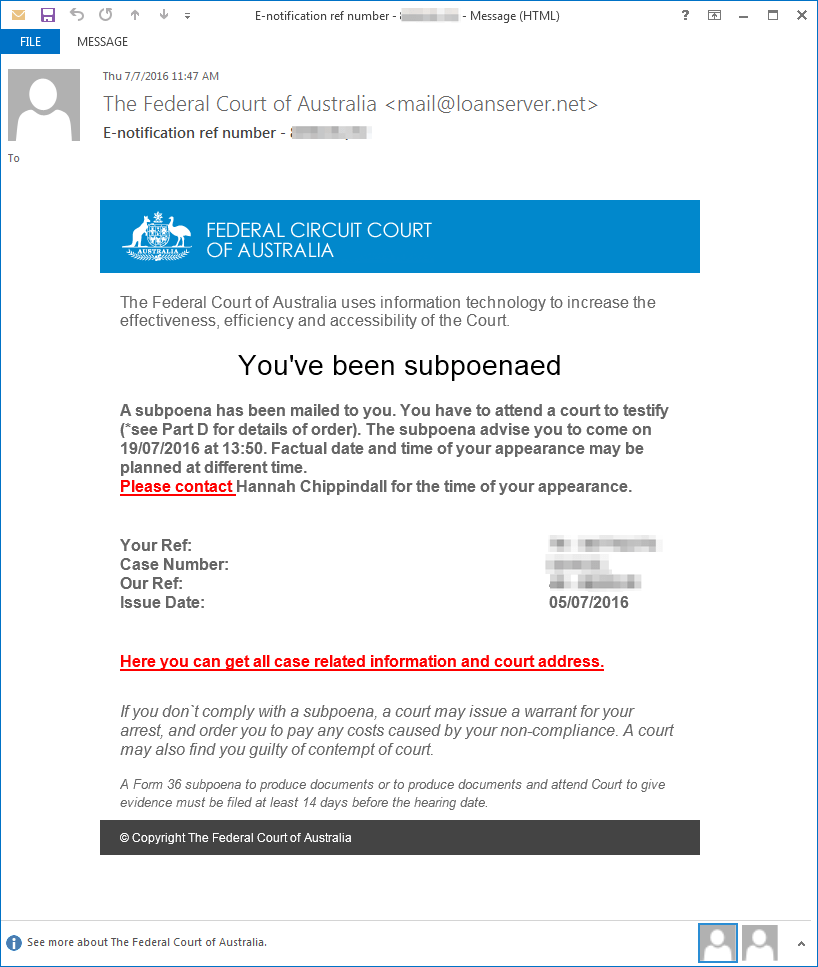

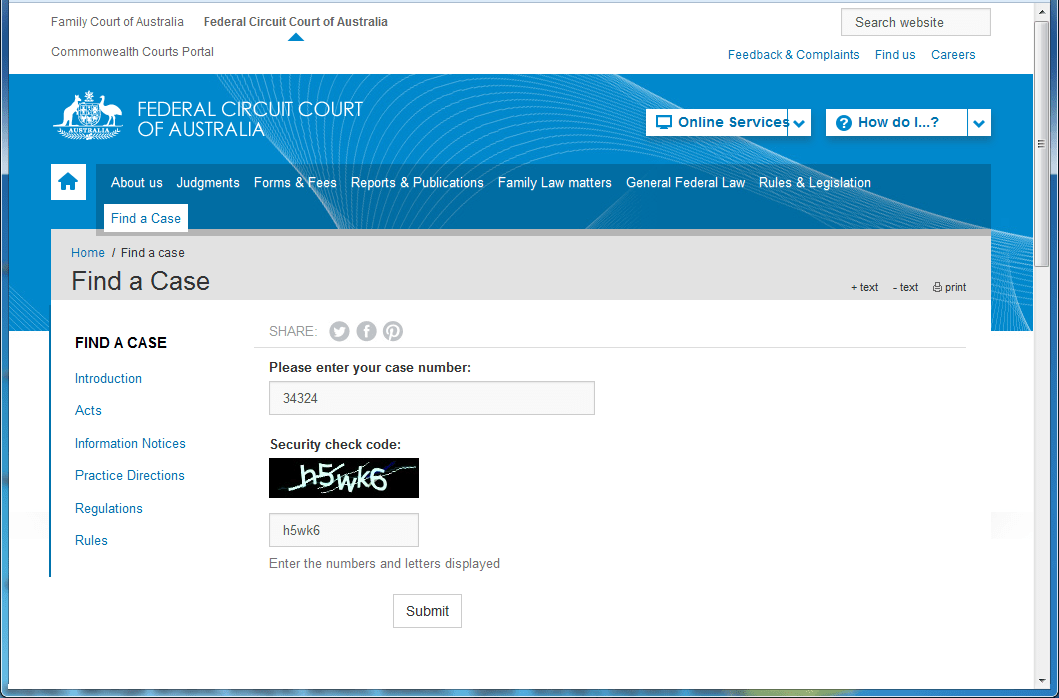

En el primer ejemplo, el actor utiliza un señuelo que el destinatario había sido citado por el Tribunal Federal de Australia. Si el usuario sigue el enlace que serían recibidos por una página web que pretende ser el sitio oficial de la corte. Si el usuario entonces sigue las instrucciones, le condujo a una descarga de JavaScript comprimido de archivos que, cuando se ejecuta, condujo a una descarga Dreambot.

Figura 10: 08/07/2016 - mensaje utilizado para distribuir Dreambot en Australia

Figura 11: 08/07/2016 - falso sitio web de la corte a la descarga de Dreambot

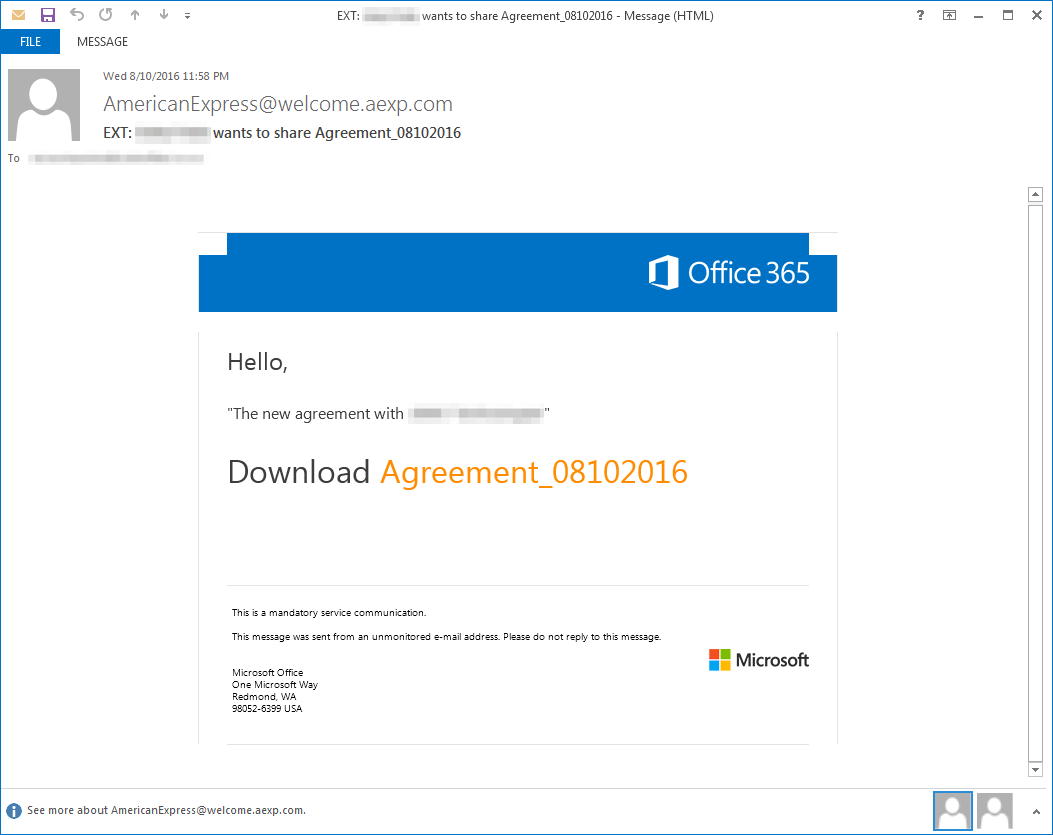

En el siguiente ejemplo, los usuarios en Australia fueron dirigidos con un correo electrónico simulando ser asociado con Microsoft y Office365. El enlace en el correo condujo directamente a un comprimido descarga JavaScript alojado en Microsoft Sharepoint; abrir el archivo instalar DreamBot. (Investigadores de Proofpoint notificación a Microsoft sobre el malware alojado).

Figura 12: 11/08/2016 - mensaje utilizado para distribuir Dreambot en Australia a través de Microsoft SharePoint

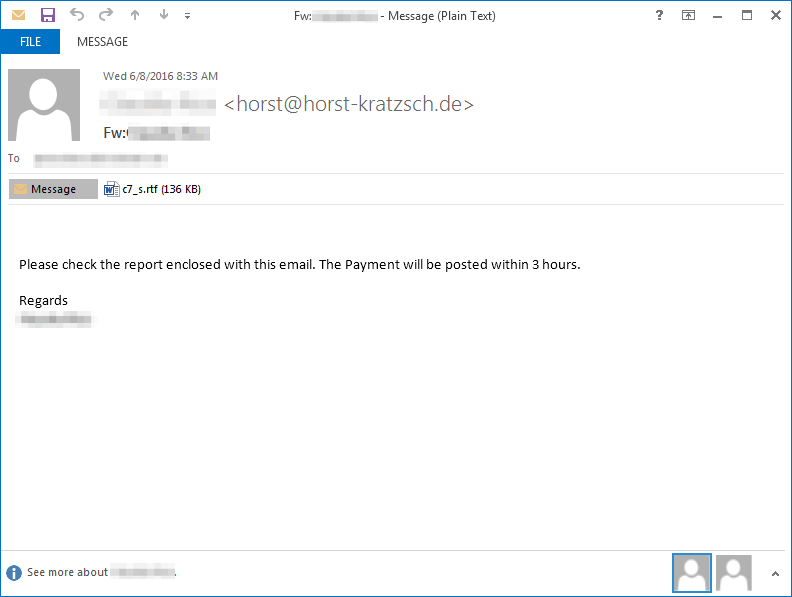

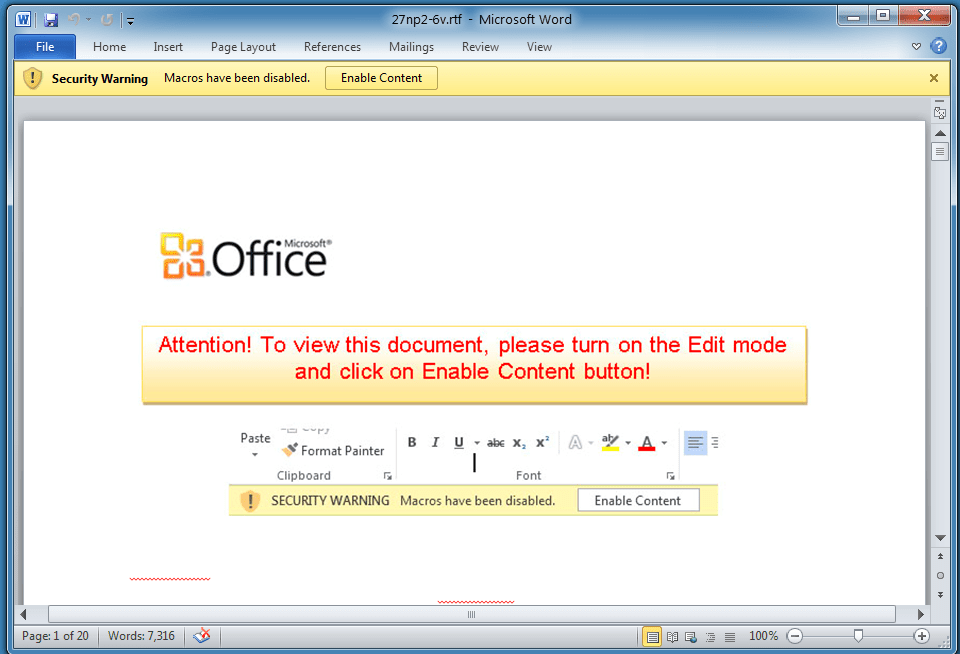

En el ejemplo siguiente, los usuarios de los Estados Unidos recibieron mensajes con archivos adjuntos que contienen un registro de un pago. El accesorio de documento de Microsoft Word contiene macros malintencionadas que, si está habilitado, descargaron Dreambot.

Figura 13: 08/06/2016 - mensaje utilizado para distribuir Dreambot en los Estados Unidos

Figura 14: 08/07/2016 - archivo adjunto de Microsoft Word con macros maliciosas utilizados para entregar Dreambot en los Estados Unidos

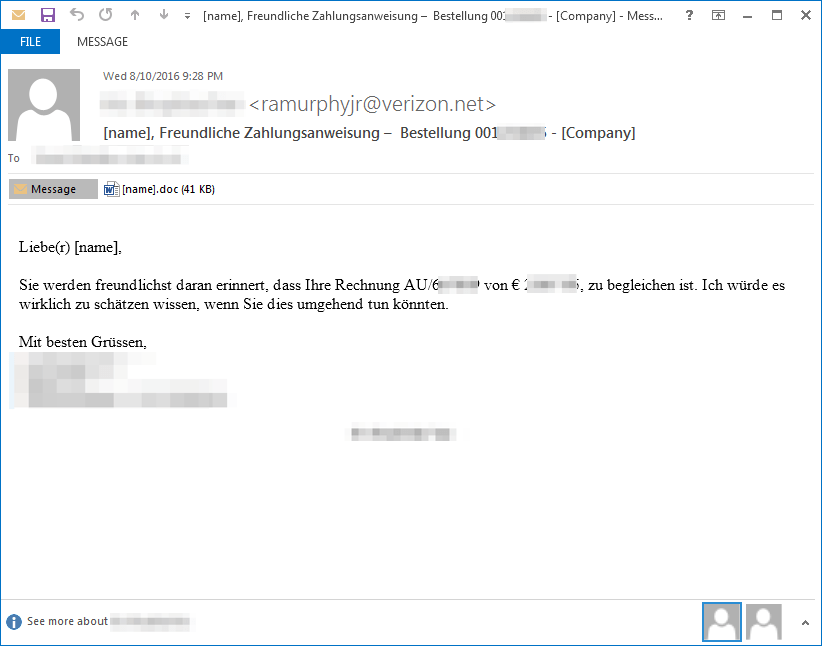

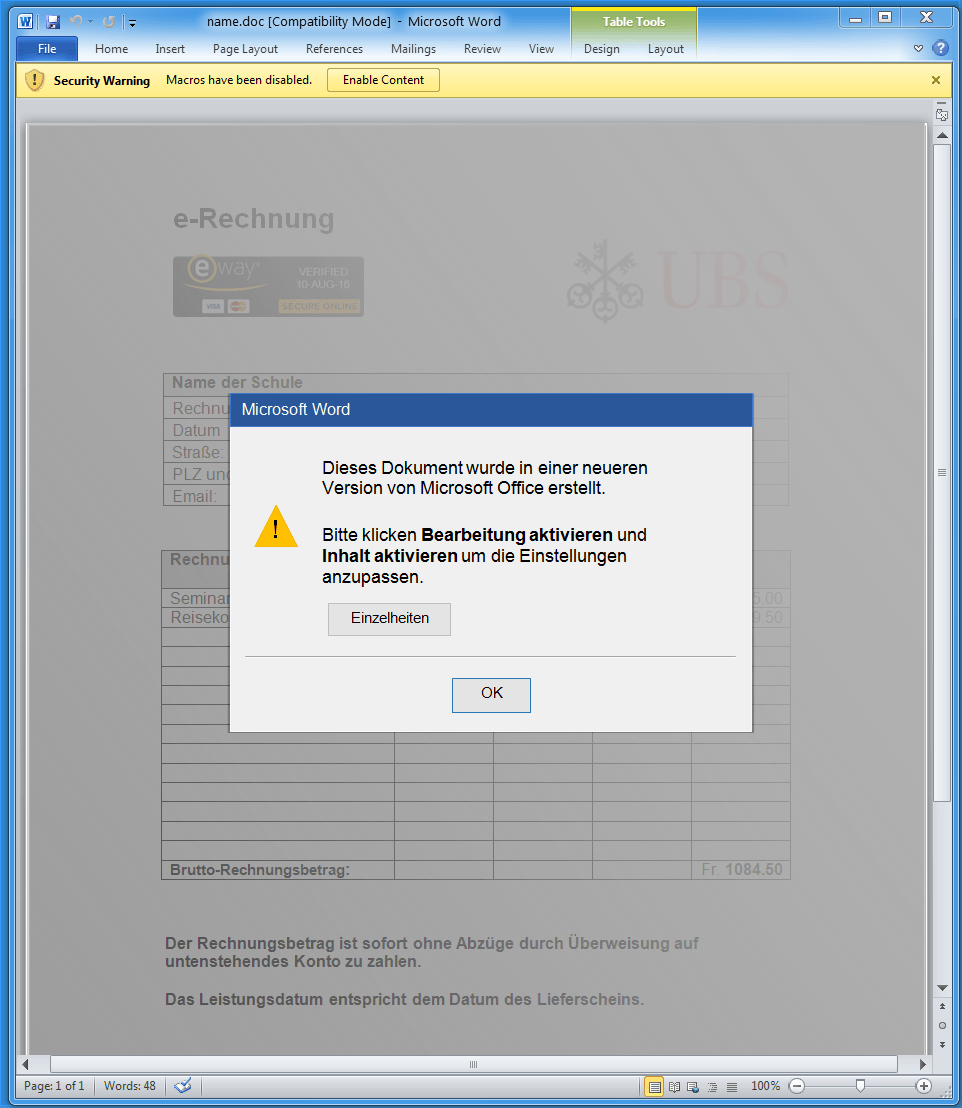

En la próxima campaña, los usuarios en Suiza recibieron mensajes personalizados en alemán que contiene su nombre y nombre de la empresa, pretendiendo fijar una factura de un pedido. El accesorio de Microsoft Word contiene macros que, si está habilitado, descargar Dreambot.

Figura 15: 10/08/2016 - mensaje distribución Dreambot en Suiza

Figura 16: 10/08/2016 - accesorio de Microsoft Word que solía entregar Dreambot en Suiza

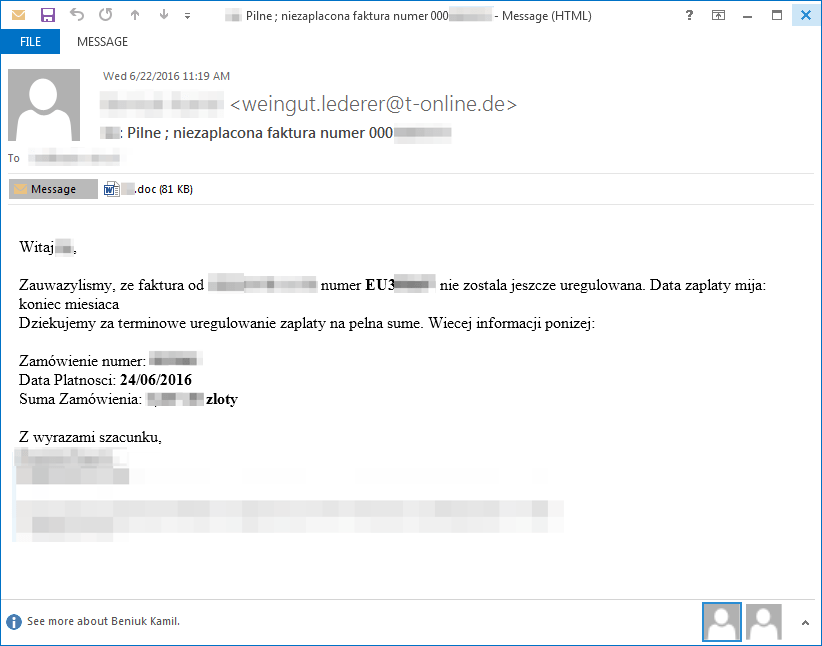

En otro ejemplo, los usuarios de Polonia enviaron un mensaje personalizado con su nombre un adjunto de documento factura falsa para una de sus compras. Los archivos adjuntos de Microsoft Word contienen macros que, si está habilitado, descargar Dreambot.

Figura 17: 22/06/2016 - mensaje utilizado para distribuir Dreambot en Polonia

Figura 18: 22/06/2016 - archivo adjunto de Microsoft Word utilizada para distribuir Dreambot en Polonia

Conclusión

Dreambot es uno de los troyanos bancarios más activos hemos visto recientemente, con vectores de distribución a través de una variedad de kits de explotación, adjunto documento malintencionado y campañas de correo electrónico basados en URL. Refiere a menudo como Ursnif y ISFB Gozi, Dreambot está siendo distribuido en países alrededor del mundo y está bajo desarrollo activo. En particular, hemos observado las muestras con C & C comunicaciones habilitada sobre Tor y P2P. En particular, para Tor activado versiones Dreambot actividad en equipos infectados puede ser especialmente difícil de detectar en el nivel de red, creando nuevos retos para los defensores y organizaciones por igual.

Nos seguirá Dreambot y su creciente lista de capacidades como la banca Trojan paisaje evoluciona.

Referencias

- https://fidelissecurity.com/threatgeek/archive/new-ursnif-variant-targeting-italy-and-us/

- https://www.GOVCERT.admin.ch/Blog/13/Swiss-Advertising-Network-compromised-and-Distributing-a-Trojan

- https://securityblog.switch.ch/2016/02/10/Attack-of-the-Killer-ADS/

- http://malware.dontneedcoffee.com/2014/06/cottoncastle.html

- https://securityintelligence.com/Gozi-Goes-to-Bulgaria-is-Cybercrime-Heading-to-less-Chartered-Territory/#.VdQEtfnddi8

- https://en.wikipedia.org/wiki/Serpent _(cipher)

- https://en.wikipedia.org/wiki/XOR_cipher

Indicadores de compromiso (del COI)

Cargas por explotar los Kits:

|

Hash |

Fecha |

Descripción |

Vector |

|

a14d9ad2b03dd5f6360139f2772a303066ed292c51b0777cbece7b92d4a9e62c |

2015-09-11 |

Dreambot |

Cadena de compromiso Niteris |

|

1448a395e741a419e5e7abb3f3bc2e6c46588823f093c93c695fffe0a69c17ee |

2016-04-11 |

Dreambot |

GooNky Malvert en pescador |

|

e06b753aa98e1b8fdc7c8ee1cbd07f5d46b2bbf88ebc8d450c8f24c6e79520a4 |

2016-05-10 |

Dreambot |

AdGholas FarmTown en pescador |

|

bd3c470fc6999212373c2c31b08d9944d4bee3baf79bd75a233743ad64845481 |

2016-05-10 |

Dreambot |

Cadena de EITest en pescador |

|

54405a8cfa557b33e5a1e0c5b69433fce900c96a34496949da501c844b0e7919 |

2016-06-03 |

Dreambot (P2P) |

|

|

1dca7b73070679b796a2318c6e11ed0bb65bf66e5cc782b475bb43d735915e6c |

2016-06-03 |

Dreambot |

Cadena de EITest en pescador |

|

0d6014f1d2487230c3bb38f31d2742577f84fd2f2e0d97be5fb9cf28b7ab6de9 |

2016-07-09 |

Dreambot |

FarmTown a Neutrino |

|

f70a7b04a475c7140049ec586eb3f7c7a3480ddaac53c15db4905915e9dea52b |

2016-07-20 |

Dreambot |

Cadena de EITest en el Neutrino |

|

8664c68d5c1ef72f32485c61704ce4fb350c95952a17908908a420443b411414 |

2016-07-20 |

Dreambot |

Agente indocumentado en neutrinos |

|

c25b56c5ea2d0af3cf6057f974f1c3a06845ab41f61c8895aaaad55aafaeed7e |

2016-08-12 |

Dreambot |

Agente indocumentado en plataforma |

|

04ea4e0417f1f49bc349efe7ee07c0bdf145a98dd7358610f598395246b4c433 |

2016-08-15 |

Dreambot |

Agente indocumentado en plataforma |

|

54405a8cfa557b33e5a1e0c5b69433fce900c96a34496949da501c844b0e7919 |

2016-08-15 |

Dreambot |

Cadena de EITest en plataforma |

|

8aa2442fb7a489d0c7f50a2220e0fd4ead270ff812edc3721a49eec5784a1ad6 |

2016-08-15 |

Dreambot (tor) |

Cadena de EITest en la plataforma en Smokebot |

|

446a639371b060de0b4edaa8789f101eaeae9388b6389b4c852cd8323ec6757c |

2016-08-15 |

Smokebot |

Cadena de EITest en plataforma |

|

396bd75514ab92e007917c1d136f1993466c0913a532af58386ccb99d5f60ef3 |

2016-08-24 |

IAP |

FarmTown en plataforma |

Cargas por correo electrónico:

|

Enlace de hash |

Fecha |

Descripción |

Vector |

|

0edde27c90bbb55d80b89a2ce0baa21feb69a1420dbb1a15059b6bdfde994fde

|

2016-06-08 |

Documento de macro |

Accesorio de MS Word |

|

[hxxp://easypagemachine [.] com/kshf [.] jpg] |

2016-06-08 |

URL de carga |

Accesorio de MS Word |

|

2720d7cc899337adf5f021eeddb313f4317fc46f9c6e83bde9f47458b2d955e7 |

2016-06-08 |

Dreambot |

Accesorio de MS Word |

|

6e0da9199f10ff5bd6d2f4e5309cde2332d534cbb3364e15cb0f7873455e0eb5 |

22 / 06 / 2016 |

Documento de macro |

Accesorio de MS Word |

|

[hxxp / / safiidesign [.] com/winword [.] bin] |

22 / 06 / 2016 |

URL de carga |

Accesorio de MS Word |

|

7e0bf604d3ab673a519feb5d5375f0f88cf46e7cd1d3aa301b1b9fb722e9cef7 |

22 / 06 / 2016 |

Dreambot |

Accesorio de MS Word |

|

[hxxp://pechat-suveniri [.] com/mam5pcan8wynct/hwd7popy [.] php] |

2016-07-08 |

Enlace inicial |

Enlace enviado por correo electrónico |

|

0195bf393584b203334c4ca3934e72e388e8e579cde35fa8db892d2ee306dc16 |

2016-07-08 |

JS Downloader |

Enlace enviado por correo electrónico |

|

[hxxp://ue-craft [.] RU/1ryvq8owo/rukdl1 [.] [exe] |

2016-07-08 |

Dreambot carga enlace |

Enlace enviado por correo electrónico |

|

84bc2608707859a0643be642128b351757dc1f43f5b0a88b5448764dfc23487d |

2016-07-08 |

Dreambot |

Enlace enviado por correo electrónico |

|

b6d6fc672f8b45eed0e88601dea2390e7d0dc01e63840ab840613dd3d6939ad7 |

2016-08-10 |

Documento de macro |

Accesorio de MS Word |

|

[hxxp://one99two [.] com/cgi/office16 [.] bin] |

2016-08-10 |

Enlace de carga |

Accesorio de MS Word |

|

85f68545c6d98dd6a6a00859ec136d8a8fd06c20ce189e39ce78f6685da40d4e |

2016-08-10 |

Dreambot |

Accesorio de MS Word |

|

[hxxps://searchfinancial-my [.] SharePoint [.] com/personal/tariq_searchfinancial_com_au/_layouts/15/guestaccess [.] aspx? guestaccesstoken = 4GPoi4OBx0cZ % 2bhMi6vHvpfR1vqc9vmqwU6WuwK6% 2b7U8% 3d & docid = 0ec6abef70a134e70978ed191c8364229 & rev = 1]

|

2016-08-11 |

Enlace inicial |

Enlace enviado por correo electrónico |

|

414b3cbc230768d9930e069cb0b73173fe9951e82486f0d6524addf49052d5ad |

2016-08-11 |

JS Downloader |

Enlace enviado por correo electrónico |

|

[hxxp://www [.] wizardwebhosting [.] com/css/encabezado [.] CSS] |

2016-08-11 |

Dreambot carga enlace |

Enlace enviado por correo electrónico |

|

3cde892a8faddd4aaf90e8455698719516ab96ea6d116af21353c08375d457b9 |

2016-08-11 |

Dreambot |

Enlace enviado por correo electrónico |

Seleccione firmas ET que encendería en tráfico:

2021813 || ET Ursnif troyano variante CnC Faro

2021829 || ET Ursnif troyano variante CnC Faro 4

2022970 || ET Ursnif troyano variante CnC Faro 6

2018789 || Posible tráfico de TOR SSL y TLS de política

Varios || Grupo del tráfico de nodo ET TOR conocido Tor/encaminador de reenvío (no salida) **