Présentation

Les ransomware (ou logiciels rançon), dont le nombre a réellement explosé l'année dernière, devient le vecteur préféré de bon nombre de pirates du fait de leur facilité de monétisation et de propagation à travers de vastes campagnes d'e-mails ou divers kits d'exploit. Selon les chercheurs de Proofpoint, le nombre de variantes de ransomware a décuplé depuis décembre 2015. Jusqu'à maintenant, la plupart de ces logiciels malveillants cryptaient les fichiers de la victime avant d'exiger le versement d'une rançon en Bitcoins pour les décrypter. Cependant, les chercheurs de Proofpoint ont récemment décelé une nouvelle variante qui scrute les profils sur Skype et les réseaux sociaux pour y dénicher des informations personnelles, et analyse les fichiers et les dossiers Torrent pour y trouver d'éventuelles données sensibles. Au lieu de crypter les fichiers, cette variante menace la victime de poursuites judiciaires bidons si elle ne verse pas la rançon.

Détection

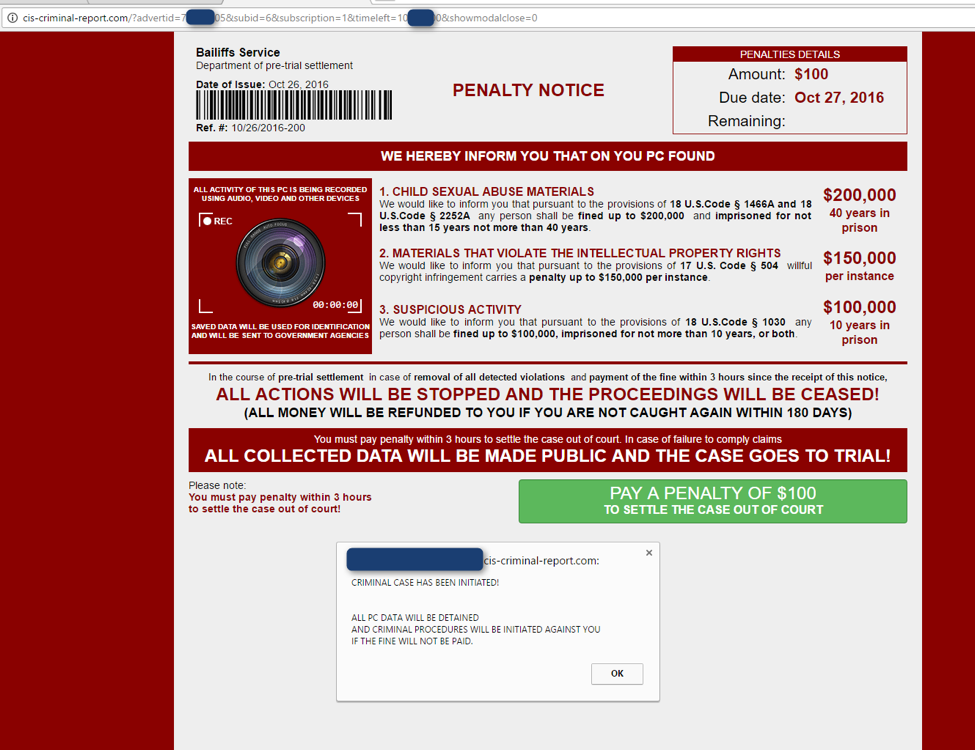

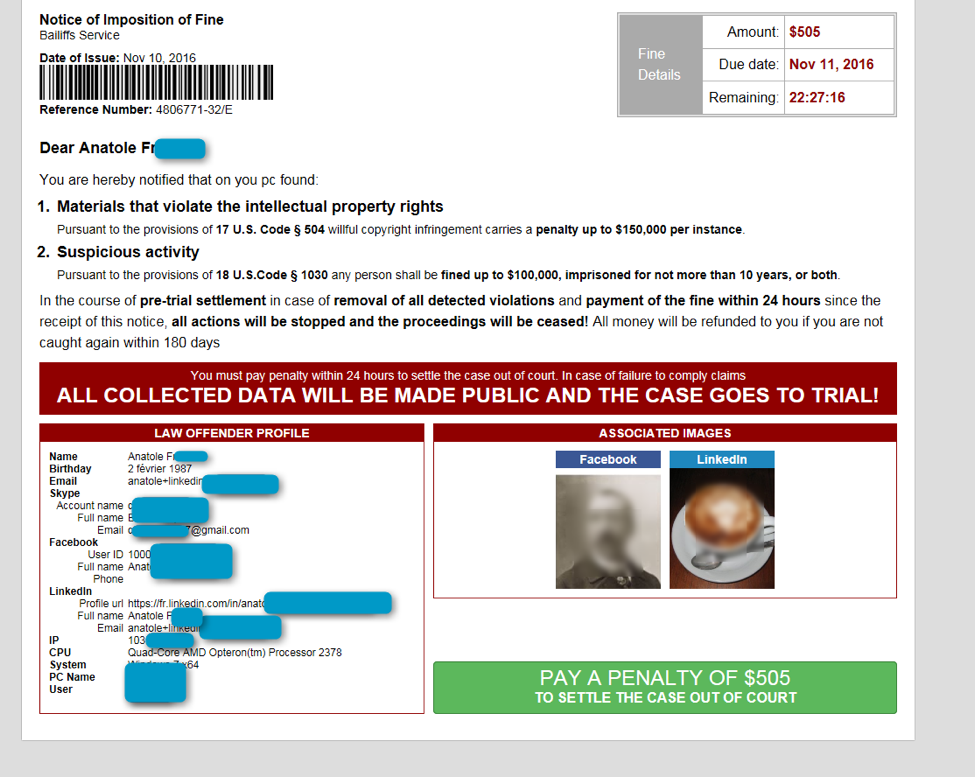

La dernière semaine du mois d'octobre, notre collègue de chez FoxIT InTELL, Frank Ruiz, nous a signalé une nouvelle variante de verrouilleur de navigateur. Contrairement aux ransomware classiques de cryptage comme Locky, les verrouilleurs de navigateur sont des applis Web affichées en plein écran qui empêchent l'utilisateur d'accéder à son système d'exploitation ou de fermer la fenêtre du navigateur. Dans ce cas, le verrouilleur affiche une fausse « Notification de procès-verbal » et propose à la victime de « régler [cette] affaire à l'amiable » afin d'échapper à la procédure judiciaire et aux fortes sanctions associées au contenu et aux activités répréhensibles prétendument détectés sur son ordinateur (Figure 1).

Figure 1 : « Notification de procès-verbal » affichée par le verrouilleur de navigateur

Ce verrouilleur de navigateur s'est propagé aux États-Unis à travers des publicités malveillantes (essentiellement alimentées par les échanges Plugrush et le trafic commercial sur les sites Web réservés aux adultes) ciblant les navigateurs Internet Explorer sous Windows et Safari sous OS X.

Endémique entre 2012 et 2014, la propagation parallèle de ce type de menace via un kit d'exploit contenant le logiciel malveillant « Police Locker » [1] a souvent été observée. Depuis, ce même type de trafic propage généreusement un kit d'exploit contenant un ransomware de cryptage et autres logiciels malveillants, tels que les arnaques à l'assistance technique qui incitent la victime à contacter un faux service de support pour retirer un logiciel malveillant de son ordinateur, généralement en échange d'un certain montant à régler par carte bancaire.

Dès la première semaine de novembre toutefois, nous avons détecté une variante inhabituelle, selon nous liée au verrouilleur de navigateur « Notification de procès-verbal » illustré à la Figure 1, du fait des similitudes visuelles et thématiques et des mécanismes de propagation à l'œuvre. Notez néanmoins que, bien que ce verrouilleur fonctionne sur plusieurs plateformes, le logiciel malveillant associé, surnommé Ransoc, est du code binaire pour Windows.

Ransoc

Dans un environnement de sandbox, nous avons observé ce nouveau logiciel malveillant effectuer un contrôle d'adresse IP et transmettre tout son trafic via le réseau Tor. Un examen plus poussé a ensuite révélé que ce logiciel malveillant analysait les noms de fichier locaux pour y rechercher d'éventuelles chaînes associées à la pornographie à caractère pédophile.

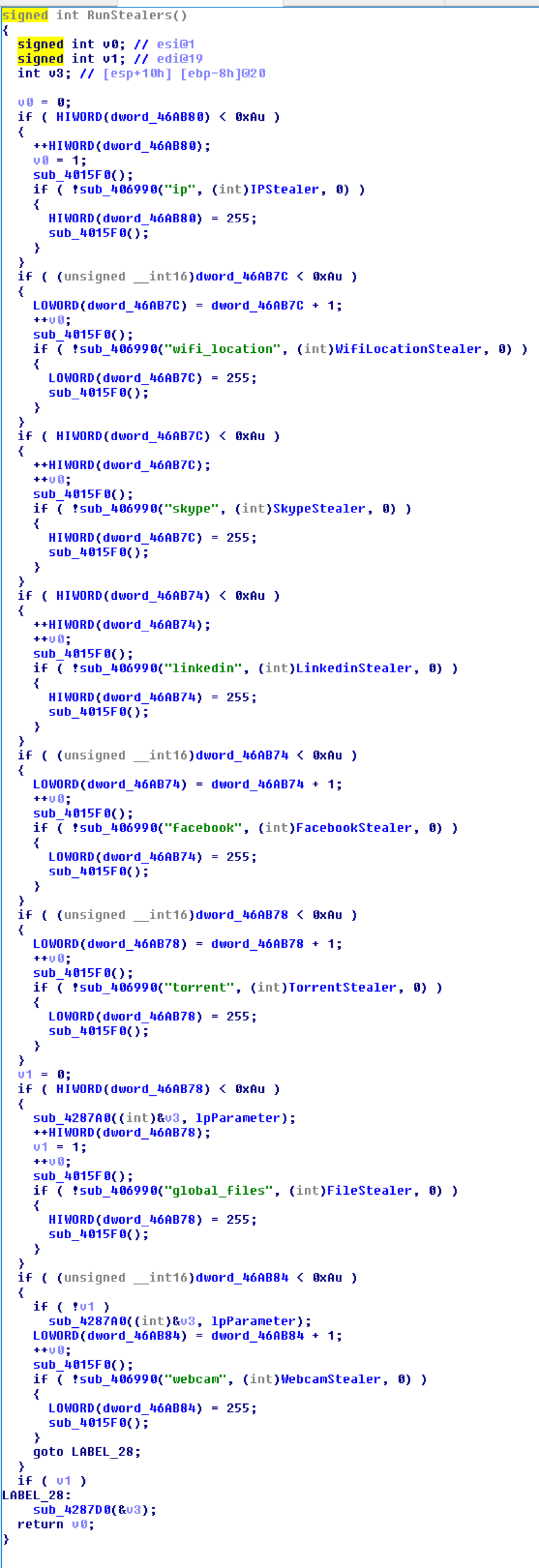

Nous avons également remarqué qu'il exécutait plusieurs routines capables d'interagir avec les profils Skype, LinkedIn et Facebook (Figure 2).

Figure 2 : Code examinant les profils sur Skype et les réseaux sociaux

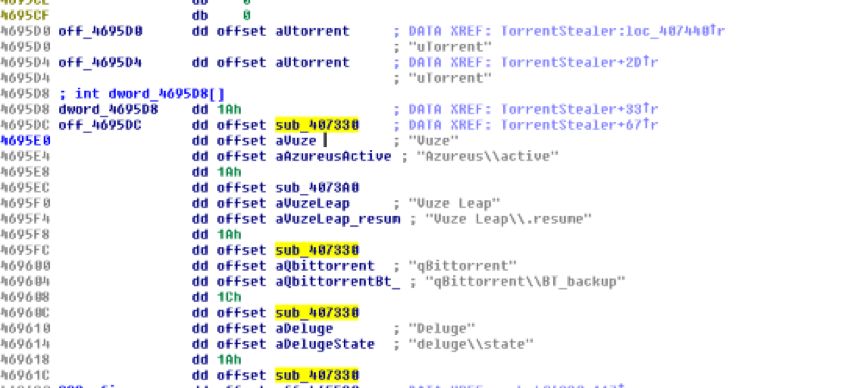

Ce code analysait aussi les dossiers du logiciel Torrent (Figure 3).

Figure 3 : Code examinant le contenu des dossiers Torrent

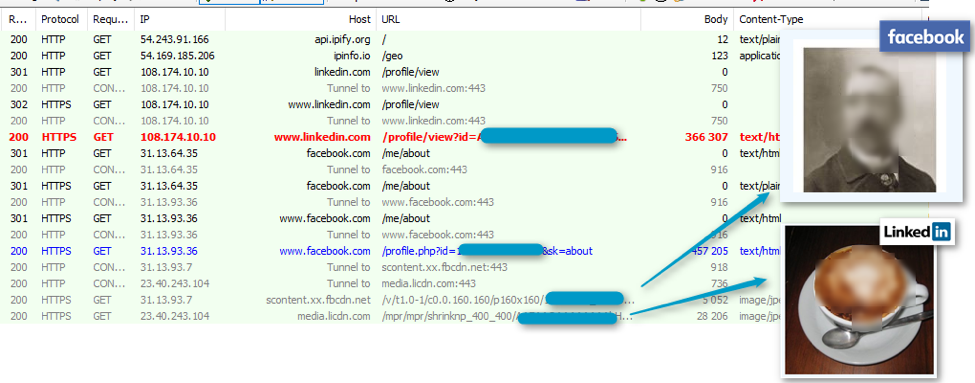

Pour mieux comprendre le mode d'interaction du logiciel malveillant avec ces services, nous l'avons exécuté manuellement dans notre sandbox. Nous nous sommes alors connectés par le biais de faux comptes de réseaux sociaux, avons fermé le navigateur, puis lancé l'application de bureau Skype. Comme prévu, après l'exécution du malware, nous l'avons vu se connecter aux faux profils Facebook et LinkedIn créés à cet effet (Figure 4).

Figure 4 : Ransoc collectant des photos dans des profils de comptes de réseaux sociaux

Ce logiciel malveillant, que nous surnommons Ransoc du fait de son activité sur les réseaux sociaux, affichait ensuite une Notification de procès-verbal avec le même visuel et des fonctions similaires au verrouilleur de navigateur illustré à la Figure 1. Cette nouvelle Notification de procès-verbal est illustrée à la Figure 5. Il semble que cette notification ne s'affiche que si le logiciel malveillant détecte des preuves potentielles de pornographie pédophile ou des fichiers multimédia téléchargés via Torrent, et elle est personnalisée en fonction des éléments détectés. Nous avons pu déclencher cette notification de procès-verbal en remplaçant manuellement les noms de fichiers par des chaînes spécifiques.

Figure 5 : Nouvelle notification de procès-verbal, avec les infos du profil sur le réseau social et précisant que « Toutes les données recueillies seront rendues publiques et qu'un procès aura lieu ! »

La demande de rançon affiche les données personnelles exactes, récupérées dans les profils sur Skype et les réseaux sociaux, y compris les photos. Ce texte menace la victime de divulguer la « preuve » obtenue, en exploitant les véritables informations du profil comme appât d'ingénierie sociale (ou piratage psychologique) afin de convaincre la victime que ses informations sensibles pourraient bien être dévoilées. Contrairement à la plupart des variantes de ransomware, la cible est ici la réputation de la victime et non pas ses fichiers. Le code inclus dans la variante Ransoc lui permet également d'accéder à la Webcam de la victime, mais nous n'avons pas encore vérifié cette fonction.

La demande de rançon est en réalité une fenêtre en plein écran qui fonctionne presque comme l'application de verrouillage de navigateur illustrée à la Figure 1. Toutefois, Ransoc vérifie les processus regedit, msconfig et taskmgr toutes les 100 ms, et les interromp avant que la victime ne puisse retirer ou désactiver ce logiciel malveillant. Comme Ransoc ne persiste que grâce à une clé à exécution automatique dans le registre, un redémarrage en mode sans échec permet aux utilisateurs de supprimer ce malware.

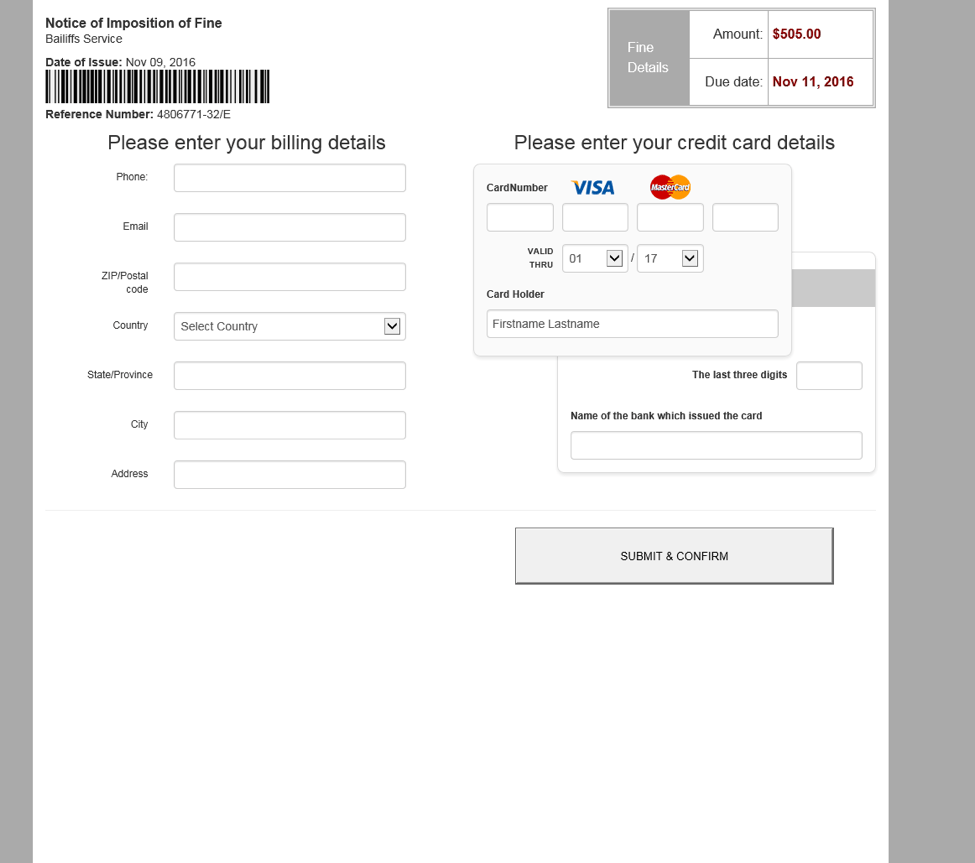

Le système de paiement (Figure 6) est également inhabituel.

Figure 6 : Page de paiement de Ransoc

Ce paiement par carte bancaire est inédit ou presque dans les modèles de ransomware. Bien qu'il évite aux victimes les tracas et la confusion associés à un paiement en Bitcoins, il permet potentiellement aux forces de l'ordre de remonter plus facilement jusqu'au cybercriminel en analysant son activité.

Plutôt audacieuse, cette approche laisse entendre que les pirates sont convaincus que les victimes qui payent la rançon ont suffisamment de choses à cacher pour ne pas faire appel à la police. En réalité, et bien que Ransoc semble fournir une vigilance légitime contre de véritables criminels, ces réelles motivations n'ont rien d'altruiste puisque ces pirates ciblent les utilisateurs peu susceptibles de protester et d'informer les autorités, ce qui augmente ainsi la probabilité de paiement. Cette théorie est étayée par le fait que la plupart des victimes se heurtent à ce logiciel malveillant par le biais de publicités malveillantes présentes sur les sites Web pour adultes et que l'avis de procès-verbal ne s'affiche que si Ransoc détecte une preuve potentielle de téléchargement multimédia illégal (via BitTorrent) et de certains types de pornographie. Pour inciter la victime à verser la rançon, la note prétend également que ce montant lui sera remboursé si elle ne récidive pas dans les 180 jours qui suivent.

Conclusion

Bien que l'activité des kits d'exploit ait considérablement baissée l'année dernière, celle des publicités malveillantes reste soutenue, et les pirates explorent de nouvelles façons de contaminer les victimes et de leur extorquer de l'argent par ce biais. En incorporant les données récupérées dans les comptes de réseaux sociaux et les profils Skype, Ransoc crée une demande de rançon coercitive, psychologiquement suffisante pour convaincre la victime qu'elle risque d'être poursuivie du fait de ses pratiques sur Internet et du contenu de ses disques durs. À travers leurs démarches audacieuses d'extorsion de fonds, les pirates semblent assurés d'atteindre leurs objectifs, et inventent des modes de propagation et de monétisation de plus en plus sophistiqués pour les ransomware.

Indicateurs de compromission (IOC)

|

Date |

Domaine |

IP |

Commentaire |

|

27/10/2016 |

cis-criminal-report[.]com |

5.45.86.171 |

Verrouilleur de navigateur pour IE sous Windows |

|

27/10/2016 |

criminal-report[.]in |

5.45.86.171 |

Verrouilleur de navigateur pour Safari sous OSX |

|

03/11/2016 |

violation-report[.]in |

5.45.86.171 |

Verrouilleur de navigateur pour IE et Safari |

|

02/11/2016 |

latexfetishsex[.]com |

78.47.134.204 |

Redirecteur/TDS intermédiaire |

|

03/11/2016 |

italy-girls[.]mobi |

5.9.86.131 |

Redirecteur/TDS intermédiaire |

|

10/11/2016 |

N/A |

5.45.86.148 |

Adresse IP détectée dans Ransoc |

|

sha256 |

Commentaire |

|

fee53dc4e165b2aa45c3e7bd100b49c367aa8b7f81757617114ff50a584a1566 |

Notification de procès-verbal de Ransoc |

Références

[1]http://malware.dontneedcoffee.com/2014/05/police-locker-available-for-your.htm