Présentation

Sous ses divers formes, le ransomware (ou logiciel rançon) continue de faire les gros titres, autant pour les perturbations de grande envergure qu'il occasionne sur les réseaux que pour l'omniprésence des attaques chez les consommateurs. Nous avons récemment observé un essor non linéaire de certaines variantes de ransomware et un nouveau type vient d'émerger, appelé MarsJoke.

Les chercheurs de Proofpoint ont tout d'abord décelé le ransomware MarsJoke à la fin du mois d'août [1] en parcourant notre référentiel de logiciels malveillants connus. Depuis le 22 septembre 2016, toutefois, nous avons détecté la première campagne électronique à grande échelle visant à propager MarsJoke. Cette campagne en cours semble avant tout viser les administrations locales et nationales et les établissements d'enseignement aux États-Unis.

Les institutions visées, comme les méthodes de propagation, sont très proches de celles de la campagne CryptFile2, que nous avons décrite en août[2]. Gary Warners le signalait également dans son blog, de même que des campagnes du même type, et précisait que le botnet Kelihos bien connu est responsable de la propagation de ce spam [4][5][6].

Campagne d’e-mails

Le 22 septembre, Proofpoint détectait une vaste campagne de messages électroniques associés au ransomware MarsJoke. Ces e-mails contenaient des adresses URL liées à un fichier exécutable nommé « file_6.exe », hébergé dans divers sites correspondant à des domaines récemment enregistrés, apparemment créés uniquement pour cette campagne. Il s'agit là d'une rupture avec les campagnes par pièces jointes, plus fréquentes, que nous avons pu observer avec un large éventail de logiciels malveillants, et notamment avec le ransomware Locky, largement diffusé. Le texte des messages de cette campagne était plutôt convaincant, et les différentes lignes d'objet faisaient référence à une grande compagnie aérienne, ce détournement de la marque donnant à l'appât un caractère encore plus légitime. Les différents objets incluaient notamment les suivants :

- Vérification de votre numéro de suivi

- Vérification de votre forfait

- Vérification de votre N° de téléphone

- Vérification de votre numéro de suivi

- Informations de suivi

- Suivi de votre colis

Figure 1 : Courrier électronique avec leurre convaincant et détournement d'une marque pour propager des URL malveillantes de ransomware

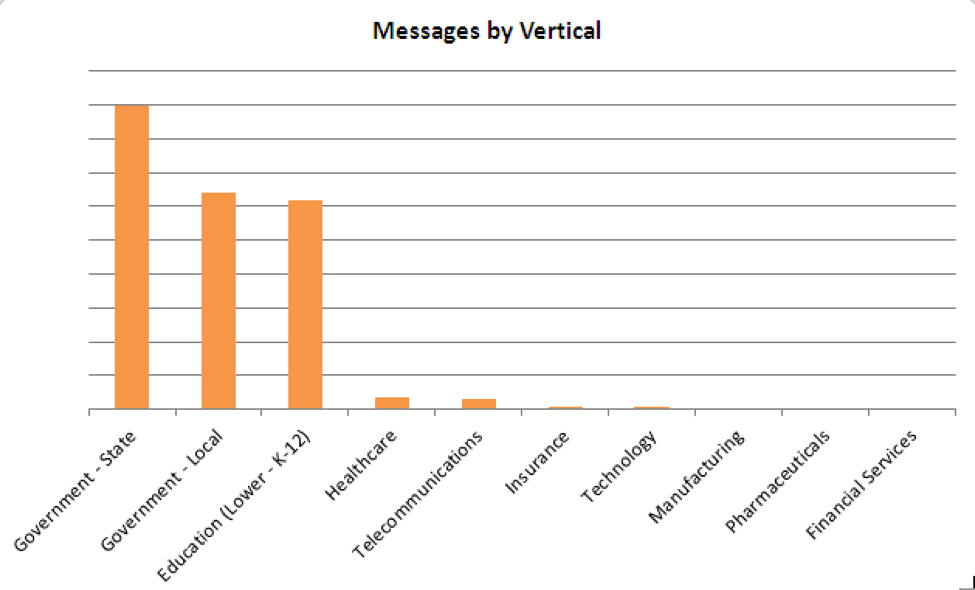

Cette campagne visait principalement les administrations nationales et locales et les établissements d'enseignement. Les messages destinés aux établissements de santé, aux opérateurs de télécommunication, aux compagnies d'assurance et autres marchés verticaux arrivaient en nombre plus limité.

Figure 2 : Ciblage des marchés verticaux, par volume de messages

Analyse

Nous avons choisi le nom de ce ransomware à cause d'une chaîne du code : « HelloWorldItsJokeFromMars ». Visuellement, il imite le style du ransomware CTB-Locker[3], et notamment l'application d'aide et le portail « onion » présentés à l'utilisateur.

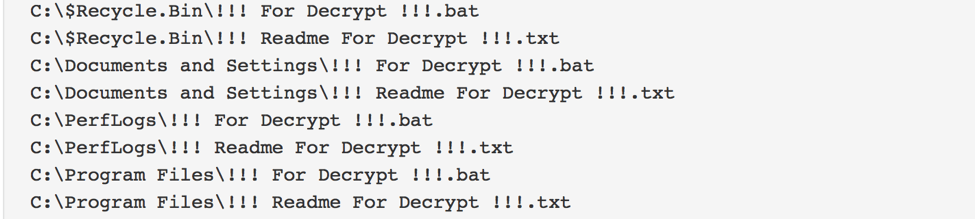

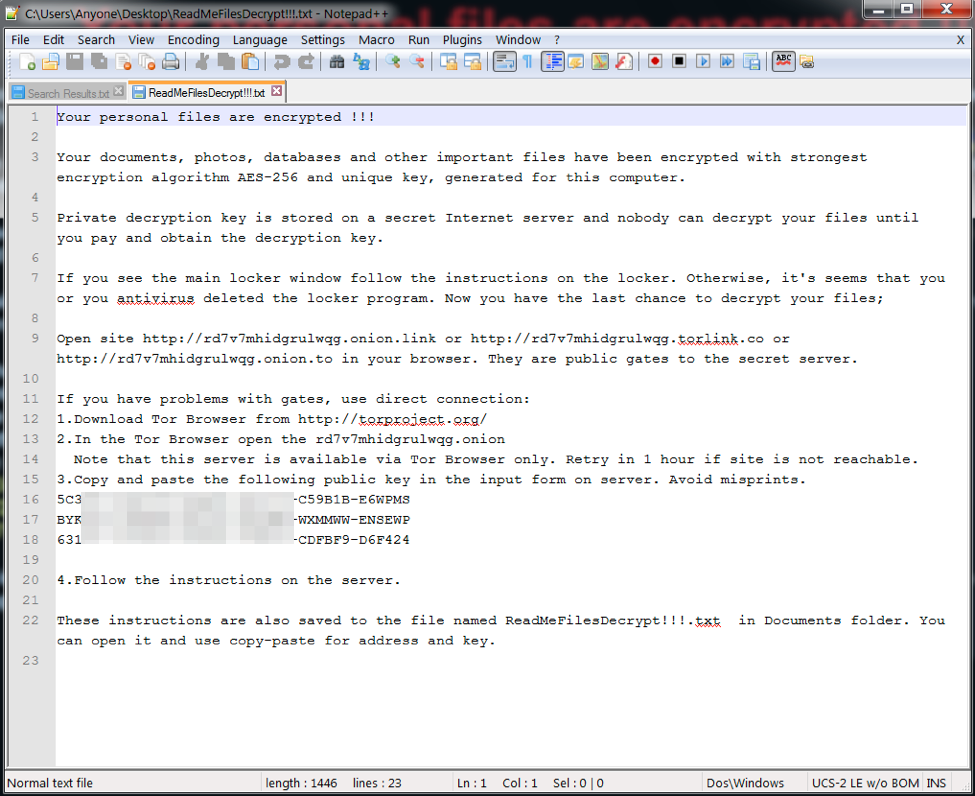

Pour alerter ses victimes et leur faire savoir que leurs fichiers sont cryptés, ce ransomware crée et dissémine des fichiers « !!! For Decrypt !!!.bat », « !!! Readme For Decrypt !!!.txt » et « ReadMeFilesDecrypt!!!.txt » dans tout leur système de fichiers, à l'instar de la plupart des autres types de ransomware.

Figure 3 : Fichiers "lisez-moi" du ransomware

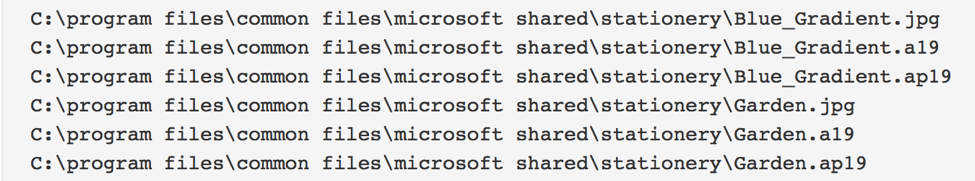

Les fichiers cryptés conservent leur extension d'origine. Des fichiers temporaires (avec les extensions « .a19 » et « .ap19 ») sont utilisés pendant le processus de cryptage, mais sont supprimés lorsque celui-ci est terminé.

Figure 4 : Fichiers temporaires utilisés pendant le cryptage

Le fichier readme indique aux utilisateurs infectés de suivre les instructions qui s'affichent dans la fenêtre de verrouillage ou de visiter un portail « oignon » après avoir installé un navigateur Tor (acronyme de « The onion router », littéralement « le routeur oignon ») pour obtenir ces mêmes instructions.

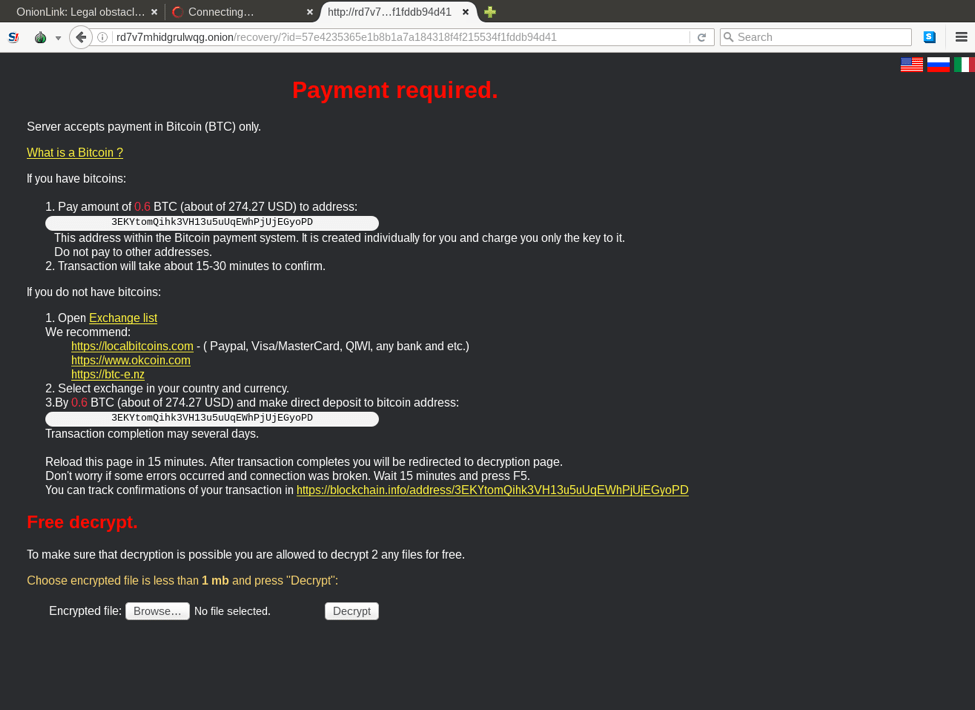

Figure 5 : Contenu de la demande de rançon du fichier MarsJoke

L'arrière-plan du Bureau de la victime est modifié et une boîte de dialogue s'affiche pour présenter la demande de rançon. Cette boîte de dialogue est disponible en plusieurs langues, notamment en anglais (langue par défaut lors du test), russe, italien, espagnol et ukrainien. Les victimes ont 96 heures pour verser une rançon de 0,7 BTC (0,7 bitcoin correspond à 319,98 USD au cours actuel) avant que leurs fichiers ne soient supprimés.

Figure 5 : Modification du fond d'écran de la victime

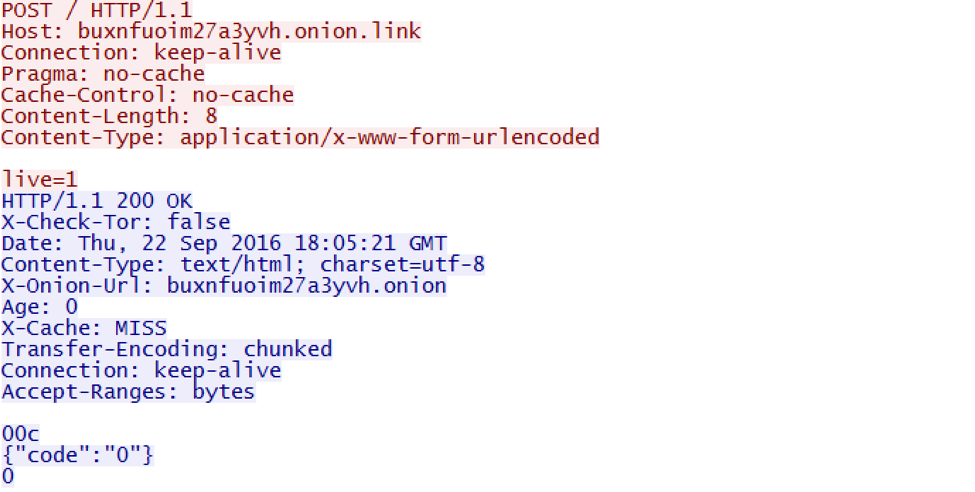

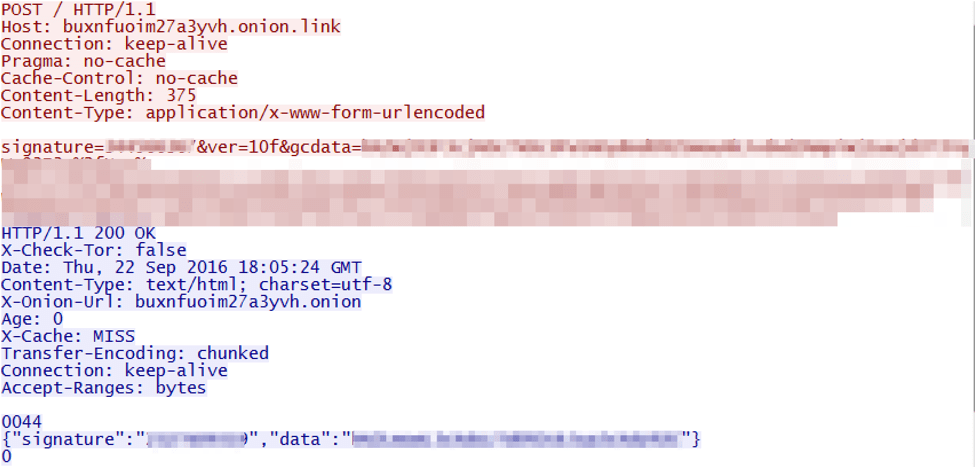

Le protocole de communication réseau consiste à contacter un serveur de commande et contrôle (C&C) pour signaler une nouvelle infection, puis à fournir davantage de détails dans différents champs (signature, version du logiciel malveillant, etc.), en transmettant les URL encodées et les données codées en base64.

Figure 6 : Première vérification C&C du logiciel malveillant

Figure 7 : Vérification C&C suivante du logiciel malveillant

Pour finir, le ransomware présente à l'utilisateur un panneau Web hébergé sur un site oignon qui lui permet d'interagir et d'obtenir les instructions à suivre pour payer la rançon.

Figure 8 : Panneau Web hébergé sur un site oignon qui fournit également les instructions à suivre pour payer la rançon.

Conclusion

Pour les cybercriminels, le ransomware représente désormais une industrie d'un milliard de dollars par an. Dans le cas de la campagne MarsJoke décrite ici, les établissements d'enseignement du primaire et secondaire et les administrations d'État et locales sont généralement considérés comme des cibles faciles, car ils ne possèdent ni l'infrastructure ni les financements nécessaires pour bénéficier de solides sauvegardes et des ressources de protection susceptibles de prévenir et d'atténuer les infections. Pour autant, MarsJoke ne semble pas être « un simple nouveau ransomware ». Le volume de messages et le ciblage associés à cette campagne demandent à être mieux surveillés, car les auteurs cherchent à monétiser de nouvelles variantes pendant que les anciennes souches saturent déjà les victimes potentielles.

Indicateurs de compromission (IOC)

|

IOC |

Type d'IOC |

Description |

|

[hxxp://traking[.]accountant/download/file_6[.]exe] |

URL |

MarsJoke hébergé |

|

[hxxp://traking[.]download/download/file_6[.]exe] |

URL |

MarsJoke hébergé |

|

[hxxp://traking[.]host/download/file_6[.]exe] |

URL |

MarsJoke hébergé |

|

[hxxp://traking[.]loan/download/file_6[.]exe] |

URL |

MarsJoke hébergé |

|

[hxxp://traking[.]pw/dw/file_6[.]exe] |

URL |

MarsJoke hébergé |

|

[hxxp://traking[.]space/download/file_6[.]exe] |

URL |

MarsJoke hébergé |

|

[hxxp://traking[.]webcam/dwnload/file_6[.]exe] |

URL |

MarsJoke hébergé |

|

[buxnfuoim27a3yvh[.]onion[.]link] |

URL |

Ransomware C&C |

|

7e60a0d9e9f6a8ad984439da7b3d7f2e2647b0a14581e642e926d5450fe5c4c6 |

SHA256 |

MarsJoke |

Références

[1] https://www.proofpoint.com/fr/daily-ruleset-update-summary-20160826

[2] https://www.proofpoint.com/us/threat-insight/post/cryptfile2-ransomware-returns-in-high-volume-url-campaigns

[3] http://malware.dontneedcoffee.com/2014/07/ctb-locker.html

[4] http://garwarner.blogspot.com/2016/08/american-airlines-spam-from-kelihos.html

[5] http://garwarner.blogspot.com/2016/08/kelihos-botnet-sending-panda-zeus-to.html

[6] http://garwarner.blogspot.com/2016/08/amazon-gift-card-from-kelihos.html

Sélectionnez les signatures ET susceptibles de se déclencher sur un tel trafic :

2821818 || ETPRO TROJAN Ransomware.MarsJoke Checkin

2022332 || ET POLICY DNS Query to .onion proxy Domain (onion.link)

2021997 || ET POLICY External IP Lookup api.ipify.org